Radius auth. funktioniert nicht durch einen statischen VPN Tunnel?

Hallo,

ich hoffe das hier jemand etwas input hat zu meinem Problem.

Setup: 2x Win Server2008R2 mit NPS (1x backup), in site 1.

Unifi VM mit WLAN Setup (site 1), access points verteilt in site 1 und (per VPN) site 2.

Bei site 1 funktioniert die auth. per Radius, von site 2 nicht.

Site 1: https://hastebin.com/gagurowahu.css

Site 2: https://hastebin.com/kicacunugi.css

Firewall ist alles offen im Tunnel, auch alles andere geht ohne Problem durch den Tunnel.

Hat jemand eine Idee was das grob sein könnte?

Viele Grüsse

David

ich hoffe das hier jemand etwas input hat zu meinem Problem.

Setup: 2x Win Server2008R2 mit NPS (1x backup), in site 1.

Unifi VM mit WLAN Setup (site 1), access points verteilt in site 1 und (per VPN) site 2.

Bei site 1 funktioniert die auth. per Radius, von site 2 nicht.

Site 1: https://hastebin.com/gagurowahu.css

Site 2: https://hastebin.com/kicacunugi.css

Firewall ist alles offen im Tunnel, auch alles andere geht ohne Problem durch den Tunnel.

Hat jemand eine Idee was das grob sein könnte?

Viele Grüsse

David

Please also mark the comments that contributed to the solution of the article

Content-Key: 605029

Url: https://administrator.de/contentid/605029

Printed on: April 26, 2024 at 07:04 o'clock

25 Comments

Latest comment

Zeigt ja das die Radius Requests ggf. nicht ankommen am Server bzw. nicht durch den VPN Tunnel geroutet werden ?!

Ein Traceroute an die Ziel IP wäre also hilfreich um zu sehen das der Request wirklich durch den Tunnel geht.

Hast du das zusätzlich auch einmal mit NTRadPing Check wasserdicht getestet von der Seite ?

https://support.secureauth.com/hc/en-us/articles/360019651812-How-To-Tes ...

Weitere Infos zu so einem Setup auch HIER.

Ein Traceroute an die Ziel IP wäre also hilfreich um zu sehen das der Request wirklich durch den Tunnel geht.

Hast du das zusätzlich auch einmal mit NTRadPing Check wasserdicht getestet von der Seite ?

https://support.secureauth.com/hc/en-us/articles/360019651812-How-To-Tes ...

Weitere Infos zu so einem Setup auch HIER.

Dann einmal den Radius Server debuggen. Wenns ein FreeRadius ist mit freeradius -X. Oder in dessen Log sehen was passiert wenn Radius Requests vom remoten Standort dort eingehen.

Wenns ein Winblows Radius (NPS) ist, könnte die lokale Firewall remote Requests blocken wenn man die nicht customized hat !

Sehr hilfreich wäre auch ein Wireshark Trace am Radius Server Standort der mal den spezifischen Radius Request des remoten APs und auch den Reply des Servers mitschneidet. Damit kann man schon zu 98% sehen wo ein mögliches Problem liegt.

Wenns ein Winblows Radius (NPS) ist, könnte die lokale Firewall remote Requests blocken wenn man die nicht customized hat !

Sehr hilfreich wäre auch ein Wireshark Trace am Radius Server Standort der mal den spezifischen Radius Request des remoten APs und auch den Reply des Servers mitschneidet. Damit kann man schon zu 98% sehen wo ein mögliches Problem liegt.

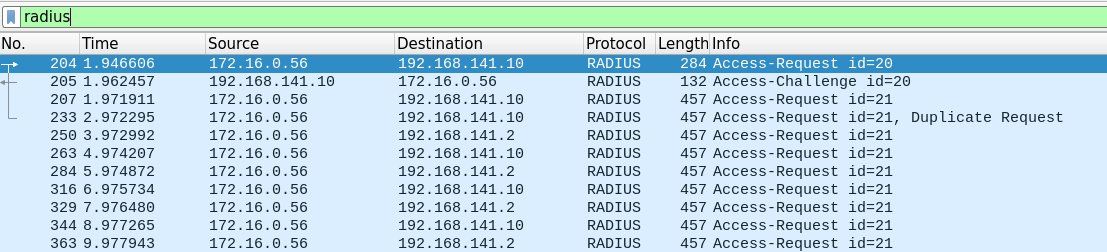

Hilfreich wäre gewesen wenn du zu den IP Adressen einmal angegeben hättest wer wer ist. Also raten wir mal im freien Fall... 192.168.141.10 = Radius Server und 172.16.0.56 = WLAN AP, richtig ?!

Das Problem ist aber schon sofort auch für einen Laien zu sehen !

Der Server antwortet ja nicht auf den Radius Request den der AP verzweifelt immer und immer wieder sendet. Bzw. nur ein einziges Mal.

Da gibt es mehrere Möglichkeiten einer Ursache:

Wenn du dir im Wireshark den Request Paket Inhalt ansiehst (mittleres Wireshark Fenster) dann siehst du auch genau was der AP an Daten an den Radius Server übermittelt. Auch die "Challenge" Antwort wäre mal interessant vom Inhalt. Leider fehlt das.

Auch das NPS Server Log wäre hilfreich. Sofern der Radius diesen Request überhaupt "sieht" und die lokale Firewall ihn nicht eh schon vorher weggefischt hat.

Aber der Fehler ist eindeutig. Request kommt fehlerfrei am Server an, Server antwortet nicht auf den Request.

Das Problem ist aber schon sofort auch für einen Laien zu sehen !

Der Server antwortet ja nicht auf den Radius Request den der AP verzweifelt immer und immer wieder sendet. Bzw. nur ein einziges Mal.

Da gibt es mehrere Möglichkeiten einer Ursache:

- Das 172.16.0.0 /24 er Netz ist im Radius vergessen worden einzutragen das dort Requests akzeptiert werden. (Entspricht der client.conf im FreeRadius Server)

- Das Radius Passwort ist falsch oder gar nicht eingetragen worden im AP (Case sensitive !)

- Die Winblows Firewall blockt Zugriffe aus dem 172.16.0.0er Netz

Wenn du dir im Wireshark den Request Paket Inhalt ansiehst (mittleres Wireshark Fenster) dann siehst du auch genau was der AP an Daten an den Radius Server übermittelt. Auch die "Challenge" Antwort wäre mal interessant vom Inhalt. Leider fehlt das.

Auch das NPS Server Log wäre hilfreich. Sofern der Radius diesen Request überhaupt "sieht" und die lokale Firewall ihn nicht eh schon vorher weggefischt hat.

Aber der Fehler ist eindeutig. Request kommt fehlerfrei am Server an, Server antwortet nicht auf den Request.

1. Das Netz ist das Gleiche, egal von welcher Site (spanned per VPN Tunnel)

Ooops...wie ?? Das geht IP technisch gar nicht ! Guckst du hier:VPNs einrichten mit PPTP

Netze müssen einzigartig sein. Doppelte IPs gibts in keinem Netz. Das lernt der IT Azubi im ersten Lehrjahr !

Oder ist das jetzt falsch verstanden ??

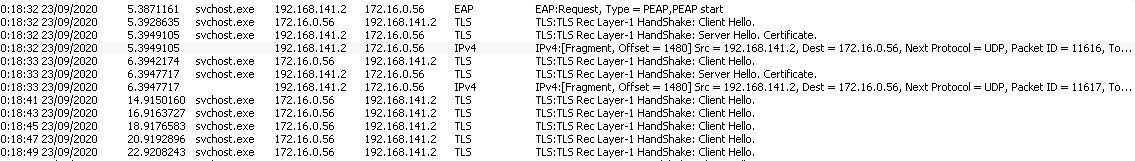

Nun frage ich mich ob hier doch im Tunnel was verloren geht?

Wäre denkbar und kommt ab und zu mal vor.Das passiert wenn du einen MTU Mismatisch im Tunnel hast. Also Frames mit zu großer MTU die dann nicht fragmentiert werden können. Kommt mal vor im VPN Umfeld wenn deine VPN Systeme kein MTU Path Discovery supporten.

Kann man aber ganz gut mit Pings testen:

https://blog.boll.ch/basic-stuff-mtu-groesse-mit-ping-testen/

https://kb.netgear.com/de/31507/Festlegen-der-optimalen-MTU-Grö ...

https://packetlife.net/blog/2008/aug/18/path-mtu-discovery/

Die DHCP Server auf beiden Seiten vergeben andere Ranges innerhalb des /21 Netzes.

Wieder wirr und unverständlich !! Bedeutet das denn nun das du zwei mal das gleiche /21er IP Netz auf beiden Seiten hast ??

Sprich z.B. 172.16.0.0 /21 also mit Hostadressen von 172.16.0.1 bis 172.16.7.254 ??

DHCP Endgeräte Adressen spielen da keinerlei Rolle. Sowie dort 2 identische IP Netz auftauchen bedeutet das den Todesstoß fürs VPN bzw. generell für ein IP Netz. Dann wären 2 gleiche IP Netze in einem Netzwerk was es niemals geben darf auch ohne VPN.

Solche IP Adress Banalitäten kennst du auch selber, denn mit mehreren gleichen IP Netzen wäre eine eindeutige Wegefindung (Routing) technisch ja vollkommen unmöglich !

Wäre sicher hilfreich und zielführend du skizzierst hier mal deine IP Adressierung um zu checken ob du ggf. schon gleich an einem simplen Kardinalsfehler im Adressdesign scheiterst ?!

Es gibt 1x Netz 172.16.0.0/21. Bei Seite 1 gibt es einiges statisch gesetztes, DHCP nur 172.16.2.1 - 254

Bei Seite 2 gibt es einiges statisch gesetztes, DHCP nur 172.16.3.1 - 254Geht nicht ! Routingtechnischer Todesstoß

Sorry aber, solche IP Banalitäten lernt doch schon Fritzchen Müller in der IP Grundschule !

Siehst du auch selber: GLEICHES IP Netz auf beiden Seiten.

WIE stellst du dir denn vor wie man das routen soll...???

Liegt hier eventuell der Hund begraben?

Natürlich. Das du das nicht sofort gesehen hast spricht aber jetzt nicht gerade für deine IP Wissenskompetenz um das jetzt mal sehr vorsichtig und politisch korrekt auszudrücken. Das IP Netz geht doch von 172.16.0.1 bis 172.16.7.254 und rein nur der Netzwerk Part in der Adresse zählt für die Wegefindung ??

IP technisch richtig wäre:

- Seite 1: 172.16.0.0 /21 (DHCP z.B. 172.16.2.1 - .254)

- Seite 2: 172.16.8.0 /21 (DHCP z.B. 172.16.9.1 - .254)

Allein solche großen Subnetz Masken sind per se schon ein Fehler im Design. (Sofern man dort eben mehr als diese max. 150 Clients betreibt !)

Ich war nie auf einer IP Grundschule.

Oha ! Aber dafür gibts ja das Forum hier. Wir haben genug Zaunpfähle und Kristallkugeln. Wenn's das denn nun war bitte dann auch

How can I mark a post as solved?

nicht vergessen.