Restricted connection für NAS

Hallo liebe Kollegen,

ich da ne blöde Erfahrung bei einem privaten Projekt von mir.

Ich habe natürlich, wie wahrscheinlich jeder oder viele von euch auch, zuhause eine Firewall (Typ opnSense) am laufen. Der Hypervisor hostet unter anderem noch eine NAS (Typ TrueNAS). Läuft alles ganz wunderbar mal davon abgesehen das die OpnSense für mein Geschmack zu viel cached und wenn man mit dem Regelwerk hantiert die Kiste einfach zu oft neustarten muss weil der allow noch irgendwo im cache hängt. Egal, wenn man das weiß, dann passt das schon.

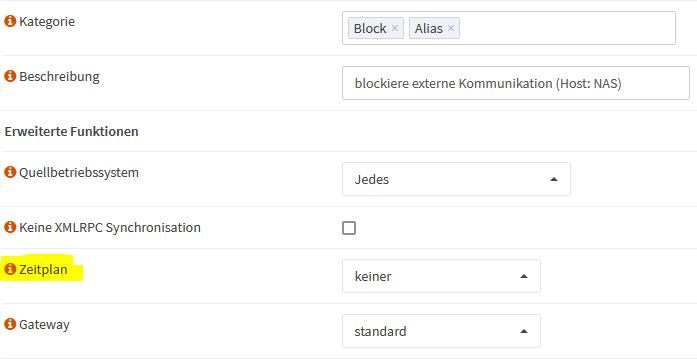

Ich bin jetzt auf die grandiose Idee gekommen die NAS per Regelwerk vom großen bösen Internet abzukoppeln. klappt auch super... Logischer Weise kann die NAS jetzt auch keine Updates mehr empfangen. Da ich aber ein fauler Admin bin und dachte ich bin richtig pfiffig hab ich mir den FQDN (update-master.freenas.org) vom TrueNAS-Updateserver aufgelöst und die Kommunikation zu diesem Host erlaubt. klasse klasse, jetzt kann er die Metadaten für die Updates auch wieder einlesen, restliche Kommunikation wird wunschgemäß blocked. Das dumme daran ist nur das die eigentlichen Updatedaten von anderen Servern kommen und ich jetzt nicht mehr ganz so pfiffig aus der Wäsche kucke. Bestimmt sind die Server breit gefächert und Infos über die IPs bekommt man natürlich nicht mal eben (ich hab GIDF-like jedenfalls -> auf anhieb <- keine gefunden). Die Kommunikation mit der ganzen DNS-Zone ixsystems.com & freenas.org zu erlauben hat leider auch nicht geholfen.

Einzige Lösung die ich gerade sehe ist:

A) Updates manuell runterladen -> übertragen & dann einspielen

-> da hab ich mal voll keine Lust zu.......

B) Updates zwar manuell anstoßen & vorher die Firewall Regel kurz abschalten. Runterladen und Installation kann er dann selber.

-> nicht ganz so umständlich aber trotzdem muss ich was machen....

C) nen Skript schreiben (Deaktivierung der entsprechenden Regel), dieses in der Firewall per cron ausführen und ebenfalls per cron auf der NAS den Updateprozess timen und ausführen.

-> einmal aufwendig aber das favorisiere ich aktuell.....

D) ne runde Wiresharken

Lange Rede kurzer Sinn... von euch kennt nicht ZUFÄLLIG einer die Updateserver von TrueNAS?

Darum geht es aber nur Sekundär... Der Diskussionsanstoß ist eher die Frage:

"Was haltet Ihr davon eine NAS so einzuschränken? würdet ihr das auch machen? habt ihr das vlt auch so gemacht? oder haltet Ihr mich für bekloppt und Paranoid "

"

Diskutiert nun

Liebe Grüße aus der Ecke Bremen

ich da ne blöde Erfahrung bei einem privaten Projekt von mir.

Ich habe natürlich, wie wahrscheinlich jeder oder viele von euch auch, zuhause eine Firewall (Typ opnSense) am laufen. Der Hypervisor hostet unter anderem noch eine NAS (Typ TrueNAS). Läuft alles ganz wunderbar mal davon abgesehen das die OpnSense für mein Geschmack zu viel cached und wenn man mit dem Regelwerk hantiert die Kiste einfach zu oft neustarten muss weil der allow noch irgendwo im cache hängt. Egal, wenn man das weiß, dann passt das schon.

Ich bin jetzt auf die grandiose Idee gekommen die NAS per Regelwerk vom großen bösen Internet abzukoppeln. klappt auch super... Logischer Weise kann die NAS jetzt auch keine Updates mehr empfangen. Da ich aber ein fauler Admin bin und dachte ich bin richtig pfiffig hab ich mir den FQDN (update-master.freenas.org) vom TrueNAS-Updateserver aufgelöst und die Kommunikation zu diesem Host erlaubt. klasse klasse, jetzt kann er die Metadaten für die Updates auch wieder einlesen, restliche Kommunikation wird wunschgemäß blocked. Das dumme daran ist nur das die eigentlichen Updatedaten von anderen Servern kommen und ich jetzt nicht mehr ganz so pfiffig aus der Wäsche kucke. Bestimmt sind die Server breit gefächert und Infos über die IPs bekommt man natürlich nicht mal eben (ich hab GIDF-like jedenfalls -> auf anhieb <- keine gefunden). Die Kommunikation mit der ganzen DNS-Zone ixsystems.com & freenas.org zu erlauben hat leider auch nicht geholfen.

Einzige Lösung die ich gerade sehe ist:

A) Updates manuell runterladen -> übertragen & dann einspielen

-> da hab ich mal voll keine Lust zu.......

B) Updates zwar manuell anstoßen & vorher die Firewall Regel kurz abschalten. Runterladen und Installation kann er dann selber.

-> nicht ganz so umständlich aber trotzdem muss ich was machen....

C) nen Skript schreiben (Deaktivierung der entsprechenden Regel), dieses in der Firewall per cron ausführen und ebenfalls per cron auf der NAS den Updateprozess timen und ausführen.

-> einmal aufwendig aber das favorisiere ich aktuell.....

D) ne runde Wiresharken

Lange Rede kurzer Sinn... von euch kennt nicht ZUFÄLLIG einer die Updateserver von TrueNAS?

Darum geht es aber nur Sekundär... Der Diskussionsanstoß ist eher die Frage:

"Was haltet Ihr davon eine NAS so einzuschränken? würdet ihr das auch machen? habt ihr das vlt auch so gemacht? oder haltet Ihr mich für bekloppt und Paranoid

Diskutiert nun

Liebe Grüße aus der Ecke Bremen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3820804773

Url: https://administrator.de/forum/restricted-connection-fuer-nas-3820804773.html

Ausgedruckt am: 18.07.2025 um 15:07 Uhr

9 Kommentare

Neuester Kommentar

Mahlzeit.

Prinzipiell ist es besser, je weniger Vektoren für Angriffe gibt.

Geräte vom Internet abzukoppeln, welche den Zugriff für ihre Funktion nicht benötigen ist eine gute und sinnvolle Strategie.

Zuhause in meinem Homelab habe ich das ähnlich gehandhabt und gewähre vor der Update-Suche dem NAS kurz Internetzugriff und knipse den dann wieder zu, sobald der Download abgeschlossen ist.

In größeren Umgebungen mit dutzenden Geräten ist das natürlich nicht so einfach handhabbar.

Aber du müsstest mittels Wireshark ja herausbekommen, welche Server angesprochen werden und eine kleine Whitelist selbst zusammengeschustert bekommen.

Gruß

Marc

Prinzipiell ist es besser, je weniger Vektoren für Angriffe gibt.

Geräte vom Internet abzukoppeln, welche den Zugriff für ihre Funktion nicht benötigen ist eine gute und sinnvolle Strategie.

Zuhause in meinem Homelab habe ich das ähnlich gehandhabt und gewähre vor der Update-Suche dem NAS kurz Internetzugriff und knipse den dann wieder zu, sobald der Download abgeschlossen ist.

In größeren Umgebungen mit dutzenden Geräten ist das natürlich nicht so einfach handhabbar.

Aber du müsstest mittels Wireshark ja herausbekommen, welche Server angesprochen werden und eine kleine Whitelist selbst zusammengeschustert bekommen.

Gruß

Marc

Forschen muss man da gar nicht, denn die OPNsense hat wie auch die pfSense eine Paket Capture Funktion gleich mit an Bord so das das einfach per Mausklick aus dem FW GUI erledigt ist. 😉

Moin n33lix,

lass die NAS doch durch den (transparenten) Proxy laufen, damit siehst du deutlich mehr als über den reinen Paketfilter.

docs.opnsense.org/manual/how-tos/proxytransparent.html

Ausserdem kannst du beim Proxy FQDN's freigeben und musst so die entsprechenden Ziel-IP's nicht selber rausfieseln. 😉

Beste Grüsse aus BaWü

Alex

lass die NAS doch durch den (transparenten) Proxy laufen, damit siehst du deutlich mehr als über den reinen Paketfilter.

docs.opnsense.org/manual/how-tos/proxytransparent.html

Ausserdem kannst du beim Proxy FQDN's freigeben und musst so die entsprechenden Ziel-IP's nicht selber rausfieseln. 😉

Beste Grüsse aus BaWü

Alex

Wenn es das denn nun war bitte dann nicht vergessen deinen Thread auch als erledigt zu schliessen!