Routen zwischen den VLANs verhindern - ACL

Guten Tag,

SWITCH Cisco SG300 /28

wie müsste eine ACL aussehen wenn ich 4 VLANS habe

VLAN 100 - 192.168.178.0 /24 Internet

VLAN 101 - 192.168.101.0 /24

VLAN 102 - 192.168.102.0 /24

VLAN 103 - 192.168.103.0 /24

VLAN 101-103 sollen sich untereinander nicht sehen

VLAN 101-103 sollen aber nach 100 um ins in Internet zu kommen

Das Netz soll später erweitert werden also würde ich es gerne so haben das alles erstmal verhindert wird und dann das VLAN 100 zulassen.

Das ganze wird aber für das Webinterface benötigt. Konsole liegt mir nicht so.

SWITCH Cisco SG300 /28

wie müsste eine ACL aussehen wenn ich 4 VLANS habe

VLAN 100 - 192.168.178.0 /24 Internet

VLAN 101 - 192.168.101.0 /24

VLAN 102 - 192.168.102.0 /24

VLAN 103 - 192.168.103.0 /24

VLAN 101-103 sollen sich untereinander nicht sehen

VLAN 101-103 sollen aber nach 100 um ins in Internet zu kommen

Das Netz soll später erweitert werden also würde ich es gerne so haben das alles erstmal verhindert wird und dann das VLAN 100 zulassen.

Das ganze wird aber für das Webinterface benötigt. Konsole liegt mir nicht so.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 329656

Url: https://administrator.de/forum/routen-zwischen-den-vlans-verhindern-acl-329656.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

11 Kommentare

Neuester Kommentar

Moin,

schau mal hier:

sbkb.cisco.com/CiscoSB/GetArticle.aspx?docid=865924b7d74b4a178d6 ...

und auch hier:

Cisco SG300 ACLs einrichten

Denke, das sollte helfen.

Und daran denken:

Bei den Regeln ist es immer so: First-Match Wins. Hat aqui aber auch in dem zweiten link erklärt.

Und die dortigen CLI-Befehle sind eigentlich auch ziemlich easy definiert

Gruß

em-pie

schau mal hier:

sbkb.cisco.com/CiscoSB/GetArticle.aspx?docid=865924b7d74b4a178d6 ...

und auch hier:

Cisco SG300 ACLs einrichten

Denke, das sollte helfen.

Und daran denken:

Bei den Regeln ist es immer so: First-Match Wins. Hat aqui aber auch in dem zweiten link erklärt.

Und die dortigen CLI-Befehle sind eigentlich auch ziemlich easy definiert

Gruß

em-pie

Ich stecke (noch) nicht tief genug in der Materie, aber ich vermute vorsichtig, dass das Paket nun nicht mehr zurück darf, da du ja gesagt hast, dass nur von 102 ins 100 darf, rest verboten. Folglich darf dann aber nichts von 100 in die 102.

Das einzige, was jetzt meiner Theorie widerspricht: du kannst deinen Router am Internet-Anschluss anpingen und bekommst auch eine Antwort...

Das einzige, was jetzt meiner Theorie widerspricht: du kannst deinen Router am Internet-Anschluss anpingen und bekommst auch eine Antwort...

D.h. du hast den Ping vom Switch ausgelöst, aber den WWW-Traffic von einem Endgerät im VLAN 102?

Je nachdem wie die Engines im Switch arbeiten, könnte das die Erklärung für dein "Phänomen" sein.

Hier sollte @aqui dir mehr zu sagen können....

Aber teste doch mal, ob du mit einer IP aus dem VLAN102 auch den Router pingen kannst, also über ein Endgerät, nicht vom Switch aus...

Je nachdem wie die Engines im Switch arbeiten, könnte das die Erklärung für dein "Phänomen" sein.

Hier sollte @aqui dir mehr zu sagen können....

Aber teste doch mal, ob du mit einer IP aus dem VLAN102 auch den Router pingen kannst, also über ein Endgerät, nicht vom Switch aus...

Zitat von @Maik82:

nun dachte ich mir ich drehe den Spieß um damit ich nicht so viel ACL´s machen muss

Quelle VLAN 102 Ziel VLAN 100 erlauben Rest verbieten

Ich komme nicht mehr in VLAN 101 schonmal gut.

Ich kann die Schnittstelle VLAN 100 also die 192.168.178.1 auch pingen aber das Internet geht nicht.

nun dachte ich mir ich drehe den Spieß um damit ich nicht so viel ACL´s machen muss

Quelle VLAN 102 Ziel VLAN 100 erlauben Rest verbieten

Ich komme nicht mehr in VLAN 101 schonmal gut.

Ich kann die Schnittstelle VLAN 100 also die 192.168.178.1 auch pingen aber das Internet geht nicht.

Du hast dir die Antwort selbst gegeben. Der Internet-Traffic funktioniert nicht, weil du ja alles außer 192.168.178.0/24 verboten hast. Damit verbietest du auch Ziel-IP-Adressen aus dem öffentlichen Bereich!

Du hast somit quasi alle Netze und Adressen bis auf das Subnetz 192.168.178.9/24 verboten!

Z.B. Die öffentliche Adresse 8.8.8.8 (Google-DNS) fällt auch unter "Rest" - somit ist das nach deinem regelset verboten!

Moin,

Was ist denn hier das Problem?

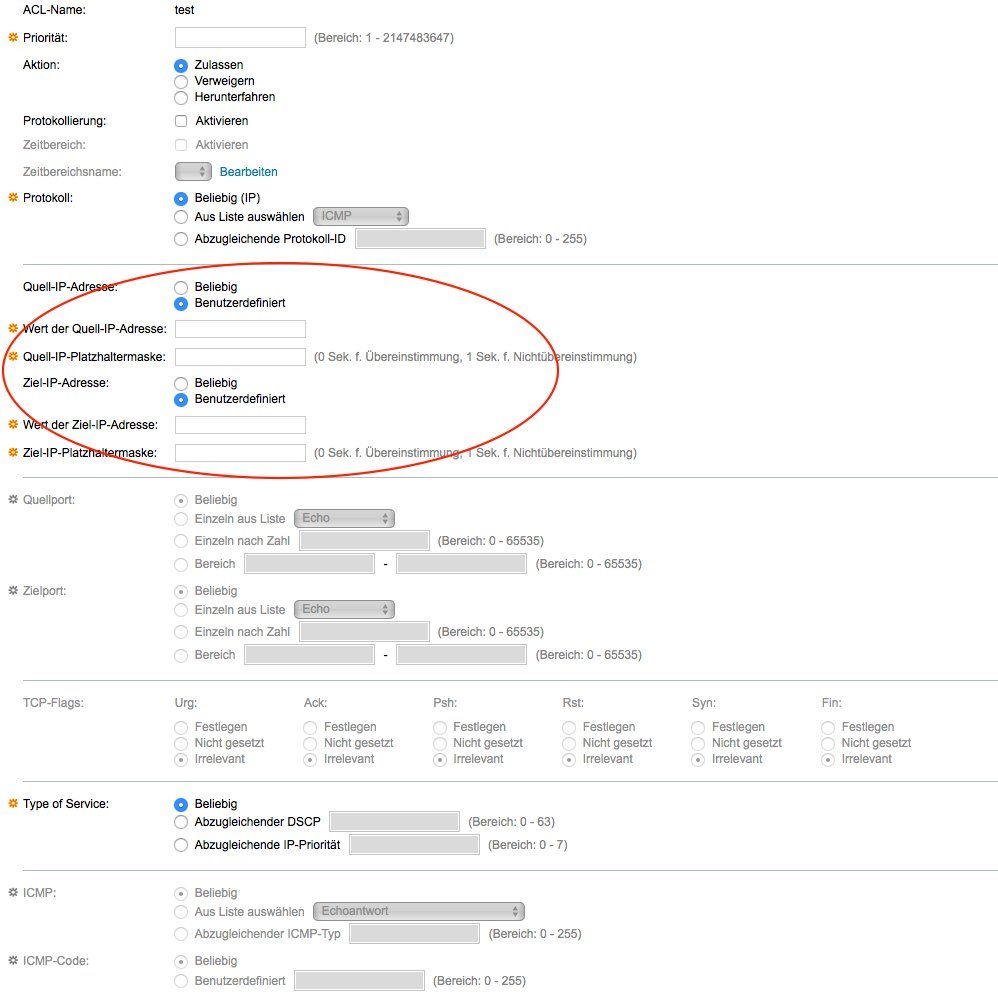

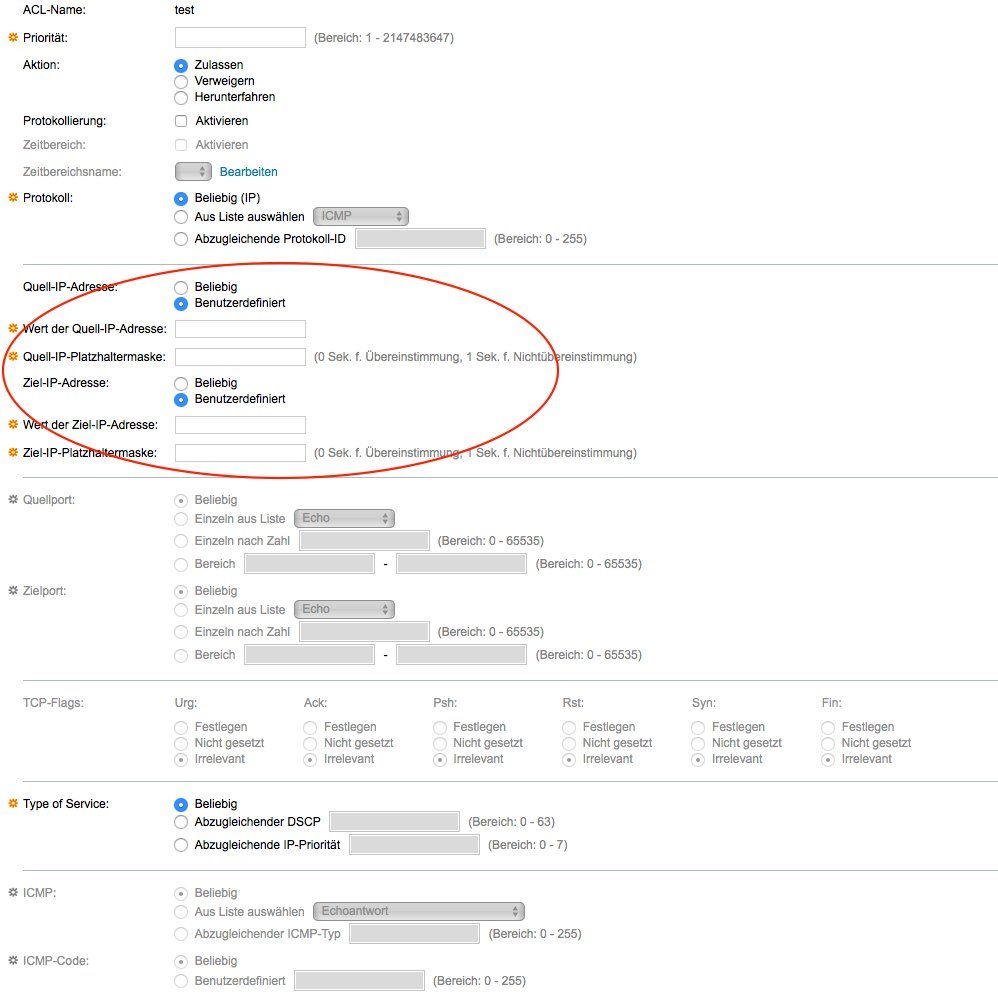

Du erstellst für jedes VLAN eine ACL und setzt folgende Einträge:

VLAN101:

VLAN102:

VLAN103:

Diese ACLs ordnest du dann einfach deinen VLANs zu.

Es sind immernoch Switch ACLs welche nicht wie eine Firewall stateful arbeiten sondern immer nur die Pakete in eine Richtung filtern. Dafür funktioniert das hier aber in Wirespeed.

Edit:

Alternativ kannst du bei den SGs auch einstellen was die Default Action (drop oder permit) am Ende der ACL sein soll.

Wenn du da dein Transfernetz zum Router auf eine andere Ränge z.B. 10.10.178.0/30 legst brauchst du für jedes VLAN nur eine Zeile ACL schreiben:

VG

Val

Was ist denn hier das Problem?

Du erstellst für jedes VLAN eine ACL und setzt folgende Einträge:

VLAN101:

- deny ip 192.168.101.0 /24 192.168.102.0 /24

- deny ip 192.168.101.0 /24 192.168.103.0 /24

- permit ip any any

VLAN102:

- deny ip 192.168.102.0 /24 192.168.101.0 /24

- deny IP 192.168.102.0 /24 192.168.103.0 /24

- permit IP any any

VLAN103:

- deny ip 192.168.103.0 /24 192.168.101.0 /24

- deny IP 192.168.103.0 /24 192.168.102.0 /24

- permit IP any any

Diese ACLs ordnest du dann einfach deinen VLANs zu.

Es sind immernoch Switch ACLs welche nicht wie eine Firewall stateful arbeiten sondern immer nur die Pakete in eine Richtung filtern. Dafür funktioniert das hier aber in Wirespeed.

Edit:

Alternativ kannst du bei den SGs auch einstellen was die Default Action (drop oder permit) am Ende der ACL sein soll.

Wenn du da dein Transfernetz zum Router auf eine andere Ränge z.B. 10.10.178.0/30 legst brauchst du für jedes VLAN nur eine Zeile ACL schreiben:

- deny ip 192.168.101.0/24 192.168.0.0/16

- permit ip any any (default action)

VG

Val

Zitat von @119944:

Edit:

Alternativ kannst du bei den SGs auch einstellen was die Default Action (drop oder permit) am Ende der ACL sein soll.

Wenn du da dein Transfernetz zum Router auf eine andere Ränge z.B. 10.10.178.0/30 legst brauchst du für jedes VLAN nur eine Zeile ACL schreiben:

Edit:

Alternativ kannst du bei den SGs auch einstellen was die Default Action (drop oder permit) am Ende der ACL sein soll.

Wenn du da dein Transfernetz zum Router auf eine andere Ränge z.B. 10.10.178.0/30 legst brauchst du für jedes VLAN nur eine Zeile ACL schreiben:

- deny ip 192.168.101.0/24 192.168.0.0/16

- permit ip any any (default action)

Du müsstest die IP des Internet-Netzes nicht zwingend ändern. Wenn du die jeweilige ACL auf die folgende abänderst, gilt das für alle IPs zwischen 192.168.0.1 und 192.168.127.254

deny ip 192.168.101.0/24 192.168.0.0/17

permit ip any any (default action)Solltest du also zukünftig weitere VLANs kreiren, musst du immer unterhalb von 192.168.128.0 bleiben...