Schlampig geführtes 22er Netz mit VLANS aufteilen

Hallo alle, vor folgendem Problem stehe ich:

Ich habe ein Firmennetz "geerbt", welches jetzt flott gemacht werden soll (VLANs).

Es handelt sich um ein historisch gewachsenes Projekt, ein 192.168.0.0 /22er Netz mit etwa 400 Geräten.

Die Herausforderung ist nun, das Netz mittels VLANs aufzudröseln. Ausfallen darf alles nicht länger als 12 Stunden.

Es liegen 6x Netgear Prosafe GS748T 48 Port Switches vor (sowie für die IP-Phones ein unmanaged PoE-Switch). Diese können nicht ersetzt werden.

Enthalten sind:

Diverse Server mit virtualisierten Maschinen, IP Telefone, Arbeitsplätze, WLAN, Überwachungskameras, 2 DCs mit DHCP.

Im Netz verstreut sind, natürlich undokumentiert, Geräte mit lokal konfigurierter statischer IP.

Arbeitsplätze sind mit ihren PCs und IP-Phones häufig unterschiedlich angeschlossen: Bei den einen sind Telefon und PC jeweils einzeln angeschlossen, bei anderen sind die PCs über das Telefon angeschlossen.

Insgesamt bin ich noch ein VLAN-Neuling. Entschuldigt daher bitte, falls ich eine doofe Behauptung aufstellen sollte und korrigiert mich gerne

_______________________________________________________________________

Bisher hatte ich folgenden Gedankengang, um das Netzwerk zu trennen:

Erstellen von 4 VLANs und Auftrennung in folgende Subnetze:

192.168.0.1/24 VLAN10, 192.168.1.1/24 VLAN20, 192.168.2.1/24 VLAN30, 192.168.3.1/24 VLAN40

Hier würde ich alles was sich in Serverracks befindet in VLAN10 laden, alle IP-Telefone und PCs in VLAN20 und VLAN30 (2 verschiedene Gebäude), sowie alle Kameras in VLAN40.

Die IP-Telefone und PCs jeweils aufzudröseln, scheint aufgrund der undurchsichtigen Anschlusssituation sowie des unmanaged PoE-Switches nicht ohne weiteres möglich, daher beides in einen Topf. (Der unmanaged PoE-Switch gibt keine Tags durch.)

Die Switches untereinander würde ich mit tagged VLANS auf je einem Port verbinden (sprich tagged VLAN10, 20, 30, 40).

Auf den Switches möchte ich jeweils konfigurieren, dass alle sich in VLAN10 befindlichen Geräte (Server und Co.) aus den anderen VLANs erreichbar sind. Heißt, entweder wird jeder Port hinter dem ein Server, DHCP, Telefonanlage steht jedes VLAN untagged bekommt (also VLAN10, 20, 30, 40), oder dass VLAN Routing auf den Switches entsprechend konfiguriert wird -> funktioniert das überhaupt so? Was davon ist die bessere Möglichkeit?

Wie gehe ich hier sicher, dass der sich in VLAN10 befindliche DHCP IPs an Geräte in allen VLANs zuweisen kann?

Und wie gehe ich sicher, dass es keine Probleme mit den IP-Telefonen gibt?

Dürfen diese überhaupt in getrennte VLANs?

Dürfen diese in andere VLANs, als die Telefonanlage?

So, das ist jetzt auch lang genug und waren vermutlich genau so viele doofe Behauptungen, ich freue mich aber über jeden der sich hier durchgekämpft hat und mir weiter helfen kann

Ich habe ein Firmennetz "geerbt", welches jetzt flott gemacht werden soll (VLANs).

Es handelt sich um ein historisch gewachsenes Projekt, ein 192.168.0.0 /22er Netz mit etwa 400 Geräten.

Die Herausforderung ist nun, das Netz mittels VLANs aufzudröseln. Ausfallen darf alles nicht länger als 12 Stunden.

Es liegen 6x Netgear Prosafe GS748T 48 Port Switches vor (sowie für die IP-Phones ein unmanaged PoE-Switch). Diese können nicht ersetzt werden.

Enthalten sind:

Diverse Server mit virtualisierten Maschinen, IP Telefone, Arbeitsplätze, WLAN, Überwachungskameras, 2 DCs mit DHCP.

Im Netz verstreut sind, natürlich undokumentiert, Geräte mit lokal konfigurierter statischer IP.

Arbeitsplätze sind mit ihren PCs und IP-Phones häufig unterschiedlich angeschlossen: Bei den einen sind Telefon und PC jeweils einzeln angeschlossen, bei anderen sind die PCs über das Telefon angeschlossen.

Insgesamt bin ich noch ein VLAN-Neuling. Entschuldigt daher bitte, falls ich eine doofe Behauptung aufstellen sollte und korrigiert mich gerne

_______________________________________________________________________

Bisher hatte ich folgenden Gedankengang, um das Netzwerk zu trennen:

Erstellen von 4 VLANs und Auftrennung in folgende Subnetze:

192.168.0.1/24 VLAN10, 192.168.1.1/24 VLAN20, 192.168.2.1/24 VLAN30, 192.168.3.1/24 VLAN40

Hier würde ich alles was sich in Serverracks befindet in VLAN10 laden, alle IP-Telefone und PCs in VLAN20 und VLAN30 (2 verschiedene Gebäude), sowie alle Kameras in VLAN40.

Die IP-Telefone und PCs jeweils aufzudröseln, scheint aufgrund der undurchsichtigen Anschlusssituation sowie des unmanaged PoE-Switches nicht ohne weiteres möglich, daher beides in einen Topf. (Der unmanaged PoE-Switch gibt keine Tags durch.)

Die Switches untereinander würde ich mit tagged VLANS auf je einem Port verbinden (sprich tagged VLAN10, 20, 30, 40).

Auf den Switches möchte ich jeweils konfigurieren, dass alle sich in VLAN10 befindlichen Geräte (Server und Co.) aus den anderen VLANs erreichbar sind. Heißt, entweder wird jeder Port hinter dem ein Server, DHCP, Telefonanlage steht jedes VLAN untagged bekommt (also VLAN10, 20, 30, 40), oder dass VLAN Routing auf den Switches entsprechend konfiguriert wird -> funktioniert das überhaupt so? Was davon ist die bessere Möglichkeit?

Wie gehe ich hier sicher, dass der sich in VLAN10 befindliche DHCP IPs an Geräte in allen VLANs zuweisen kann?

Und wie gehe ich sicher, dass es keine Probleme mit den IP-Telefonen gibt?

Dürfen diese überhaupt in getrennte VLANs?

Dürfen diese in andere VLANs, als die Telefonanlage?

So, das ist jetzt auch lang genug und waren vermutlich genau so viele doofe Behauptungen, ich freue mich aber über jeden der sich hier durchgekämpft hat und mir weiter helfen kann

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4185911119

Url: https://administrator.de/forum/schlampig-gefuehrtes-22er-netz-mit-vlans-aufteilen-4185911119.html

Ausgedruckt am: 19.07.2025 um 01:07 Uhr

9 Kommentare

Neuester Kommentar

Welche Subnetzmaske haben die Geräte im Schwerpunkt? 255.255.252.0?

Moin,

wenn du nur ein begrenztes Zeitfenster für den Ausfall hast, solltest du einen guten Plan machen und ggf. mehrschrittig vorgehen.

Ich finde es immer praktisch, wenn ich an Hand der IP-Adresse das VLAN direkt erkennen kann, also z.B. 10.0.10.0/24 für VLAN 10 und 10.0.20.0/24 für VLAN 20 o.Ä. - Die Klassiker à la 192.168.x.0/24 würde ich schon wegen des möglichen Konflikts bei VPN-Verbindungen vermeiden.

Besteht wirklich keine Möglichkeit, den unmanaged POE-Switch gegen etwas VLAN-fähiges zu tauschen oder notfalls mit Injektoren zu arbeiten? Das würde das ganze Thema etwas einfacher gestalten.

Bezüglich der statisch konfigurierten Geräte würde ich mal versuchen mit einem IP-Scanner alle Adressen im Netz zu ermitteln und in den einzelnen VLANs entsprechende Bereiche für statische IP-Adressen definieren.

Grundsätzlich sollte die Telefonie über ein eigenes VLAN abgehandelt werden, also Telefonanlage und Telefone in ein eigenes VLAN.

Etwas tricky wird es beim ändern der IP-Adressen der DC. Hier bin ich aber selbst unerfahren. Ggf. hat hier jemand anderes noch einen Rat für dich.

Für den DHCP-Server musst du den DHCP-Helper konfigurieren, so dass der Server für alle VLAN arbeiten kann.

Viele Grüße

wenn du nur ein begrenztes Zeitfenster für den Ausfall hast, solltest du einen guten Plan machen und ggf. mehrschrittig vorgehen.

Ich finde es immer praktisch, wenn ich an Hand der IP-Adresse das VLAN direkt erkennen kann, also z.B. 10.0.10.0/24 für VLAN 10 und 10.0.20.0/24 für VLAN 20 o.Ä. - Die Klassiker à la 192.168.x.0/24 würde ich schon wegen des möglichen Konflikts bei VPN-Verbindungen vermeiden.

Besteht wirklich keine Möglichkeit, den unmanaged POE-Switch gegen etwas VLAN-fähiges zu tauschen oder notfalls mit Injektoren zu arbeiten? Das würde das ganze Thema etwas einfacher gestalten.

Bezüglich der statisch konfigurierten Geräte würde ich mal versuchen mit einem IP-Scanner alle Adressen im Netz zu ermitteln und in den einzelnen VLANs entsprechende Bereiche für statische IP-Adressen definieren.

Grundsätzlich sollte die Telefonie über ein eigenes VLAN abgehandelt werden, also Telefonanlage und Telefone in ein eigenes VLAN.

Etwas tricky wird es beim ändern der IP-Adressen der DC. Hier bin ich aber selbst unerfahren. Ggf. hat hier jemand anderes noch einen Rat für dich.

Für den DHCP-Server musst du den DHCP-Helper konfigurieren, so dass der Server für alle VLAN arbeiten kann.

Viele Grüße

Moin,

Mach das in mehreren Schritten:

Als erstes die IP-Netze nebst den VLANs definieren:

Nimm Subnetze aus dem 10.0.0.0/ 8er Bereich. Tipp: nimm für die DMZ ein anderes Oktet an der zweiten Stelle als für das interne LAN. Das macht das Routing hinterher einfacher

Und wie vom Kollegen oben angemerkt: VLAN Nummer sollte sich (der Kosmetik wegen) in den UP-Adressen wiederfinden.

Danach an allen Switchen/ Routern die neuen VLANs anlegen, sodass die überall (auch über die Uplinks) verfügbar sind.

Am Router zusätzlich noch die IP-Helper-Adresse je VLAN (mit DHCP-Clients) definieren.

Dann im DNS-Server ne neue Reverse-Lookup-Zone anlegen.

Nutzt du im LAN IP-Adressen aus dem 10.20.0.0/16er Netz, leg eine Zone für 10.20 an

Anschließend für jedes VLAN, welches einen DHcP-Client haben wird, die Scopes anlegen.

An der Firewall noch an die Regeln (und NAT) denken

Soweit die Vorbereitungen.

Zur Unsetzung:

Setz am aktuellen DHCP-Client die Lease-Time auf 15 Minuten runter.

Danach klapperst die alle Clients ab und stellst die am Switch auf das neue VLAN um. Nach spätestens 7,5 Minuten, aller spätestens nach 15 Minuten, melden sie sich am neuen DHCP-Scope.

Jetzt kann man sich die „einfachen“ Server vornehmen:

File-Server & Co. Sind i.dR. Kein Problem bei der Umstellung. Gleiches gilt für Terminal-/ Webserver. Beachte nur etwaige Firewall-Regeln an den Clients (falls vorhanden)

DCs, Exchange, Datenbanken… sind schwieriger, die haben wir im Zuge von Migrationen angepasst…

Im letzten Schritt (oder als erstes) würde ich mir die Infrastruktur vornehmen: Switche, USVs, …

Mach das in mehreren Schritten:

Als erstes die IP-Netze nebst den VLANs definieren:

Nimm Subnetze aus dem 10.0.0.0/ 8er Bereich. Tipp: nimm für die DMZ ein anderes Oktet an der zweiten Stelle als für das interne LAN. Das macht das Routing hinterher einfacher

Und wie vom Kollegen oben angemerkt: VLAN Nummer sollte sich (der Kosmetik wegen) in den UP-Adressen wiederfinden.

Danach an allen Switchen/ Routern die neuen VLANs anlegen, sodass die überall (auch über die Uplinks) verfügbar sind.

Am Router zusätzlich noch die IP-Helper-Adresse je VLAN (mit DHCP-Clients) definieren.

Dann im DNS-Server ne neue Reverse-Lookup-Zone anlegen.

Nutzt du im LAN IP-Adressen aus dem 10.20.0.0/16er Netz, leg eine Zone für 10.20 an

Anschließend für jedes VLAN, welches einen DHcP-Client haben wird, die Scopes anlegen.

An der Firewall noch an die Regeln (und NAT) denken

Soweit die Vorbereitungen.

Zur Unsetzung:

Setz am aktuellen DHCP-Client die Lease-Time auf 15 Minuten runter.

Danach klapperst die alle Clients ab und stellst die am Switch auf das neue VLAN um. Nach spätestens 7,5 Minuten, aller spätestens nach 15 Minuten, melden sie sich am neuen DHCP-Scope.

Jetzt kann man sich die „einfachen“ Server vornehmen:

File-Server & Co. Sind i.dR. Kein Problem bei der Umstellung. Gleiches gilt für Terminal-/ Webserver. Beachte nur etwaige Firewall-Regeln an den Clients (falls vorhanden)

DCs, Exchange, Datenbanken… sind schwieriger, die haben wir im Zuge von Migrationen angepasst…

Im letzten Schritt (oder als erstes) würde ich mir die Infrastruktur vornehmen: Switche, USVs, …

Moin,

ich persönlich würde, wenn schon aufgeräumt wird, das große Besteck rausholen:

Eigene Subnetze für Clients, Server, Telefone, DMZ, Switche, APs, GLT, Drucker, Mitarbeiter Wlan, Gäste Wlan,… die Liste ist lang bei uns für Kunden, die sowas haben möchten.

Alles per Regelwerk sauber voneinander getrennt.

Ja, von der Menge an Clients muss das nicht, aber sinnvoll ist das durchaus. Gerade wenn man den Traffic noch einschränkt, wer was wo (wann) darf.

So kann dann auch die Umstellung erfolgen: Man sucht die einzelnen Kategorien der Clients zusammen (bspw. GLT) und beginnt Stück für Stück mit dem Umzug.

ZB wg deiner Telefonfrage: Ja natürlich. Die Endgeräte können auch an anderen Standorten stehen und die Anlage per VPN erreichen. Ggfs, je nach Telefon, gibt es DHCP Optionen, mit denen du Configs mitgeben kannst. Bei Gammelgeräten muss man den Callserver und das Vlan händisch eintragen. Aber eigentlich gibts dafür Dinge wie LLDP auf den Switchen.

VG

ich persönlich würde, wenn schon aufgeräumt wird, das große Besteck rausholen:

Eigene Subnetze für Clients, Server, Telefone, DMZ, Switche, APs, GLT, Drucker, Mitarbeiter Wlan, Gäste Wlan,… die Liste ist lang bei uns für Kunden, die sowas haben möchten.

Alles per Regelwerk sauber voneinander getrennt.

Ja, von der Menge an Clients muss das nicht, aber sinnvoll ist das durchaus. Gerade wenn man den Traffic noch einschränkt, wer was wo (wann) darf.

So kann dann auch die Umstellung erfolgen: Man sucht die einzelnen Kategorien der Clients zusammen (bspw. GLT) und beginnt Stück für Stück mit dem Umzug.

ZB wg deiner Telefonfrage: Ja natürlich. Die Endgeräte können auch an anderen Standorten stehen und die Anlage per VPN erreichen. Ggfs, je nach Telefon, gibt es DHCP Optionen, mit denen du Configs mitgeben kannst. Bei Gammelgeräten muss man den Callserver und das Vlan händisch eintragen. Aber eigentlich gibts dafür Dinge wie LLDP auf den Switchen.

VG

Generell ist dein Vorhaben richtig und auch sinnvoll. Du solltest dir eine entsprechende Migrationsstrategie parat halten und, wichtig...ein sauberes IP Adresskonzept!!

Am besten ist es das bestehende "Altnetz" nicht anzufassen sondern als VLAN einfach mit in dein neues Design zu hängen.

So bleibt die Funktion da erstmal unangetastet und du richtest du dir deine neuen VLAN IP Netze ein. Klassisch mit einem /24er Prefix. Ideal ist dann keine 192.168er zu verwenden sondern eine Range aus den anderen RFC 1918 Bereichen wie Kollege @em-pie oben schon richtig vorgeschlagen hat.

Falls du mit Home Office oder remoten Usern per VPN arbeitest achte darauf keine dümmlichen Banalnetze zu verwenden. Siehe dazu hier.

Ein sauberes IP Konzept ist 50% des Erfolges deiner Segmentierung und Migration!

Tip:

Wenn du die VLAN ID ins 3te Byte "kodierst" erleichtert das später das Management ungemein. Z.B. fürs VLAN 30 = 10.25.30.x /24 usw.

Jetzt fängst du an z.B. die Drucker aus dem Altnetz sukzessive in das neue VLAN umzuhängen. Dann Client, Gastnetz usw. alles Step by Step nach Zeit und Wichtigkeit.

Die großen Vorteile bei dieser Vorgehensweise sind:

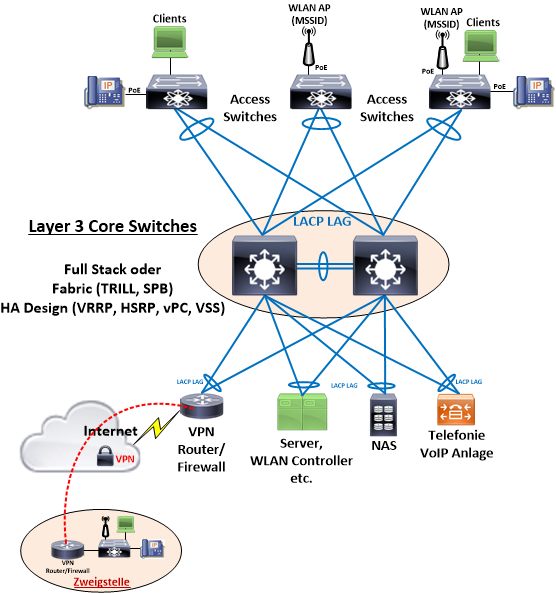

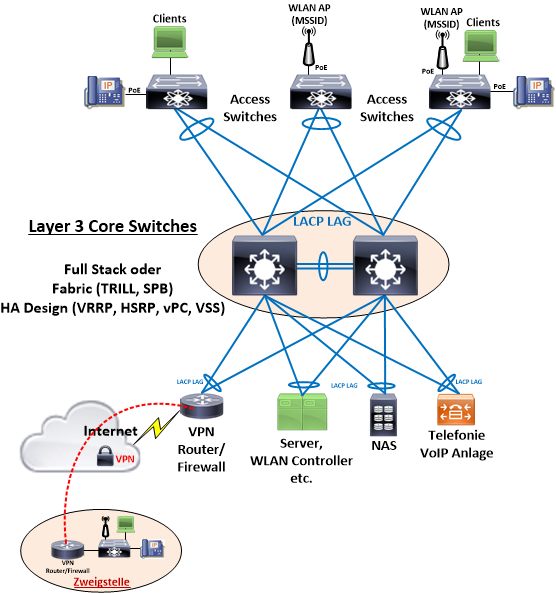

Dein Switchnetz baust du als klasssiches, redundantes Design mit Core und Access auf mit einem Ethernet üblichen Sterndesign. Keine Kaskaden!

Die Core Switches dann als Layer 3 full Stack oder in einem HA Design mit VRRP und MLAG Access zur Redundanz. Die Core Switches routen dann redundant deine VLANs.

Mit so einem Design und Migrationskonzept machst du nichts falsch und kannst dein Vorhaben stressfrei und kontrolliert umsetzen!

Mit so einem Design und Migrationskonzept machst du nichts falsch und kannst dein Vorhaben stressfrei und kontrolliert umsetzen!

Am besten ist es das bestehende "Altnetz" nicht anzufassen sondern als VLAN einfach mit in dein neues Design zu hängen.

So bleibt die Funktion da erstmal unangetastet und du richtest du dir deine neuen VLAN IP Netze ein. Klassisch mit einem /24er Prefix. Ideal ist dann keine 192.168er zu verwenden sondern eine Range aus den anderen RFC 1918 Bereichen wie Kollege @em-pie oben schon richtig vorgeschlagen hat.

Falls du mit Home Office oder remoten Usern per VPN arbeitest achte darauf keine dümmlichen Banalnetze zu verwenden. Siehe dazu hier.

Ein sauberes IP Konzept ist 50% des Erfolges deiner Segmentierung und Migration!

Tip:

Wenn du die VLAN ID ins 3te Byte "kodierst" erleichtert das später das Management ungemein. Z.B. fürs VLAN 30 = 10.25.30.x /24 usw.

Jetzt fängst du an z.B. die Drucker aus dem Altnetz sukzessive in das neue VLAN umzuhängen. Dann Client, Gastnetz usw. alles Step by Step nach Zeit und Wichtigkeit.

Die großen Vorteile bei dieser Vorgehensweise sind:

- Migration kann während des Betriebes sukzessive passieren also quasi eine "sanfte Migration" nach deiner Zeitvorgabe

- Du kannst kontrolliert migrieren und kannst zu migierende Endgeräte erst einzeln wasserdicht im neuen VLAN testen und dann den Rest umstellen. Sollte etwas mit den migrierten Segmenten nicht klappen kannst du sofort zurück ins Altnetz und in Ruhe Troubleshooten.

- Dadurch sehr niedrige Ausfallzeiten und sukzessive Teilmigration

- Im Altnetz verbleiben dann erstmal nur die Server und Geräte die ggf. eine hardgecodete IP verwenden um so Probleme zu vermeiden. Das "Altnetz" mutiert dann so zum RZ Netz.

Dein Switchnetz baust du als klasssiches, redundantes Design mit Core und Access auf mit einem Ethernet üblichen Sterndesign. Keine Kaskaden!

Die Core Switches dann als Layer 3 full Stack oder in einem HA Design mit VRRP und MLAG Access zur Redundanz. Die Core Switches routen dann redundant deine VLANs.

Warum willst du das VLAN für die Telefone und Anlage nicht anlegen. Das geht doch auch mit einem ungemanagten Switch!! Das ist kein Hinderungsgrund oder du hast hier falsch gedacht.

Am VLAN Switch erzeugst du einen Port für das Telefonie VLAN und in diesen Port steckst du den ungemanagten PoE Switch für die Telefonie...fertisch!!

So bekommst du auch die Telefonie in ein separates, eigenes VLAN. Gerade für die Telefonie ist das essentiell weil du hier dediziert QoS laufen lassen kannst um Voice Daten zu priorisieren.

Ebenso über einen zentralen DHCP auf den DCs solltest du nachdenken. Eine Auflösung lokaler Hostnamen ist damit unmöglich wenn das ein Router oder L3 Switch erledigt.

Mal ganz abgesehen davon das ein DHCP Server in so einem segmentierten Netzwerk besser nicht auf Router oder Switch betrieben werden sollte. Deren primäre Aufgabe ist Routing und Switching. Sowas gibts auf einfachen Plaste Heimroutern aber eher nicht in einem Firmennetz aus den o.g. Gründen.

Auch aus Management Sicht ist das deutlich einfacher wenn du nur einen zentralen DHCP Server betreibst. Wenn du es so oder so anfasst mach es doch gleich richtig!

Der Rest ist absolut OK so. Viel Erfolg mit der Migration.

Am VLAN Switch erzeugst du einen Port für das Telefonie VLAN und in diesen Port steckst du den ungemanagten PoE Switch für die Telefonie...fertisch!!

So bekommst du auch die Telefonie in ein separates, eigenes VLAN. Gerade für die Telefonie ist das essentiell weil du hier dediziert QoS laufen lassen kannst um Voice Daten zu priorisieren.

Ebenso über einen zentralen DHCP auf den DCs solltest du nachdenken. Eine Auflösung lokaler Hostnamen ist damit unmöglich wenn das ein Router oder L3 Switch erledigt.

Mal ganz abgesehen davon das ein DHCP Server in so einem segmentierten Netzwerk besser nicht auf Router oder Switch betrieben werden sollte. Deren primäre Aufgabe ist Routing und Switching. Sowas gibts auf einfachen Plaste Heimroutern aber eher nicht in einem Firmennetz aus den o.g. Gründen.

Auch aus Management Sicht ist das deutlich einfacher wenn du nur einen zentralen DHCP Server betreibst. Wenn du es so oder so anfasst mach es doch gleich richtig!

Der Rest ist absolut OK so. Viel Erfolg mit der Migration.

Das, in Kombination mit einem unmanaged PoE-Switch

OK, das ist dann das Aus für die Trennung, da hast du recht.Der PoE Switch muss natürlich auch VLANs können um das umzusetzen auf Telefonen die per internem Switch das VLAN an den PC durchreichen.

Sehr schade, denn gerade das Voice VLAN ist ein gravierender Grund für eine Segmentierung, denn auch rechtliche Vorgaben erfordern das (Fernmeldegeheimnis) So kann jeder aus dem gemeinsamen Netz ohne großen Aufwand alle Telefoniegespräche mithören. Ein einfacher Sniffer wie der Wireshark reicht dafür aus.

Von entsprechender QoS Priorisierung der Voice Daten mal nicht zu reden.

Aber du als IT Profi kannst ja auch beantragen das bei der so oder so anstehenden Erneuerung noch ein zusätzliche VLAN fähiger PoE Switch beschafft wird. Damit kannst du dann die kombinierten Telefon/PC Ports bedienen und alle die das nicht brauchen fackelst du mit dem dummen PoE Switch ab. So hast du dann auch gleichzeitig noch eine sinnvolle PoE Redundanz.