Site-to-Site per WireGuard VPN mit GL.iNet GL-MV1000 hinter FritzBox

Hallo Community,

es geht mal wieder um das Thema VPN.

Dabei möchte ich euch bitten, Gegenfragen wie z.B. "Wieso nutzt du nicht das interne VPN der Fritzbox" o.ä. zu vermeiden.

Mir geht es dabei in erster Linie nur um das Wissen und das Verständnis der Verbindung.

Das Problem:

Eine Site-to-Site Verbindung von Standort: 1 nach Standort: 2 bzw. anders herum mit WireGuard funktioniert nicht.

Das Funktioniert:

- Eine Verbindung per Smartphone oder Rechner im Netz von Standort: 1 nach Standort: 2 kann hergestellt werden -> Netzwerkzugriff auf beiden Standorten.

- Eine Verbindung per Smartphone oder Rechner im Netz von Standort: 2 nach Standort: 1 kann hergestellt werden -> Netzwerkzugriff auf beiden Standorten.

- Eine Verbindung per Smartphone oder Rechner extern (außerhalb vom Netzwerk z.B. LTE) zu Standort: 1 oder Standort: 2 kann hergestellt werden -> Netzwerkzugriff zum jeweiligen Standort.

Die Vermutung:

Wahrscheinlich fehlt eine Route-Angabe ?

Die Konfiguration:

Nachfolgend in Klammern gehalten div. Nummern und Namen mit jeweiligen Buchstaben versehen die zueinander passen.

Standort: 1

[ INTERNET-Router ]

Device : Fritzbox 5530

Device-IP : 192.168.80.1

Portfreigaben:

Gerät / Name - IP-Adresse - Freigaben - Port extern vergeben IPv4 - Selbstständige Portfreigabe

GL-MV1000 - 192.168.80.150 - WireGuard VPN - (Port:A) - Ja

DynDNS:

Domainname: (Adresse:A)

IPv4-Routen:

Netzwerk - Subnetmaske - Gateway

10.0.0.1 - 255.255.255.0 - 192.168.80.1

192.168.60.0 - 255.255.255.0 - 192.168.80.150

[ VPN-Gateway ]

Device : GL.iNet GL-MV1000

Device-IP : 192.168.80.150

LAN-IP : 192.168.8.1

Standort: 2

[ INTERNET-Router ]

Device : Fritzbox 7590

Device-IP : 192.168.60.1

Portfreigaben:

Gerät / Name - IP-Adresse - Freigaben - Port extern vergeben IPv4 - Selbstständige Portfreigabe

GL-MV1000 - 192.168.60.150 - WireGuard VPN - (Port:A) - Ja

DynDNS:

Domainname: (Adresse:B)

IPv4-Routen:

Netzwerk - Subnetmaske - Gateway

10.0.0.1 - 255.255.255.0 - 192.168.60.1

192.168.80.0 - 255.255.255.0 - 192.168.60.150

[ VPN-Gateway ]

Device : GL.iNet GL-MV1000

Device-IP : 192.168.60.150

LAN-IP : 192.168.6.1

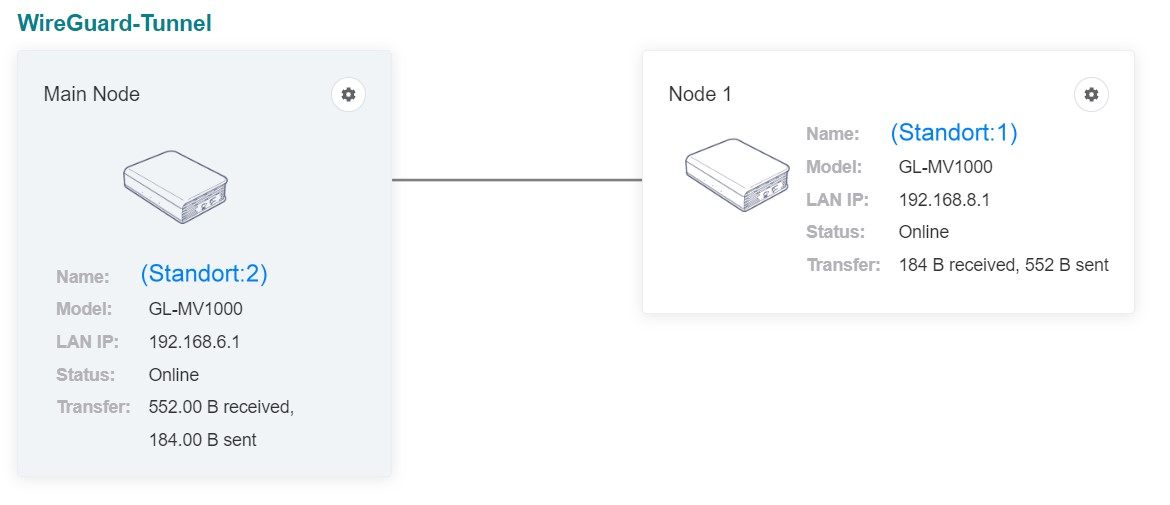

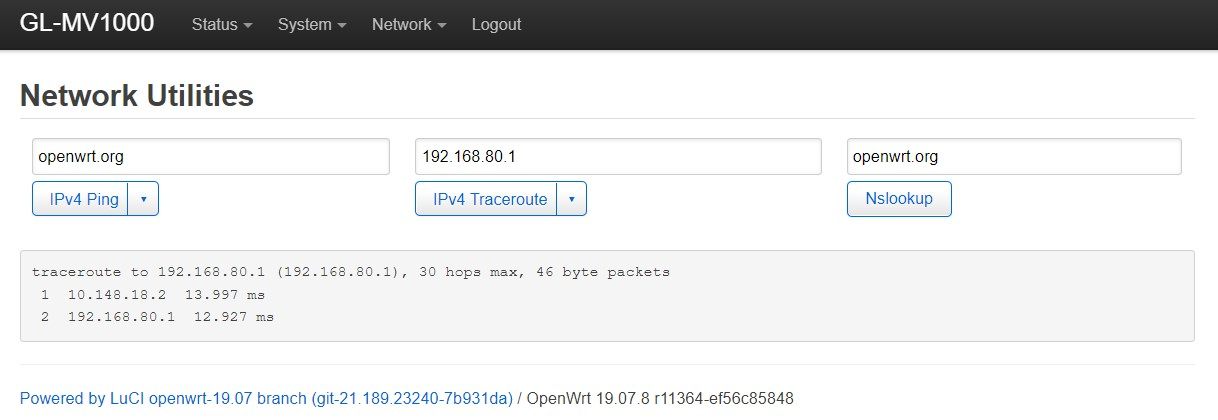

In 'GoodCloud.xyz' sieht man die hergestellte Site-to-Site Verbindung:

- BILD: 1

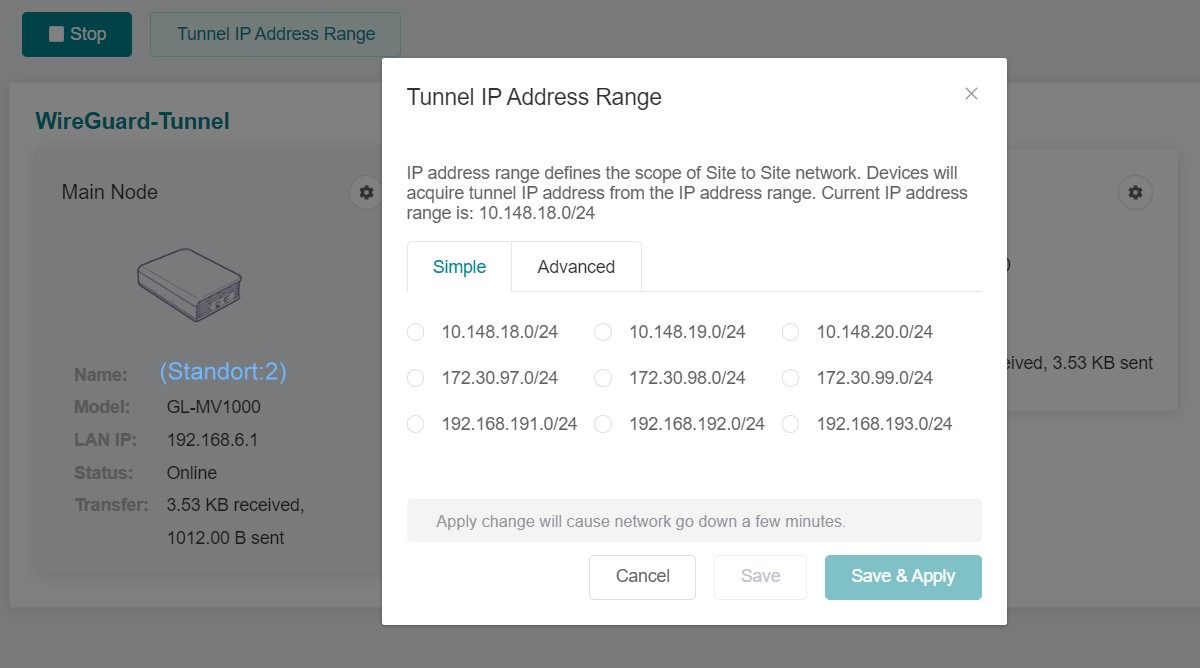

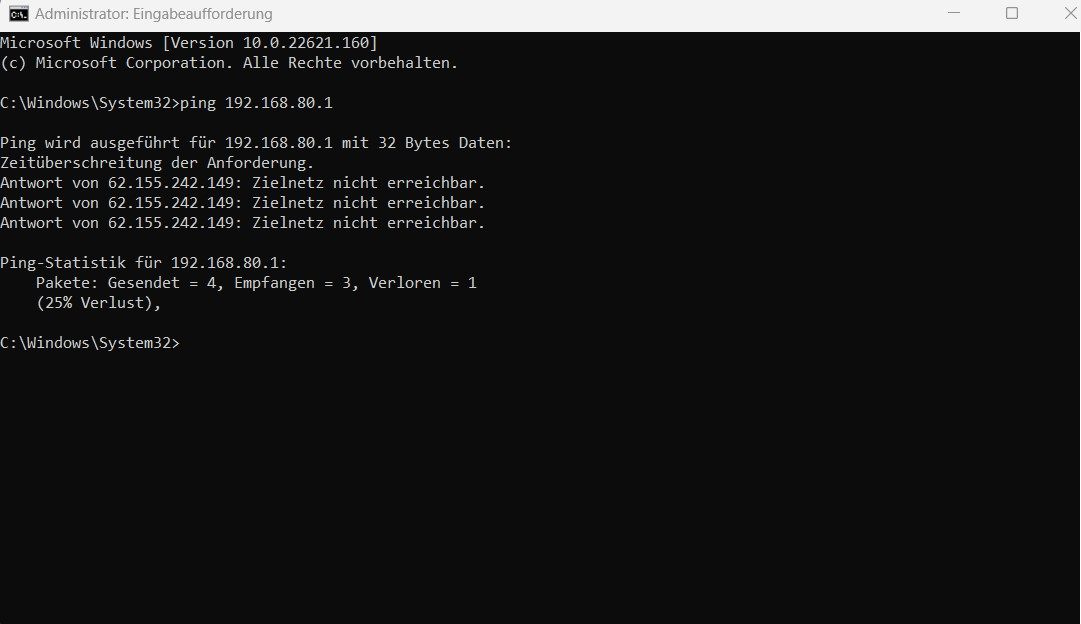

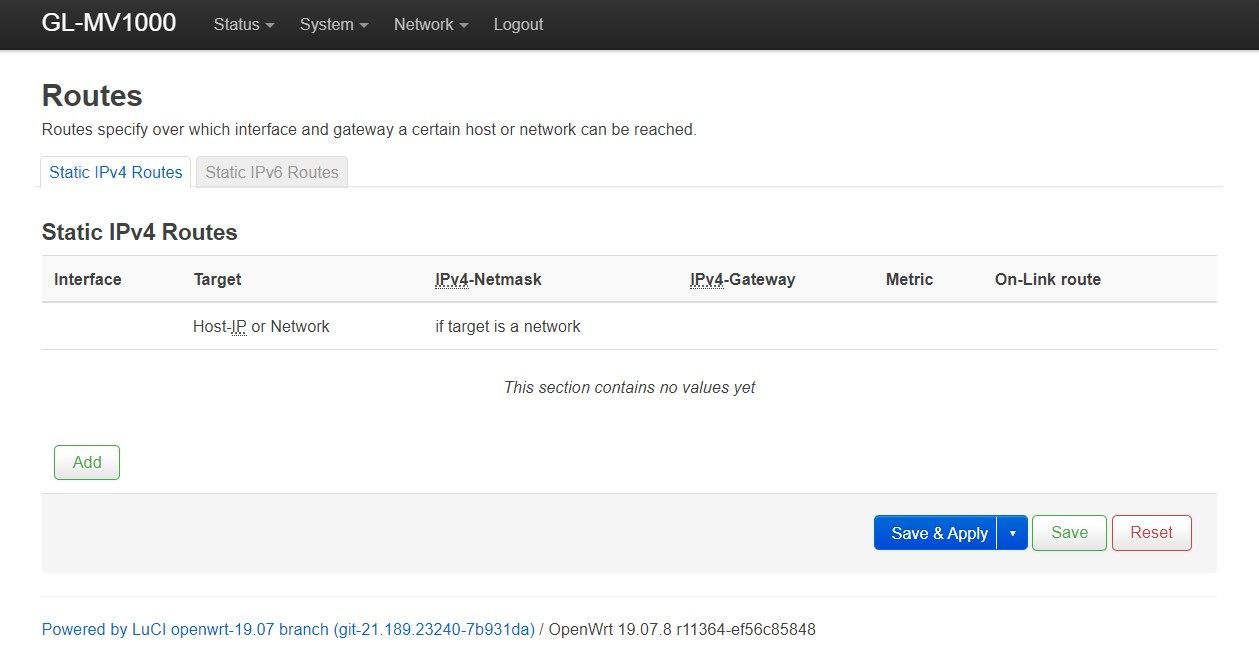

Der Eintrag der Route '10.148.18.0/24' fehlt sehr wahrscheinlich irgendwo:

- BILD: 2

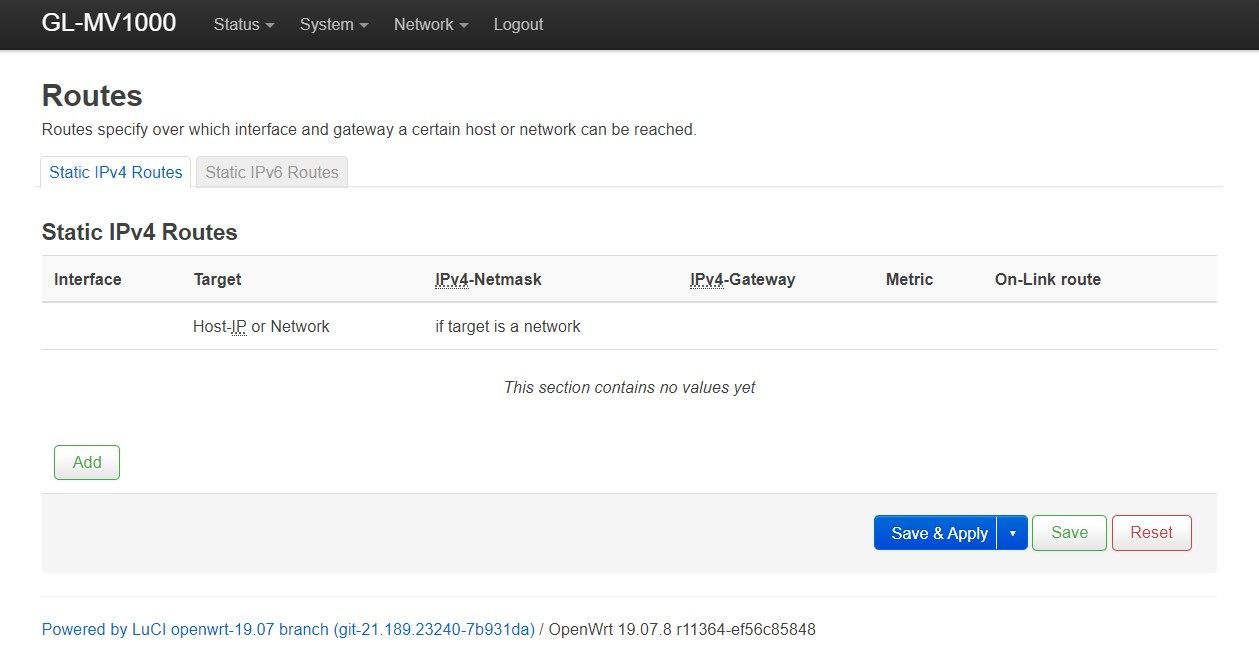

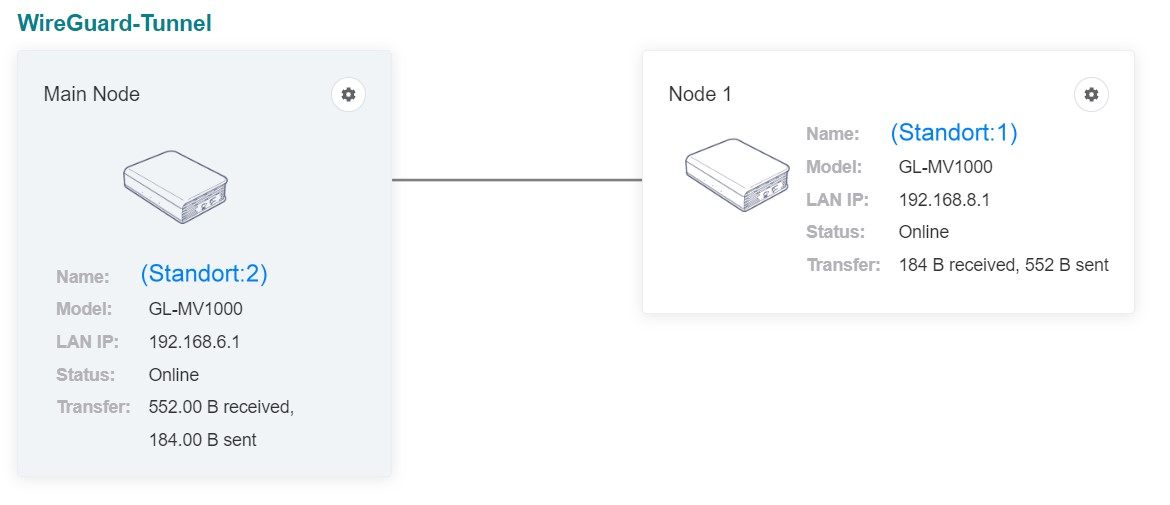

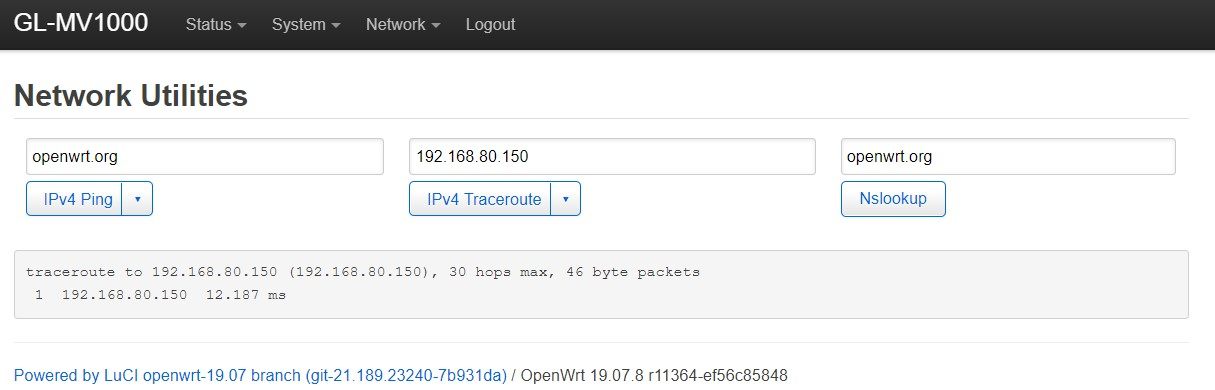

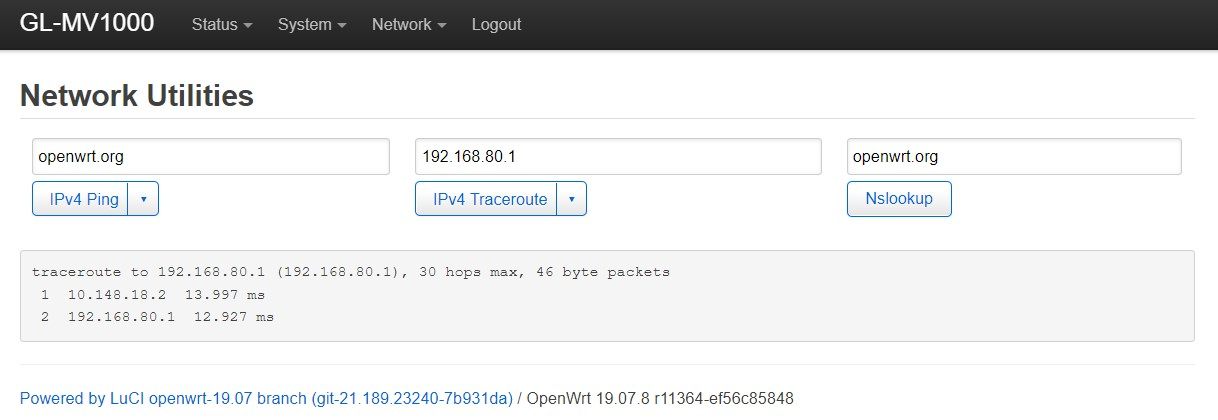

Folgende Screenshots von Standort: 2 könnten noch hilfreich sein:

- BILD: 3

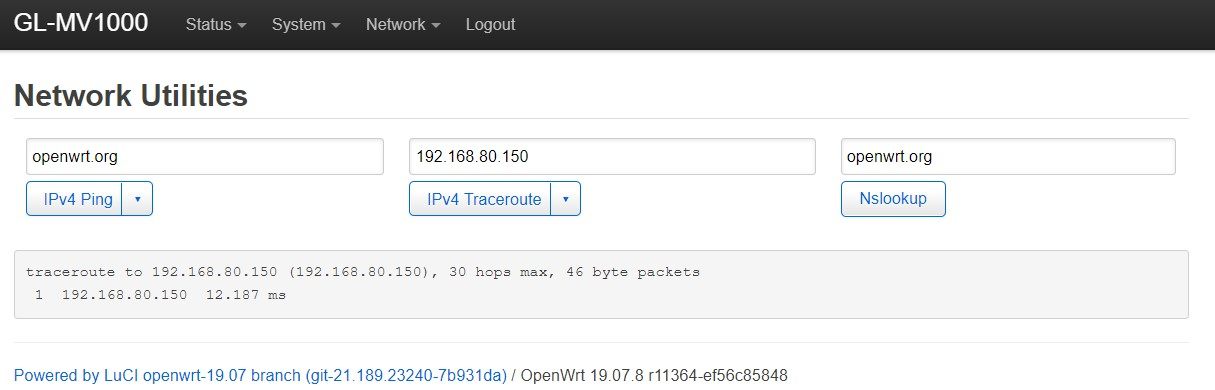

. . . der Standort: 1 wird vom 'GL.iNet GL-MV1000' von Standort: 2 erreicht:

- BILD: 4

- BILD: 5

- BILD: 5

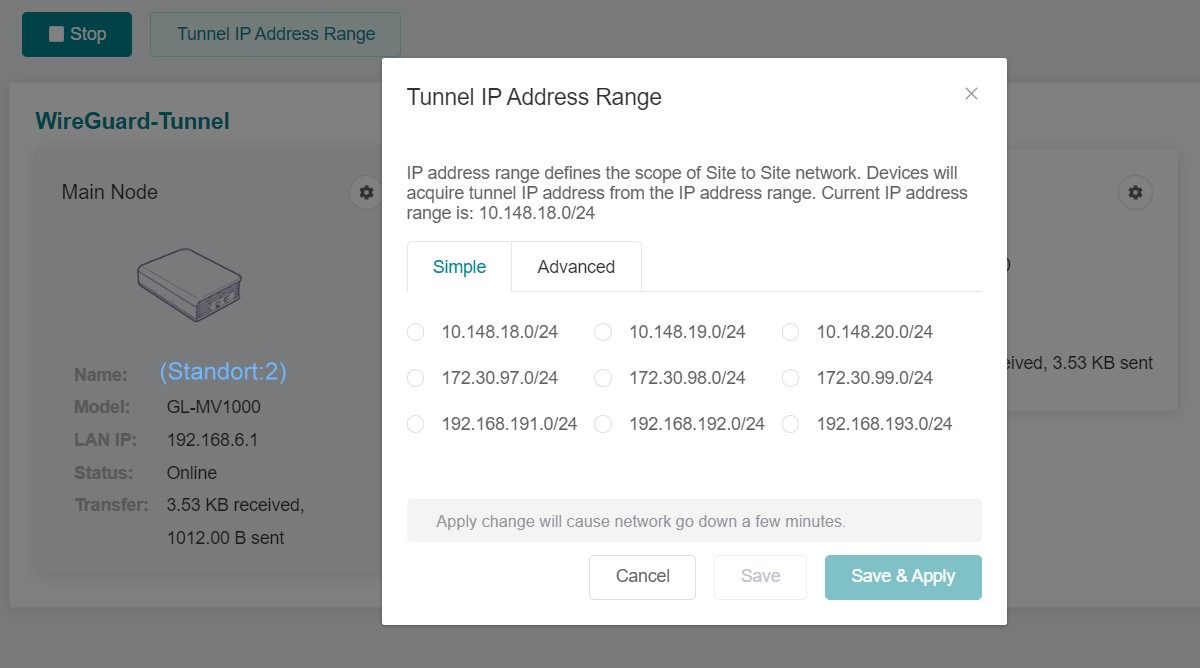

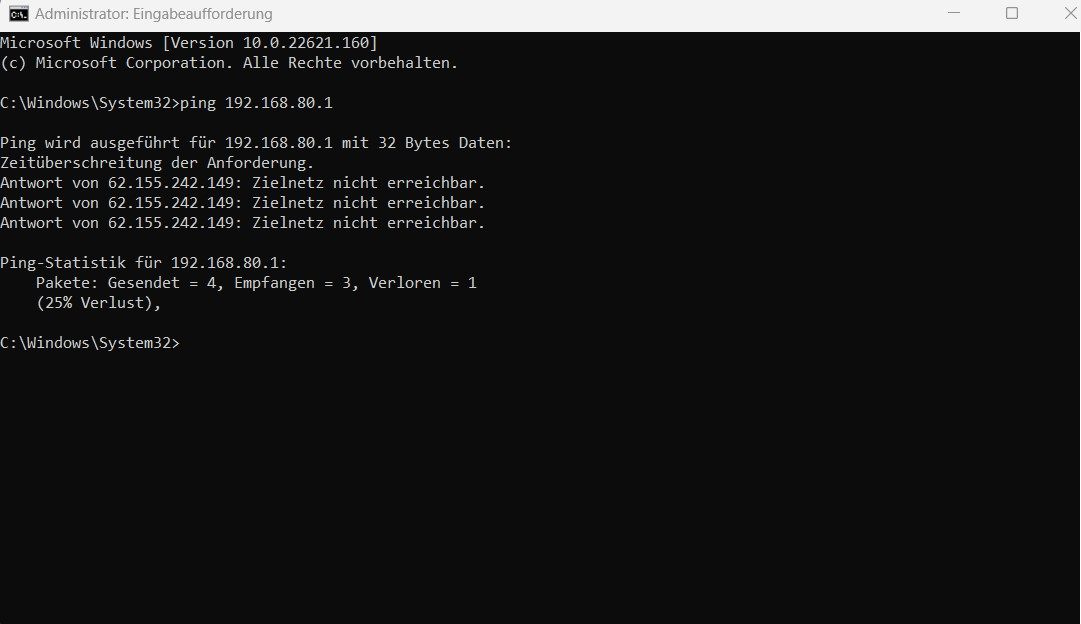

Der Ping in der Eingabeaufforderung schlägt fehl (es erscheint mit eine unbekannte IP):

- BILD: 6

Kann weder von Standort: 1 noch von Standort: 2 in das jeweils andere Netzwerk zugreifen.

Vielen, lieben Dank jetzt schon für eure Hilfe und Unterstützung.

es geht mal wieder um das Thema VPN.

Dabei möchte ich euch bitten, Gegenfragen wie z.B. "Wieso nutzt du nicht das interne VPN der Fritzbox" o.ä. zu vermeiden.

Mir geht es dabei in erster Linie nur um das Wissen und das Verständnis der Verbindung.

Das Problem:

Eine Site-to-Site Verbindung von Standort: 1 nach Standort: 2 bzw. anders herum mit WireGuard funktioniert nicht.

Das Funktioniert:

- Eine Verbindung per Smartphone oder Rechner im Netz von Standort: 1 nach Standort: 2 kann hergestellt werden -> Netzwerkzugriff auf beiden Standorten.

- Eine Verbindung per Smartphone oder Rechner im Netz von Standort: 2 nach Standort: 1 kann hergestellt werden -> Netzwerkzugriff auf beiden Standorten.

- Eine Verbindung per Smartphone oder Rechner extern (außerhalb vom Netzwerk z.B. LTE) zu Standort: 1 oder Standort: 2 kann hergestellt werden -> Netzwerkzugriff zum jeweiligen Standort.

Die Vermutung:

Wahrscheinlich fehlt eine Route-Angabe ?

Die Konfiguration:

Nachfolgend in Klammern gehalten div. Nummern und Namen mit jeweiligen Buchstaben versehen die zueinander passen.

Standort: 1

[ INTERNET-Router ]

Device : Fritzbox 5530

Device-IP : 192.168.80.1

Portfreigaben:

Gerät / Name - IP-Adresse - Freigaben - Port extern vergeben IPv4 - Selbstständige Portfreigabe

GL-MV1000 - 192.168.80.150 - WireGuard VPN - (Port:A) - Ja

DynDNS:

Domainname: (Adresse:A)

IPv4-Routen:

Netzwerk - Subnetmaske - Gateway

10.0.0.1 - 255.255.255.0 - 192.168.80.1

192.168.60.0 - 255.255.255.0 - 192.168.80.150

[ VPN-Gateway ]

Device : GL.iNet GL-MV1000

Device-IP : 192.168.80.150

LAN-IP : 192.168.8.1

Standort: 2

[ INTERNET-Router ]

Device : Fritzbox 7590

Device-IP : 192.168.60.1

Portfreigaben:

Gerät / Name - IP-Adresse - Freigaben - Port extern vergeben IPv4 - Selbstständige Portfreigabe

GL-MV1000 - 192.168.60.150 - WireGuard VPN - (Port:A) - Ja

DynDNS:

Domainname: (Adresse:B)

IPv4-Routen:

Netzwerk - Subnetmaske - Gateway

10.0.0.1 - 255.255.255.0 - 192.168.60.1

192.168.80.0 - 255.255.255.0 - 192.168.60.150

[ VPN-Gateway ]

Device : GL.iNet GL-MV1000

Device-IP : 192.168.60.150

LAN-IP : 192.168.6.1

In 'GoodCloud.xyz' sieht man die hergestellte Site-to-Site Verbindung:

- BILD: 1

Der Eintrag der Route '10.148.18.0/24' fehlt sehr wahrscheinlich irgendwo:

- BILD: 2

Folgende Screenshots von Standort: 2 könnten noch hilfreich sein:

- BILD: 3

. . . der Standort: 1 wird vom 'GL.iNet GL-MV1000' von Standort: 2 erreicht:

- BILD: 4

Der Ping in der Eingabeaufforderung schlägt fehl (es erscheint mit eine unbekannte IP):

- BILD: 6

Kann weder von Standort: 1 noch von Standort: 2 in das jeweils andere Netzwerk zugreifen.

Vielen, lieben Dank jetzt schon für eure Hilfe und Unterstützung.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3243121419

Url: https://administrator.de/forum/site-to-site-per-wireguard-vpn-mit-gl-inet-gl-mv1000-hinter-fritzbox-3243121419.html

Ausgedruckt am: 18.07.2025 um 13:07 Uhr

3 Kommentare

Neuester Kommentar

Das Wireguard Tutorial zu so einem Setup hast du gelesen, verstanden und auch alles entsprechend dazu umgesetzt??

Merkzettel: VPN Installation mit Wireguard

Dort werden dir alle ToDos einfach verständlich und in einzelnen Schritten und ganz ohne die von dir gefürchteten Gegenfragen genau erklärt!

Dann wirst du auch erkannt haben das deine Route zum internen 10er Netz natürlich völliger Blödsinn ist, denn das IP Netz routest du als next Hop auf die FritzBox selber obwohl es logischerweise immer an den lokalen Wireguard Router muss, den der routet ja dieses IP Netz (sein internes VPN Netz). Siehe auch Beispiel im Tutorial!

Merkzettel: VPN Installation mit Wireguard

Ein Live Szenario und sein Setup dazu findest du HIER!

Wichtig bei GL.inet:

Die GL.inet Wireguard Implementation macht NAT/Masquerading (IP Adresstranslation) im VPN Tunnel. Dadurch hast du immer eine routingtechnische Einbahnstrasse weil gerouteter Traffic von extern die NAT Firewall nicht überwinden kann. Transparentes Routing zw. beiden Seiten ist damit also so nicht möglich ohne das du das (unsinnige) NAT im Tunnel abschaltest.

Das machst du im Advanced Menü der GL.inet OpenWRT Oberfläche unter Firewall. Hier ein Beispiel für OpenVPN wo GL.inet das NAT/Masquerading fälschlicherweise ebenso macht.

Problem mit site 2 site VPN

Die GL.inet VPN Konfig nimmt im Default immer nur eine einseitige Verbindung an, deshalb machen die NAT/Masquerading im Tunnel um es einfach zu machen für Laien, die dann das Routing nicht beachten müssen.

Bei einer Site-to-Site Kopplung ist das aber kontraproduktiv, da es durch die dann aktive NAT Firewall ein transparentes Routing zw. beiden Seiten verhindert.

Diesen zusätzlichen Punkt hast du sicherlich im Eifer des Gefechts nicht bedacht?!

Merkzettel: VPN Installation mit Wireguard

Dort werden dir alle ToDos einfach verständlich und in einzelnen Schritten und ganz ohne die von dir gefürchteten Gegenfragen genau erklärt!

Dann wirst du auch erkannt haben das deine Route zum internen 10er Netz natürlich völliger Blödsinn ist, denn das IP Netz routest du als next Hop auf die FritzBox selber obwohl es logischerweise immer an den lokalen Wireguard Router muss, den der routet ja dieses IP Netz (sein internes VPN Netz). Siehe auch Beispiel im Tutorial!

Merkzettel: VPN Installation mit Wireguard

Ein Live Szenario und sein Setup dazu findest du HIER!

Wichtig bei GL.inet:

Die GL.inet Wireguard Implementation macht NAT/Masquerading (IP Adresstranslation) im VPN Tunnel. Dadurch hast du immer eine routingtechnische Einbahnstrasse weil gerouteter Traffic von extern die NAT Firewall nicht überwinden kann. Transparentes Routing zw. beiden Seiten ist damit also so nicht möglich ohne das du das (unsinnige) NAT im Tunnel abschaltest.

Das machst du im Advanced Menü der GL.inet OpenWRT Oberfläche unter Firewall. Hier ein Beispiel für OpenVPN wo GL.inet das NAT/Masquerading fälschlicherweise ebenso macht.

Problem mit site 2 site VPN

Die GL.inet VPN Konfig nimmt im Default immer nur eine einseitige Verbindung an, deshalb machen die NAT/Masquerading im Tunnel um es einfach zu machen für Laien, die dann das Routing nicht beachten müssen.

Bei einer Site-to-Site Kopplung ist das aber kontraproduktiv, da es durch die dann aktive NAT Firewall ein transparentes Routing zw. beiden Seiten verhindert.

Diesen zusätzlichen Punkt hast du sicherlich im Eifer des Gefechts nicht bedacht?!

Wenn's das denn nun war bitte deinen Thread dann hier auch als erledigt schliessen!