"SlideToShutDown" fährt Server unerwartet herunter

Hallo liebe Gemeinde,

heute um 12:55 Uhr ist einer unserer Terminalserver (VWare-VM mit Server 2019) plötzlich herunterfahren, ohne dass ein Admin das veranlasst haben könnten.

In der Ereignisanzeige gab es nur einen relevanten Eintrag:

"The process C:\Windows\system32\SlideToShutDown.exe (TS08) has initiated the power off of computer TS08 on behalf of user NT AUTHORITY\SYSTEM for the following reason: Other (Unplanned)"

Auf dem Server haben laut lokaler GPO-Anzeige nur "Administratoren" und "Sicherungsadministratoren" das Recht zum Shutdown.

In der Gruppe "Administratoren" sind nur der lokale Admin und der Domänen-Admin drin und die Gruppe "Sicherungsadministratoren" ist leer.

Natürlich hat kein normaler Benutzer Admin-Rechte in der Domäne.

Hat jemand eine Ahnung was da passiert sein könnte ?

Warum hat ein Server eine Anwendung "SlideToShutDown", welche von Windows 10-Touch-Tablets benutzt wird ?

Vielen Dank.

Mfg, Andreas

heute um 12:55 Uhr ist einer unserer Terminalserver (VWare-VM mit Server 2019) plötzlich herunterfahren, ohne dass ein Admin das veranlasst haben könnten.

In der Ereignisanzeige gab es nur einen relevanten Eintrag:

"The process C:\Windows\system32\SlideToShutDown.exe (TS08) has initiated the power off of computer TS08 on behalf of user NT AUTHORITY\SYSTEM for the following reason: Other (Unplanned)"

Auf dem Server haben laut lokaler GPO-Anzeige nur "Administratoren" und "Sicherungsadministratoren" das Recht zum Shutdown.

In der Gruppe "Administratoren" sind nur der lokale Admin und der Domänen-Admin drin und die Gruppe "Sicherungsadministratoren" ist leer.

Natürlich hat kein normaler Benutzer Admin-Rechte in der Domäne.

Hat jemand eine Ahnung was da passiert sein könnte ?

Warum hat ein Server eine Anwendung "SlideToShutDown", welche von Windows 10-Touch-Tablets benutzt wird ?

Vielen Dank.

Mfg, Andreas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1342870563

Url: https://administrator.de/forum/slidetoshutdown-faehrt-server-unerwartet-herunter-1342870563.html

Ausgedruckt am: 19.07.2025 um 01:07 Uhr

6 Kommentare

Neuester Kommentar

@AndreasHa:

Hallo.

Wie meinst Du das? Gpedit.msc lokal ausgeführt oder ein gpresult über die Kommandozeile? Bedenke: GPOs aus dem AD "schlagen" lokale GPOs (bei entsprechender Mitgliedschaft des Rechners).

Weil die ganzen Systeme, W2K19 ist übrigens ein W10-1809, basiscodegleich sind?

Teste nochmal genau, ob es einem normalen TS-User ohne Adminrechte nicht vielleicht doch irgendwie möglich ist, den RDS/TS herunterzufahren.

Haben die User Zugriff auf eine Kommandozeilen-Shell? Auf welchem, vielleicht absurden oder ungewöhnlichem Weg auch immer? Falls ja, braucht einer bloß noch das Kommando kennen (die Befehle unterhalb von System32 dürften im Suchpfad stehen) und schon fährt die Kiste runter.

Viele Grüße

von

departrue69

Hallo.

Auf dem Server haben laut lokaler GPO-Anzeige

Wie meinst Du das? Gpedit.msc lokal ausgeführt oder ein gpresult über die Kommandozeile? Bedenke: GPOs aus dem AD "schlagen" lokale GPOs (bei entsprechender Mitgliedschaft des Rechners).

Warum hat ein Server eine Anwendung "SlideToShutDown", welche von Windows 10-Touch-Tablets benutzt wird ?

Weil die ganzen Systeme, W2K19 ist übrigens ein W10-1809, basiscodegleich sind?

Teste nochmal genau, ob es einem normalen TS-User ohne Adminrechte nicht vielleicht doch irgendwie möglich ist, den RDS/TS herunterzufahren.

Haben die User Zugriff auf eine Kommandozeilen-Shell? Auf welchem, vielleicht absurden oder ungewöhnlichem Weg auch immer? Falls ja, braucht einer bloß noch das Kommando kennen (die Befehle unterhalb von System32 dürften im Suchpfad stehen) und schon fährt die Kiste runter.

Viele Grüße

von

departrue69

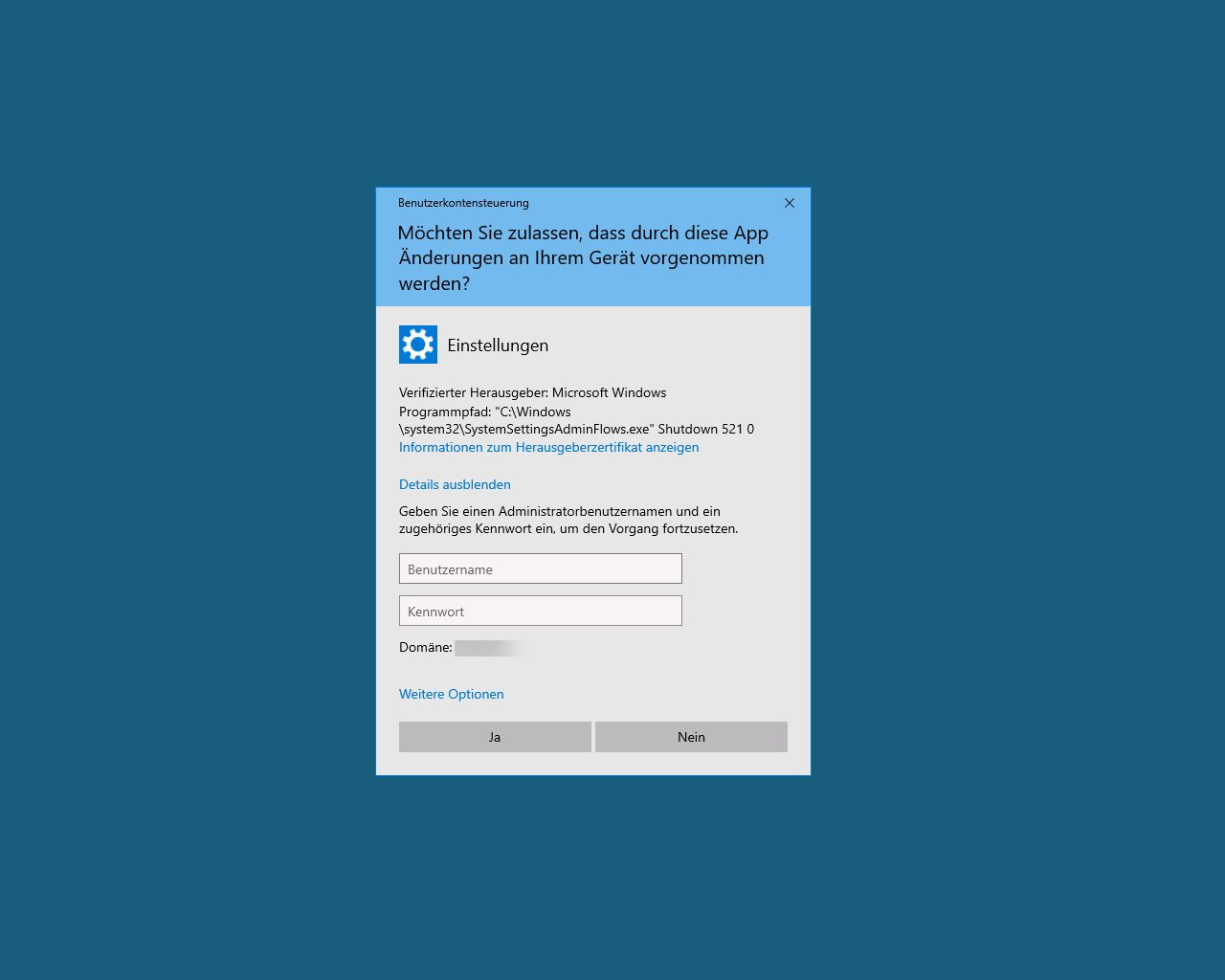

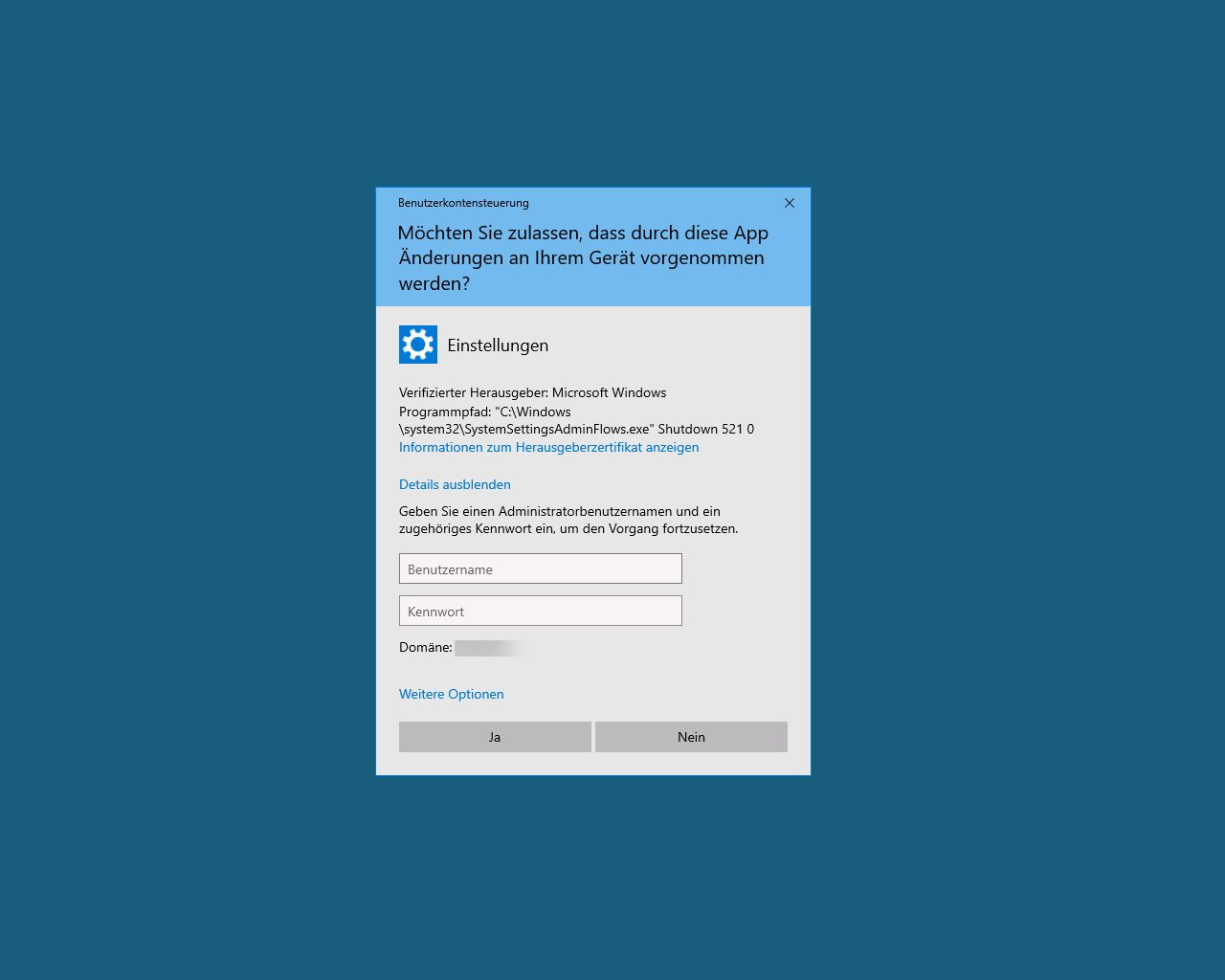

Also, ich habe das hier mal nachgestellt und einen User slidetoshutdown.exe aufrufen lassen (wird übrigens auch über die Startmenüsuche sofort gefunden).

User bekommt beim sliden wie erwartet eine UAC Abfrage

Das sowohl auf einem Server 2019 TS als auch einem neuen TS 2022.

Also entweder kennt der User doch einen Account mit Admin-Rechten und hat den da eingetippelt oder er ist über verschachtelte Gruppen doch noch Admin, oder hat einen Zero-Day Exploit in Kombination mit Mimikatz genutzt um damit mit einem golden Ticket eines Admins der sich zuvor dort eingeloggt hat Admin zu werden.

User bekommt beim sliden wie erwartet eine UAC Abfrage

Das sowohl auf einem Server 2019 TS als auch einem neuen TS 2022.

Also entweder kennt der User doch einen Account mit Admin-Rechten und hat den da eingetippelt oder er ist über verschachtelte Gruppen doch noch Admin, oder hat einen Zero-Day Exploit in Kombination mit Mimikatz genutzt um damit mit einem golden Ticket eines Admins der sich zuvor dort eingeloggt hat Admin zu werden.

Warum hat ein Server eine Anwendung "SlideToShutDown", welche von Windows 10-Touch-Tablets benutzt wird ?

Basiert halt beides auf einer ähnlichen Codebasis. Aber da könnte ich dich genauso fragen, warum schränkt ihr die ausführbaren Applikationen der User auf einem Terminalserver nicht per Applocker ein?? Das gehört eigentlich mit zum Pflichtprogramm.Zitat von @AndreasHa:

Ich kann als normaler User SlideToShutDown auch starten, aber es kommt keine UAC-Meldung.

Der Server wird aber nicht heruntergefahren.

Dann habt ihr wohl die UAC-Stufe am Server nicht auf Standard.Ich kann als normaler User SlideToShutDown auch starten, aber es kommt keine UAC-Meldung.

Der Server wird aber nicht heruntergefahren.

Zitat von @AndreasHa:

Mich wundert auch, dass der User in der Ereignisanzeige NT AUTHORITY\SYSTEM ist.

Bei einem Programmaufruf durch einen User müsste er doch dort auftauchen, oder?

Da ein Herunterfahren durch normale User ja durch die Policy verhindert wird kann dort niemals ein User stehen Mich wundert auch, dass der User in der Ereignisanzeige NT AUTHORITY\SYSTEM ist.

Bei einem Programmaufruf durch einen User müsste er doch dort auftauchen, oder?

Ich würde den Usern mal eine Rundmail schicken und denjenigen bitten sich selbst zu melden. Ansonsten drohst du damit den User aus den Logs zu ermitteln und dann direkt mit ner Abmahnung drohen, dann melden die Verursacher sich meist von selbst

Leider konnte ich nicht herausfinden, woher die Berechtigung kam.

Aber LOGS wer zu dem Zeitpunkt angemeldet war hast du doch sicher (Eventlog), dann kannst du das schon mal auf eine Gruppe User einschränken ...