136423

Sep 03, 2019, updated at 12:14:25 (UTC)

SMTP Traffic über die Firewall

Liebe Community,

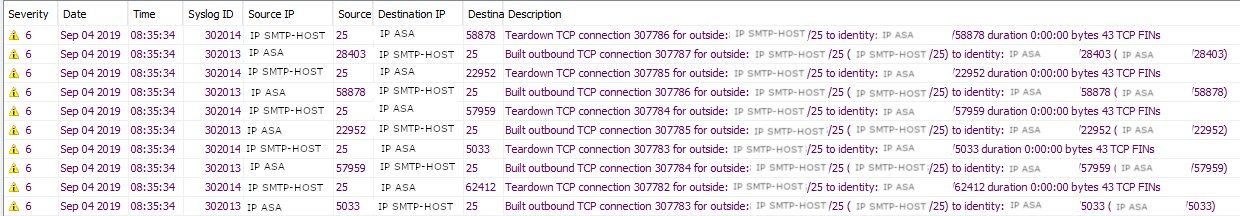

ich hätte eine kurze Frage an euch. Seit nunmehr ein paar Tagen registriere ich auf unserer Firewall (ASA-5508X) einen permanenten Traffic von unserer Firewall [IP_1] zu unserem Mail-Hoster [IP_2] über den Port 25.

Die Source IP-Adresse ist die IP-Adresse unserer Firewall am Outside Interface. Es gibt ungefähr 5-7 Versuche pro Sekunde. Die Verbindung wird sofort wieder beendet ("Teardown").

Was ist der Hintergrund? Wie kann ich das blockieren?

Ein ACE für die IP-Adressen an den Interfaces kann ich schreiben, doch eine für die Firewall selbst geht irgendwie nicht.

Es sieht fast so aus, als sendet die ASA direkt tausende Anfragen Richtung Mail-Hoster.

Sep 03 2019 13:12:33 [IP_1] 15666 [IP_2] 25 Built outbound TCP connection 9102470 for outside:[IP_2]/25 ([IP_2]/25) to identity:[IP_1]/15666 ([IP_1]/15666)

ich hätte eine kurze Frage an euch. Seit nunmehr ein paar Tagen registriere ich auf unserer Firewall (ASA-5508X) einen permanenten Traffic von unserer Firewall [IP_1] zu unserem Mail-Hoster [IP_2] über den Port 25.

Die Source IP-Adresse ist die IP-Adresse unserer Firewall am Outside Interface. Es gibt ungefähr 5-7 Versuche pro Sekunde. Die Verbindung wird sofort wieder beendet ("Teardown").

Was ist der Hintergrund? Wie kann ich das blockieren?

Ein ACE für die IP-Adressen an den Interfaces kann ich schreiben, doch eine für die Firewall selbst geht irgendwie nicht.

Es sieht fast so aus, als sendet die ASA direkt tausende Anfragen Richtung Mail-Hoster.

Sep 03 2019 13:12:33 [IP_1] 15666 [IP_2] 25 Built outbound TCP connection 9102470 for outside:[IP_2]/25 ([IP_2]/25) to identity:[IP_1]/15666 ([IP_1]/15666)

Please also mark the comments that contributed to the solution of the article

Content-Key: 491085

Url: https://administrator.de/contentid/491085

Printed on: April 26, 2024 at 07:04 o'clock

20 Comments

Latest comment

Hallo,

Gruß,

Peter

Zitat von @136423:

Was ist der Hintergrund? Wie kann ich das blockieren?

Frag dich lieber warum deine ASA eine Vernbindung auzubauen versucht und es mit Teardown endet. Nur du kannst wissen wie bei euch die Mails laufen oder welche Dienste auf der ASA Mails generiern oder wer oder was sonst Mails verschicken will. Vielleicht ist ein Neustart die Lösung, Firmaware Updates die Lösung oder euren Mailserver verbieten Mails an ein Smarthost zu senden oder es ist einfach ein Zertifikat abgelaufen oder der Mailanbieter hast enfach was geändert. Wir können hier nicht sehen was du evtl sehen kannst. Und ihr scheint auch nicht nur eine IP ausm Internet zu beziehen wenn dies die Subnetzmaske sein soll (/25) oder das ist das nur Port 25?Was ist der Hintergrund? Wie kann ich das blockieren?

Es sieht fast so aus, als sendet die ASA direkt tausende Anfragen Richtung Mail-Hoster.

Es wird so sein wenn keiner sonst Ausgehend Port 25 nutzt, noch dazu auf diese eine IP eures Mailanbieters. Wer oder was das von Intern auslöst - siehe Firewall Logs.Gruß,

Peter

Traffic von unserer Firewall [IP_1] zu unserem Mail-Hoster [IP_2] über den Port 25.

Unverschlüsslter Email Traffic. Das ist ja Steinzeit. Wer macht denn heutzutage noch unverschlüsselten Email Transfer ?!Die Source IP-Adresse ist die IP-Adresse unserer Firewall am Outside Interface.

Logisch, denn die macht ja NAT (IP Adres Translation) wenn der Mailserver im internen Netz positioniert ist !Was ist der Hintergrund?

Was erwartest du ?? Hellsehen können wir auch nicht. Minimum wäre mal ein Screenshot dieses Traffic mit dem Wireshark gewesen um das zielführend und helfend beurteilen zu können ! Leider Fehlanzeige... Kann man aber nachliefern...

Interessant wäre auch mal per http://www.utrace.de herausszubekommen WEM die Empfänger IP zuzuordnen ist !

Auch da leider Fehlanzeige bei dir

Wie kann ich das blockieren?

Mit einer simplen Access Liste zum Beispiel. Wozu hast du eine Premium Firewall von Cisco ? Sowas ist doch das erste an was ein normaler Netzwerker denkt ohne ein Admin Forum zu befragen ?!Es sieht fast so aus, als sendet die ASA direkt tausende Anfragen Richtung Mail-Hoster.

Sorry, aber das klingt eher nach einem hilflosen Rateversuch statt gemesener Fakten ?!Also Wireshark an die Hand nehmen oder den Debugger der ASA aktivieren und etwas mehr Infos. Dann müsen auch wir nicht hilflos raten.

Aus meiner Sicht wird die Verbindung direkt von der ASA gestartet.

Das wäre Unsinn, denn die ASA supportet ja physisch schon mal gar kein SMTP als Endgerät. Sie kann nicht "emailen". Kann also folglich niemals selber eine SMTP Session aktiv aufbauen. Eigentlich kann das nur ein NAT Prozess sein. Was sagt denn ein show nat trans ? Sieht du dort Port 25 Translations ?Schätzungsweise kann die ASA sich nicht selber blockieren.

Doch das klappt. Jedes IOS Gerät kann das.Was sagt denn ein Wireshark Trace. Das wäre doch das Sinnvollste den betreffenden Traffic mal genau anzusehen ! Port 25 ist zudem unverschlüsselt. Du kannst also sogar den kompletten Inhalt mit dem Wireshark mitlesen. Das sollte doch dann sofort Aufschluss über den Verursacher geben !

Whireshark ist leider ebenso nicht hilfreich. Es zeigt mir nur meine Verbindung

Kann ja eigentlich nicht sein !!Du beschreibst ja selber das die SMTP Verbindungen ja angeblich direkt von der ASA ausgehen sollen. Also müssen sie ja dann auch an der ASA mit dem Wireshark zu messen sein. Ganz sicher ja am ASA WAN Port. Wenn sie vom lokalen Netz kommen dann auch am lokalen Inbound Port der ASA.

Logischerweise sollte also DA auch der Wireshark zum Messen angeflanscht sein und NICHT auf einem unbeteiligten Client irgendwo im Netz. Das sagt einem ja aber auch schon der gesunde IT bzw. Netzwerk Verstand !

Übrigens hier noch eine spannende Lektüre zum Thema:

https://www.heise.de/security/meldung/Ratgeber-vom-Hersteller-So-erkennt ...

Bzw. für deine ASA und FirePower:

https://tools.cisco.com/security/center/resources/asa_forensic_investiga ...

https://tools.cisco.com/security/center/resources/ftd_forensic_investiga ...

Das TAC Feedback wäre in der Tat recht spannend. Wir sind gespannt...

https://www.heise.de/security/meldung/Ratgeber-vom-Hersteller-So-erkennt ...

Bzw. für deine ASA und FirePower:

https://tools.cisco.com/security/center/resources/asa_forensic_investiga ...

https://tools.cisco.com/security/center/resources/ftd_forensic_investiga ...

Das TAC Feedback wäre in der Tat recht spannend. Wir sind gespannt...

Zitat von @136423:

Cisco Adaptive Security Appliance Software Version 9.8(1)

Firepower Extensible Operating System Version 2.2(1.47)

Device Manager Version 7.8(1)

Cisco Adaptive Security Appliance Software Version 9.8(1)

Firepower Extensible Operating System Version 2.2(1.47)

Device Manager Version 7.8(1)

Also die 9.8(1) ist mittlerweile bei 9.8(4) 10 (interim), die solltest Du, unabhängig vom derzeitigen Fall, aktualisieren.

Wenn der TAC das nicht sowieso als erstes vorschlägt

Dann soll das TAC aber auch explizit auf den Bug in der Version verweisen der direkt von der FW selbsständig TCP 25 Sessions in die Welt aufbaut... Und...das dieser Bug mit der neuen Version gefixt ist !

Der Fehler klingt wirklich bizarr. Wüsste der TO es nicht besser könnte man vermuten das die ASA zuvor erstmal bei der NSA gewesen ist oder in China...

Der Fehler klingt wirklich bizarr. Wüsste der TO es nicht besser könnte man vermuten das die ASA zuvor erstmal bei der NSA gewesen ist oder in China...

Hallo @aqui,

Gruß,

Peter

Zitat von @aqui:

Dann soll das TAC aber auch explizit auf den Bug in der Version verweisen der direkt von der FW selbsständig TCP 25 Sessions in die Welt aufbaut... Und...das dieser Bug mit der neuen Version gefixt ist !

Der Fehler klingt wirklich bizarr. Wüsste der TO es nicht besser könnte man vermuten das die ASA zuvor erstmal bei der NSA gewesen ist oder in China...

Der TO hat doch noch gar keine Rückmeldung hier gegeben oder hat er sich direkt bei dir gemeldet oder hast du Info bekommen das dies ein wirklicher Fehler bzw. Bug im Cisco ist? Oder ist dies dein guter rat an den TO...Dann soll das TAC aber auch explizit auf den Bug in der Version verweisen der direkt von der FW selbsständig TCP 25 Sessions in die Welt aufbaut... Und...das dieser Bug mit der neuen Version gefixt ist !

Der Fehler klingt wirklich bizarr. Wüsste der TO es nicht besser könnte man vermuten das die ASA zuvor erstmal bei der NSA gewesen ist oder in China...

Gruß,

Peter

Hallo,

Gruß,

Peter

Zitat von @136423:

...ich habe vor kurzem versucht (und vergessen) dass ich mir die Logs per E-Mail senden wollte.

Daher hatte ich einen smtp Server in die ASA eingetragen. Seitdem hat die ASA ständig versucht mit dem Server zu kommunizieren, ohne Erfolg, da Port 25 bei unserem Provider nicht mehr unterstützt wird.

Dann schnell noch How can I mark a post as solved? und alle sind wieder happy. So passiert es eben manchmal....ich habe vor kurzem versucht (und vergessen) dass ich mir die Logs per E-Mail senden wollte.

Daher hatte ich einen smtp Server in die ASA eingetragen. Seitdem hat die ASA ständig versucht mit dem Server zu kommunizieren, ohne Erfolg, da Port 25 bei unserem Provider nicht mehr unterstützt wird.

Gruß,

Peter