Sophos SC230 Vlan auf anderen eth Port

Hallo Leute

ich sitze aktuell an einer Testumgebung Sophos SG 230 mit SFOS 19.5.1 MR-1-Build278 mit einem Netgear M4300-8X8F und einem Netgear GS 724 T laufen.

Konstrukt was läuft:

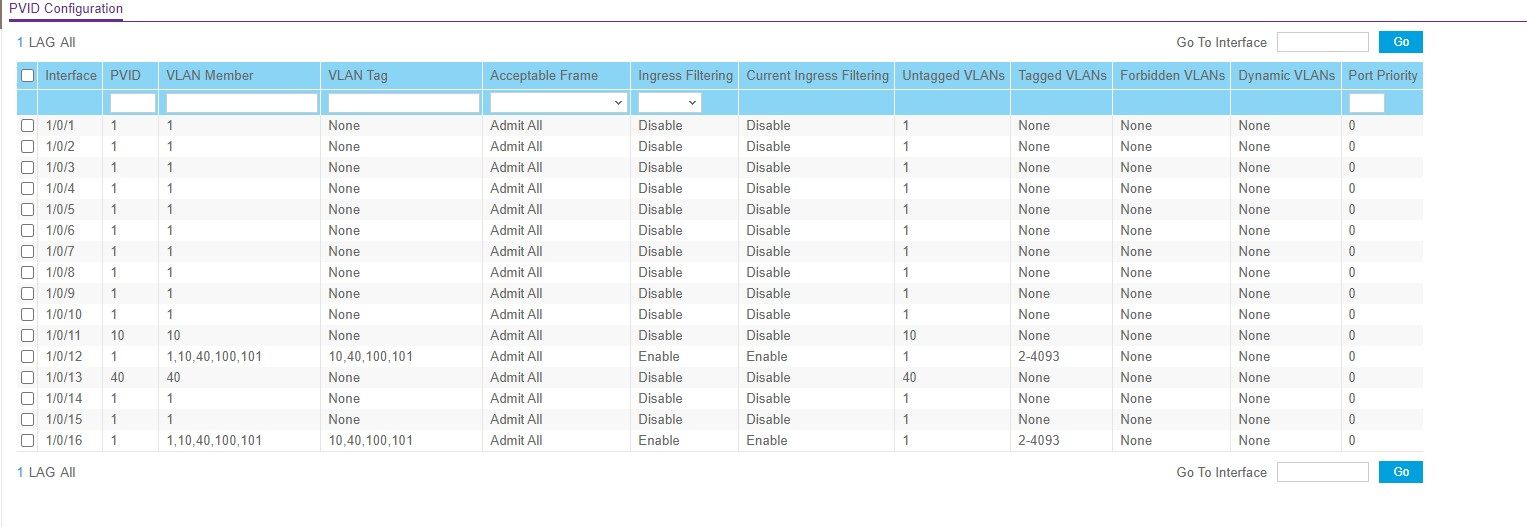

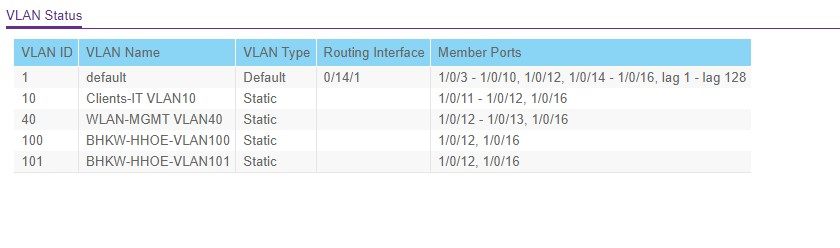

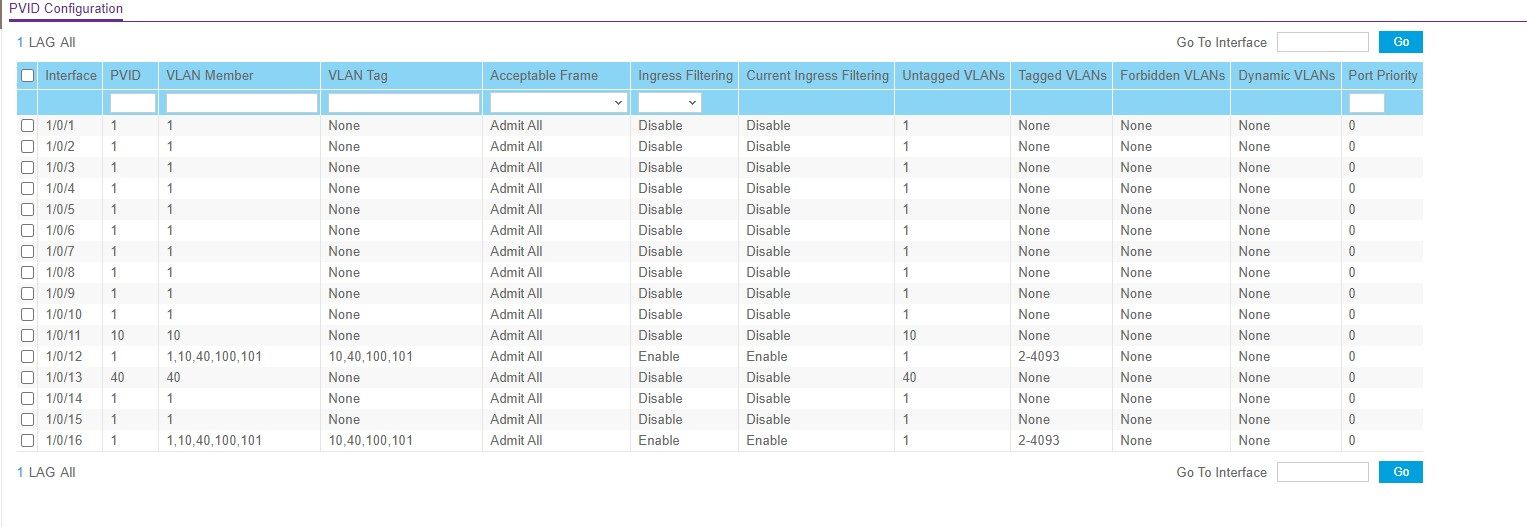

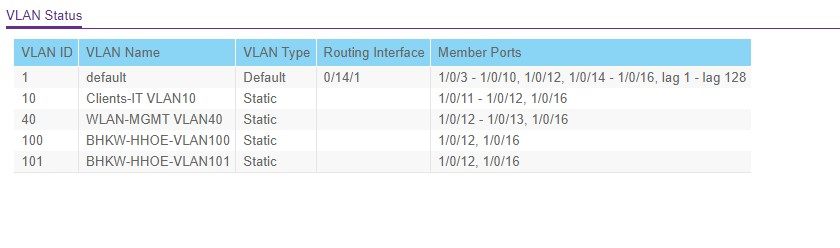

Sophos -> eth0 ( LAN Port ) -> M4300 Port 16 und hier von Port 12 -> GS 724T Port 24

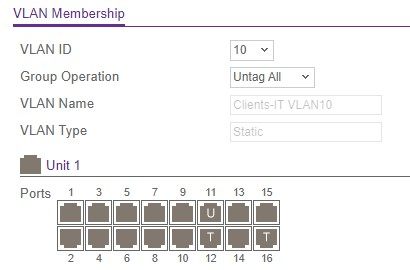

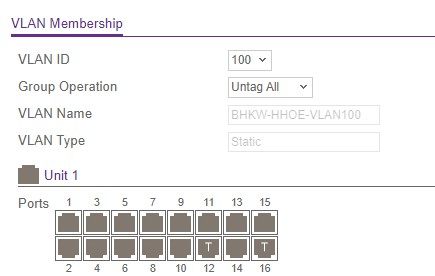

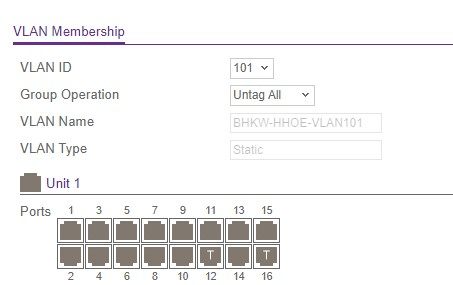

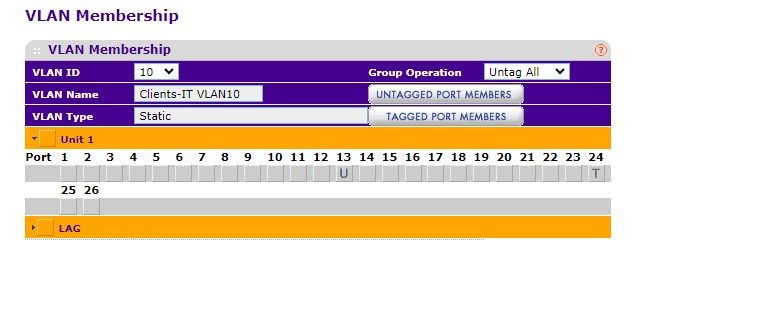

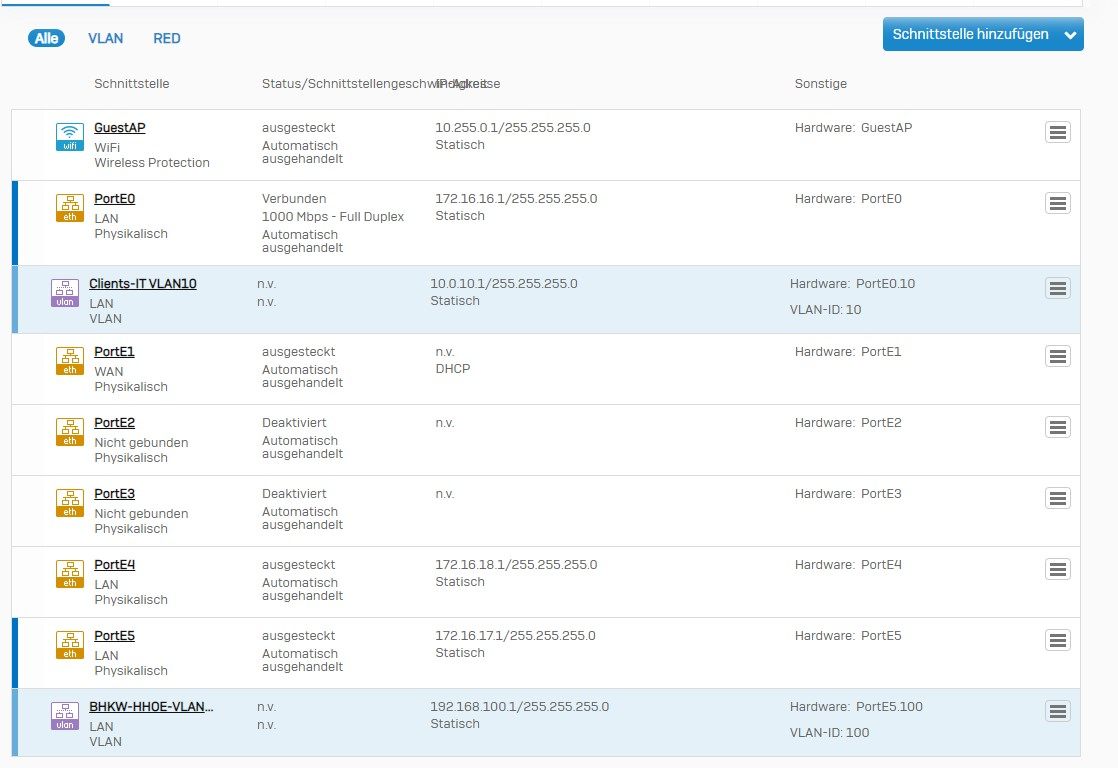

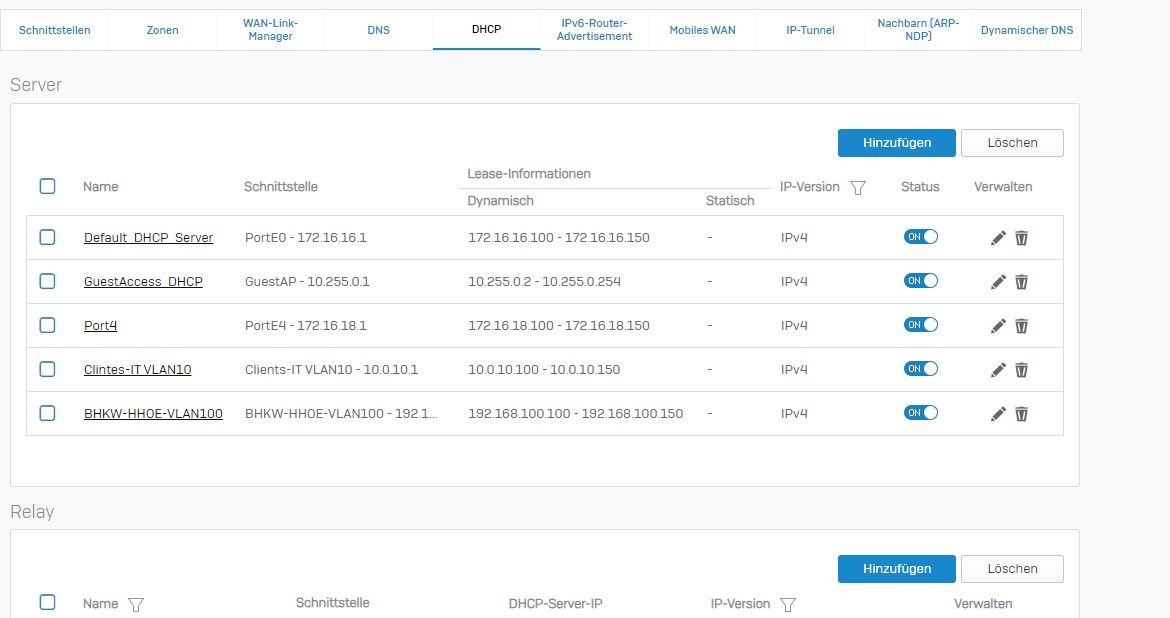

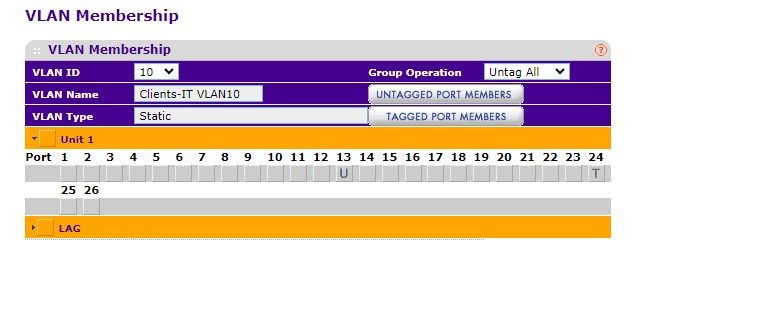

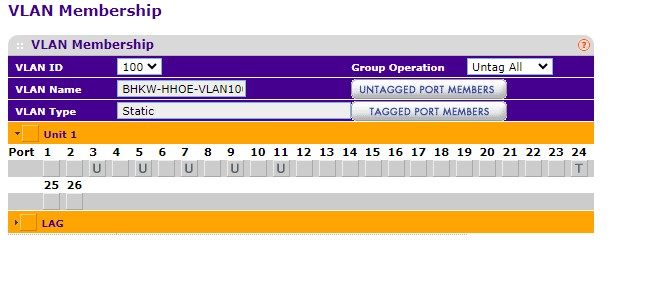

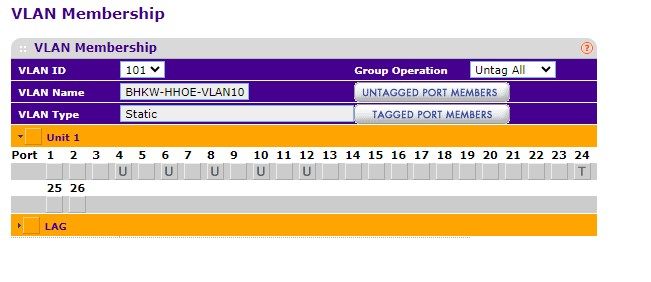

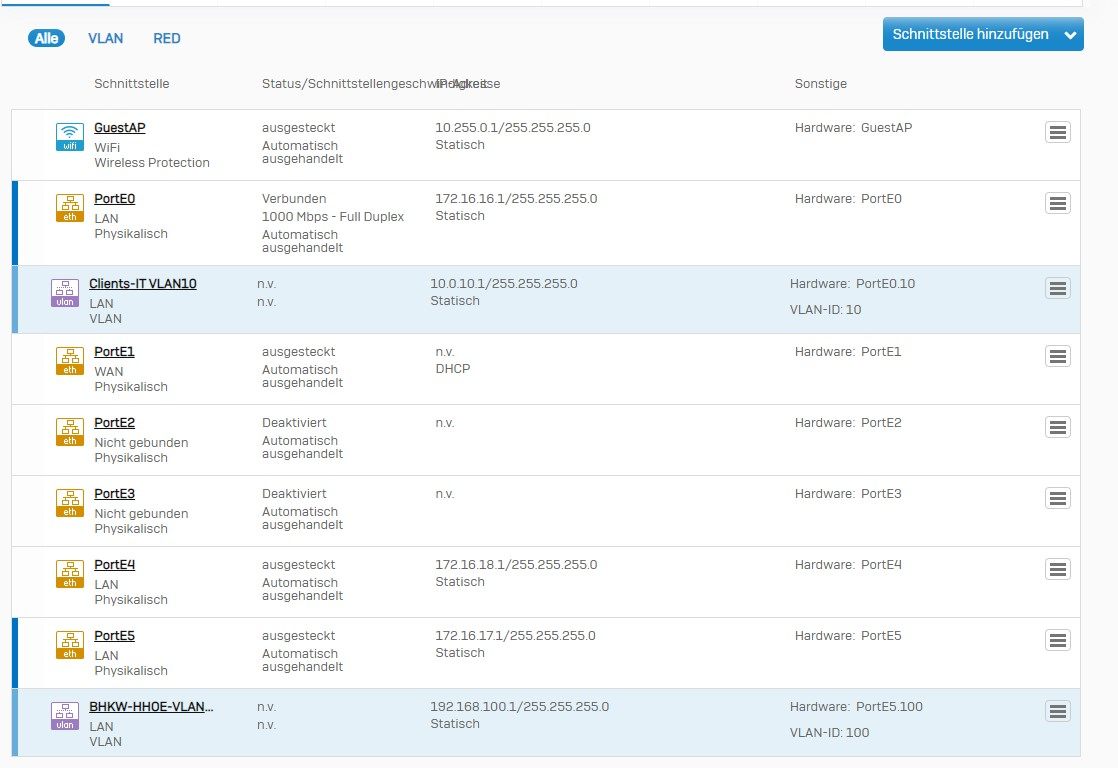

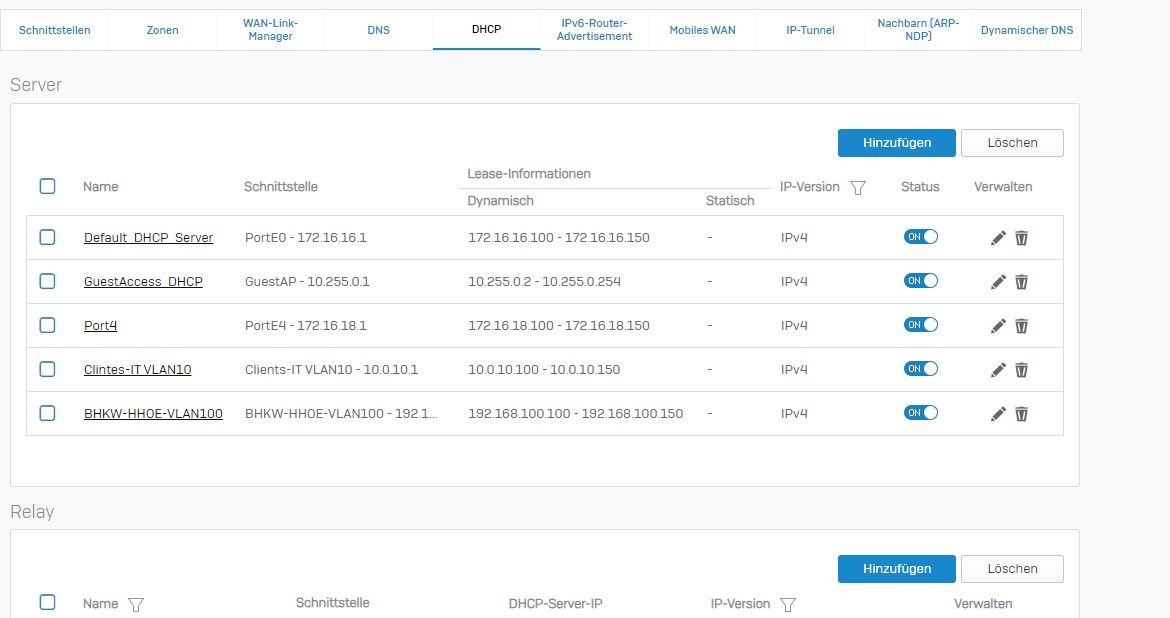

In der Sophos habe ich VLAN ID 10,100,101 gelegt und dazu Passend jeweils den DHCP.

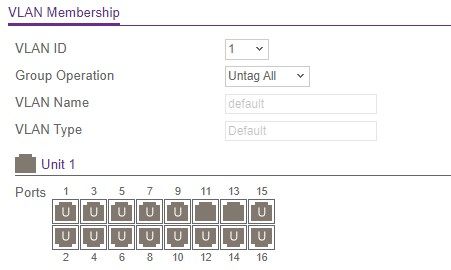

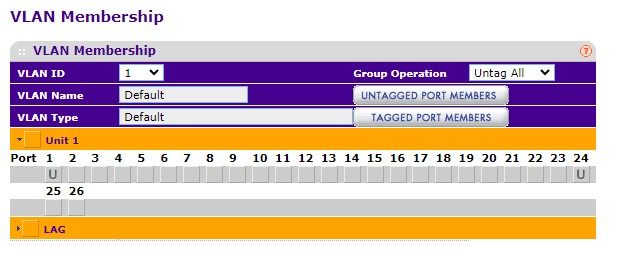

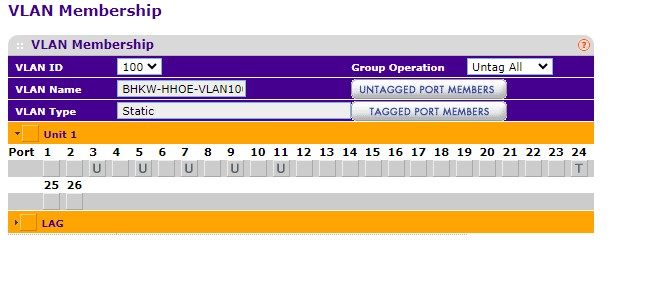

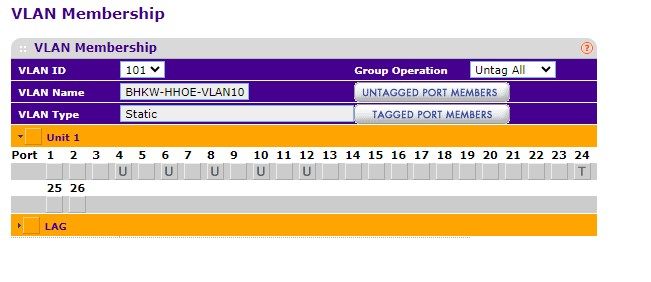

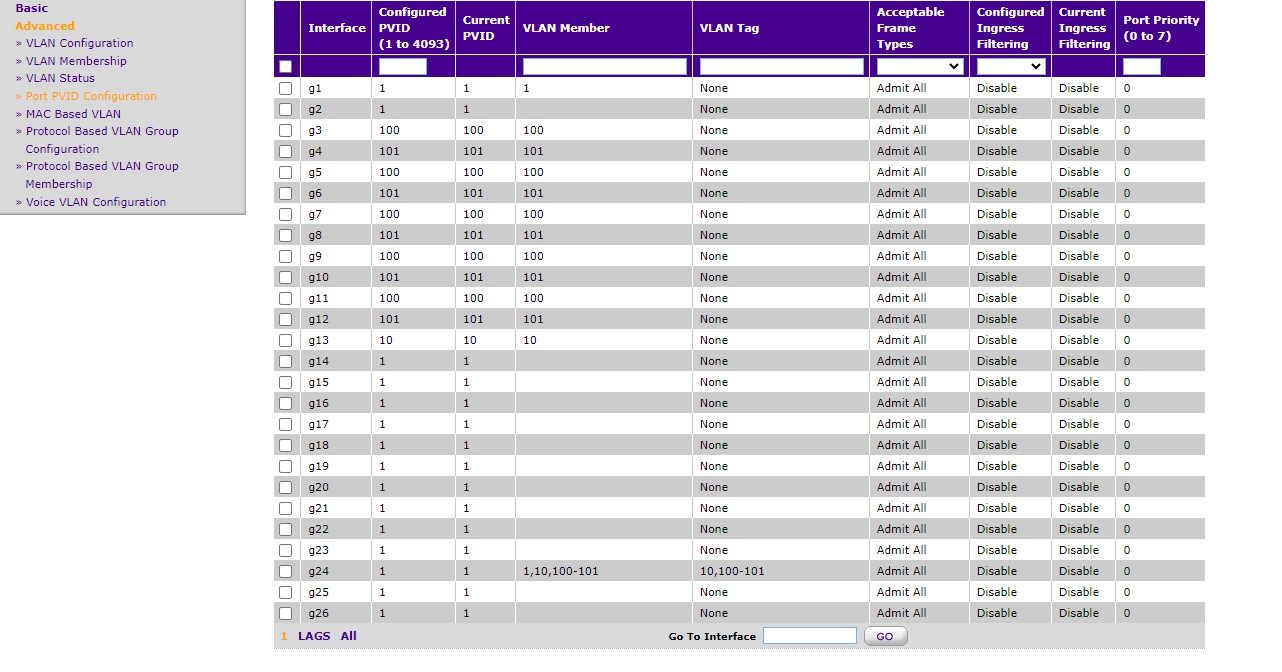

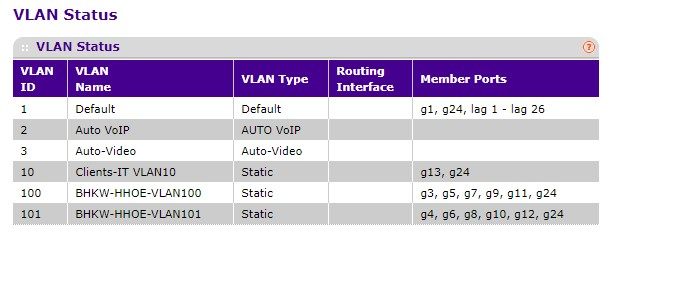

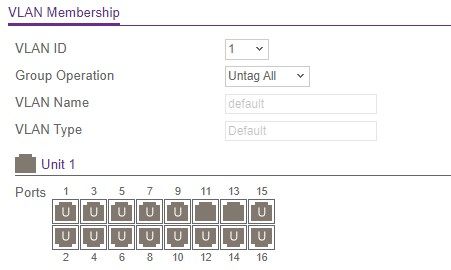

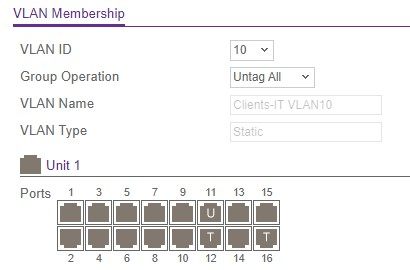

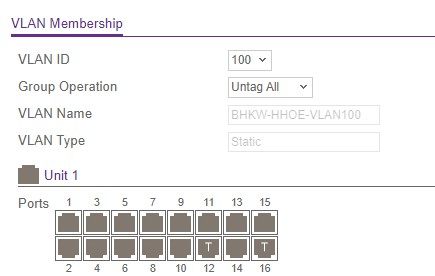

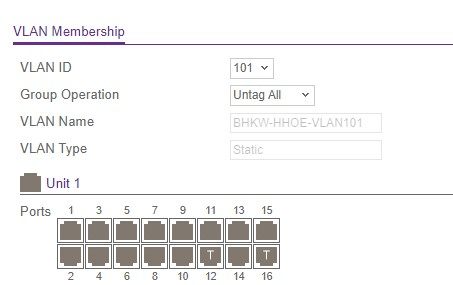

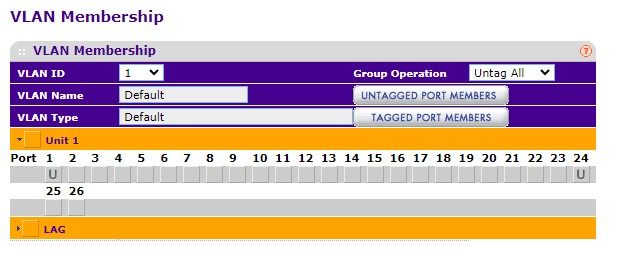

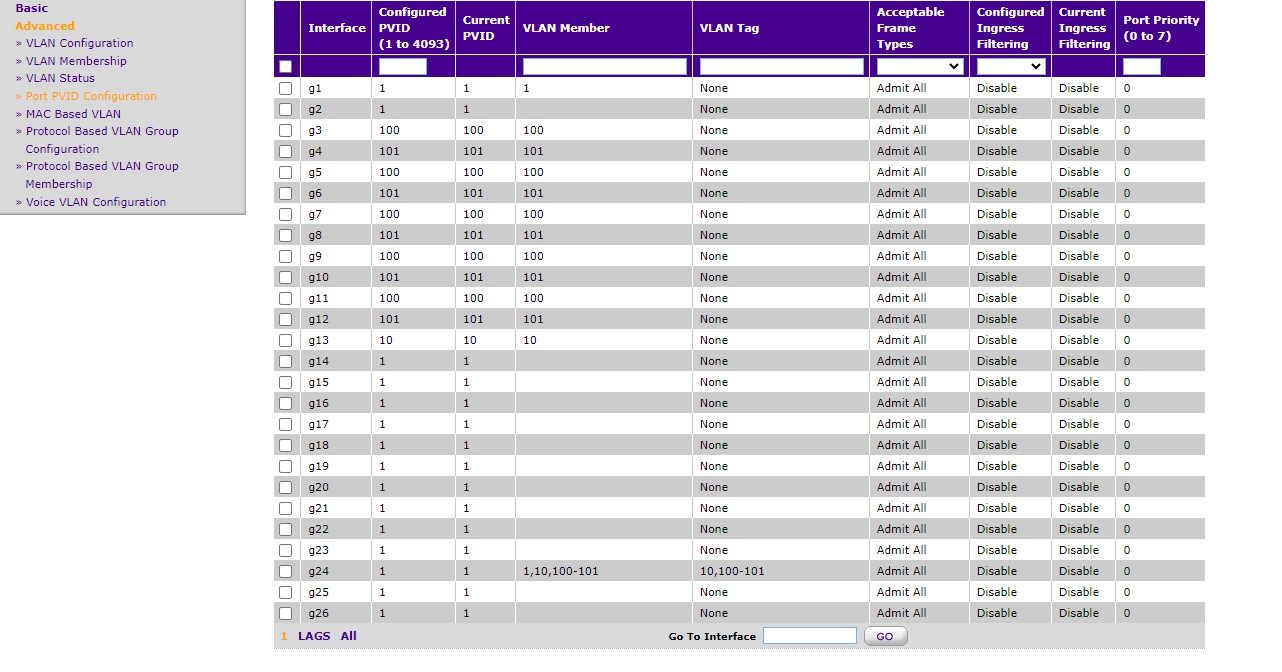

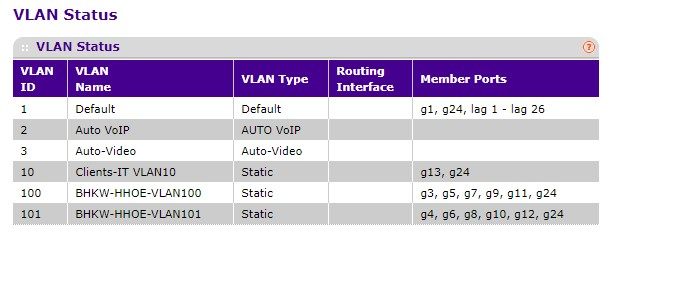

An den Ports 12, 16 und 24 ist VLAN 1 Untagged und VLAN 10, 100 und 101 Tagged.

So wie beschrieben bekomme ich an den Untagged Port 10,100 oder 101 jeweils eine Passende IP vom DHCP.

Was jetzt nicht klappt :

Wenn ich jetzt statt den eth0 ( LAN-Port ) den eth5 Port nehmen will Klappt es nicht mehr.

Sprich ich lege die VLANs nicht wie vorher auf eth0 (LAN) sondern auf eth5.

Wo liegt hier mein Denkfehler das ich über eth5 nix bekomme.

Im Anhang die Screens von den Switchen.

Kann es sein das die Sophos auf eth0 automatisch den Trunk Mode setzt und auf den anderen nicht?

ich sitze aktuell an einer Testumgebung Sophos SG 230 mit SFOS 19.5.1 MR-1-Build278 mit einem Netgear M4300-8X8F und einem Netgear GS 724 T laufen.

Konstrukt was läuft:

Sophos -> eth0 ( LAN Port ) -> M4300 Port 16 und hier von Port 12 -> GS 724T Port 24

In der Sophos habe ich VLAN ID 10,100,101 gelegt und dazu Passend jeweils den DHCP.

An den Ports 12, 16 und 24 ist VLAN 1 Untagged und VLAN 10, 100 und 101 Tagged.

So wie beschrieben bekomme ich an den Untagged Port 10,100 oder 101 jeweils eine Passende IP vom DHCP.

Was jetzt nicht klappt :

Wenn ich jetzt statt den eth0 ( LAN-Port ) den eth5 Port nehmen will Klappt es nicht mehr.

Sprich ich lege die VLANs nicht wie vorher auf eth0 (LAN) sondern auf eth5.

Wo liegt hier mein Denkfehler das ich über eth5 nix bekomme.

Im Anhang die Screens von den Switchen.

Kann es sein das die Sophos auf eth0 automatisch den Trunk Mode setzt und auf den anderen nicht?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 74249738139

Url: https://administrator.de/forum/sophos-sc230-vlan-auf-anderen-eth-port-74249738139.html

Ausgedruckt am: 07.07.2025 um 05:07 Uhr

16 Kommentare

Neuester Kommentar

Das ist dennoch Quatsch:

ein Relay brauchst du, wenn z. B. der CoreSwitch zwischen den VLANs routet und ein anderes Gerät (Firewall, Windows-DHCP, ...) IP-Adressen verteilt. Der CoreSwitch übernimmt ja dann die Rolle des Stellvertreters, da DHCP auf L2 stattfindet, Routing aber ein L3-Thema ist.

Wenn er im VLAN 100 via eth0 eine IP von der Sophos erhalt, aber im VLAN 100 via eth5 nicht, ist das kein DHCP-Relay Problem.

@nmartin89

Um auf Nummer sicher zugehen:

Wenn du das Netzwerkkabel in den 6. Port an der SG230 steckst (ich gehe mal von unserer SG230 Rev1, optisch wie hier aussehend) aus, welcher mit E5 beschriftet ist, ändert sich dann bei dir der Status des Port5? Nicht, dass du physisch an den 5-Port gehst, mit dem Software-Port Port5 aber der 6. physische Port verstanden wird.

ALso nicht, dass ich dich für dusselig halte, aber manchmal hat man ja nen Brett vorm Kopp

Zitat von @DerMaddin:

Dein Netzwerk-Setup ist aber auch etwas merkwürdig. Scheint so als wäre die Firewall nicht nur DHCP sondern auch DNS und GW? Macht das Sinn den ganzen Netzwerktraffic durch die FW zu leiten?

Das macht sehr wohl sinn - gerade bei der XGSDein Netzwerk-Setup ist aber auch etwas merkwürdig. Scheint so als wäre die Firewall nicht nur DHCP sondern auch DNS und GW? Macht das Sinn den ganzen Netzwerktraffic durch die FW zu leiten?

Denn wenn man das im Endausbau betriebt, also auch passende Endpoint-Protection nutzt, können sich Endpoint und Firewall unterhalten und der eine meldet dann dem anderen, dass er keinerlei Netzwerktraffic mehr haben darf, wenn Schaden "Unheil" wird.

sophos.com/en-us/products/next-gen-firewall/endpoint-integration

Die FW ist quasi "single point of failure" für das ganze Netz.

Zudem kann man die Kisten im HA betreiben. Ginge bei Switchen nur mit Stacking/ VRRP (oder ähnlichen Protokollen).Im Übrigen will ich die Gast-WLAN-Netze und DMZ-Endpoint auch nicht am CoreSwitch abfrühstücken. Der ist da nicht granular genug...

Und Gäste müssen auch nicht mit unserem Windows DNS sprechen - wozu auch?

@em-pie warum soll das so Sinn machen?

Endpoint Protection braucht die FW nicht als GW, DNS oder DHCP. Es benötigt Sophos Central und eine SG kann das sowieso nicht. Geht erst ab XG/XGS.

DMZ und WLAN kann ja da bleiben aber in größeren Netzen finde ich die 1GBit schon als Flaschenhals. In diesem Szenario des TO läuft der ganze Traffic des Netzwerks durch den einen Port der FW. Mag in überschaubaren Umgebungen ausreichend sein. Wenn aber von VLAN100 ins VLAN101 große Datenmengen übertragen werden, dann ist erstmal Pause auf der Leitung für die anderen Teilnehmer.

Endpoint Protection braucht die FW nicht als GW, DNS oder DHCP. Es benötigt Sophos Central und eine SG kann das sowieso nicht. Geht erst ab XG/XGS.

DMZ und WLAN kann ja da bleiben aber in größeren Netzen finde ich die 1GBit schon als Flaschenhals. In diesem Szenario des TO läuft der ganze Traffic des Netzwerks durch den einen Port der FW. Mag in überschaubaren Umgebungen ausreichend sein. Wenn aber von VLAN100 ins VLAN101 große Datenmengen übertragen werden, dann ist erstmal Pause auf der Leitung für die anderen Teilnehmer.