Sorglos Appliance Standortrouting

Hallo zusammen,

Ich habe ein Netzwerkproblem bzw. Verständnisproblem.

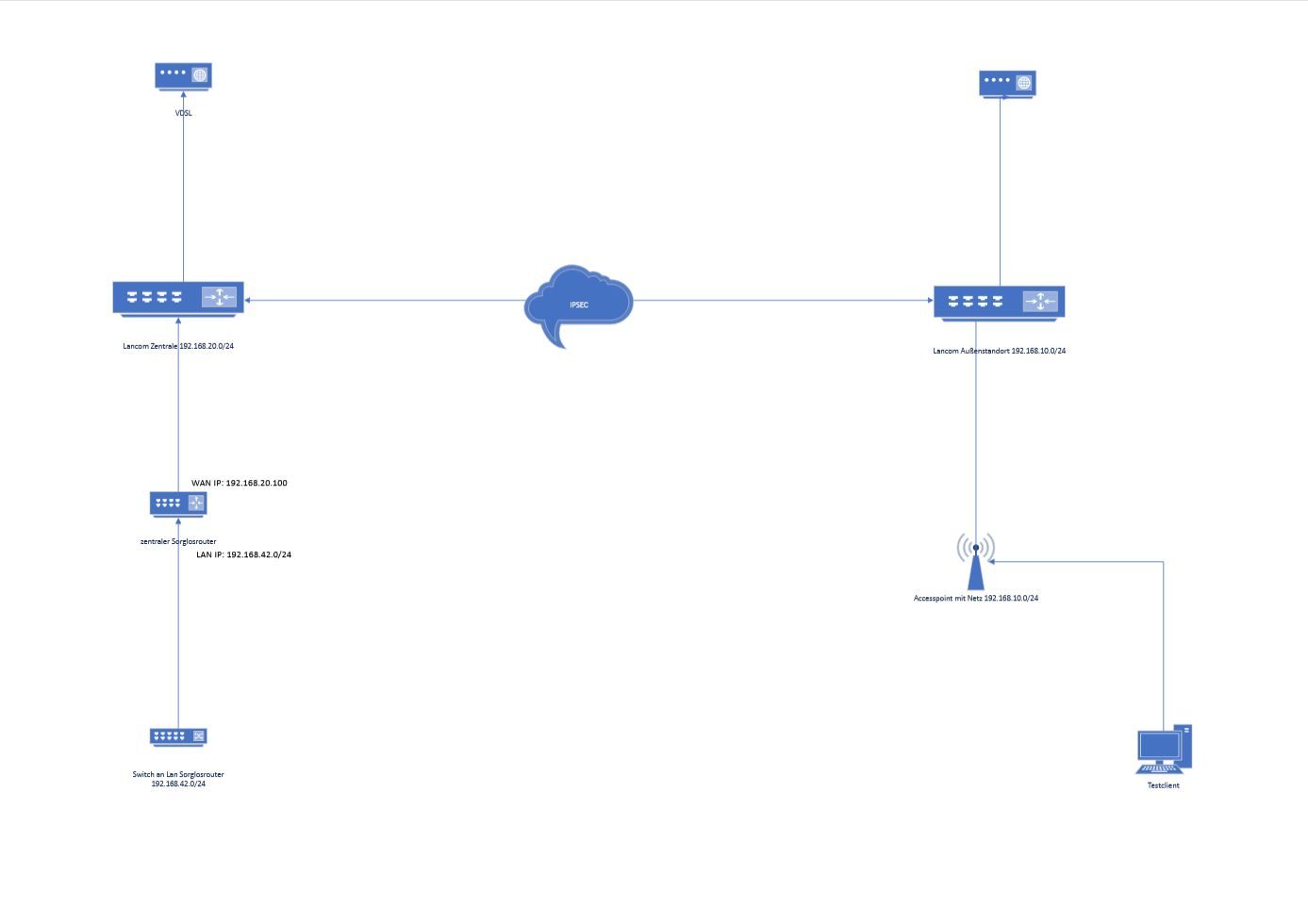

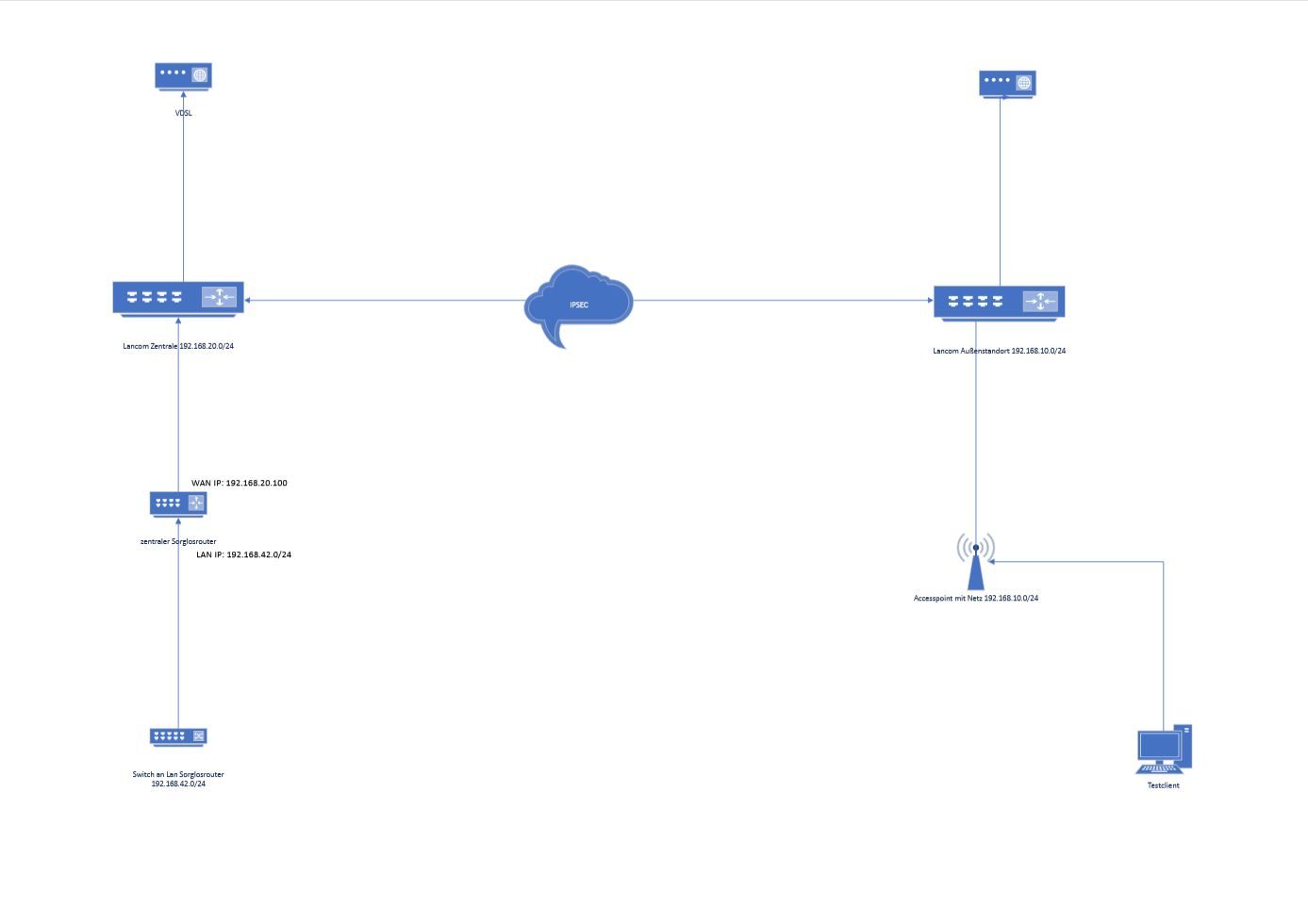

Es gibt Standort A mit Router A mit einem internen Netz 192.168.10.0/24. Es gibt Standort B mit Router B mit einem internen Netz 192.168.20.0/24. Beide Standorte haben für den Internetzugang einen VDSL Anschluss. Router A und B sind Lancom Router. Beide Standorte sind mit einem IPSEC Tunnel verbunden. An Standort B gibt es zusätzlich einen Router C. Router C gehört einen externen Dienstleister und stellt den Gastzugang bereit (Sorglos Internet über Sorglos Appliance) Darauf gibt es keinen Konfigurationszugriff. Router C bekommt an der WAN Schnittstelle eine IP per DHCP aus dem internen Netz 192.168.20.0/24. Router C baut einen VPN Tunnel zu den Servern des Dienstleisters auf. Router C stellt am LAN ein Netzwerk 192.168.42.0/24 bereit mit eigenen DHCP Server. Clients bekommt eine Adresse und gehen über den Tunnel ins Internet. Die Anforderung ist an Standort A den Internettraffic über Router C zu routen. Das Routing klappt, dass Standort A über Standort B ins Internet geht aber nicht über Router C. Laut Dienstleister ist es möglich, ohne Konfigurationszugriff auf Router C, mir fehlt da aber gerade das Verständnis dafür. Ggf. hat dieses Szenario ja schonmal jemand mit der Sorglos Appliance umgesetzt?

Vielleicht kann mir hier jemand einen kurzen Denkanstoß geben bzw. sagen, ob das so überhaupt umsetzbar ist.

Viele Grüße

Ich habe ein Netzwerkproblem bzw. Verständnisproblem.

Es gibt Standort A mit Router A mit einem internen Netz 192.168.10.0/24. Es gibt Standort B mit Router B mit einem internen Netz 192.168.20.0/24. Beide Standorte haben für den Internetzugang einen VDSL Anschluss. Router A und B sind Lancom Router. Beide Standorte sind mit einem IPSEC Tunnel verbunden. An Standort B gibt es zusätzlich einen Router C. Router C gehört einen externen Dienstleister und stellt den Gastzugang bereit (Sorglos Internet über Sorglos Appliance) Darauf gibt es keinen Konfigurationszugriff. Router C bekommt an der WAN Schnittstelle eine IP per DHCP aus dem internen Netz 192.168.20.0/24. Router C baut einen VPN Tunnel zu den Servern des Dienstleisters auf. Router C stellt am LAN ein Netzwerk 192.168.42.0/24 bereit mit eigenen DHCP Server. Clients bekommt eine Adresse und gehen über den Tunnel ins Internet. Die Anforderung ist an Standort A den Internettraffic über Router C zu routen. Das Routing klappt, dass Standort A über Standort B ins Internet geht aber nicht über Router C. Laut Dienstleister ist es möglich, ohne Konfigurationszugriff auf Router C, mir fehlt da aber gerade das Verständnis dafür. Ggf. hat dieses Szenario ja schonmal jemand mit der Sorglos Appliance umgesetzt?

Vielleicht kann mir hier jemand einen kurzen Denkanstoß geben bzw. sagen, ob das so überhaupt umsetzbar ist.

Viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7814482917

Url: https://administrator.de/forum/sorglos-appliance-standortrouting-7814482917.html

Ausgedruckt am: 18.07.2025 um 16:07 Uhr

13 Kommentare

Neuester Kommentar

Der Fremdrouter hängt am WAN? Wieso das denn? Sicher, dass der nicht einfach im LAN hängt? Ich würde ehrlich gesagt den Fremdrouter weglassen und den VPN-Zugang für die Fremdfirma über den Lancom regeln.

Abr kann man ja auch mit dem Fremdrouter machen. Da musst du am Lancom halt schauen, dass die entsprechende IP der Fremdfirma auch "durchkommt" und am Fremdrouter landet.

Vielleicht missinterpretiere ich da aber auch was.

k.

Abr kann man ja auch mit dem Fremdrouter machen. Da musst du am Lancom halt schauen, dass die entsprechende IP der Fremdfirma auch "durchkommt" und am Fremdrouter landet.

Vielleicht missinterpretiere ich da aber auch was.

k.

Router C bekommt an der WAN Schnittstelle eine IP per DHCP aus dem internen Netz 192.168.20.0/24.

Du lässt den Gastnetz Traffic in B ungeschützt durch dein dortiges Produktivnetz laufen??Nicht dein Ernst oder? Wer denkt sich so ein Design aus? Auch wenn das Gastnetz via WAN über das lokale LAN getunnelt wird musst du dem Aufsteller des Routers C blind vertrauen. In einem Firmennetz ein sicherheitstechnischer GAU und ein NoGo.

Damit wird das Router C Gastnetz völlig ad absurdum geführt weil alle Gäste dann ungeschützten Zugang auf das .20er Netz haben könnten je nachdem ob der Anbieter das sicher gemacht hat oder nicht.

Zumindestens aber der fremde Anbieter hat aber ungeschützten Zugang auf das dortige Firmennetz.

Es wäre ein Leichtes gewesen am Lancom von B ein 2tes separates und vom dortigen Produktivnetz getrenntes LAN Segment aufzusetzen und dort den Gastrouter C mit seinem WAN Port anzuschliessen. So hättest die Unternehmens IT vollständige Kontrolle gehabt was mit dem Gastnetz Traffic passiert.

Ohne Worte das die IT Abteilung so ein gefährliches Design zulässt! Spricht aber (leider) Bände...

dass Standort A über Standort B ins Internet geht aber nicht über Router C

Das kann man machen mit Policy Routing, hängt aber ab WIE deine Standorte A und B konfiguriert sind. Dazu machst du leider keinerlei hilfreiche Angaben. In der Regel macht man bei IPsec Split Tunneling. D.h. aller relevanter Traffic für das Routing NUR der beiden Lokalnetze .10.0/24 und .20.0/24 geht über den VPN Tunnel.

Sämtlicher anderer bzw. fremder Traffic wird jeweils von den beiden Routern an A und B immer lokal über ihren eigenen Provider VDSL Anschluß ins Internet geroutet.

Ob dem so ist oder nicht kann man wegen fehlender Informationen nur raten...

Für eine mögliche Lösung musst du dafür sorgen das A einen Redirect macht, also seinen LAN Traffic für alle externen Adressen auch über den VPN Tunnel an B sendet und B es dann an seinen VDSL Anschluss sendet.

Es ist also rein eine Frage des VPN Setups die man aber ohne detailiertere Angaben zum Setup an A und B verständlicherweise nicht zielführend beantworten kann.

Eine andere Alternative wäre, wenn es nur um HTTP/S Traffic (Browser) geht, einen Proxy in B zu installieren. So ginge zumindestens sämtlicher Browser Traffic von A dann über B ins Internet ohne an der Konfig was zu verändern. Nicht aber Email usw.

Es gibt viele Wege nach Rom das zu lösen....

Das sowas immer erst mit Nachfragen und im Laufe der Diskussion rauskommt! 😡

In einem Forum ist man ohne verbale Kommunikation auf korrekte Schilderungen eines technischen Sachverhalts angewiesen... aber egal!

Leuchtet auch ein, denn der Router C ist in dem o.a. Setup ja völlig isoliert. Sprich er ist lediglich nur mit dem WAN Port an eure Infrastruktur gekoppelt.

Der WAN Port des Routers C wird von dem externen Dienstleister ganz sicher mit einer wasserdichten Firewall Policy verriegelt und verrammelt sein. Der will ja auch nicht das ihr da rumfummelt. Zudem wird der Gasttraffic verschlüsselt in einem VPN Tunnel zum Dienstleister übertragen.

Dazu kommt das das .42.0er Gastnetz (zu Recht) vollkommen isoliert ist von eurer Infrastruktur.

Sämtlichen Gasttraffic kann man natürlich völlig problemlos aus allen Standorten via VPN nach B transportieren. Das ist ein Kinderspiel und übliche Praxis aber du musst ja dann dafür sorgen das Router C ("Sorglos" Appliance) diesen Gasttraffic auch irgendwie annehmen kann um ihn über diesen Anbieter ins Internet zu bringen.

In dem Design wo du einzig nur deren gesicherten WAN Port "siehst" wird das technisch nicht möglich sein. Ohne mit diesem Anbieter zu reden schonmal gar nicht, denn der muss ja dafür zwingend entsprechende Änderungen an der Router C Konfig vornehmen.

Wasch mich aber mach mich nicht nass wird auch da nicht funktionieren ohne den Anbieter mit ins Boot zu holen.

In einem Forum ist man ohne verbale Kommunikation auf korrekte Schilderungen eines technischen Sachverhalts angewiesen... aber egal!

Das Routing von A über B klappt ja auch, über dein genanntes Policy Routing.

Das wäre technischer Unsinn, denn das VPN Routing machen die Phase 2 SAs im IPsec und (vermutlich) kein Policy Routing. 2 völlig verschiedene Baustellen. Aber ggf. hast du das auch nur "vereinfacht"?! Nur der Gasttraffic der Außenstellen soll explizit über die Sorglos Appliance gehen

Das wäre technisch gar kein Problem und ist ja in Unternehmen auch üblicher Standard, geht aber so in dem o.a. Design nicht.Leuchtet auch ein, denn der Router C ist in dem o.a. Setup ja völlig isoliert. Sprich er ist lediglich nur mit dem WAN Port an eure Infrastruktur gekoppelt.

Der WAN Port des Routers C wird von dem externen Dienstleister ganz sicher mit einer wasserdichten Firewall Policy verriegelt und verrammelt sein. Der will ja auch nicht das ihr da rumfummelt. Zudem wird der Gasttraffic verschlüsselt in einem VPN Tunnel zum Dienstleister übertragen.

Dazu kommt das das .42.0er Gastnetz (zu Recht) vollkommen isoliert ist von eurer Infrastruktur.

Sämtlichen Gasttraffic kann man natürlich völlig problemlos aus allen Standorten via VPN nach B transportieren. Das ist ein Kinderspiel und übliche Praxis aber du musst ja dann dafür sorgen das Router C ("Sorglos" Appliance) diesen Gasttraffic auch irgendwie annehmen kann um ihn über diesen Anbieter ins Internet zu bringen.

In dem Design wo du einzig nur deren gesicherten WAN Port "siehst" wird das technisch nicht möglich sein. Ohne mit diesem Anbieter zu reden schonmal gar nicht, denn der muss ja dafür zwingend entsprechende Änderungen an der Router C Konfig vornehmen.

Wasch mich aber mach mich nicht nass wird auch da nicht funktionieren ohne den Anbieter mit ins Boot zu holen.

Ach...da gehts um die Störerhaftung bei WLAN....

Diese "Lösung" kann man aber aktuell auch getrost in die Tonne kloppen. Weil wurde ja 2017 geändert. Zumindest öffentliche WLAN-Anbieter sind da nun frei von Problemen. In §7 TMG ist da jetzt ein Haftungsausschluss für WLAN-Betreiber drin.

Ist es hingegen ein privates WLAN, dann brauchts ein angemessenes Passwort. Ist dem so, dann geht man aktuell davon aus, dass strafmündige Personen wissen, was sie tun. Und daher ist dann auch diese Person dann haftbar und nicht der Anschlussinhaber.

Zwar hat das LG Köln letztes Jahr ein Fass aufgemacht, aber selbst da sind sich alle einig, dass das kompletter Käse war. Das LG hat nämlich Artikel 17 des DSL-RM ( eur-lex.europa.eu/legal-content/DE/TXT/PDF/?uri=CELEX:32019L0790 ) komplett missverstanden. Aber da gings ja insgesamt auch um Plattformen wie Youtube und Uploaded.

Diese "Lösung" kann man aber aktuell auch getrost in die Tonne kloppen. Weil wurde ja 2017 geändert. Zumindest öffentliche WLAN-Anbieter sind da nun frei von Problemen. In §7 TMG ist da jetzt ein Haftungsausschluss für WLAN-Betreiber drin.

Ist es hingegen ein privates WLAN, dann brauchts ein angemessenes Passwort. Ist dem so, dann geht man aktuell davon aus, dass strafmündige Personen wissen, was sie tun. Und daher ist dann auch diese Person dann haftbar und nicht der Anschlussinhaber.

Zwar hat das LG Köln letztes Jahr ein Fass aufgemacht, aber selbst da sind sich alle einig, dass das kompletter Käse war. Das LG hat nämlich Artikel 17 des DSL-RM ( eur-lex.europa.eu/legal-content/DE/TXT/PDF/?uri=CELEX:32019L0790 ) komplett missverstanden. Aber da gings ja insgesamt auch um Plattformen wie Youtube und Uploaded.

dann brauchts ein angemessenes Passwort.

...und zumindestens ein rudimentäres User Tracking. Mac Adressen z.B. in einem Captive Portal mit Einmalpasswort mit zentralem Gastnetz reichen da.

Und bitte nicht immer unnötigerweise ALLES zitieren! Wir können alle lesen und man kann auch einzelne Sätze zitieren wenns sein muss zum Verständnis!! ☹️

Kardinalsfrage ist und bleibt dann aber wie man diesen Traffic dann dem Dienstleister Router zuführt?!

Kollege @Spirit-of-Eli hat es ja schon genau treffend gesagt: Wie soll man diese völlig unreflektierte Pauschalaussage auch bewerten können wenn man nicht weiss unter welchen Designvoraussetzungen der Dienstleister das so machen will bzw. supportet?

Das das generell unter bestimmten Vorgaben funktioniert steht ja außer Frage. Hier sollte es bei einem serösen Dienstleister entsprechende Vorgaben oder Whitepapers geben die so eine Lösung dem Kunden beschreiben damit der oder dessen IT das bewerten kann. Allein der Name lässt schon nichts Gutes erahnen aber das ist jetzt rein nur subjektiv gesehen.

Dann könnte man auch eine sinnvolle und belastbare Aussage dazu treffen.

In dem o.a. Design bei euch wird das aber ohne Änderungen nicht klappen, wie auch?!

Generell muss man sich auch fragen warum ihr als Unternehmen solch eigentlich überflüssige Klimmzüge mit unnötigen Zusatzkosten macht? Mal ganz abgesehen davon was ggf. der "Dienstleister" mit den Metadaten eurer Gäste macht und wieder andere rechtliche Probleme auffwirft.

Pragmatisch löst man das in der Regel in Unternehmen aus guten Gründen immer über seine eigene Infrastruktur mit einem Captive Portal und Einmalpasswörtern. Und wenn man partout nicht den Company eigenen Internet Zugang dazu verwenden will beschafft man sich halt noch einen getrennten 30 Euro Allerweltszugang und fackelt das dann damit ab.

Gästenetz von Standort A lässt sich über Routingtags und zweiter Defaultroute nach B leiten, laut Lancom Doku ist das Policy Based Routing.

Das ist auch so. Schilderst du aber mal wieder nur nach Nachfrage und im Nachgang. Kardinalsfrage ist und bleibt dann aber wie man diesen Traffic dann dem Dienstleister Router zuführt?!

Und die Aussage hat mich irritiert.

Wohl nicht nur dich!Kollege @Spirit-of-Eli hat es ja schon genau treffend gesagt: Wie soll man diese völlig unreflektierte Pauschalaussage auch bewerten können wenn man nicht weiss unter welchen Designvoraussetzungen der Dienstleister das so machen will bzw. supportet?

Das das generell unter bestimmten Vorgaben funktioniert steht ja außer Frage. Hier sollte es bei einem serösen Dienstleister entsprechende Vorgaben oder Whitepapers geben die so eine Lösung dem Kunden beschreiben damit der oder dessen IT das bewerten kann. Allein der Name lässt schon nichts Gutes erahnen aber das ist jetzt rein nur subjektiv gesehen.

Dann könnte man auch eine sinnvolle und belastbare Aussage dazu treffen.

In dem o.a. Design bei euch wird das aber ohne Änderungen nicht klappen, wie auch?!

Generell muss man sich auch fragen warum ihr als Unternehmen solch eigentlich überflüssige Klimmzüge mit unnötigen Zusatzkosten macht? Mal ganz abgesehen davon was ggf. der "Dienstleister" mit den Metadaten eurer Gäste macht und wieder andere rechtliche Probleme auffwirft.

Pragmatisch löst man das in der Regel in Unternehmen aus guten Gründen immer über seine eigene Infrastruktur mit einem Captive Portal und Einmalpasswörtern. Und wenn man partout nicht den Company eigenen Internet Zugang dazu verwenden will beschafft man sich halt noch einen getrennten 30 Euro Allerweltszugang und fackelt das dann damit ab.