118080

30.03.2016

Starface Einrichtung - Trotz manueller Öffnung ist 5060 closed??

Moin Zusammen

Ich habe eine Starface Testinstanz zur Hälfte erfolgreich eingerichtet... Alles klappt, ich kann schön telefonieren.. Nur eingehende anrufe gehen nicht..

Habe eingestellt, dass die SF hinter einer NAT ist und den Port 5060 auf die SF weitergeleitet.. Soweit so gut.. Wenn ich nun aber mit einem Tool von aussen schaue wird mir der Port als geschlossen angezeigt :O Ich versteh die Welt nicht mehr.. Ich kann den Port auch manuell in der Firewall öffnen (obwohl dies bei einer NAT Regel automatisch geschieht), aber selbst dann wird mir der Port als geschlossen angezeigt??

Bitte helft mir.. Da kriegt man ja das Gefühl blöd zu sein!

LG Luca

Ich habe eine Starface Testinstanz zur Hälfte erfolgreich eingerichtet... Alles klappt, ich kann schön telefonieren.. Nur eingehende anrufe gehen nicht..

Habe eingestellt, dass die SF hinter einer NAT ist und den Port 5060 auf die SF weitergeleitet.. Soweit so gut.. Wenn ich nun aber mit einem Tool von aussen schaue wird mir der Port als geschlossen angezeigt :O Ich versteh die Welt nicht mehr.. Ich kann den Port auch manuell in der Firewall öffnen (obwohl dies bei einer NAT Regel automatisch geschieht), aber selbst dann wird mir der Port als geschlossen angezeigt??

Bitte helft mir.. Da kriegt man ja das Gefühl blöd zu sein!

LG Luca

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 300406

Url: https://administrator.de/forum/starface-einrichtung-trotz-manueller-oeffnung-ist-5060-closed-300406.html

Ausgedruckt am: 21.07.2025 um 23:07 Uhr

34 Kommentare

Neuester Kommentar

Zitat von @Looser27:

Das ist schon richtig so. Kannst Du denn angerufen werden? Dann ist die Einrichtung korrekt.

Schreibt der TO ja im ersten Satz, dass das nicht geht Das ist schon richtig so. Kannst Du denn angerufen werden? Dann ist die Einrichtung korrekt.

Hi,

hast Du schon da geschaut?

tecchannel.de/kommunikation/handy_pda/433069/voip_hinter_einer_n ...

Gruß

Dana

hast Du schon da geschaut?

tecchannel.de/kommunikation/handy_pda/433069/voip_hinter_einer_n ...

Gruß

Dana

Ich habe irgendwo gelesen, dass es manchmal mit NAT zu Problemen kommen kann und deshalb ein 1:1 NAT versuchen soll bzw. bei Home-Routern heißt das oft DMZ bzw. Exposed Host. Das wäre ein Versuch wert. Allerdings sollte dir auch bewusst sein, dass wenn jemand die VM hijacked er auch oft Wege hat den Host zu übernehmen. Je nachdem ob da wichtige Dateien/Dienste sind würde ich mir das gut überlegen.

Spannend ja auch die Frage wie das Netzwerk auf dem Hypervisor eingerichtet ist ? NAT, Host oder Bridge...?

Kein Wort dazu im Thread aber essentiell wenn die SW in einer VM rennt ?! Bridging wäre von Vorteil...

Sonst ganz einfach tcpdump oder den Kabelhai anschmeissen und checken ob dort SIP Requests sprich 5060 (was forwardest du da eigentlich UDP oder TCP ?) inbound reinkommt !

5060 ist SIP und einen eingehenden Connection Request sollte man dann schon sehen mit dem Sniffer.

Wenn nicht schlägt wie immer zu 98% irgendwo ne Firewall zu !

Sinnvoll wäre das auch mit einem Softphone wie dem phoner phoner.de voher lokal zu testen.

Kein Wort dazu im Thread aber essentiell wenn die SW in einer VM rennt ?! Bridging wäre von Vorteil...

Sonst ganz einfach tcpdump oder den Kabelhai anschmeissen und checken ob dort SIP Requests sprich 5060 (was forwardest du da eigentlich UDP oder TCP ?) inbound reinkommt !

5060 ist SIP und einen eingehenden Connection Request sollte man dann schon sehen mit dem Sniffer.

Wenn nicht schlägt wie immer zu 98% irgendwo ne Firewall zu !

Sinnvoll wäre das auch mit einem Softphone wie dem phoner phoner.de voher lokal zu testen.

Wireshark auf dem Rechner starten und checken ob dort eingehende UDP 5060 Pakte kommen !

Macht man eigentlich auch intuitiv.

Um nicht den gesamten anderen Traffic zu sehen und dann den Wald vor lauter Bäumen nicht, solltest du einen Capture Filter aufsetzen der nur Traffic für diese Ziel IP auf den Kabelhai durchlässt oder eben alles an IP, aber dann auf SIP TCP/UDP 5060 filtern um nur SIP anzuzeigen.

Letzteres wäre sinnvoll, denn dann erwischst du auch Pakete mit ggf. falscher IP.

Falls du auf einem Switch snifferst musst du einen Mirror Port auf dem Switch einrichten der dir den Port deines Hypervisors mirrort auf den Snifferport. Damit siehst du dann allen Traffic der vom und zum Hypervisor Switchport geht auf dem Mirrorport. Sprich also allen Traffic der zu deinen VMs geht.

Hier auch wieder mit dem o.a. Filter nach SIP suchen.

Kommt kein SIP dort an, funktioniert dein Port Forwarding nicht !

Ist das der Fall macht es Sinn mal vor und nach den Firewalls zu messen ob dort 5060 anliegt.

Hast du ungemanagte Dummswitches, dann kannst du dir mit einem Trick behelfen.

Fahre die Starface VM runter und gebe dem Wireshark Sniffer im Netz die gleiche IP wie die Starface.

5060 Pakete müssten vom Forwarding dann somit auf dem Kabelhai direkt landen. Jetzt hier wieder Wireshark hochfahren und haimässig auf die SIP Pakete "lauern", sprich einfach anrufen und sehen ob da was ankommt.

Letztere wäre die einfachste Methode und du bekommst garantiert alles mit was von und zur Starface soll und kannst das wunderbar im Wireshark betrachten !

Macht man eigentlich auch intuitiv.

Um nicht den gesamten anderen Traffic zu sehen und dann den Wald vor lauter Bäumen nicht, solltest du einen Capture Filter aufsetzen der nur Traffic für diese Ziel IP auf den Kabelhai durchlässt oder eben alles an IP, aber dann auf SIP TCP/UDP 5060 filtern um nur SIP anzuzeigen.

Letzteres wäre sinnvoll, denn dann erwischst du auch Pakete mit ggf. falscher IP.

Falls du auf einem Switch snifferst musst du einen Mirror Port auf dem Switch einrichten der dir den Port deines Hypervisors mirrort auf den Snifferport. Damit siehst du dann allen Traffic der vom und zum Hypervisor Switchport geht auf dem Mirrorport. Sprich also allen Traffic der zu deinen VMs geht.

Hier auch wieder mit dem o.a. Filter nach SIP suchen.

Kommt kein SIP dort an, funktioniert dein Port Forwarding nicht !

Ist das der Fall macht es Sinn mal vor und nach den Firewalls zu messen ob dort 5060 anliegt.

Hast du ungemanagte Dummswitches, dann kannst du dir mit einem Trick behelfen.

Fahre die Starface VM runter und gebe dem Wireshark Sniffer im Netz die gleiche IP wie die Starface.

5060 Pakete müssten vom Forwarding dann somit auf dem Kabelhai direkt landen. Jetzt hier wieder Wireshark hochfahren und haimässig auf die SIP Pakete "lauern", sprich einfach anrufen und sehen ob da was ankommt.

Letztere wäre die einfachste Methode und du bekommst garantiert alles mit was von und zur Starface soll und kannst das wunderbar im Wireshark betrachten !

Na dann wirst du auch keine Pakete sehen können.

Welches Modell von Switch verwendest du denn? Vielleicht bietet er ja doch eine Möglichkeit...

Ansonsten kauf dir um ~ 50€ einen kleinen 5 Port Mikrotik Router, den kannst du auch als Switch betreiben und der bietet alle Tools die man für solche Zwecke benötigt.

Welches Modell von Switch verwendest du denn? Vielleicht bietet er ja doch eine Möglichkeit...

Ansonsten kauf dir um ~ 50€ einen kleinen 5 Port Mikrotik Router, den kannst du auch als Switch betreiben und der bietet alle Tools die man für solche Zwecke benötigt.

@118080, vielleicht ist der Link hier nützlich für dich. Könnte funktionieren so wie ich das verstanden habe

blog.packet-foo.com/2013/04/capturing-packets-of-vmware-machines ...

blog.packet-foo.com/2013/04/capturing-packets-of-vmware-machines ...

Zitat von @118080:

Hier mal ein neues Update:

Ich habe nun die Starface runtergefahren und der Wireshark Maschine die IP der Starface zugewiesen.. Und wenn ich da anrufe kommen UDP Pakete mit dem Port 5060 an.. Also funktioniert die Weiterleitung ja schon mal.. Oder?

Scheint zu passen ja.Hier mal ein neues Update:

Ich habe nun die Starface runtergefahren und der Wireshark Maschine die IP der Starface zugewiesen.. Und wenn ich da anrufe kommen UDP Pakete mit dem Port 5060 an.. Also funktioniert die Weiterleitung ja schon mal.. Oder?

Hast du denn auf der Starface definitiv keinen alternativen Port definiert? Also wird dort auch definitiv auf dem Port 5060 gelauscht?

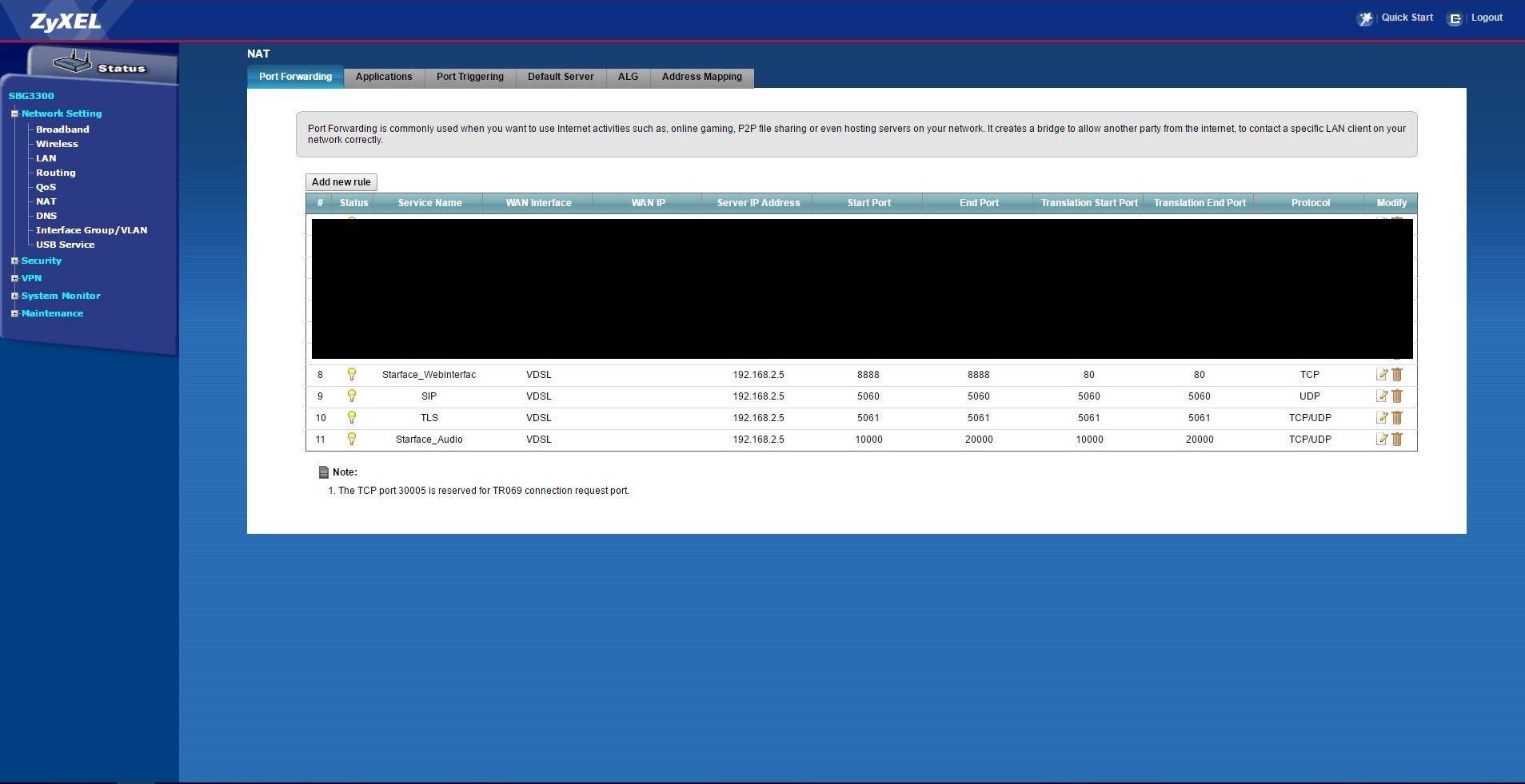

Wireshark läuft auf einem Computer im Netz mit der IP 192.168.2.3/24 und die Starface läuft auf 192.168.2.5/24

Zitat:

Hast du ungemanagte Dummswitches, dann kannst du dir mit einem Trick behelfen.

Fahre die Starface VM runter und gebe dem Wireshark Sniffer im Netz die gleiche IP wie die Starface.

5060 Pakete müssten vom Forwarding dann somit auf dem Kabelhai direkt landen. Jetzt hier wieder Wireshark hochfahren und haimässig auf die SIP Pakete "lauern", sprich einfach anrufen und sehen ob da was ankommt.

Letztere wäre die einfachste Methode und du bekommst garantiert alles mit was von und zur Starface soll und kannst das wunderbar im Wireshark betrachten !

Es wäre mehr als fair uns gegenüber die dir helfen wollen wenn du die Threads auch mal richtig LESEN würdest !!!

Hättest du das gemacht wären die 6 obigen Threads und Screenshots vollkommen überflüssig gewesen !!

Fazit: Fahre die Starface VM runter und gebe dem Sniffer die gleiche IP.

Ruf an

Checke ob UDP 5060 Traffic reinkommt...auch ohne Filter um sicher zu gehen das du den Kabelhai richtig bedinest.

Kommt nix an mit UDP 5060 funktioniert dein Forwarding NICHT oder irgendwo schlägt ne Firewall zu.

Dann nimmst du den Sniffer und checkst das Abschnitt für Abschnitt wo du nach UDP 5060 sehen kannst und wo nicht !!

Sagt einem doch auch schon der gesunde Menschen (oder IT) Verstand !!

Sorry...ich nehme alles zurück und behaupte das Gegenteil !!

OK, wenn die SIP Pakete ankommen hast du ein Starface Problem !

Jetzt wäre es hilfreich mit dem Kabelhai die SIP Kommunikation zwich Caller und Starface anzusehen um genau zu sehen WAS da schiefläuft !

Mit einem billigen Dummswitch ohne Mirror Port ist das nicht einfach....

Lösung:

Boote ein Live Linux wie Knoppix. Starte den Kabelhai dadrauf und stecke eine 2te NIC dazu, das kann ein USB Adapter (Laptop) oder was auch immer sein.

Dann richtest du eine Bridge ein und snifferst den Traffic mit:

heise.de/netze/artikel/Ethernet-Bridge-als-Sniffer-Quelle-221486 ...

Oder...wenn du im Bastelschrank noch einen alten Ethernet Hub hast (kein Switch !) kannst du den auch dazwischenklemmen.

OK, wenn die SIP Pakete ankommen hast du ein Starface Problem !

Jetzt wäre es hilfreich mit dem Kabelhai die SIP Kommunikation zwich Caller und Starface anzusehen um genau zu sehen WAS da schiefläuft !

Mit einem billigen Dummswitch ohne Mirror Port ist das nicht einfach....

Lösung:

Boote ein Live Linux wie Knoppix. Starte den Kabelhai dadrauf und stecke eine 2te NIC dazu, das kann ein USB Adapter (Laptop) oder was auch immer sein.

Dann richtest du eine Bridge ein und snifferst den Traffic mit:

heise.de/netze/artikel/Ethernet-Bridge-als-Sniffer-Quelle-221486 ...

Oder...wenn du im Bastelschrank noch einen alten Ethernet Hub hast (kein Switch !) kannst du den auch dazwischenklemmen.