Subnetze bzw. Teilnetze

Hallo Leute,

erstmal sorry für den generischen Titel! Seit einiger Zeit beschäftige ich mich mit IT Netzen und das Thema subnetting bringt mich immer durcheinander.

Ausgangslage: Ich habe ein Gebäude mit 3 Etagen und in jeder Etage befindet ein switch mit mehrere Rechner dran geschlossen.

Frage: Kann ich alle Rechner im Gebäude ein Netz zuweisen oder geht das nur pro Gebäude pro Switch? und warum gibt es subnetze wenn ich ein Klasse z.B. A Netz nehmen könnte, wo ich mehre Netze zur Auswahl habe und mit ca. 65.000 Rechner unterbringen kann?

Danke für jede Antwort!

VG

erstmal sorry für den generischen Titel! Seit einiger Zeit beschäftige ich mich mit IT Netzen und das Thema subnetting bringt mich immer durcheinander.

Ausgangslage: Ich habe ein Gebäude mit 3 Etagen und in jeder Etage befindet ein switch mit mehrere Rechner dran geschlossen.

Frage: Kann ich alle Rechner im Gebäude ein Netz zuweisen oder geht das nur pro Gebäude pro Switch? und warum gibt es subnetze wenn ich ein Klasse z.B. A Netz nehmen könnte, wo ich mehre Netze zur Auswahl habe und mit ca. 65.000 Rechner unterbringen kann?

Danke für jede Antwort!

VG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1697543996

Url: https://administrator.de/forum/subnetze-bzw-teilnetze-1697543996.html

Ausgedruckt am: 21.07.2025 um 12:07 Uhr

7 Kommentare

Neuester Kommentar

Wir haben einen Gewinner!

Du bist der erste im Jahr 2022, der die seit 1985 sinnlos gewordenen und seit 1993 offiziell abgeschafften Netzklassen erwähnt!

Netzklassen gibt es nicht mehr und du solltest aufhören in Netzklassen zu denken.

Zu deinen Fragen:

Switches interessieren sich nicht für IP (Layer 3) sondern arbeiten nur mit MAC-Adressen (Layer 2).

Du kannst also das selbe IP-Netz auf beliebig vielen Switches, auch Gebäude-Übergreifend, verwenden — vorausgesetzt, die Switches sind direkt oder indirekt miteinander verbunden.

Warum man jetzt nicht einfach ein /8-Netz nimmt?

Bei IPv4 würdest du damit sehr viel Broadcast-Traffic (z.B. ARP) erzeugen, der über alle Switchports an allen Switches verteilt wird.

Bei 65k Hosts hast du dann irgendwann so viel Broadcast im Netzwerk, dass es keinen Spaß mehr macht.

Zudem kannst du bei einem einzelnen riesigen Netz z.B. keine Firewalls einsetzen, um einzelne Bereiche des Netzes abzuschotten — denn der Traffic fließt ja einfach an der Firewall vorbei, weil die Systeme ja im selben Subnetz miteinander verbunden sind.

Und deshalb hat man 1985 VLSM eingeführt, weil die Netzklassen nichts taugen

Du bist der erste im Jahr 2022, der die seit 1985 sinnlos gewordenen und seit 1993 offiziell abgeschafften Netzklassen erwähnt!

Netzklassen gibt es nicht mehr und du solltest aufhören in Netzklassen zu denken.

Zu deinen Fragen:

Switches interessieren sich nicht für IP (Layer 3) sondern arbeiten nur mit MAC-Adressen (Layer 2).

Du kannst also das selbe IP-Netz auf beliebig vielen Switches, auch Gebäude-Übergreifend, verwenden — vorausgesetzt, die Switches sind direkt oder indirekt miteinander verbunden.

Warum man jetzt nicht einfach ein /8-Netz nimmt?

Bei IPv4 würdest du damit sehr viel Broadcast-Traffic (z.B. ARP) erzeugen, der über alle Switchports an allen Switches verteilt wird.

Bei 65k Hosts hast du dann irgendwann so viel Broadcast im Netzwerk, dass es keinen Spaß mehr macht.

Zudem kannst du bei einem einzelnen riesigen Netz z.B. keine Firewalls einsetzen, um einzelne Bereiche des Netzes abzuschotten — denn der Traffic fließt ja einfach an der Firewall vorbei, weil die Systeme ja im selben Subnetz miteinander verbunden sind.

Und deshalb hat man 1985 VLSM eingeführt, weil die Netzklassen nichts taugen

Guten Morgen.

also... wo fangen wir an. grundsätzlich ja, du kannst alle Geräte in ein Netz schmeißen und gut ist. und ja, du kannst auch pro Etage/pro Switch/pro Gebäude ein eigenes Subnetz definieren. kommt ganz drauf an was du wie machen willst.

warum macht man das? wie mein Vorredner schon gesagt hat: Broadcast. Klasse A ist toll aber im schlimmsten Falle hast du dann 65.000 Geräte, die lustig vor sich broadcasten, das Netz wird überflütet mit Broadcasts und die Performance geht runter. erstellst du mehrere Subnetze musst du irgendwie dafür sorgen das alle Netze sich finden und miteinander reden können: höherer Administrationsaufwand und du musst halt wissen was du tust.

Wie viele Geräte hast du denn überhaupt? sind es 65.000? oder nur 50?

ein Beispiel aus meinem Netzwerk: alle meine Server befinden sich in einem /24 Netz. das reicht erstmal. meine Clients in einem /22 Netz, meine ganzen Drucker in einem eigenen /24 Netz, meine WLAN Access Points haben wieder ein eigenes Netz, meine Zutrittskontrolle, meine WLAN Access Points, meine Management Netzwerkkarten (USV, ILO der Server etc), meine IP-Phones. alle Geräte haben ein eigenes Subnetz.

ich hätte natürlich drauf ###en können, hätte einfach nur ein /8 Netz definiert und ALLES da rein gepackt, dann wäre es super einfach. das sorgt für mehrere Probleme und hilft der Übersicht einfach garnicht.

Ich habe das ganze also eher nach Geräte unterteilt. Drucker bekommen eine IP aus dem Drucker-Subnetz, Ip-Phones aus dem IP-Phones Subnetz usw...

Zusätzlich haben alle Geräte auch eigene VLANs, damit die sich nicht in die Quere kommen. logischerweise benötigst du dann für jedes Subnetz ein eigenes Gateway und musst überlegen: wie route ich das ganze von wo nach wohin? erledigt das die Firewall oder der Core Switch? wer muss überhaupt mit wem reden können?

also... wo fangen wir an. grundsätzlich ja, du kannst alle Geräte in ein Netz schmeißen und gut ist. und ja, du kannst auch pro Etage/pro Switch/pro Gebäude ein eigenes Subnetz definieren. kommt ganz drauf an was du wie machen willst.

warum macht man das? wie mein Vorredner schon gesagt hat: Broadcast. Klasse A ist toll aber im schlimmsten Falle hast du dann 65.000 Geräte, die lustig vor sich broadcasten, das Netz wird überflütet mit Broadcasts und die Performance geht runter. erstellst du mehrere Subnetze musst du irgendwie dafür sorgen das alle Netze sich finden und miteinander reden können: höherer Administrationsaufwand und du musst halt wissen was du tust.

Wie viele Geräte hast du denn überhaupt? sind es 65.000? oder nur 50?

ein Beispiel aus meinem Netzwerk: alle meine Server befinden sich in einem /24 Netz. das reicht erstmal. meine Clients in einem /22 Netz, meine ganzen Drucker in einem eigenen /24 Netz, meine WLAN Access Points haben wieder ein eigenes Netz, meine Zutrittskontrolle, meine WLAN Access Points, meine Management Netzwerkkarten (USV, ILO der Server etc), meine IP-Phones. alle Geräte haben ein eigenes Subnetz.

ich hätte natürlich drauf ###en können, hätte einfach nur ein /8 Netz definiert und ALLES da rein gepackt, dann wäre es super einfach. das sorgt für mehrere Probleme und hilft der Übersicht einfach garnicht.

Ich habe das ganze also eher nach Geräte unterteilt. Drucker bekommen eine IP aus dem Drucker-Subnetz, Ip-Phones aus dem IP-Phones Subnetz usw...

Zusätzlich haben alle Geräte auch eigene VLANs, damit die sich nicht in die Quere kommen. logischerweise benötigst du dann für jedes Subnetz ein eigenes Gateway und musst überlegen: wie route ich das ganze von wo nach wohin? erledigt das die Firewall oder der Core Switch? wer muss überhaupt mit wem reden können?

Wir haben einen Gewinner!

Zumindestens den Ersten für dieses Jahr. Diese prähistorischen "Klassen" aus dem Neandertal sind ja scheinbar nicht totzukriegen und werden uns wohl hier auch 2022 begleiten. Aber wir tun unser Bestes den Spuk zu beenden !! Na ja, die ersten 3 bekommen die goldene Forennadel dafür ! 🤣Oben ist ja schon alles zu dem Thema gesagt worden. Switches arbeiten generell immer auf Layer 2 (Mac Adressen) wissen also gar nix von IP Adressen geschweige denn IP Netzen. Welche Datenpakete sie wohin schicken bestimmen sie einzig und allein aus der Mac Adresse (Hardware Adresse) der Endgeräte.

Steckt man sie alle zusammen ist das dann eine Layer 2 (Mac) Domain und damit auch ein gemeinsames IP Netz.

Verantwortungsvolle Netzwerker wissen das in eine Layer 2 Domain niemals mehr als max. 150 Endgeräte (plus/minus) plaziert werden sollten. Ein dummes flaches Netz ohne eine Segmentierung zu kreieren wäre also bekanntlich der falsche Weg und ein laienhaftes Design. Es sei denn du betreibst in dem Netz nicht mehr als 100 Endgeräte in Summe.

Daraus ergibt sich dann das man in der Regel klassisch mit 24 Bit Prefixes in der IP Segmentierung arbeitet.

Sinnvoll ist natürlich immer eine Segmentierung mit VLANs in so einem Falle. Was dann aber natürlich VLAN (802.1q) fähige Switches erfordert. Ob man das dann nach Etagen oder Abteilungen segmentiert ist immer eine individuelle Frage des jeweiligen Designs und Anforderungen was man pauschal nicht beantworten kann.

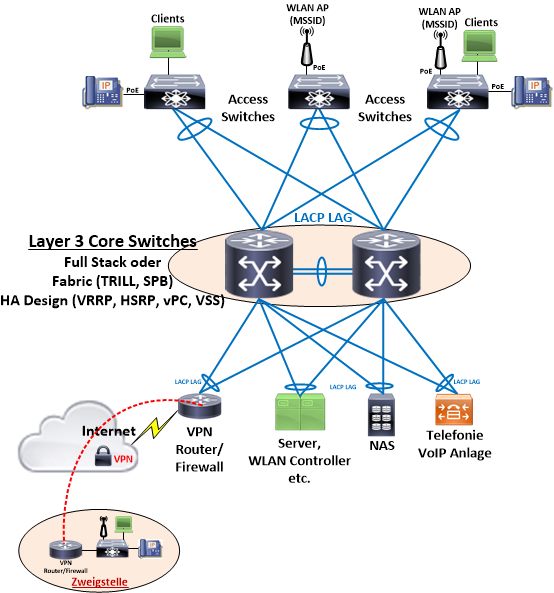

Wie solche (VLAN) Segmentierungen dann in der Praxis im Layer 2 Design oder Layer 3 Design aussehen kannst du in den folgenden Foren Tutorials nachlesen:

Layer 2 (externer Router):

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Layer 3 (Router im Switch):

Verständnissproblem Routing mit SG300-28

Ein klassisches redundantes und ausfallsicheres Netzwerk Design sähe z.B. so aus:

Case closed !

Hallo,

@LordGurke

YMMD!!

brammer

@LordGurke

Wir haben einen Gewinner!

Du bist der erste im Jahr 2022, der die seit > 1985 sinnlos gewordenen und seit 1993

offiziell abgeschafften Netzklassen

erwähnt!

Du bist der erste im Jahr 2022, der die seit > 1985 sinnlos gewordenen und seit 1993

offiziell abgeschafften Netzklassen

erwähnt!

YMMD!!

brammer

Moin,

Jungs, macht doch nicht so viel Wirbel darum, bloß weil einer wiederJehova Klasse A, B oder C gesagt hat. Auch wenn es inzwischen die klassenlose IPv4-Gesellschaft gibt, benutzen doch noch immer einige "alte Herren", die mit handgeschnitzten IP-Adressen groß geworden sind, immer noch die Begriffe Klasse A, B oder C, um damit Netze zu bezeichnen, die einen Prefix on 8, 16 oder 24 Bit haben. Insbesondere bei den Kollegen, mit denen ich damals (in den 80ern/90ern) bei verschiedenen ISPs war, ist das noch üblich.

Also macht den TO nicht gleich einen Kopf kleiner, wenn er "falsche" Begriffe nutzt.

Schönes Wochenende noch.

lks

Jungs, macht doch nicht so viel Wirbel darum, bloß weil einer wieder

Also macht den TO nicht gleich einen Kopf kleiner, wenn er "falsche" Begriffe nutzt.

Schönes Wochenende noch.

lks

Das Problem ist, dass inzwischen nie so richtig klar ist, was gemeint ist.

Meint jemand damit die der Netzklasse zugewiesene Netzmaske?

Oder meint er damit einen bestimmten Bereich aus RFC1918?

Oder ist damit tatsächlich die Kombination aus beidem gemeint?

Deshalb bin ich kein Freund von der Verwendung der Netzklassen als Synonym für irgendwas

Meint jemand damit die der Netzklasse zugewiesene Netzmaske?

Oder meint er damit einen bestimmten Bereich aus RFC1918?

Oder ist damit tatsächlich die Kombination aus beidem gemeint?

Deshalb bin ich kein Freund von der Verwendung der Netzklassen als Synonym für irgendwas

Zitat von @LordGurke:

Das Problem ist, dass inzwischen nie so richtig klar ist, was gemeint ist.

Meint jemand damit die der Netzklasse zugewiesene Netzmaske?

Oder meint er damit einen bestimmten Bereich aus RFC1918?

Oder ist damit tatsächlich die Kombination aus beidem gemeint?

Das Problem ist, dass inzwischen nie so richtig klar ist, was gemeint ist.

Meint jemand damit die der Netzklasse zugewiesene Netzmaske?

Oder meint er damit einen bestimmten Bereich aus RFC1918?

Oder ist damit tatsächlich die Kombination aus beidem gemeint?

Naja hier im Forum fehlt manchmal der Kontext, aber i.d.R. wird es immer aus dem Kontext ersichtlich, was gemeint ist. ber ich meine hier de, TO so vesctanden zu habe, daß er einfach nru einen 8-er Prefix meint.

Deshalb bin ich kein Freund von der Verwendung der Netzklassen als Synonym für irgendwas

Unter "alten" Kollegen gibt es da kaum Mißverständnisse.

lks