Überwachung von Änderungen der NTFS-Berechtigungen

Tach Forum!

Das ist mein erster Beitrag hier, wenn also etwas nicht den Standards entsprechen sollte nicht gleich draufhauen, ja?

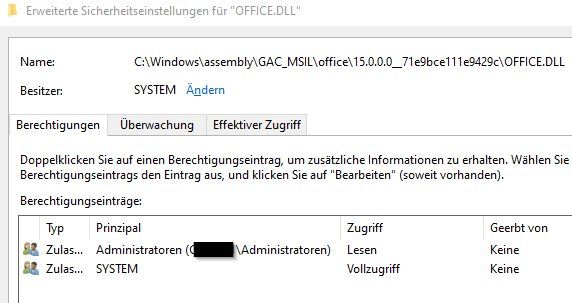

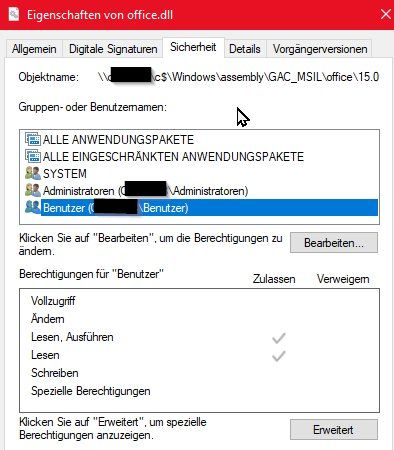

Wir haben bei manchen Clients (alle W10 Pro 20H2) in einer AD-Umgebung seit kurzem das Problem, dass bei 3 Dateien unter halb von C:\Windows\assembly\GAC_MSIL\ die Berechtigungen so verändert werden, dass "Hostname\Benutzer" keine Leserechte mehr auf die Dateien haben. Dadurch fliegt in Outlook ein AddIn raus - was wir schon seit Jahren problemlos nutzen.

Das Recht wird nicht einfach nur verändert sondern der komplette Eintrag entfernt...

Normalerweise hätte ich Windows-Updates im Verdacht, aber wir können in den aktuellen Ereignisprotokollen keine Daten finden, die zeitlich dazu passen. Auch sonst konnten wir dem noch nicht auf die Spur kommen: Es sind nur wenige Clients mit dem Problem, und die auch nicht recht dicht nacheinander (wie es bei Updates zu erwarten wäre) sondern mittlerweile über 2 Wochen verteilt.

Daher war meine Idee, diese 3 Dateien zu überwachen, z.B. mit dem Process Monitor. Bisher habe ich das Tool noch nie selbst benutzt, aber die eigentliche "Kunst" besteht wohl darin, die Unmenge an Protokolldaten entsprechend einzudampfen und zu filtern. Daher meine Frage: Hat jemand Erfahrung mit dem Tool? Auf was muss man achten, was ich sinnvoll einzustellen? Kann ich beim Filtern auf den Ordnerpfad auch mehrere Pfade angeben und mit "Oder" verknüpfen, oder funktionieren die Filter immer per "Und"-Verknüpfung?

Übrigens liegen diese Dateien jeweils als einzige in einem Ordner - die Berechtigungen für den Ordner selbst passen aber noch! Es wird also tatsächlich nur die Berechtigung für die Dateien selbst geändert!

Wenn jemand ein anderes Tool kennt, das solche Änderungen überwachen kann: Immer raus damit! Mir fiel nur dieses als Erstes ein, aber von Solarwinds gibt es wohl auch etwas ähnliches. Inwieweit das mit den Überwachungsrichtlinien der GPO zu bewerkstelligen ist weiß ich nicht. Funktionieren die überhaupt für lokale Dateien, oder nur für SMB-Shares?

Das ist mein erster Beitrag hier, wenn also etwas nicht den Standards entsprechen sollte nicht gleich draufhauen, ja?

Wir haben bei manchen Clients (alle W10 Pro 20H2) in einer AD-Umgebung seit kurzem das Problem, dass bei 3 Dateien unter halb von C:\Windows\assembly\GAC_MSIL\ die Berechtigungen so verändert werden, dass "Hostname\Benutzer" keine Leserechte mehr auf die Dateien haben. Dadurch fliegt in Outlook ein AddIn raus - was wir schon seit Jahren problemlos nutzen.

Das Recht wird nicht einfach nur verändert sondern der komplette Eintrag entfernt...

Normalerweise hätte ich Windows-Updates im Verdacht, aber wir können in den aktuellen Ereignisprotokollen keine Daten finden, die zeitlich dazu passen. Auch sonst konnten wir dem noch nicht auf die Spur kommen: Es sind nur wenige Clients mit dem Problem, und die auch nicht recht dicht nacheinander (wie es bei Updates zu erwarten wäre) sondern mittlerweile über 2 Wochen verteilt.

Daher war meine Idee, diese 3 Dateien zu überwachen, z.B. mit dem Process Monitor. Bisher habe ich das Tool noch nie selbst benutzt, aber die eigentliche "Kunst" besteht wohl darin, die Unmenge an Protokolldaten entsprechend einzudampfen und zu filtern. Daher meine Frage: Hat jemand Erfahrung mit dem Tool? Auf was muss man achten, was ich sinnvoll einzustellen? Kann ich beim Filtern auf den Ordnerpfad auch mehrere Pfade angeben und mit "Oder" verknüpfen, oder funktionieren die Filter immer per "Und"-Verknüpfung?

Übrigens liegen diese Dateien jeweils als einzige in einem Ordner - die Berechtigungen für den Ordner selbst passen aber noch! Es wird also tatsächlich nur die Berechtigung für die Dateien selbst geändert!

Wenn jemand ein anderes Tool kennt, das solche Änderungen überwachen kann: Immer raus damit! Mir fiel nur dieses als Erstes ein, aber von Solarwinds gibt es wohl auch etwas ähnliches. Inwieweit das mit den Überwachungsrichtlinien der GPO zu bewerkstelligen ist weiß ich nicht. Funktionieren die überhaupt für lokale Dateien, oder nur für SMB-Shares?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 666516

Url: https://administrator.de/forum/ueberwachung-von-aenderungen-der-ntfs-berechtigungen-666516.html

Ausgedruckt am: 21.07.2025 um 12:07 Uhr

11 Kommentare

Neuester Kommentar

Hi.

Nutze NTFS-Überwachung. Das protokolliert, welcher Benutzer/Prozess das geändert hat.

windowspro.de/wolfgang-sommergut/ntfs-auditing-zugriff-auf-datei ...

Nutze NTFS-Überwachung. Das protokolliert, welcher Benutzer/Prozess das geändert hat.

windowspro.de/wolfgang-sommergut/ntfs-auditing-zugriff-auf-datei ...

Schau mal hier: msxfaq.de/konzepte/auditing/auditingwindows.htm da siehst Du unten bei den Beispiellogeinträgen, dass der Prozess auch zu sehen ist.

Also auf den ersten Blick schaut das für mich aber OK aus. Leserechte bestehen ja.

Wie genau schaut das mit dem Rausfliegen des AddIn aus? Wo gehen die Einträge verloren?

Die Screenshots zeigen den Zustand vorher, also wenn es noch funktioniert, und nachher, wenn das Addin rausgeflogen ist. Auf dem 2. Screenshot sind die Leserechte für den hostname\Benutzer eben nicht mehr vorhanden!

Aha! Verstehe!

das Ereignisprotokoll war leider nicht sehr aufschlussreich

Das Problem trat erneut auf, aber...? Das Protokoll gab doch sicherlich wieder, wer die Rechte geändert hat.Sollte es das Systemkonto gewesen sein, hättest Du auch schon einen Workaround: dem Systemkonto per NTFS-Rechteverweigerung verbieten, die Rechte zu ändern.

Hier kann dann zugemacht werden

Du selbst machst zu. Es gibt da einen "gelöst"-Knopf