149680

26.10.2022

Umgang private keys auf OPNsense

Hallo Community,

ich habe bei einer - vermutlicher Anfänger - Frage mal wieder ein mittel-großes Brett vorm Kopf.

Ich nutze in meinem Homelab aktuell ein self-signed certificate, welches ich entsprechend manuell auf meine Geräte sowie Nginx Proxy Manager verteile. Zertifiziert wird mittels eigenserstellen itermediate und root CA. Aktuell alles über OPNsense erstellt.

Worum es mir geht, ist der Umgang mit den private Keys. Es heißt doch die sollen sicher sein, mögichst extern gespeichert werden. Ich finde aktuell leider keinen Weg und kann es mir auch irgendwie nicht ganz erklären, wie dann die Ver- un Entschlüsselung klappen soll, wenn ein Paar fehlt.

Müssen die CA und iCA wieder von der Sense entfernt werden?

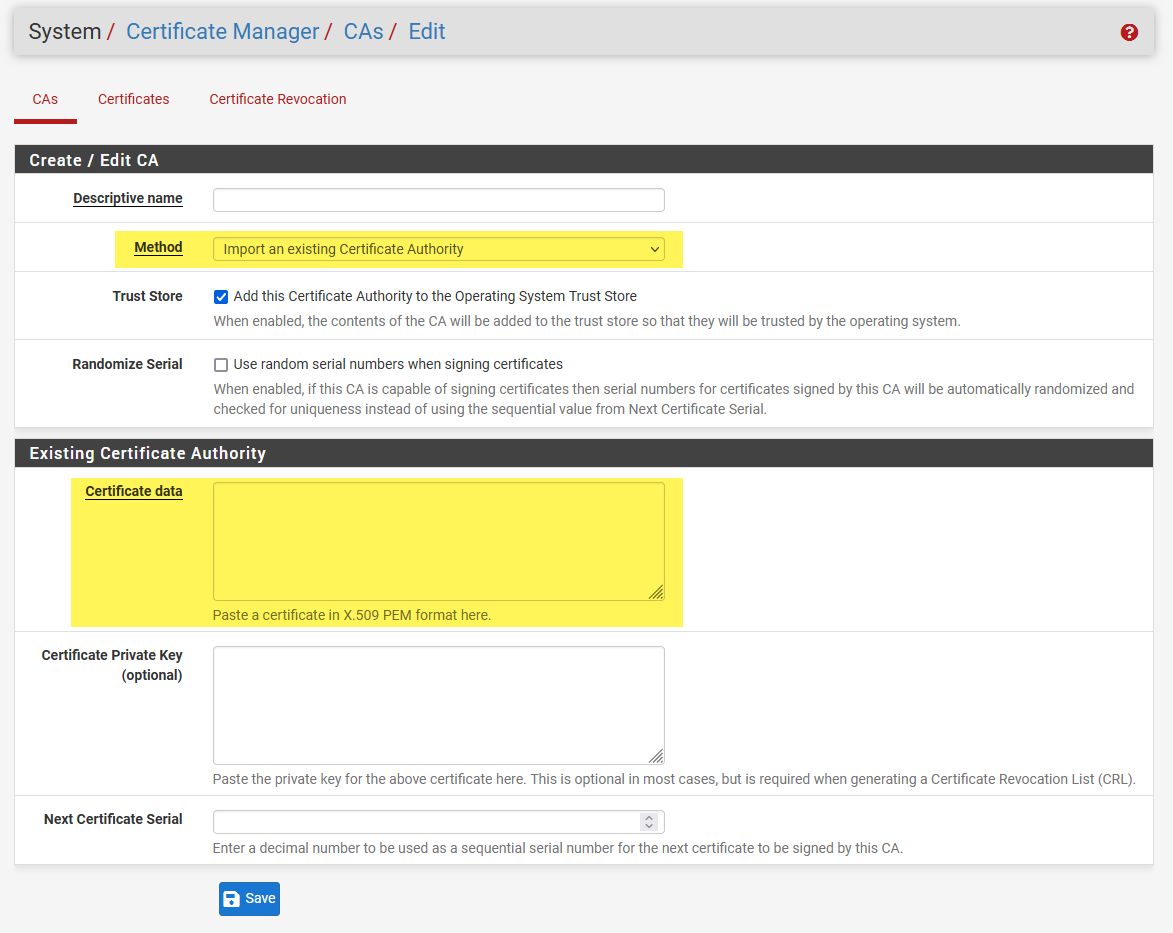

Bei der Erstellung des reinen Zertifikates kann ich auswählen wo der priv. key hin soll. Importiere ich hingegen ist der private Key nach "save" auch auf der Sense.

Wie gehe ich hier vor? Aktull liegen die priv auf der sense.

Danke euch!

ich habe bei einer - vermutlicher Anfänger - Frage mal wieder ein mittel-großes Brett vorm Kopf.

Ich nutze in meinem Homelab aktuell ein self-signed certificate, welches ich entsprechend manuell auf meine Geräte sowie Nginx Proxy Manager verteile. Zertifiziert wird mittels eigenserstellen itermediate und root CA. Aktuell alles über OPNsense erstellt.

Worum es mir geht, ist der Umgang mit den private Keys. Es heißt doch die sollen sicher sein, mögichst extern gespeichert werden. Ich finde aktuell leider keinen Weg und kann es mir auch irgendwie nicht ganz erklären, wie dann die Ver- un Entschlüsselung klappen soll, wenn ein Paar fehlt.

Müssen die CA und iCA wieder von der Sense entfernt werden?

Bei der Erstellung des reinen Zertifikates kann ich auswählen wo der priv. key hin soll. Importiere ich hingegen ist der private Key nach "save" auch auf der Sense.

Wie gehe ich hier vor? Aktull liegen die priv auf der sense.

Danke euch!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4409112933

Url: https://administrator.de/forum/umgang-private-keys-auf-opnsense-4409112933.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

7 Kommentare

Neuester Kommentar

Moin.

Nun, in der Regel haben die private Keys von CAs nichts auf einem Router verloren. Der Router muss der CA nur vertrauen und dazu braucht er den private Key der CA auf keinen Fall! Also kannst du die CA samt private key exportieren (z.B. als *.pfx container), die CA vom Router selbst löschen und nur den Public Key der CA wieder importieren damit der Router ihr wieder vertraut.

Das signieren neuer Zertifikate musst du dann aber woanders tun denn für das Signieren neuer Zertifikate braucht es wie allgemein bekannt ist, den private Key der CA! Ist eigentlich alles absolutes Zertifikate-Basiswissen ...

U.

Nun, in der Regel haben die private Keys von CAs nichts auf einem Router verloren. Der Router muss der CA nur vertrauen und dazu braucht er den private Key der CA auf keinen Fall! Also kannst du die CA samt private key exportieren (z.B. als *.pfx container), die CA vom Router selbst löschen und nur den Public Key der CA wieder importieren damit der Router ihr wieder vertraut.

Das signieren neuer Zertifikate musst du dann aber woanders tun denn für das Signieren neuer Zertifikate braucht es wie allgemein bekannt ist, den private Key der CA! Ist eigentlich alles absolutes Zertifikate-Basiswissen ...

U.

Zitat von @149680:

Heißt doch ich kann auf der Sense ein Cert auch ohne den priv key importieren?

Sicher! Du brauchst nur den Public Key der CA.Heißt doch ich kann auf der Sense ein Cert auch ohne den priv key importieren?

Zitat von @149680:

Ok. Bisher hab ich gesehen und gelesen, dass immer der priv key auch copiers werden muss.

Den brauchst du wie gesagt nur wenn das Gerät in das du importierst auch Zertifikate vor Ort signieren soll, ist das nicht der Fall brauchst du den auch nicht.Ok. Bisher hab ich gesehen und gelesen, dass immer der priv key auch copiers werden muss.

Anders sieht es aus wenn du ein Server-Zertifikat ausstellst. Da braucht das jeweilige Gerät immer beide Teile (private und public), weil das Gerät ja Daten vor Ort verschlüsseln und nicht nur validieren können muss.