Verständnis Fragen zum DNS Nameserver in Linux

Hallo Leute..

Ich versuche mir gerade DNS in Linux bei zu bringen und bin auf Eure Hilfe angewiesen.. Ich habe ein Szenario, dass denke ich auch für andere interessant sein wird ;)

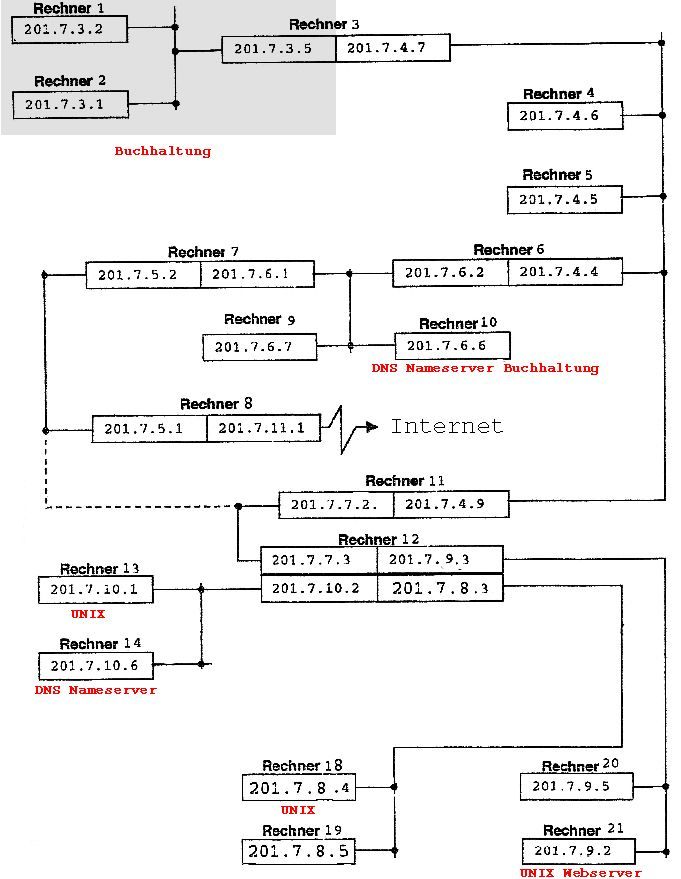

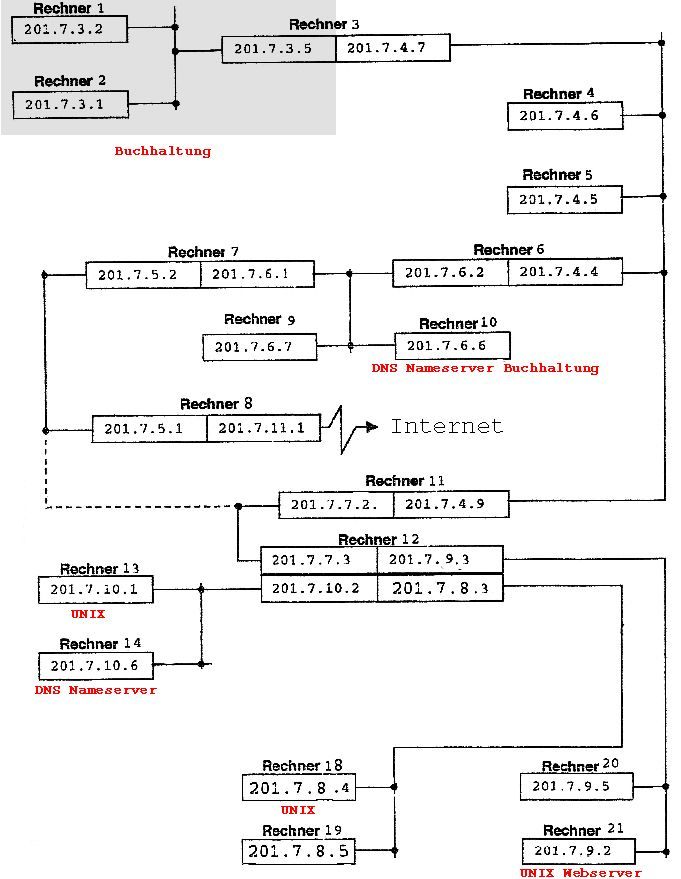

Geben ist folgendes: (siehe auch Anhang!!)

1. Rechner 13 und 18 sind UNIX Rechner

2. Auf dem Rechner 21 läuft ein bereits eingerichteter Unix WEB Server, der über www.intern.asp.de aus dem Intranet von allen Rechner ansprechbar sein soll

3. Rechner 14 soll als DNS Nameserver für die Domäne intern.asp.de eingerichtet werden

4. alle Client sollen bei Diagnosenprogrammen wie z.B. traceroute mit ihrem Namen 21.intern.asp.de aufgelistet werden

5. Als Zusatz soll für die Abteilung Buchhaltung ein eigener DNS Name Server auf Rechner 10 eingerichtet werden. Rechner 1 + 2 +3 gehören der Abteilung Buchhaltung und sollen deshalb unter den Namen 1.BU.intern.asp.de, 2.BU.intern.asp.de und 3.BU.intern.asp.de erreicht werden können.

Hier ein paar Lösungsvorschläge von mir:

named.conf von Rechner 14

dazu als Beispiel die

intern.asp.de.zone

dann die 4.7.201.zone

Die named.conf von Rechner 10

und die

BU.intern.asp.de.zone

Und was meint Ihr?? ist das korrekt?

Ich versuche mir gerade DNS in Linux bei zu bringen und bin auf Eure Hilfe angewiesen.. Ich habe ein Szenario, dass denke ich auch für andere interessant sein wird ;)

Geben ist folgendes: (siehe auch Anhang!!)

1. Rechner 13 und 18 sind UNIX Rechner

2. Auf dem Rechner 21 läuft ein bereits eingerichteter Unix WEB Server, der über www.intern.asp.de aus dem Intranet von allen Rechner ansprechbar sein soll

3. Rechner 14 soll als DNS Nameserver für die Domäne intern.asp.de eingerichtet werden

4. alle Client sollen bei Diagnosenprogrammen wie z.B. traceroute mit ihrem Namen 21.intern.asp.de aufgelistet werden

5. Als Zusatz soll für die Abteilung Buchhaltung ein eigener DNS Name Server auf Rechner 10 eingerichtet werden. Rechner 1 + 2 +3 gehören der Abteilung Buchhaltung und sollen deshalb unter den Namen 1.BU.intern.asp.de, 2.BU.intern.asp.de und 3.BU.intern.asp.de erreicht werden können.

Hier ein paar Lösungsvorschläge von mir:

named.conf von Rechner 14

zone "." {

type hint;

file "root.hint";

};

zone "localhost" in {

type master;

file "localhost.zone";

};

zone "intern.asp.de" {

type master;

file "intern.asp.de.zone";

};

zone "4.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.4.zone";

};

zone "6.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.6.zone";

};

zone "5.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.5.zone";

};

zone "11.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.11.zone";

};

zone "7.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.7.zone";

};

zone "8.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.8.zone";

};

zone "9.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.9.zone";

};

zone "10.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.10.zone";

};

type hint;

file "root.hint";

};

zone "localhost" in {

type master;

file "localhost.zone";

};

zone "intern.asp.de" {

type master;

file "intern.asp.de.zone";

};

zone "4.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.4.zone";

};

zone "6.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.6.zone";

};

zone "5.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.5.zone";

};

zone "11.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.11.zone";

};

zone "7.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.7.zone";

};

zone "8.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.8.zone";

};

zone "9.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.9.zone";

};

zone "10.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.10.zone";

};

dazu als Beispiel die

intern.asp.de.zone

$ttl 2

intern.asp.de. IN SOA 14.intern.asp.de. >root.intern.asp.de.(

2004031705

10800

3600

604800

2 )

intern.asp.de. IN NS 14.intern.asp.de.

14.intern.asp.de. IN A 201.7.10.6

www.intern.asp.de. IN A 201.7.9.2

1.intern.asp.de. IN A 201.7.3.2

2.intern.asp.de. IN A 201.7.3.1

3.intern.asp.de. IN A 201.7.3.5

3.intern.asp.de. IN A 201.7.4.7

4.intern.asp.de. IN A 201.7.4.6

5.intern.asp.de. IN A 201.7.4.5

7.intern.asp.de. IN A 201.7.5.2

7.intern.asp.de. IN A 201.7.6.1

6.intern.asp.de. IN A 201.7.4.4

6.intern.asp.de. IN A 201.7.6.2

9.intern.asp.de. IN A 201.7.6.7

10.intern.asp.de. IN A 201.7.6.6

8.intern.asp.de. IN A 201.7.5.1

8.intern.asp.de. IN A 201.7.11.1

11.intern.asp.de. IN A 201.7.7.2

11.intern.asp.de. IN A 201.7.4.9

13.intern.asp.de. IN A 201.7.10.1

12.intern.asp.de. IN A 201.7.7.3

12.intern.asp.de. IN A 201.7.9.3

12.intern.asp.de. IN A 201.7.10.2

12.intern.asp.de. IN A 201.7.8.3

18.intern.asp.de. IN A 201.7.8.4

19.intern.asp.de. IN A 201.7.8.5

20.intern.asp.de. IN A 201.7.9.5

21.intern.asp.de. IN A 201.7.9.2

intern.asp.de. IN SOA 14.intern.asp.de. >root.intern.asp.de.(

2004031705

10800

3600

604800

2 )

intern.asp.de. IN NS 14.intern.asp.de.

14.intern.asp.de. IN A 201.7.10.6

www.intern.asp.de. IN A 201.7.9.2

1.intern.asp.de. IN A 201.7.3.2

2.intern.asp.de. IN A 201.7.3.1

3.intern.asp.de. IN A 201.7.3.5

3.intern.asp.de. IN A 201.7.4.7

4.intern.asp.de. IN A 201.7.4.6

5.intern.asp.de. IN A 201.7.4.5

7.intern.asp.de. IN A 201.7.5.2

7.intern.asp.de. IN A 201.7.6.1

6.intern.asp.de. IN A 201.7.4.4

6.intern.asp.de. IN A 201.7.6.2

9.intern.asp.de. IN A 201.7.6.7

10.intern.asp.de. IN A 201.7.6.6

8.intern.asp.de. IN A 201.7.5.1

8.intern.asp.de. IN A 201.7.11.1

11.intern.asp.de. IN A 201.7.7.2

11.intern.asp.de. IN A 201.7.4.9

13.intern.asp.de. IN A 201.7.10.1

12.intern.asp.de. IN A 201.7.7.3

12.intern.asp.de. IN A 201.7.9.3

12.intern.asp.de. IN A 201.7.10.2

12.intern.asp.de. IN A 201.7.8.3

18.intern.asp.de. IN A 201.7.8.4

19.intern.asp.de. IN A 201.7.8.5

20.intern.asp.de. IN A 201.7.9.5

21.intern.asp.de. IN A 201.7.9.2

dann die 4.7.201.zone

$ttl 2

4.7.201.in-addr.arpa. IN SOA 14.intern.asp.de. root.intern.asp.de.(

2004031705

10800

3600

604800

2 )

IN NS 14.intern.asp.de.

7

IN PTR 3.intern.asp.de

6 IN PTR 4.intern.asp.de

5 IN PTR 5.intern.asp.de

4 IN PTR 6.intern.asp.de

9 IN PTR 11.intern.asp.de

4.7.201.in-addr.arpa. IN SOA 14.intern.asp.de. root.intern.asp.de.(

2004031705

10800

3600

604800

2 )

IN NS 14.intern.asp.de.

7

IN PTR 3.intern.asp.de

6 IN PTR 4.intern.asp.de

5 IN PTR 5.intern.asp.de

4 IN PTR 6.intern.asp.de

9 IN PTR 11.intern.asp.de

Die named.conf von Rechner 10

zone "." {

type hint;

file "root.hint";

};

zone "localhost" in {

type master;

file "localhost.zone";

};

zone "BU.intern.asp.de" {

type master;

file "BU.intern.asp.de.zone";

};

zone "3.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.3.zone";

};

type hint;

file "root.hint";

};

zone "localhost" in {

type master;

file "localhost.zone";

};

zone "BU.intern.asp.de" {

type master;

file "BU.intern.asp.de.zone";

};

zone "3.7.201.in-addr.arpa" {

type master;

file "var/lib/201.7.3.zone";

};

und die

BU.intern.asp.de.zone

$ttl 2

BU.intern.asp.de. IN SOA 10.BU.intern.asp.de. root.BU.intern.asp.de.(

2004031705

10800

3600

604800

2 )

BU.intern.asp.de. IN NS 10.BU.intern.asp.de.

10.BU.intern.asp.de. IN A 201.7.6.6

1.BU.intern.asp.de. IN A 201.7.3.2

2.BU.intern.asp.de. IN A 201.7.3.1

3.BU.intern.asp.de. IN A 201.7.3.5

BU.intern.asp.de. IN SOA 10.BU.intern.asp.de. root.BU.intern.asp.de.(

2004031705

10800

3600

604800

2 )

BU.intern.asp.de. IN NS 10.BU.intern.asp.de.

10.BU.intern.asp.de. IN A 201.7.6.6

1.BU.intern.asp.de. IN A 201.7.3.2

2.BU.intern.asp.de. IN A 201.7.3.1

3.BU.intern.asp.de. IN A 201.7.3.5

Und was meint Ihr?? ist das korrekt?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 57837

Url: https://administrator.de/forum/verstaendnis-fragen-zum-dns-nameserver-in-linux-57837.html

Ausgedruckt am: 18.07.2025 um 21:07 Uhr

7 Kommentare

Neuester Kommentar

bwoa ... so wirst du keine Antwort bekommen

Hätt ein paar Vorschläge:

1. Verringere die Informationen auf das Notwendige. Führ zB die Subnets an die betroffen sind - und nicht die einzelnen Rechner.

2. stelle spezifische Fragen - nicht "Was meint Ihr?"

3. (und vielleicht das wichtigste) Lies Handbücher, Man-Pages, such im Internet und wenns nix bringt - verwend das Forum... nicht vorher.

Ganz ehrlich... ich hab den Beitrag nur überflogen und hab keinen Tau was du wissen möchtest.

Also - starten wir einen zweiten Versuch?

LG

Florian Lagg (lagg.at)

Hätt ein paar Vorschläge:

1. Verringere die Informationen auf das Notwendige. Führ zB die Subnets an die betroffen sind - und nicht die einzelnen Rechner.

2. stelle spezifische Fragen - nicht "Was meint Ihr?"

3. (und vielleicht das wichtigste) Lies Handbücher, Man-Pages, such im Internet und wenns nix bringt - verwend das Forum... nicht vorher.

Ganz ehrlich... ich hab den Beitrag nur überflogen und hab keinen Tau was du wissen möchtest.

Also - starten wir einen zweiten Versuch?

LG

Florian Lagg (lagg.at)

Kleiner Poet

Wer so komplexe Netzwerke designt ist selber schuld

Aber da das ganze hypothetisch ist werd ich mal das Szenario vereinfachen:

1. Warum 2 verschiedene DNS-Server wenn ALLE Hosts die selben DNS-Namen sehen sollen

zwei DNS-Server als Ausfallssicherheit sind gut (und zB für DE/AT-Domains meineswissens vorgeschrieben). Dann ist aber einer Primary, der zweite Secondary DNS (Backup)

2. Verschiedene Subnetze die durch Router/Firewalls verbunden sind sind für die Erklärung von DNS irrelevant. DNS ist ein Dienst im Internet-Protokoll (IP)... Sobald ich an einer Firewall den Port 53 TCP und UDP durchlasse oder auf den DNS-Server NATte funktioniert das Ding.

Wenn ein Standort sehr viele DNS-Anfragen macht (und ich nicht alle Anfragen an den primary DNS im Hauptstandort weiterleiten möchte) krigt der Standort einen Secondary-DNS.

3. die Subdomain BU.intern.... kannst du auf dem selben DNS halten wie die intern...

Mehr sollte keiner in nem Firmennetzwerk benötigen denk ich mal...

Für ne kleine Firma reicht:

)

)

Mehr Komplexität ist hier IMHO überflüssig. Gegenteilige Meinungen sind willkommen

Ach ja - wenn du dich unter Linux nicht mit jedem Configfile rumschlagen willst - check mal webmin.com/

Gut N8

Florian Lagg (lagg.at)

Wer so komplexe Netzwerke designt ist selber schuld

Aber da das ganze hypothetisch ist werd ich mal das Szenario vereinfachen:

1. Warum 2 verschiedene DNS-Server wenn ALLE Hosts die selben DNS-Namen sehen sollen

zwei DNS-Server als Ausfallssicherheit sind gut (und zB für DE/AT-Domains meineswissens vorgeschrieben). Dann ist aber einer Primary, der zweite Secondary DNS (Backup)

2. Verschiedene Subnetze die durch Router/Firewalls verbunden sind sind für die Erklärung von DNS irrelevant. DNS ist ein Dienst im Internet-Protokoll (IP)... Sobald ich an einer Firewall den Port 53 TCP und UDP durchlasse oder auf den DNS-Server NATte funktioniert das Ding.

Wenn ein Standort sehr viele DNS-Anfragen macht (und ich nicht alle Anfragen an den primary DNS im Hauptstandort weiterleiten möchte) krigt der Standort einen Secondary-DNS.

3. die Subdomain BU.intern.... kannst du auf dem selben DNS halten wie die intern...

Mehr sollte keiner in nem Firmennetzwerk benötigen denk ich mal...

Für ne kleine Firma reicht:

- ein internes Subnet pro Standort

- Firmenübergreifendes VPN (Damit kann ich im VPN auf jeden Rechner auf (fast) alle Dienste zugreifen), zB mit tinc-vpn.org (sehr einfach). tinc hat noch den Vorteil dass es voll mesh-fähig ist, d.h. auch die Standorte (ohne Verbindung zur Zentrale) bauen direkte, verschlüsselte Verbindungen zueinander auf

- ein DNS-Server in der Zentrale

- optional (aber sehr zu empfehlen) ein Backup-DNS-Server an einem Standort, Notfalls auch in der Zentrale

- Wenn nicht anders benötigt kann man jedem Client noch per DHCP die DNS-Server mitgeben. Wenn du allerdings fixe IP's brauchst musst du's händisch eintragen.

Mehr Komplexität ist hier IMHO überflüssig. Gegenteilige Meinungen sind willkommen

Ach ja - wenn du dich unter Linux nicht mit jedem Configfile rumschlagen willst - check mal webmin.com/

Gut N8

Florian Lagg (lagg.at)

Vom Verständnis richtig:

Naja, sagen wir's mal so: zumindest glaube ich du erreichst dein Ziel damit nicht...

Nehmen wir mal Deine Buchhaltung (aus der Graphik oben).

Wenn ich das richtig sehe soll der DNS der Buchhaltung (R.10) zwei Zonen kennen (Reverse-DNS lass ich jetzt mal weg). diese sind "BU.intern.asp.de." und "."

Die Zone "." löst alles auf was andere Zonen nicht auflösen - d.h. wenn ich den Nameserver nach google.com. frage (zB per nslookup oder dig) ist die Zone "." dafür zuständig dass dieser Nameserver wiederum beim nächsten Nameserver nachfragt (in diesem Fall den von deinem ISP)

Zurück zum Thema:

Jeder einzelne Rechner der Buchhaltung - nehm ich mal an - hat den Rechner 10 als DNS eingetragen.

D.h. Namensauflösung von zB 1.BU.intern.asp.de. funktioniert, auch google.com kannst du damit auflösen...

Aber was ist mit *.intern.asp.de.? Keine Zone vorhanden - somit keine Auflösung.

Noch was:

Du kannst am Rechner 2 oder mehr DNS-Server angeben... der Ausfallssicherheit wegen...

Wenn der erste DNS nicht erreichbar ist wird der 2. angefragt, usw.

Wenn der 1. aber erreichbar ist wird dieser befragt - wenn dieser antwortet dass die Zone intern.... (ohne BU.) nicht vorhanden ist wird der 2. gar nicht mehr gefragt.

Das selbe problem tritt natürlich vom restlichen Netzwerk auf wenn die BU.intern... abgefragt werden soll.

Also nochmal:

Ergebnis:

So, jetzt denk ich ist alles klar.

Infos kriegst du noch unter

isc.org/index.pl?/sw/bind/ (Homepage bind) und

en.wikipedia.org/wiki/Dns

Setzt dir doch einfach mal in VMWARE (falls du keine physische Kiste übrig hast) einen Linux-Rechner auf und teste mal... - ist eigentlich nicht schwer.

Grüße

Florian Lagg (lagg.at)

Naja, sagen wir's mal so: zumindest glaube ich du erreichst dein Ziel damit nicht...

Nehmen wir mal Deine Buchhaltung (aus der Graphik oben).

Wenn ich das richtig sehe soll der DNS der Buchhaltung (R.10) zwei Zonen kennen (Reverse-DNS lass ich jetzt mal weg). diese sind "BU.intern.asp.de." und "."

Die Zone "." löst alles auf was andere Zonen nicht auflösen - d.h. wenn ich den Nameserver nach google.com. frage (zB per nslookup oder dig) ist die Zone "." dafür zuständig dass dieser Nameserver wiederum beim nächsten Nameserver nachfragt (in diesem Fall den von deinem ISP)

Zurück zum Thema:

Jeder einzelne Rechner der Buchhaltung - nehm ich mal an - hat den Rechner 10 als DNS eingetragen.

D.h. Namensauflösung von zB 1.BU.intern.asp.de. funktioniert, auch google.com kannst du damit auflösen...

Aber was ist mit *.intern.asp.de.? Keine Zone vorhanden - somit keine Auflösung.

Noch was:

Du kannst am Rechner 2 oder mehr DNS-Server angeben... der Ausfallssicherheit wegen...

Wenn der erste DNS nicht erreichbar ist wird der 2. angefragt, usw.

Wenn der 1. aber erreichbar ist wird dieser befragt - wenn dieser antwortet dass die Zone intern.... (ohne BU.) nicht vorhanden ist wird der 2. gar nicht mehr gefragt.

Das selbe problem tritt natürlich vom restlichen Netzwerk auf wenn die BU.intern... abgefragt werden soll.

Also nochmal:

- Rechner 14: DNS primary, Zonen "BU...." und "intern...." und "." (+ diverse Reverse-Zonen)

- Rechner 10: DNS secondary, von den selben Zonen als Ausfallssicherheit

- auf allen Rechnern die 2 DNS-Server eintragen oder über DHCP mitgeben

- auf allen Firewalls in der Struktur oben Port 53 TCP und UDP in Richtung DNS-Server freigeben (ausser natürlich der letzen vor dem Internet)

Ergebnis:

- Jeder Rechner kann jeden anderen im DNS auflösen

- Wenn ein DNS-Server eingeht läuft der 2. weiter (Betrieb steht nicht, allerdings muss beim Ausfall des Master-Servers der Slave konvertiert werden (beim Bind: Webmin - Zone auswählen - Zoneneinstellungen - in Master konvertieren, es darf aber immer nur einer Master sein)

So, jetzt denk ich ist alles klar.

Infos kriegst du noch unter

isc.org/index.pl?/sw/bind/ (Homepage bind) und

en.wikipedia.org/wiki/Dns

Setzt dir doch einfach mal in VMWARE (falls du keine physische Kiste übrig hast) einen Linux-Rechner auf und teste mal... - ist eigentlich nicht schwer.

Grüße

Florian Lagg (lagg.at)