VLAN fähiges Gerät in bestehendes Netz integrieren

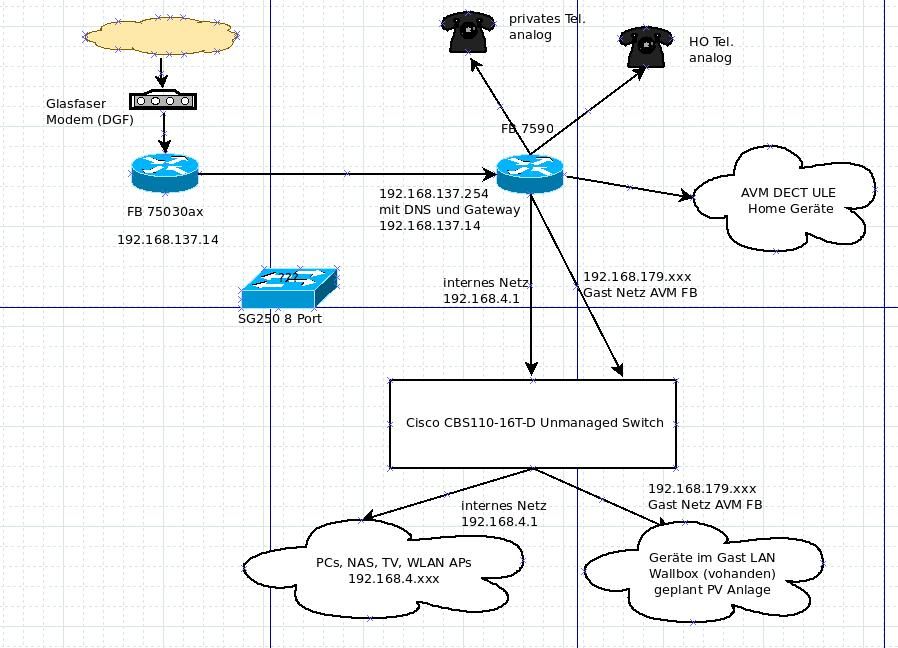

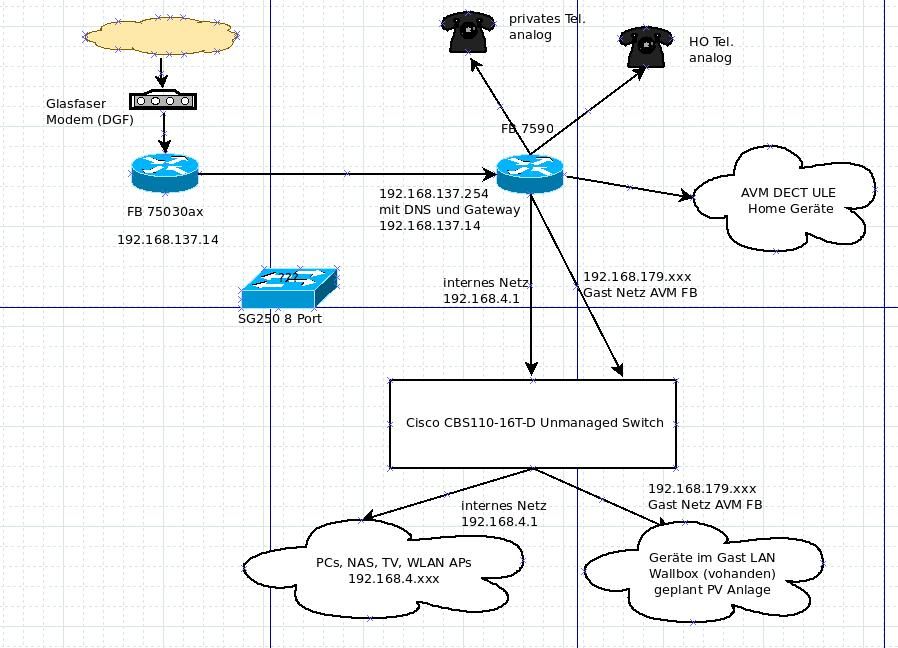

Wir haben einen GF Anschluss der Deutschen Glasfaser mit einem "Modem" welches die GF auf Ethernet umsetzt.

An der "Modem" hängt eine FB 7530ax, dahinter eine FB 7590 mit Mesh, privaten LAN, Telefonen und AVM Homegeräten. Ist historisch so gewachsen, die 75030ax war der Ersatz für eine defekte 7490. Musste schnell und einfach gehen.....

Wir haben bereits eine Wallbox und wir werden noch eine PV Anlage bekommen. Diese Geräte sollen in ein eigenes Netz. Das lässt sich noch mit dem GAST LAN / Gast WLAN der FB 7590 umsetzen. Zur Verwaltung der Geräte im GAST LAN würde ich einen Laptop und ein ältere Ipad in das Netz hängen um Zugriff auf die PV / Wallbox zu erhalten.

Eine größere Homeautomation über die bisher mit den AVM DECT ULE Produkten realisierten Sachen ist erst einmal nicht geplant. Auch ein Zugriff von außen brauchen wir Stand heute nicht, ist auch nicht geplant.

Die FB 7590 verteilt ihr Mesh via Ethernetkabel in alle Stockwerke auf AVM WLAN Repeater. Das funktioniert sehr gut, ich möchte das ungern ändern oder durch andere Produkte ersetzen.

Ich sehe allerdings ebenfalls die Notwendigkeit, das private Netz stärker zu segmentieren. Es wird vermutlich auf Dauer nicht bei PV/Wallbox bleiben, vermutlich werden noch Smart Meter etc kommen.

Deshalb möchte ich mit einem zusätzlichen Router oder Switch die Möglichkeit haben mehre VLANS zu definieren um mehr Spielraum zu erhalten als nur das GAST LAN/WLAN der FB. Aktuell habe ich hier einen Cisco SG250 8 Port liegen, der in der Lage ist VLAN zu verwalten.

Mein "Wunsch" ist, die bisherige FB 7590 LAN/WLAN Konfig mit Mesch, Telefon und DECT ULE zu erhalten.

Mein Fragen

Wo in meiner Netzkonfiguration muss ich den SG250 (oder alternatives Gerät) platzieren um

- die obige Konfig auf der FB 7590 zu behalten (ist mir wichtig)

- trotzdem mehr VLANS zu via dem SG250 (oder alternatives Gerät) zu bekommen

Je mehr VLANS es werden, um so notwendiger wäre es von einem "Admin" Gerät auf die verschiedenen VLANS zuzugreifen (also Routing zw. den VLANS).

Welches Gerät würde ihr mir als Layer 3 Switch an Stelle des SG250 empfehlen?

Danke

Anbei meine Konfig im Bild

An der "Modem" hängt eine FB 7530ax, dahinter eine FB 7590 mit Mesh, privaten LAN, Telefonen und AVM Homegeräten. Ist historisch so gewachsen, die 75030ax war der Ersatz für eine defekte 7490. Musste schnell und einfach gehen.....

Wir haben bereits eine Wallbox und wir werden noch eine PV Anlage bekommen. Diese Geräte sollen in ein eigenes Netz. Das lässt sich noch mit dem GAST LAN / Gast WLAN der FB 7590 umsetzen. Zur Verwaltung der Geräte im GAST LAN würde ich einen Laptop und ein ältere Ipad in das Netz hängen um Zugriff auf die PV / Wallbox zu erhalten.

Eine größere Homeautomation über die bisher mit den AVM DECT ULE Produkten realisierten Sachen ist erst einmal nicht geplant. Auch ein Zugriff von außen brauchen wir Stand heute nicht, ist auch nicht geplant.

Die FB 7590 verteilt ihr Mesh via Ethernetkabel in alle Stockwerke auf AVM WLAN Repeater. Das funktioniert sehr gut, ich möchte das ungern ändern oder durch andere Produkte ersetzen.

Ich sehe allerdings ebenfalls die Notwendigkeit, das private Netz stärker zu segmentieren. Es wird vermutlich auf Dauer nicht bei PV/Wallbox bleiben, vermutlich werden noch Smart Meter etc kommen.

Deshalb möchte ich mit einem zusätzlichen Router oder Switch die Möglichkeit haben mehre VLANS zu definieren um mehr Spielraum zu erhalten als nur das GAST LAN/WLAN der FB. Aktuell habe ich hier einen Cisco SG250 8 Port liegen, der in der Lage ist VLAN zu verwalten.

Mein "Wunsch" ist, die bisherige FB 7590 LAN/WLAN Konfig mit Mesch, Telefon und DECT ULE zu erhalten.

Mein Fragen

Wo in meiner Netzkonfiguration muss ich den SG250 (oder alternatives Gerät) platzieren um

- die obige Konfig auf der FB 7590 zu behalten (ist mir wichtig)

- trotzdem mehr VLANS zu via dem SG250 (oder alternatives Gerät) zu bekommen

Je mehr VLANS es werden, um so notwendiger wäre es von einem "Admin" Gerät auf die verschiedenen VLANS zuzugreifen (also Routing zw. den VLANS).

Welches Gerät würde ihr mir als Layer 3 Switch an Stelle des SG250 empfehlen?

Danke

Anbei meine Konfig im Bild

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6555126900

Url: https://administrator.de/forum/vlan-faehiges-geraet-in-bestehendes-netz-integrieren-6555126900.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

29 Kommentare

Neuester Kommentar

mit einem "Modem" welches die GF auf Ethernet umsetzt.

Das ist kein Modem sondern ein schlichter Medienwandler, ONT.Das hiesige Layer 2 VLAN Tutorial beantwortet dir alle deine Fragen zu der Thematik.

Mit einer pfSense / OPNsense Firewall oder z.B. einem Mikrotik Router direkt am ONT machst du nix falsch. Die FB betreibt man dann im internen LAN als reine VoIP Telefonanlage. Der übliche Standard Klassiker bei so einem Setup.

Eine Firewall ist bekanntlich immer so eingestellt das sie generell ALLES verbietet was du selber nicht explizit erlaubst. Du musst also keine Angst haben weil sie so per se immer wasserdicht ist. Du kannst sie also direkt out-of-the-box an deinen ONT hängen ohne das du dir die Hosen nass machen musst.

Man kann gleich fertige Appliances kaufen die man nur noch in die Steckdose und ONT stecken muss. Da ist das Zeitargument dann keins mehr.

Das Gleiche gilt für Mikrotik Router mit ihrer out-of-the-box Default Konfig. Auch die bringt bekanntlich analog zur FB eine wasserdichte Firewall mit.

Ansonsten musst du immer eine Kaskade mit der FB betreiben mit den bekannten Nachteilen und überflüssigen Stromverbrauch eines solchen Setups. Du hast immer die freie Wahl.

Man kann gleich fertige Appliances kaufen die man nur noch in die Steckdose und ONT stecken muss. Da ist das Zeitargument dann keins mehr.

Das Gleiche gilt für Mikrotik Router mit ihrer out-of-the-box Default Konfig. Auch die bringt bekanntlich analog zur FB eine wasserdichte Firewall mit.

Ansonsten musst du immer eine Kaskade mit der FB betreiben mit den bekannten Nachteilen und überflüssigen Stromverbrauch eines solchen Setups. Du hast immer die freie Wahl.

In Deinem Setup sollte die Fritzbox (die mehr als Modem ist), wie Kollege @aqui schon beschreibt, nicht an der Front stehen, sondern kommt hinter den die VLANs verwaltenden Router.

Wenn Du gar keine Zeit/Lust hast, solltest Du das VLAN-Thema aber vielleicht besser lassen. Anspruchsvollere Netzwerkstrukturen benötigen auch ein paar Kenntnisse. Sonst ist schnell auch der WAF im Keller. Ist halt mehr, als Licht an, Licht aus, Stecker rein, Stecker raus. Dein Ansatz erinnert mich an ein älteres Paar aus der Familie, die einen Videorecorder kauften, aber nie die Aufnahmezeiten programmieren konnten, weil keine Zeit/Lust für die Bedienungsanleitung da war. Das mussten dann die Familienmitglieder übernehmen

Hoffnung: AVM wird den Trend sicher erkennen und das irgendwann DAU-sicher implementieren.

Viele Grüße, commodity

mir fehlt die Zeit dafür, auch die Befürchtung etwas falsch zu konfigurieren und somit die FW bzw. das ganze Netz zu öffnen.

Das braucht nicht übermäßig viel Zeit und die Grundeinstellung ist schon sicher. Noch einfacher geht es mit einem VLAN-fähigen Router, auf dem man die Default-Firewall aktivert, z.B. einem Mikrotik hAP ax2.Wenn Du gar keine Zeit/Lust hast, solltest Du das VLAN-Thema aber vielleicht besser lassen. Anspruchsvollere Netzwerkstrukturen benötigen auch ein paar Kenntnisse. Sonst ist schnell auch der WAF im Keller. Ist halt mehr, als Licht an, Licht aus, Stecker rein, Stecker raus. Dein Ansatz erinnert mich an ein älteres Paar aus der Familie, die einen Videorecorder kauften, aber nie die Aufnahmezeiten programmieren konnten, weil keine Zeit/Lust für die Bedienungsanleitung da war. Das mussten dann die Familienmitglieder übernehmen

Hoffnung: AVM wird den Trend sicher erkennen und das irgendwann DAU-sicher implementieren.

Viele Grüße, commodity

ich habe mir den hap ax2

Glückwunsch! Und gute Nerven. Die Lernkurve bei MT ist nicht ohne. Aber sie lohnt sich.Sehr gut sind bei Youtube die Pascom-Brüder (nicht so aktuell aber für die Basics prima) und The Network Berg. Außerdem hat MT einen eigenen Channel: youtube.com/@MikrotikLatvia

Viele Grüße, commodity

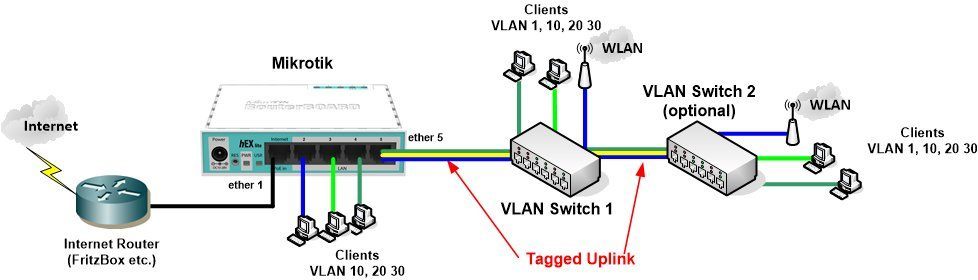

MT VLAN Tips, wie immer, auch HIER.

kann ich den Uplink "einfach" in meinen unmanaged Cisco 110 stecken und vlan2 und vlan3 stehen mir in meinem Netz zur Verfügung?

Das kommt drauf an....Ungemangte Switches "verstehen" von sich aus keine 802.1q VLAN Tags. Logisch, denn da sie auch keine VLANs supporten kennen bzw. sie ohne Management gar nicht einrichtbar sind kennt so ein Switch logischerwesie auch keine 802.1q VLAN Tags, das versteht auch ein IT Laie.

Die Kardinalsfrage ist jetzt WIE verhält sich dein Switch wenn er diese Frames forwardet? Da gibt es 2 Optionen:

- Der Switch forwardet sie wie einfache Standard Ethernet Frames inklusive der Tags

- Der Switch kann die Frames mit Tag nicht lesen und dropt sie (schmeisst sie in den Datenmülleimer)

Mehr als Weiterreichen ist aber mit einem ungemangten Switch nicht möglich. Eine Auftrennung der VLANs wieder in untagged Accessports für Endgeräte ist technisch unmöglich. Wie sollte das auch ohne Management gehen?! Das sagt einem aber auch schon der gesunde IT Verstand. Das wäre so als wenn du bei einem Tretroller Zündkerzen wechseln wolltest.

Wenn aber die Trennung der VLANs in separate Access Ports deine Intention ist wie es im Tutorial schon dargestellt wurde mit den VLAN Switches 1 und 2...

WLAN: Muss ich das WLAN einem vlan zuordnen oder umgekehrt?

Das kann man machen wenn man den WLAN Traffic trennen möchte muss man aber nicht. Bei einem Gäste WLAN ist das allerdings unerlässlich, denn den Gästetraffic willst du ja sicher nicht in deinem privaten VLAN oder Haustechnik VLAN haben, oder?!Die Regeln was du trennen willst und was nicht bestimmst doch immer DU mit deinen eigenen Anforderungen und kein Forum.

Als nächstes kommt Firewall und WLAN dran. Da ergeben sich dann auch sicherlich noch Fragen...

Da sind wir dann schon ganz gespannt! 😉

Es ist immer unglaublich, wie Du die Interessierten hier "an die Hand" nimmst, lieber Kollege @aqui.

Nichts hinzuzufügen, dachte ich initial. Eine Kleinigkeit fehlt aber doch noch:

Selbst wenn die Fritzbox meinte, auf die DHCP-Anfrage (Discover) eines VLAN-Clients antworten zu müssen, würde ihre Antwort (Offer) ja nie ankommen, denn der VLAN-Switch/Router/Gerätetag lässt sie ja, weil untagged, nicht durch.

Viele Grüße, commodity

Nichts hinzuzufügen, dachte ich initial. Eine Kleinigkeit fehlt aber doch noch:

Wie ist das mit den DHCP Vergaben, ich habe ja bereits einen aktiven DHCP über die eine Fritzbox am laufen. Kommen die sich nicht damit in die Quere?

Die Frage ist nahe liegend, sie kommen sich aber nicht in die Quere. VLANs laufen auch z.B. über Powerline "unmanaged" auf einer Leitung und die Broadcasts kommen nicht durcheinander. Habe mich nie gefragt, warum das so ist. Ich denke, so:Selbst wenn die Fritzbox meinte, auf die DHCP-Anfrage (Discover) eines VLAN-Clients antworten zu müssen, würde ihre Antwort (Offer) ja nie ankommen, denn der VLAN-Switch/Router/Gerätetag lässt sie ja, weil untagged, nicht durch.

Viele Grüße, commodity

Habe mich nie gefragt, warum das so ist. Ich denke, so:

Fast richtig. Die VLAN bezogenen DHCP Broadcasts haben ja immer einen VLAN Tag mit dem sie auch durch einen ungemanagten Switch "durchrauschen" sofern dieser sie nicht entfernt. (s.o.)

"Normale" Endgeräte verwerfen bei Empfang generell solche getaggten Frames weil sie die .1q Tag Extension nicht lesen können und sie als Framefehler deklarieren. Sie verstehen ausschliesslich nur ungetaggte Frames!

Sprich einen solchen DHCP Broadcast mit Tag kann also immer nur der VLAN spezifische DHCP Server lesen wenn vorher der Tag "abgestrippt" wurde. Folglich antworten auch nur die VLAN spezifischen DHCP Server.

Die Fritzbox kann nicht antworten weil auch sie .1q VLAN getaggte Pakete nicht versteht und bei Empfang auch sofort als FrameError in ihren Datenmülleimer verfrachtet.

Andersrum bei ungetaggten Broadcasts landen die ja immer nur im PVID VLAN wohin ungetaggte Frames geforwardet werden.

Letztlich also eine einfache Logik.

Und.... danke für die 💐 😉

dass ein managed switch die untagged IPs ohne Probleme durchlässt?

Wie jeder andere x-beliebige Switch auf der ganzen Welt auch! Das würde ich gerne behalten weil funktioniert gut im ganzen Haus.

Ist ja kein Problem und kannst du quasi als standalone Telefonanlage und Mesh Controller ganz einfach als Host im lokalen Netz weiterbetreiben. Das 192.168.3.0/24 Netz ist kein Mitglied eines vlan

Sowas gäbe es bei einem managed Switch logischerweise nicht. Sagt einem auch der gesunde IT Verstand. Wenn du auf einem managed Switch kein VLAN zuweist, dann landen solche Geräte automatisch immer im Default VLAN 1. Das ist das Standard VLAN was jeder Switch hat.Muss ich dem managed switch dafür etwas konfigurieren?

Nein! Siehe oben mit VLAN 1.Aus den technischen Beschreibungen des cicso 110 kann ich kein 802.1q erkennen

cisco.com/c/de_de/support/switches/110-series-unmanaged-switches ...Na ja...wollen wir besser mal nicht weiter kommentieren. Wer da noch das Wort unmanaged überlesen hat der muss schon was Hartes geraucht haben. So begriffsstutzig kann man normal nicht sein.

würde ich der Einheitlichkeit wegen lieber bei Mikrotik bleiben

Absolut richtig!! Solltest du auch immer so handhaben.Wie viel Unterschied ist den zw. switchOS und RouterOS?

Das ist kinderleicht:- SwitchOS = Layer 2 only! Kein L3 (Routing) und andere L3 Funktionen möglich

- RouterOS = L2 und L3 mit allen Funktionen möglich.

Kann man sein (kleines) Mikrotik Wissen bei einem switchOS Gerät nutzen?

Ja klar! Wenn du nicht über Layer 2 hinausdenkst ist das recht einfach! würde ich der Einheitlichkeit wegen lieber bei Mikrotik bleiben.

kleiner Nachtrag dazu von mir: SWOS ist völlig anders als ROS, aber wie Kollege @aqui schon beschreibt: kinderleicht. Bei SWOS sind im Grunde nur Kreuzchen zu machen. Dafür kann ROS aber exponentiell mehr. Und das sind nicht nur (meist unnötige) L3-Funktionen.Wenn es aber nur um einen einfachen Home-Switch geht, reicht SWOS aus. Mir fehlt aber im Mikrotik-Sortiment ein "umfassender" kleiner Switch. Der CSS610 wäre so etwas, durch SWOS ist er aber eigentlich zu beschränkt um im Business-Bereich eingesetzt zu werden (kein Radius, kein Logging, kein HTTPS für die UI). Der CRS112 ist eine lahme Möhre und dafür preislich zu dicht am CRS326. Ein RB5009 als reiner Switch zu teuer. Cisco macht das vom Sortiment her deutlich besser, allerdings kann man für den Preis eines kleinen SG250 ja fast schon einen CRS326 kaufen.

Viele Grüße, commodity

müsste ich, nach meinem Verständnis, an jeden dieser Stränge ein managed Switch hängen, damit ich die vlans korrekt verteilt werden können.

Das ist absolut richtig! Z.B würde ein Zyxel GS1200-5 oder die 8-Port Version u.a. so ein VLAN Switch sein.Vielleicht ist das für mich dann doch nicht "der Weg".

Falsch!Es ist dein einziger Weg und auch der Richtige! Mit den Zyxels ist das kinderleicht und die VLAN Trennung max. 3 simple Mausklicks im Setup GUI mit lediglich zwei (!) farbigen Menüpunkten. (Siehe dazu hier).

4 banale Klicks in einem idiotensicheren GUI bekommt auch ein Laie ohne jegliche Vorkenntnisse hin. Und popelige 20 Euro für den Switch vom Taschengeld ist ein tolerables Risiko, oder?!

Die Zyxels sind a. wegen des Preises und b. wegen des deutlich einfacheren VLAN Managements für dich unbedingt den Mikrotiks vorzuziehen!

Wenn du dir aber dennoch in die Hose machen solltest deswegen dann lass es besser bleiben.

ich tue mich schwer bei der Entscheidung der Spur der vlan Trennung zu folgen

das solltest Du nicht. Gerade im Privaten ist die Gefahr eines Hacks nicht gering - je nach Familiengröße und Compliance kann das exponentiell steigen. Dafür sind die Daten ja meist nicht soo wichtig (bis sie weg sind Ein sicheres Konzept sollte nicht daran scheitern, ob man alles aus einem Guss bekommt oder nicht. Wenn Du kein Radius brauchst, reicht SWOS imo aus und Du kannst die einfachen Mikrotik-Switche nehmen. Alternativ (und so mache ich es) gibt es kleine Switche für 20-30 EUR von zB Zyxel oder TP-Link, die dem Zweck auch genügen. Ich habe im Home-Setup kleine Zyxel GS1200, die an sich artig ihren Dienst verrichten. Dafür verlieren Sie gern ihre per reserved-DHCP zugewiesene IP und es braucht einen Neustart, wenn man wieder ran muss. Zyxel ist halt "alte Schule", da vergibt man die IPs noch statisch

P.S. Ob ich ein NAS in die Garage stellen würde? Ist das Dein am besten temperierter und sicherster Raum? Tiefgarage vielleicht?

Viele Grüße, commodity

Edit: @aqui

und gut erkannten "nasse Hosen".

Max. 3 Mausklicks in einem farbigen Klicki Bunti GUI. Das ist nicht dein Ernst oder? Wenn du bei sowas schon "nasse Hosen" bekommst muss man sich ernsthaft fragen wie du es jemals geschafft hast 2 NAS Systeme aufzusetzen. Verglichen mit den Zyxel Switches grenzt das eher an eine Doktorarbeit.Mal im Ernst: Du machst dir Sorgen um wahrlich nichts und es bekommt langsam etwas leicht naive Züge hier...

Ich bin dann der einzige Depperte der den Kram im Griff und Kopf hat.

Das ist doch jetzt auch schon so. Oder wer richtet die NAS ein?Schreib halt eine Dokumentation für die Nachwelt

Ich würde wg. der unsoliden Ausführung des DHCP beim Zyxel keinen solchen mehr nehmen. Versuch es doch mit Netgear, TP-Link o.ä. bzw. warum nicht Mikrotik? Radius machst Du doch bestimmt nicht und der CSS610 ist ein feiner Switch mit langfristiger Unterstützung. Ein RB260 ist auch ok, für den Zweck.

Viele Grüße, commodity