Wie Internetzugang über FritzBox und HP ProCurve 1800 über VLAN realisieren?

Hallo zusammen!

Habe folgende Ausgangssituation:

Momentan besteht das Netzwerk aus folgenden Komponenten:

FritzBox 7170, die als DHCP Server, Router und Fax Server dient.

HP ProCurve 1800-24G als Switch

8 Clients mit Windows XP

5 Netzwerkdrucker

1 NAS als primäre BackUp Location

Momentan hat jeder Zugriff auf die Datenfreigaben der anderen Clients und die Clients machen automatisch ihre Backups aufs NAS.

Nun kommen 2-3 neue Clients hinzu, die allerdings keinerlei Zugriff auf das bestehende Netzwerk haben dürfen, ausser auf den Internetzugang und 2 Druckern.

Zudem soll 1 Client mit 2 Netzwerkkarten in beide Netze können, aber Freigaben nur für das entsprechende Subnetz ermöglicht werden.

Evt. wenn möglich sollen die neue Clients Zugriff aufs NAS bekommen, was aber noch nicht geklärt ist.

Wie ich hier (VLAN einrichten - Mehrere Betriebe und Router FSM7352 ) gelesen habe, muss ich 3 VLANs erstellen, um zu ermöglichen, dass alle Internet bekommen.

Allerdings bin ich gerade leicht überfordert, weil ich nicht verstehe, was ich genau in der FritzBox und im Switch einstellen muss und andererseits, wie ich die Problematik mit den gemeinsam genutzten Komponenten in den Griff bekomme.

Meine ersten Versuche mit der test weisen Erstellung eines 2. VLAN, war auf jeden Fall nicht von Erfolg gekrönt.

Wenn ich das richtig verstanden habe, muss ich zunächst einmal den DHCP der Box abschalten und statische IPs verwenden.

Den Rest verstehe ich aber nicht wirklich.

Danke im Voraus für eure Hilfe.

Habe folgende Ausgangssituation:

Momentan besteht das Netzwerk aus folgenden Komponenten:

FritzBox 7170, die als DHCP Server, Router und Fax Server dient.

HP ProCurve 1800-24G als Switch

8 Clients mit Windows XP

5 Netzwerkdrucker

1 NAS als primäre BackUp Location

Momentan hat jeder Zugriff auf die Datenfreigaben der anderen Clients und die Clients machen automatisch ihre Backups aufs NAS.

Nun kommen 2-3 neue Clients hinzu, die allerdings keinerlei Zugriff auf das bestehende Netzwerk haben dürfen, ausser auf den Internetzugang und 2 Druckern.

Zudem soll 1 Client mit 2 Netzwerkkarten in beide Netze können, aber Freigaben nur für das entsprechende Subnetz ermöglicht werden.

Evt. wenn möglich sollen die neue Clients Zugriff aufs NAS bekommen, was aber noch nicht geklärt ist.

Wie ich hier (VLAN einrichten - Mehrere Betriebe und Router FSM7352 ) gelesen habe, muss ich 3 VLANs erstellen, um zu ermöglichen, dass alle Internet bekommen.

Allerdings bin ich gerade leicht überfordert, weil ich nicht verstehe, was ich genau in der FritzBox und im Switch einstellen muss und andererseits, wie ich die Problematik mit den gemeinsam genutzten Komponenten in den Griff bekomme.

Meine ersten Versuche mit der test weisen Erstellung eines 2. VLAN, war auf jeden Fall nicht von Erfolg gekrönt.

Wenn ich das richtig verstanden habe, muss ich zunächst einmal den DHCP der Box abschalten und statische IPs verwenden.

Den Rest verstehe ich aber nicht wirklich.

Danke im Voraus für eure Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 100902

Url: https://administrator.de/forum/wie-internetzugang-ueber-fritzbox-und-hp-procurve-1800-ueber-vlan-realisieren-100902.html

Ausgedruckt am: 19.07.2025 um 05:07 Uhr

5 Kommentare

Neuester Kommentar

Die o.a. zitierte Lösung fällt leider für dich vollkommen flach denn dein billiger HP 1800 ist nicht Layer 3 also Routing fähig.

Der Switch im zitierten URL kann das aber im Gegensatz zu deinem Switch so das diese Lösung völlig flach fällt und auch schon deshalb nicht funktionieren kann bei dir !!

Das ist so ganz einfach über eine DMZ des kleinen Mannes realisierbar allerdings mit kleinen Nachteilen.

Wie das geht kannst du hier nachlesen:

heise.de/netze/DMZ-selbst-gebaut--/artikel/78397

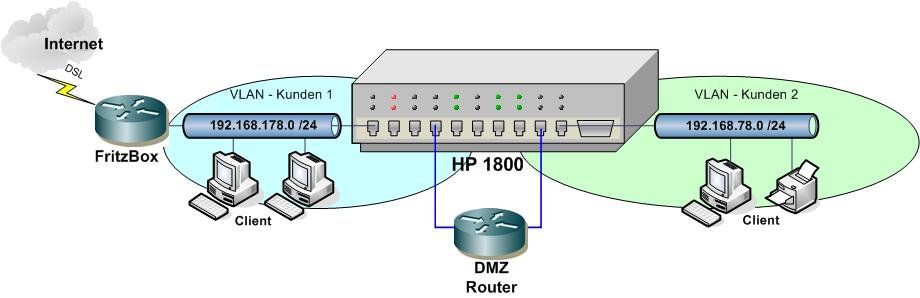

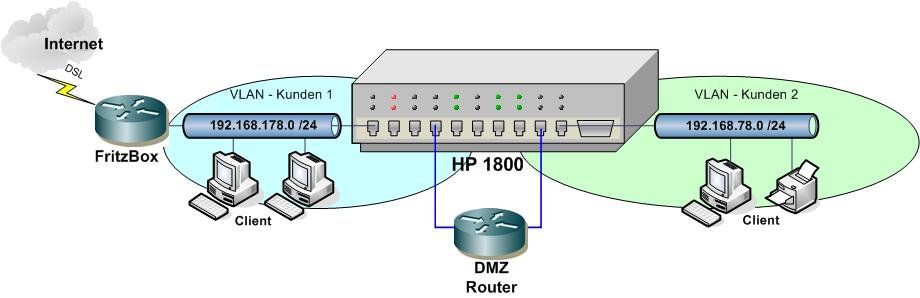

Auf dein Netz bezogen sähe das dann so aus:

Dafür benötigst du allerdings zusätzlich einen kleinen Router ohne eingebautes DSL Modem !

Folgende Schritte sind dafür zu machen:

Damit kommen jetzt PCs vom Kundennetz 1 ins Internet aber nicht mehr auf Kundennetz 2.

Das ist wie gesagt eine kleine preiswerte Quick and Dirty Lösung.

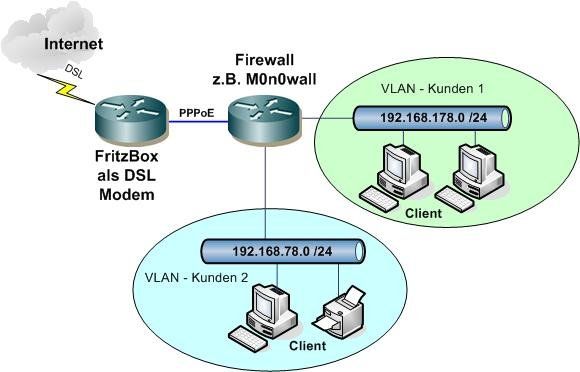

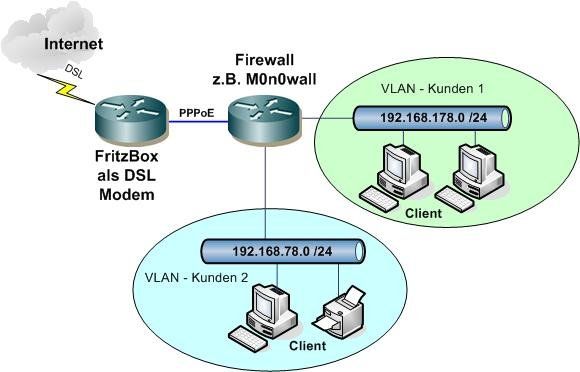

Besser machst du das mit einer Firewall wie z.B. IPCop oder M0n0wall

ipcop-forum.de/manuals/examples/green-red-orange.png

ipcop-forum.de/dokumentation.php

bzw.:

m0n0.ch/wall/

nwlab.net/tutorials/m0n0wall/m0n0wall-dsl-router.html

oder was fertig gekauftes von NetGear und Co.

Dann sähe dein Szeanrio so aus:

Diese Version ist technisch erheblich besser und auch nicht sehr viel teurer, denn du kannst z.B. mit der M0n0wall auf beiden Segmenten IPs per DHCP vergeben und kannst auch die Zugriffe untereinander (Druckerfreigabe etc.) erheblich besser regeln mit internen Accesslisten als in der einfachen DMZ Lösung oben was durch NAT nicht ganz so einfach ist.

Der Switch im zitierten URL kann das aber im Gegensatz zu deinem Switch so das diese Lösung völlig flach fällt und auch schon deshalb nicht funktionieren kann bei dir !!

Das ist so ganz einfach über eine DMZ des kleinen Mannes realisierbar allerdings mit kleinen Nachteilen.

Wie das geht kannst du hier nachlesen:

heise.de/netze/DMZ-selbst-gebaut--/artikel/78397

Auf dein Netz bezogen sähe das dann so aus:

Dafür benötigst du allerdings zusätzlich einen kleinen Router ohne eingebautes DSL Modem !

Folgende Schritte sind dafür zu machen:

- VLAN erstellen auf dem HP für das neue zusätzliche Netz. Bedenke das die beiden VLANs auf dem Switch funktionieren wie völlig getrennte Netze und nicht miteinander kommunizieren können (du hast ja keinen Routing Switch !) Dem 2ten VLAN weist du dann auch entsprechend Ports für die neuen Systeme zu

- Damit diese nun miteinender reden können, musst du beide VLANs mit einem Router oder einer Firewall verbinden. Das geschieht so wie im o.a. URL beschrieben.

Damit kommen jetzt PCs vom Kundennetz 1 ins Internet aber nicht mehr auf Kundennetz 2.

Das ist wie gesagt eine kleine preiswerte Quick and Dirty Lösung.

Besser machst du das mit einer Firewall wie z.B. IPCop oder M0n0wall

ipcop-forum.de/manuals/examples/green-red-orange.png

ipcop-forum.de/dokumentation.php

bzw.:

m0n0.ch/wall/

nwlab.net/tutorials/m0n0wall/m0n0wall-dsl-router.html

oder was fertig gekauftes von NetGear und Co.

Dann sähe dein Szeanrio so aus:

Diese Version ist technisch erheblich besser und auch nicht sehr viel teurer, denn du kannst z.B. mit der M0n0wall auf beiden Segmenten IPs per DHCP vergeben und kannst auch die Zugriffe untereinander (Druckerfreigabe etc.) erheblich besser regeln mit internen Accesslisten als in der einfachen DMZ Lösung oben was durch NAT nicht ganz so einfach ist.

Für jemanden der weiss was er da macht ist das eine sehr schnelle Lösung, gerade die erstgenannte, und in einer 1/2 Stunde aufgesetzt !

Bitte dann

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Bitte dann

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Ist wirklich einfach. Ein bischen was dazu findest du auch hier:

Primär ist die M0n0wall eine Firewall. Du kannst alles zum Thema "Captive Portal" dann ignorieren !

Der Aufbau der Hardware ist sehr einfach für jemanden der mit einem Schraubendreher umgehen kann und ruckzuck gemacht.

Egal ob z.B. auf PC Basis oder mit der vorgestellten ALIX Mainboard Hardware !

Konfig geht über ein Webinterface so das du dich um nichts kümmern musst. Das ist übrigens analog zu IPcop.

Primär ist die M0n0wall eine Firewall. Du kannst alles zum Thema "Captive Portal" dann ignorieren !

Der Aufbau der Hardware ist sehr einfach für jemanden der mit einem Schraubendreher umgehen kann und ruckzuck gemacht.

Egal ob z.B. auf PC Basis oder mit der vorgestellten ALIX Mainboard Hardware !

Konfig geht über ein Webinterface so das du dich um nichts kümmern musst. Das ist übrigens analog zu IPcop.