Wie zwei Netze miteinander verbinden (routen) ?

Moin zusammen,

ich habe eine Frage, wie ich auf dem Server (Win2000, 2 Netzwerkkarten (eine fürs LAN und eine fürs WAN)) zwei getrennte Netze miteinander verbinde ?

In einer Arztpraxis gibt es einen Windows 2000 Server und 14 Workstations, sowie neuerdings einen NAS-Server.

Die PCs (inklusive Server und NAS-Server) verfügen über zwei Netzwerkkarten.

Also alle PCs sind über die eine Netzwerkkarte mit einem Switch verbunden und über die zweite mit dem Router.

Die Idee dahinter war, daß lokale Netzwerk (LAN) von dem WAN-Netzwerk physikalisch zu trennen, nicht zuletzt auch um den Internet-Traffic aus dem LAN rauszuhalten.

Bei einem Arzt zu hause wird ein weiterer NAS-Server aufgestellt, auf den in der Nacht die Daten des NAS-Servers aus der Praxis per Backup-Software über eine VPN-Verbindung gesichert (kopiert) werden.

Somit muß eine Verbindung zwischen den beiden Netzwerken LAN und WAN in der Praxis hergestellt werden, am sinnvollsten vermutlich durch den Server.

Hier mal die Netzwerkdaten und IP-Nummern:

Ich hoffe, daß ich nichts vergessen habe.

Die VPN-Verbindung zwischen den Routern steht und den Server kann ich schon anpingen.

Nun benötige ich Hilfe, wie ich die Route auf dem Server zwischen den beiden Netzwerken einzurichten habe.

Vielen Dank schon mal für Eure Bemühungen!

Ciao

Olaf

ich habe eine Frage, wie ich auf dem Server (Win2000, 2 Netzwerkkarten (eine fürs LAN und eine fürs WAN)) zwei getrennte Netze miteinander verbinde ?

In einer Arztpraxis gibt es einen Windows 2000 Server und 14 Workstations, sowie neuerdings einen NAS-Server.

Die PCs (inklusive Server und NAS-Server) verfügen über zwei Netzwerkkarten.

Also alle PCs sind über die eine Netzwerkkarte mit einem Switch verbunden und über die zweite mit dem Router.

Die Idee dahinter war, daß lokale Netzwerk (LAN) von dem WAN-Netzwerk physikalisch zu trennen, nicht zuletzt auch um den Internet-Traffic aus dem LAN rauszuhalten.

Bei einem Arzt zu hause wird ein weiterer NAS-Server aufgestellt, auf den in der Nacht die Daten des NAS-Servers aus der Praxis per Backup-Software über eine VPN-Verbindung gesichert (kopiert) werden.

Somit muß eine Verbindung zwischen den beiden Netzwerken LAN und WAN in der Praxis hergestellt werden, am sinnvollsten vermutlich durch den Server.

Hier mal die Netzwerkdaten und IP-Nummern:

| Ort | Praxis | Privat |

|---|---|---|

| Nutzung | NAS1Praxis | NAS2Privat |

| Bezeichnung | WAN1Praxis | WAN2Privat |

| DrayTek Vigor | 2200E Plus | 2200X |

| Router-IP | 192.168.1.1 | 192.168.2.1 |

| Subnet | 255.255.255.0 | 255.255.255.0 |

| Gate | 192.168.1.1 | 192.168.2.1 |

| DNS | 192.168.1.1 | 192.168.2.1 |

| NAS-Server1 | RAID1PRAXIS | |

| LAN-IP | 192.168.0.101 | |

| Subnet | 255.255.255.0 | |

| Gate | 192.168.1.1 | |

| DNS | 192.168.0.5 | |

| WAN-IP | 192.168.1.49 | |

| Subnet | 255.255.255.0 | |

| Gate | 192.168.1.1 | |

| DNS | 192.168.1.1 | |

| NAS-Server2 | RAID2PRIVAT | |

| LAN-IP | 192.168.1.50 (zum Einrichten) | |

| Subnet | 255.255.255.0 | |

| Gate | 192.168.2.1 | |

| DNS | 192.168.1.5 | |

| WAN-IP | 192.168.2.50 | |

| Subnet | 255.255.255.0 | |

| Gate | 192.168.2.1 | |

| DNS | 192.168.2.1 | |

| Bezeichnung | LAN1Praxis | LAN2Privat (ist gleich WAN2Privat) |

| Netzwerk Adressbereich | 192.168.0.x | 192.168.2.x |

| Fileserver LAN-IP | 192.168.0.5 | kein Server |

| Subnet | 255.255.255.0 | 255.255.255.0 |

| Gate | 192.168.1.1 | 192.168.2.1 |

| DNS | 192.168.0.5 | 192.168.2.1 |

| Fileserver WAN-IP | 192.168.1.11 | |

| Subnet | 255.255.255.0 | |

| Gate | 192.168.1.1 | |

| DNS | 192.168.1.1 |

Ich hoffe, daß ich nichts vergessen habe.

Die VPN-Verbindung zwischen den Routern steht und den Server kann ich schon anpingen.

Nun benötige ich Hilfe, wie ich die Route auf dem Server zwischen den beiden Netzwerken einzurichten habe.

Vielen Dank schon mal für Eure Bemühungen!

Ciao

Olaf

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 162023

Url: https://administrator.de/forum/wie-zwei-netze-miteinander-verbinden-routen-162023.html

Ausgedruckt am: 21.07.2025 um 21:07 Uhr

10 Kommentare

Neuester Kommentar

Hallo,

Du hast doch wie oben beschrieben 2 Router, haben diese keine Möglichkeit eine VPN-Verbindung herzustellen?

Ein Server gehört nicht wirklich ins WAN, erst Recht nicht ein Windows 2000 Server. (Wird der überhaupt noch mit Updates versorgt?). Wenn du das unbedingt über den Server machen möchtest, dann muss dein Server gleichzeitig auch der Router für deine Workstations sein, außer du arbeitest mit statischen Routen.

Kontrollier doch erst mal ob du die VPN-Verbindung über die Router abwickeln kannst, ansonsten sehen wir weiter.

Grüße, Michael

Du hast doch wie oben beschrieben 2 Router, haben diese keine Möglichkeit eine VPN-Verbindung herzustellen?

Ein Server gehört nicht wirklich ins WAN, erst Recht nicht ein Windows 2000 Server. (Wird der überhaupt noch mit Updates versorgt?). Wenn du das unbedingt über den Server machen möchtest, dann muss dein Server gleichzeitig auch der Router für deine Workstations sein, außer du arbeitest mit statischen Routen.

Kontrollier doch erst mal ob du die VPN-Verbindung über die Router abwickeln kannst, ansonsten sehen wir weiter.

Grüße, Michael

Hi!

Also wenn Du einfach nur "dumm" zwischen den Netzen hin und her routest, dann kannst Du die Trennung auch gleich lassen und wie oben schon genannt, würde ich den Server schonmal gar nicht dafür nehmen...

mrtux

Zitat von @Geronimo63:

Somit muß eine Verbindung zwischen den beiden Netzwerken LAN und WAN in der Praxis hergestellt werden, am sinnvollsten

vermutlich durch den Server.

Somit muß eine Verbindung zwischen den beiden Netzwerken LAN und WAN in der Praxis hergestellt werden, am sinnvollsten

vermutlich durch den Server.

Also wenn Du einfach nur "dumm" zwischen den Netzen hin und her routest, dann kannst Du die Trennung auch gleich lassen und wie oben schon genannt, würde ich den Server schonmal gar nicht dafür nehmen...

mrtux

Hiho,

@mike55

Wenn ich das richtig herauslese besteht die VPN Verbindung schon, sondern ihm geht es nur um eine Verbindung/Route zwischen seinem 1. LAN (in dem alle Clients und Server angeschlossen sind) und seinem 2. LAN (vom TE WAN genannt, ähnlich wie LAN1 sind hier alle Clients und der Server angeschlossen, nur mit dem Unterschied, das hier der Router mit dran hängt).

@Geronimo63

Vorab, rein persönliche Meinung, nach meinen Erfahrungen in diesem Bereich:

Warum eigentlich dieses Gewirr mit 2 LAN's in einer Arztpraxis? Eine Arztpraxis dieser größe wird im Normalfall nicht mal ein LAN auslasten. Noch fallen entsprechende Internetlasten an den Clients an, welche für ein eigenes Internet LAN sprechend würde. Mal davon ab, das die Clients in dieser Konfig, vermutlich auch das "WAN" Nutzen werden, um an den Server zu kommen. Womit die angestrebte physikalische Trennung wieder hinfällig ist.

Andere Frage, die mir dazu gerade einfällt, wofür eigentlich zwischen den beiden LAN's Routen? Dadurch das alle Geräte in beiden LAN's vertreten sind, sollten auch alle Geräte erreichbar sein, ohne extra Route.

In einer Praxis ähnlicher größe (Server, knappe 20 Clients auf 2 Stockwerke), haben wir das hier so aufgebaut:

Router -> Server (W2k8) -> Switch -> Clients

Läuft einwandfrei über ein LAN, als Ärztesoftware kommt hierbei M1 zum Einsatz.

Gruß Orlean

@mike55

Wenn ich das richtig herauslese besteht die VPN Verbindung schon, sondern ihm geht es nur um eine Verbindung/Route zwischen seinem 1. LAN (in dem alle Clients und Server angeschlossen sind) und seinem 2. LAN (vom TE WAN genannt, ähnlich wie LAN1 sind hier alle Clients und der Server angeschlossen, nur mit dem Unterschied, das hier der Router mit dran hängt).

@Geronimo63

Vorab, rein persönliche Meinung, nach meinen Erfahrungen in diesem Bereich:

Warum eigentlich dieses Gewirr mit 2 LAN's in einer Arztpraxis? Eine Arztpraxis dieser größe wird im Normalfall nicht mal ein LAN auslasten. Noch fallen entsprechende Internetlasten an den Clients an, welche für ein eigenes Internet LAN sprechend würde. Mal davon ab, das die Clients in dieser Konfig, vermutlich auch das "WAN" Nutzen werden, um an den Server zu kommen. Womit die angestrebte physikalische Trennung wieder hinfällig ist.

Andere Frage, die mir dazu gerade einfällt, wofür eigentlich zwischen den beiden LAN's Routen? Dadurch das alle Geräte in beiden LAN's vertreten sind, sollten auch alle Geräte erreichbar sein, ohne extra Route.

In einer Praxis ähnlicher größe (Server, knappe 20 Clients auf 2 Stockwerke), haben wir das hier so aufgebaut:

Router -> Server (W2k8) -> Switch -> Clients

Läuft einwandfrei über ein LAN, als Ärztesoftware kommt hierbei M1 zum Einsatz.

Gruß Orlean

Ansonsten steht HIER:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

alles was du zu diesem Thema wissen musst !!

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

alles was du zu diesem Thema wissen musst !!

hiho,

@ aqui

bitte nochmal den Text lesen, danke ;).

Alternativ darfst du mir gerne deine Lösung nennen, wie du ohne VPN zwei Standorte vernetzen möchtest. Das VPN hat hierbei nichts mit den beiden zu routenden Netzwerken zu tun, sondern dient nur zur Vernetzung von Standort 1 (Praxis) und Standort 2 (zu Hause) und läuft soweit .

@ Geronimo63

Auch wenn ich mir schon oft, mehr Details gewünscht habe, hast du wohl leider etwas zu viele Details genannt. Was zu einigen Verwirrung bzw. verharren auf dem VPN geführt hat. Hier gilt dann eher, weniger ist mehr. Auch der Begriff WAN war hierfür z. B. doch etwas Falsch gewählt.

Gruß Orlean

@ aqui

bitte nochmal den Text lesen, danke ;).

Alternativ darfst du mir gerne deine Lösung nennen, wie du ohne VPN zwei Standorte vernetzen möchtest. Das VPN hat hierbei nichts mit den beiden zu routenden Netzwerken zu tun, sondern dient nur zur Vernetzung von Standort 1 (Praxis) und Standort 2 (zu Hause) und läuft soweit .

@ Geronimo63

Auch wenn ich mir schon oft, mehr Details gewünscht habe, hast du wohl leider etwas zu viele Details genannt. Was zu einigen Verwirrung bzw. verharren auf dem VPN geführt hat. Hier gilt dann eher, weniger ist mehr. Auch der Begriff WAN war hierfür z. B. doch etwas Falsch gewählt.

Gruß Orlean

@Orlean

Sorry, das wird aus seinem Thread nicht wirklich klar das das 2 Standorte und 2 NICs sind. Seine Frage ist ja auch ganz klar gestellt das du auf dem Server 2 Netzwerke verbinden willst und genau DAS beschreibt das Tutorial ja ausführlich. Warum also Text lesen ?

Fälschlicherweise versteht man das die 2 Netzwerke eben die 2 NICs betreffen, da er das nicht ganz klar beschreibst, sorry...

Nundenn, das Tutorial kann trotzdem nicht schaden, denn es beschreibt ja eigentlich ganz genau was seine Frage ist ??!

(Zitat): "...eine Verbindung zwischen den beiden Netzwerken LAN und WAN.." Genau darum gehts ja.... Wo genau ist also dein Problem

Vermutlich hat er wie (fast) alle hier den Fehler gemacht das der 2NIC Server NAT/ICS macht und nicht transparent routet. Ansonsten ist sein Problem mit ein paar statischen Routen in 10 Minuten erledigt !

So oder so ist das ganze Praxis Design gelinge gesagt aber etwas krank. Kein normaler Netzwerker würde das so lösen !

Dazu nimmt man eine kleine_Firewall um diese Netze zu trennen und mit eindeutigen und wasserdichen Zugriffsregeln zu separieren die auch manipulationssicher sind. Das chaotische Netzdesign mit den 2 NICs an allen Geräten hebelt man in 3 Sekunden durch einfaches umstecken am Client aus. Oder baut sich schnell an einem der Clients einen Backdoor Router über die NICs.

Sicherheitstechnisch eine Katastrophe für eine Praxis und man würde mit so einem laienhaften Design im sensiblen Gesundheitsbereich mit Pauken und Trompeten durchfallen. Kann man nur froh sein das man dort nicht Patient ist bzw. seine Daten dort liegen hat !

Die Firewall ist zusätzlich VPN fähig und kann dann auch gleich die Backup Verbindung zum Arzt privat bedienen auf dessen Router sei es per PPTP oder etwas sicherer mit IPsec.

So könnte man so ein simples Standard Setup lösen ist in 30 Minuten funktionsbereit.

Aber auch diese etwas chaotische Lösung kann das entsprechend wenn auch umständlich und sicherheitstechnisch mehr al mangelhaft.

Aktiviere das Routing im Server wie im Tutorial beschrieben OHNE NAT/ICS und trage auf dem Draytek eine statische Route ein...fertig !

Sorry, das wird aus seinem Thread nicht wirklich klar das das 2 Standorte und 2 NICs sind. Seine Frage ist ja auch ganz klar gestellt das du auf dem Server 2 Netzwerke verbinden willst und genau DAS beschreibt das Tutorial ja ausführlich. Warum also Text lesen ?

Fälschlicherweise versteht man das die 2 Netzwerke eben die 2 NICs betreffen, da er das nicht ganz klar beschreibst, sorry...

Nundenn, das Tutorial kann trotzdem nicht schaden, denn es beschreibt ja eigentlich ganz genau was seine Frage ist ??!

(Zitat): "...eine Verbindung zwischen den beiden Netzwerken LAN und WAN.." Genau darum gehts ja.... Wo genau ist also dein Problem

Vermutlich hat er wie (fast) alle hier den Fehler gemacht das der 2NIC Server NAT/ICS macht und nicht transparent routet. Ansonsten ist sein Problem mit ein paar statischen Routen in 10 Minuten erledigt !

So oder so ist das ganze Praxis Design gelinge gesagt aber etwas krank. Kein normaler Netzwerker würde das so lösen !

Dazu nimmt man eine kleine_Firewall um diese Netze zu trennen und mit eindeutigen und wasserdichen Zugriffsregeln zu separieren die auch manipulationssicher sind. Das chaotische Netzdesign mit den 2 NICs an allen Geräten hebelt man in 3 Sekunden durch einfaches umstecken am Client aus. Oder baut sich schnell an einem der Clients einen Backdoor Router über die NICs.

Sicherheitstechnisch eine Katastrophe für eine Praxis und man würde mit so einem laienhaften Design im sensiblen Gesundheitsbereich mit Pauken und Trompeten durchfallen. Kann man nur froh sein das man dort nicht Patient ist bzw. seine Daten dort liegen hat !

Die Firewall ist zusätzlich VPN fähig und kann dann auch gleich die Backup Verbindung zum Arzt privat bedienen auf dessen Router sei es per PPTP oder etwas sicherer mit IPsec.

So könnte man so ein simples Standard Setup lösen ist in 30 Minuten funktionsbereit.

Aber auch diese etwas chaotische Lösung kann das entsprechend wenn auch umständlich und sicherheitstechnisch mehr al mangelhaft.

Aktiviere das Routing im Server wie im Tutorial beschrieben OHNE NAT/ICS und trage auf dem Draytek eine statische Route ein...fertig !

Du solltest nicht Anderen einfach unterstellen das sie deine, zugegebenerweise diffuse Fragestellung, allein schon wegen der verwirrenden IP Adressliste nicht gelesen haben ! Einfach war das wenigstens nicht...weshalb sich die Masse hier das wohl auch gleich erspart hat...

Nungut...bleiben wir mal munter, denn die Lösung ist eigentlich ein Kinderspiel wenn man mal ein wenig logisch nachdenkt... (Oha, hoffentlich war das nicht wieder zu unhöflich...)

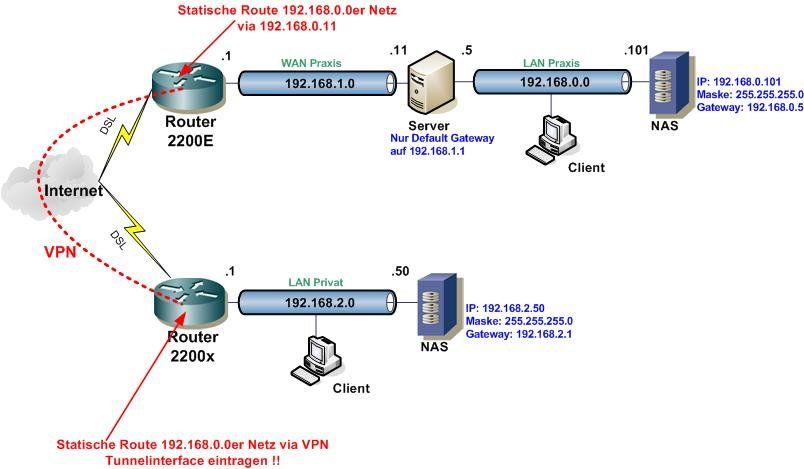

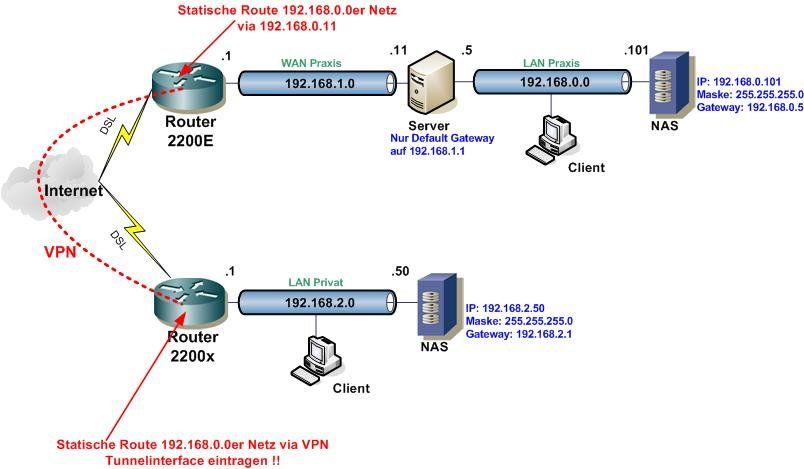

Setzt man einmal dein Netzwerk um in eine für Humanoiden verständliche Darstellung sollte das so aussehen, oder ?:

Das Routing ist folglich ganz einfach denn du musst den Routern lediglich die Netze bekanntgeben die sie nicht kennen und schon ist alles im Lack:

1.) Der Win 2000 Server benötigt keinerlei statische Routen, denn er kennt ja alle direkt an ihm angeschlossenen IP Netze durch seine NIC Adressen. Statische Routen sind hier also überflüssig !

Lediglich auf der NIC zum Router benötigt er eben denselben als Default Gateway. An der NIC 2 bleibt Gateway und DNS leer ! Auf dem Server MUSS Routing über die Registry aktiviert sein ! Siehe Tutorial !! Das Routing über den Server immer vorher testen !

Achte zwingend darauf das der Win 2000 Server kein NAT/ICS macht sondern transparent routet !! Wichtig sonst klappt das Routing über den Server nicht !

2.) Der DSL Praxisrouter benötigt einen statischen Routing Eintrag ins 192.168.0.0er Netz das er nicht kennt. Hier also unbedingt eine statische Route eintragen mit Gateway 192.168.1.11 (NIC Win 2000 Server). Auch das steht so im Tutorial.

3.) Privater Router muss eine statische Route fürs 192.168.0.0er Netz via VPN Tunnel haben denn das kennt er nicht da hinter dem Win 2000 Server !

Das 192.168.1.0er Netz muss ihm nicht bekannt gemacht werden, denn das kennt er duch den VPN Tunnelaufbau.

Fertig ! Damit kommt das ganze im Handumdrehen zum Fliegen !

Traceroute und Pathping sind deine Freunde wenn es um die Überprüfung der korrekten Wegeführung geht. Immer da wo's klemmt ist der Fehler !

Alternativ könnte man auch mit einem dynamischen Protokoll wie RIP routen. Allerdings ist das dann fraglich ob man dem Win 2000 Server RIP beibringen kann und ob die Drayteks über den VPN Tunnel RIP machen. Das wäre zu testen. Lass das also erstmal und arbeite mit statischen Routen...ist eh sicherer.

War das jetzt höflich genug... ??

Trotzdem bleibt es dabei das deine Praxislösung aus Sicherheitssicht falsch und gefährlich ist. Hier hätte eine VPN fähige Firewall hingehört mit 3 Interfaces wie z.B. die oben zitierte. Dann hättest du diese ganze Frickelei nicht gehabt, ein absolut wasserdischtes und sicheres Design mit zentralem VPN.

Viellecht denkst du beim nächsten Praxisdesign mal etwas drüber nach. Denn auch wenn es jahrzehntelang rennt ist das kein Argument für die Sicherheit von Daten aus dem Gesundheitsbereich !

Nungut...bleiben wir mal munter, denn die Lösung ist eigentlich ein Kinderspiel wenn man mal ein wenig logisch nachdenkt... (Oha, hoffentlich war das nicht wieder zu unhöflich...)

Setzt man einmal dein Netzwerk um in eine für Humanoiden verständliche Darstellung sollte das so aussehen, oder ?:

Das Routing ist folglich ganz einfach denn du musst den Routern lediglich die Netze bekanntgeben die sie nicht kennen und schon ist alles im Lack:

1.) Der Win 2000 Server benötigt keinerlei statische Routen, denn er kennt ja alle direkt an ihm angeschlossenen IP Netze durch seine NIC Adressen. Statische Routen sind hier also überflüssig !

Lediglich auf der NIC zum Router benötigt er eben denselben als Default Gateway. An der NIC 2 bleibt Gateway und DNS leer ! Auf dem Server MUSS Routing über die Registry aktiviert sein ! Siehe Tutorial !! Das Routing über den Server immer vorher testen !

Achte zwingend darauf das der Win 2000 Server kein NAT/ICS macht sondern transparent routet !! Wichtig sonst klappt das Routing über den Server nicht !

2.) Der DSL Praxisrouter benötigt einen statischen Routing Eintrag ins 192.168.0.0er Netz das er nicht kennt. Hier also unbedingt eine statische Route eintragen mit Gateway 192.168.1.11 (NIC Win 2000 Server). Auch das steht so im Tutorial.

3.) Privater Router muss eine statische Route fürs 192.168.0.0er Netz via VPN Tunnel haben denn das kennt er nicht da hinter dem Win 2000 Server !

Das 192.168.1.0er Netz muss ihm nicht bekannt gemacht werden, denn das kennt er duch den VPN Tunnelaufbau.

Fertig ! Damit kommt das ganze im Handumdrehen zum Fliegen !

Traceroute und Pathping sind deine Freunde wenn es um die Überprüfung der korrekten Wegeführung geht. Immer da wo's klemmt ist der Fehler !

Alternativ könnte man auch mit einem dynamischen Protokoll wie RIP routen. Allerdings ist das dann fraglich ob man dem Win 2000 Server RIP beibringen kann und ob die Drayteks über den VPN Tunnel RIP machen. Das wäre zu testen. Lass das also erstmal und arbeite mit statischen Routen...ist eh sicherer.

War das jetzt höflich genug... ??

Trotzdem bleibt es dabei das deine Praxislösung aus Sicherheitssicht falsch und gefährlich ist. Hier hätte eine VPN fähige Firewall hingehört mit 3 Interfaces wie z.B. die oben zitierte. Dann hättest du diese ganze Frickelei nicht gehabt, ein absolut wasserdischtes und sicheres Design mit zentralem VPN.

Viellecht denkst du beim nächsten Praxisdesign mal etwas drüber nach. Denn auch wenn es jahrzehntelang rennt ist das kein Argument für die Sicherheit von Daten aus dem Gesundheitsbereich !

Hi !

Sehr richtig! Denn hinterher ist man nur wieder der Böse, der nur klug den Darm entleeren will und auf das "tatsächliche Problem" angeblich nicht eingegangen ist.

Genau! So ähnlich wollte ich mich heute Nachmittag auch schon äussern, habe aber meinen Post, um des lieben Friedens willen, wieder verworfen, da die Unbelehrbaren ja meist hinterher auch noch beleidigt sind...Andererseits muss ich mir endlich mal angewöhnen meinen Senf nicht zu jedem Blödsinn abzugeben...

mrtux

Zitat von @aqui:

verwirrenden IP Adressliste nicht gelesen haben ! Einfach war das wenigstens nicht...weshalb sich die Masse hier das wohl auch

gleich erspart hat...

verwirrenden IP Adressliste nicht gelesen haben ! Einfach war das wenigstens nicht...weshalb sich die Masse hier das wohl auch

gleich erspart hat...

Sehr richtig! Denn hinterher ist man nur wieder der Böse, der nur klug den Darm entleeren will und auf das "tatsächliche Problem" angeblich nicht eingegangen ist.

Viellecht denkst du beim nächsten Praxisdesign mal etwas drüber nach. Denn auch wenn es jahrzehntelang rennt ist das

kein Argument für die Sicherheit von Daten aus dem Gesundheitsbereich !

kein Argument für die Sicherheit von Daten aus dem Gesundheitsbereich !

Genau! So ähnlich wollte ich mich heute Nachmittag auch schon äussern, habe aber meinen Post, um des lieben Friedens willen, wieder verworfen, da die Unbelehrbaren ja meist hinterher auch noch beleidigt sind...Andererseits muss ich mir endlich mal angewöhnen meinen Senf nicht zu jedem Blödsinn abzugeben...

mrtux