Windows 10 Firewall seltsame Blockregeln mit Regelquelle lokale Gruppenrichtlinie

Hallo zusammen,

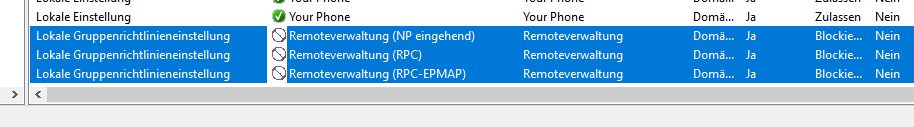

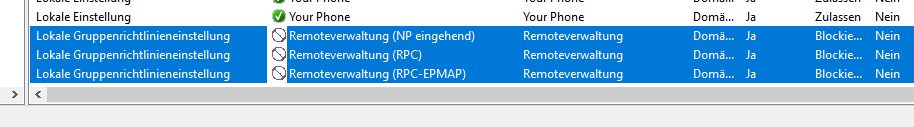

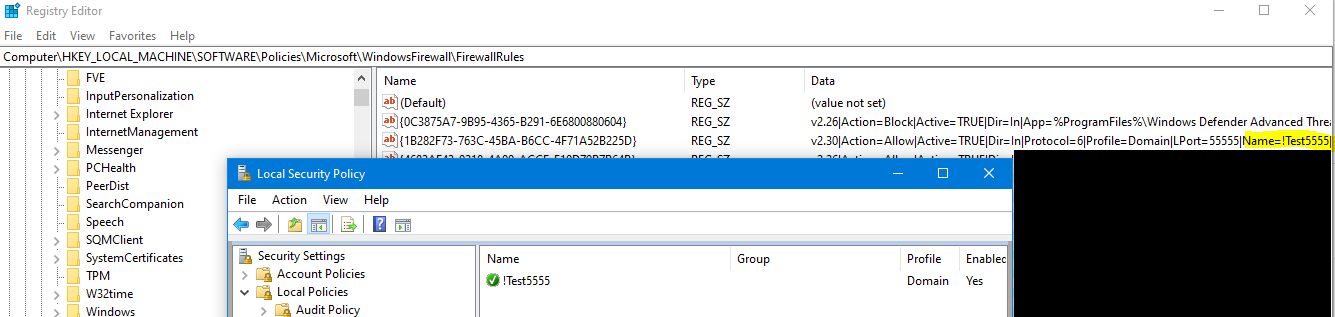

ich schlage mich derzeit mit einem WMI-Problem herum (PRTG kann auf den Windows 10 Clients keine WMI-Abfragen ausführen). Bei der Überprüfung der Firewall habe ich festgestellt, dass es Drop-Regeln für Port 135 und 445 gibt. Deren Regelguelle soll eine Lokale Gruppemrichtlinie sein.

Wenn ich Lokal den Gruppenrichtlinieneditor öffne, sind dort aber keine entsprechenden Regeln zu finden. Gesucht habe ich bei Administrative Vorlagen/Netzwerk/Netzwerkverbindungen/Windows Defender Firewall und bei Sicherheitseinstellungen/Windows Defender Firewall mit erweiterter Sicherheit.

Wenn ich Lokal den Gruppenrichtlinieneditor öffne, sind dort aber keine entsprechenden Regeln zu finden. Gesucht habe ich bei Administrative Vorlagen/Netzwerk/Netzwerkverbindungen/Windows Defender Firewall und bei Sicherheitseinstellungen/Windows Defender Firewall mit erweiterter Sicherheit.

Auf dem Rechner läuft noch ESET Endpoint. Das ist so eingestellt, dass die Windows-Firewallregeln auch ausgewertet werden. Warum ESET allerdings zusätzliche Sperregeln definieren sollte, erschließt sich mir nicht.

Wo in aller Welt kommen diese Regeln her? Wie kann ich die deaktivieren?

Grüße

lcer

ich schlage mich derzeit mit einem WMI-Problem herum (PRTG kann auf den Windows 10 Clients keine WMI-Abfragen ausführen). Bei der Überprüfung der Firewall habe ich festgestellt, dass es Drop-Regeln für Port 135 und 445 gibt. Deren Regelguelle soll eine Lokale Gruppemrichtlinie sein.

Auf dem Rechner läuft noch ESET Endpoint. Das ist so eingestellt, dass die Windows-Firewallregeln auch ausgewertet werden. Warum ESET allerdings zusätzliche Sperregeln definieren sollte, erschließt sich mir nicht.

Wo in aller Welt kommen diese Regeln her? Wie kann ich die deaktivieren?

Grüße

lcer

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1578953917

Url: https://administrator.de/forum/windows-10-firewall-seltsame-blockregeln-mit-regelquelle-lokale-gruppenrichtlinie-1578953917.html

Ausgedruckt am: 01.08.2025 um 04:08 Uhr

17 Kommentare

Neuester Kommentar

Denke nicht, dass ein Neustart da was ändert.

Hol dir mal eine zweite Meinung ein. Dieses Skript listet alle über GPos (auch lokale GPOs) erzwungene Regeln:

Zeigt sich da das selbe Bild?

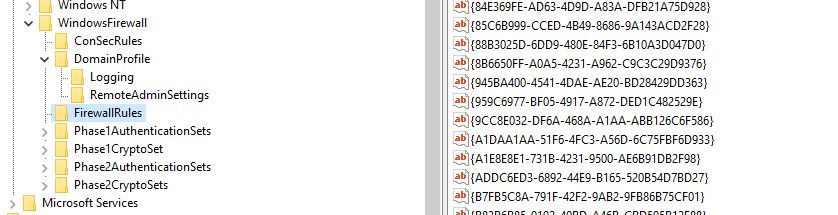

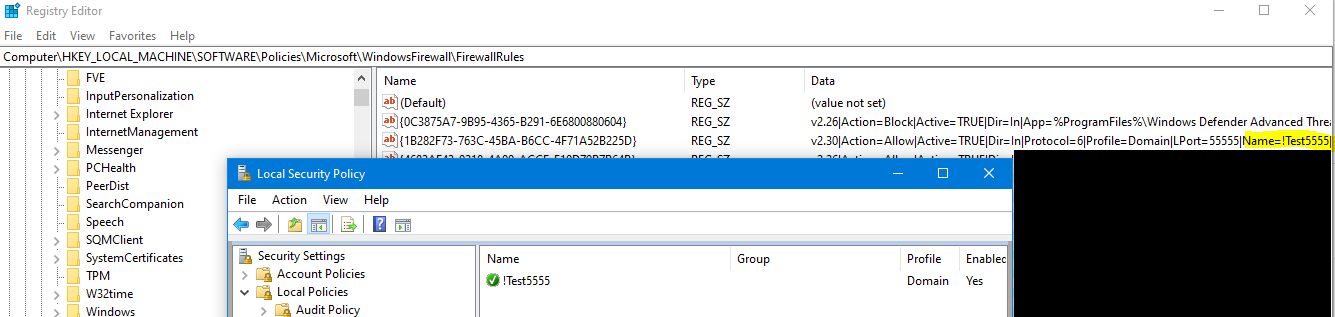

Nochmal zur Registry:

Hol dir mal eine zweite Meinung ein. Dieses Skript listet alle über GPos (auch lokale GPOs) erzwungene Regeln:

$colNames = 'DisplayName','DisplayGroup','Name','Enabled','Profile','Direction','Action','Status','EnforcementStatus','PolicyStoreSource','PolicyStoreSourceType'

$GPOrules = Get-NetFirewallRule -PolicyStore ActiveStore -tracepolicystore -PolicyStoreSourceType GroupPolicy | sort DisplayName | select $colNames

if($psISE){$GPOrules | Out-GridView} else {$GPOrules | ft -a -w}Nochmal zur Registry:

Moin

Das müsstest du doch mit einem einfach GPRESULT relativ schnell ermitteln können. Wenn die Regeln im GPRESULT auftauchen, siehst du welche GPO dafür zuständig ist. Wenn im GPRESULT die Firewall-Regeln nicht gelistet sind, dann kommen sie nicht via GPO.

Ansonsten: schau mal via secpol.msc. Dort kannst du auch noch lokale Sicherheitsrichtlinien setzen, unter anderem Firewall-Einstellungen. Durchaus möglich, dass Esset als Programm die lokalen Richtlinien füttert. Dann siehst du es natürlich weder mit gpedit.msc noch via GPRESULT

Gruß

Doskias

Zitat von @lcer00:

Kann es sein, dass sich die Regeln aus irgendwelchen anderen GPO-Einstellungen "ergeben"?

lcer

Kann es sein, dass sich die Regeln aus irgendwelchen anderen GPO-Einstellungen "ergeben"?

lcer

Das müsstest du doch mit einem einfach GPRESULT relativ schnell ermitteln können. Wenn die Regeln im GPRESULT auftauchen, siehst du welche GPO dafür zuständig ist. Wenn im GPRESULT die Firewall-Regeln nicht gelistet sind, dann kommen sie nicht via GPO.

Ansonsten: schau mal via secpol.msc. Dort kannst du auch noch lokale Sicherheitsrichtlinien setzen, unter anderem Firewall-Einstellungen. Durchaus möglich, dass Esset als Programm die lokalen Richtlinien füttert. Dann siehst du es natürlich weder mit gpedit.msc noch via GPRESULT

Gruß

Doskias

Moin,

ich funk nochmal dazwischen: Laut admx.help ist der Registry key für die GPO folgender:

SOFTWARE\Policies\Microsoft\WindowsFirewall\StandardProfile\RemoteAdminSettings

hast du den zur Überprüfung auch einmal exportiert?

Gruß

Doskias

ich funk nochmal dazwischen: Laut admx.help ist der Registry key für die GPO folgender:

SOFTWARE\Policies\Microsoft\WindowsFirewall\StandardProfile\RemoteAdminSettings

hast du den zur Überprüfung auch einmal exportiert?

Gruß

Doskias

Ok, kann ich bestätigen.

Ja, das kann einen etwas verwirren, aber schnell finden kann man es dennoch:

Als Admin

Diese Datei erst einmal im Editor öffnen und nach einer der besagten Ips/IP-Ranges suchen, um sich zu orientieren. Dann die Datei im browser öffnen. Man findet dann recht schnell hin.

Ja, das kann einen etwas verwirren, aber schnell finden kann man es dennoch:

Als Admin

gpresult /h %temp%\result.html /scope:computer