Windows Hello for Business ohne AD FS

Hi,

bei uns besteht der Wunsch WHfB zu aktivieren.

Wir haben MS Entra MFA für die User, aber die Computer sind nicht gejoined, auch nicht hybrid (im Intune Sinn).

Sind nur im on-premise AD.

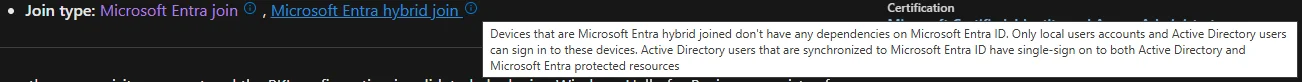

Wobei das wohl als "Microsoft Entra hybrid join" gilt.

Wir haben keinen on-premise AD FS.

PKI haben wir grundsätzlich mit einer Windows CA.

Ich bin jetzt zu dem Schluss gekommen, dass wir WHfB Hybrid mit Cloud Kerberos trust oder Key trust nutzen könnten.

Habt ihr das aktiv?

Beim Domain Controller certificate template bin ich mir noch nicht 100% sicher ob wir alle Punkte erfüllen.

Cloud Kerberos trust hört sich ganz nett an. Außer, dass MS es selbst für on-premise Adminaccounts sperrt, weil sie sich nicht ganz sicher bezüglich Sicherheit sind...

learn.microsoft.com/en-us/windows/security/identity-protection/h ...

Sg Dirm

bei uns besteht der Wunsch WHfB zu aktivieren.

Wir haben MS Entra MFA für die User, aber die Computer sind nicht gejoined, auch nicht hybrid (im Intune Sinn).

Sind nur im on-premise AD.

Wobei das wohl als "Microsoft Entra hybrid join" gilt.

Wir haben keinen on-premise AD FS.

PKI haben wir grundsätzlich mit einer Windows CA.

Ich bin jetzt zu dem Schluss gekommen, dass wir WHfB Hybrid mit Cloud Kerberos trust oder Key trust nutzen könnten.

Habt ihr das aktiv?

Beim Domain Controller certificate template bin ich mir noch nicht 100% sicher ob wir alle Punkte erfüllen.

Cloud Kerberos trust hört sich ganz nett an. Außer, dass MS es selbst für on-premise Adminaccounts sperrt, weil sie sich nicht ganz sicher bezüglich Sicherheit sind...

learn.microsoft.com/en-us/windows/security/identity-protection/h ...

Sg Dirm

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669574

Url: https://administrator.de/forum/windows-hello-for-business-ohne-ad-fs-669574.html

Ausgedruckt am: 07.07.2025 um 02:07 Uhr

7 Kommentare

Neuester Kommentar

Zitat von @Dirmhirn:

Hi,

Sind nur im on-premise AD.

Wobei das wohl als "Microsoft Entra hybrid join" gilt.

Sg Dirm

Hi,

Sind nur im on-premise AD.

Wobei das wohl als "Microsoft Entra hybrid join" gilt.

Sg Dirm

Hi,

wenn im AAD Connect nicht explizit Hybrid-Join konfiguriert ist, sind die Geräte maximal AAD registered, aber nicht hybridjoined.

LG

mininik

Hi,

Bzgl adminaccounts:

When Microsoft Entra Kerberos is enabled in an Active Directory domain, an AzureADKerberos computer object is created in the domain. This object:

Appears as a read only domain controller (RODC) object, but isn't associated with any physical servers

Is only used by Microsoft Entra ID to generate TGTs for the Active Directory domain

In deiner AD wird ein neues Objekt erstellt. Das ist quasi ein read-only DC (RODC).

RODC können im default die Authentifizierung von privileged accounts nicht durchführen. Kannst du aber im AD Objekt aktivieren. Wäre dann aber gegen die Empfehlung und ein potentielles Risiko.

Clients müssen hybrid joined sein. Kannst das mit dsregcmd /status überprüfen. Das ist notwendig, weil der User bei der Anmeldung mit WhfB ein partial TGT bekommt vom RODC und der leitet das weiter an den KDC, um das TGT zu bekommen.

Das geht aber nur wenn das Gerät auf beiden Seiten registriert ist (hybrid joined).

Dein Ziel:

ADConnect korrekt konfigurieren, um die Devices hybrid joinen zu können.

Deploy Microsoft Entra Kerberos

Configure Windows Hello for Business policy settings

Enroll in Windows Hello for Business

Cloud trust läuft stabil bei uns. User sind zufrieden und melden sich meist mit Gesicht oder PIN an.

Alle Angaben ohne Gewähr, gerne korrigieren falls etwas nicht passt.

Vg

Bzgl adminaccounts:

When Microsoft Entra Kerberos is enabled in an Active Directory domain, an AzureADKerberos computer object is created in the domain. This object:

Appears as a read only domain controller (RODC) object, but isn't associated with any physical servers

Is only used by Microsoft Entra ID to generate TGTs for the Active Directory domain

In deiner AD wird ein neues Objekt erstellt. Das ist quasi ein read-only DC (RODC).

RODC können im default die Authentifizierung von privileged accounts nicht durchführen. Kannst du aber im AD Objekt aktivieren. Wäre dann aber gegen die Empfehlung und ein potentielles Risiko.

Clients müssen hybrid joined sein. Kannst das mit dsregcmd /status überprüfen. Das ist notwendig, weil der User bei der Anmeldung mit WhfB ein partial TGT bekommt vom RODC und der leitet das weiter an den KDC, um das TGT zu bekommen.

Das geht aber nur wenn das Gerät auf beiden Seiten registriert ist (hybrid joined).

Dein Ziel:

ADConnect korrekt konfigurieren, um die Devices hybrid joinen zu können.

Deploy Microsoft Entra Kerberos

Configure Windows Hello for Business policy settings

Enroll in Windows Hello for Business

Cloud trust läuft stabil bei uns. User sind zufrieden und melden sich meist mit Gesicht oder PIN an.

Alle Angaben ohne Gewähr, gerne korrigieren falls etwas nicht passt.

Vg

Habe das nochmal überprüft:

learn.microsoft.com/en-us/windows/security/identity-protection/h ...

Da sieht man dann deutlich, dass du recht hast.

Device muss nicht hybrid joined sein.

Registered oder Entra Joined reicht auch.

Dann leg mal los mit dem Cloud Trust, sollte alles relativ schnell eingerichtet sein :D

Viel Glück

Celiko

learn.microsoft.com/en-us/windows/security/identity-protection/h ...

Da sieht man dann deutlich, dass du recht hast.

Device muss nicht hybrid joined sein.

Registered oder Entra Joined reicht auch.

Dann leg mal los mit dem Cloud Trust, sollte alles relativ schnell eingerichtet sein :D

Viel Glück

Celiko