Wireguard-Clients unter Windows: Private-Key sicher speichern

Liebe Community,

um mich von unterwegs in mein Heimnetzwerk einzuloggen, setze ich Wireguard in der Referenzimplementierung ein.

Ich habe allerdings große Bedenken, den offiziellen Client auf meinem Windows-Notebook einzusetzen. Schließlich speichert er den Private Key im Klartext. Daher die Frage: Gibt es keine einfache Möglichkeit, den Private Key unter Windows zu verschlüsseln und mit einem Passwort zu schützen, das beim Aufbau der Verbindung abgefragt wird?

Ggf. gibt es dafür auch eine Drittanbieterlösung? Wichtig wäre mir dann nur, dass sie voll kompatibel zu meinem Referenz-Wireguard-Server ist.

Viele Grüße

saarnu

um mich von unterwegs in mein Heimnetzwerk einzuloggen, setze ich Wireguard in der Referenzimplementierung ein.

Ich habe allerdings große Bedenken, den offiziellen Client auf meinem Windows-Notebook einzusetzen. Schließlich speichert er den Private Key im Klartext. Daher die Frage: Gibt es keine einfache Möglichkeit, den Private Key unter Windows zu verschlüsseln und mit einem Passwort zu schützen, das beim Aufbau der Verbindung abgefragt wird?

Ggf. gibt es dafür auch eine Drittanbieterlösung? Wichtig wäre mir dann nur, dass sie voll kompatibel zu meinem Referenz-Wireguard-Server ist.

Viele Grüße

saarnu

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7299065342

Url: https://administrator.de/forum/wireguard-clients-unter-windows-private-key-sicher-speichern-7299065342.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

1 Kommentar

Moin.

Außerdem wenn das Teil wegkommt wird der entsprechende Public Key auf dem Wireguard-Server einfach gesperrt und man erstellt ein neues Key-Pair. Fertig. Das ganze ist so zu sehen wie wenn man Zertifikate für eine Verbindung benutzt. Die revoked man auch vorsorglich nach dem Diebstahl/Kompromitierung und stellt neue aus. Ich sehe da also in dieser Hinsicht kein Problem.

Das Notebook selbst sollte ja am besten gleich mit Bitlocker verschlüsseln.

Gruß

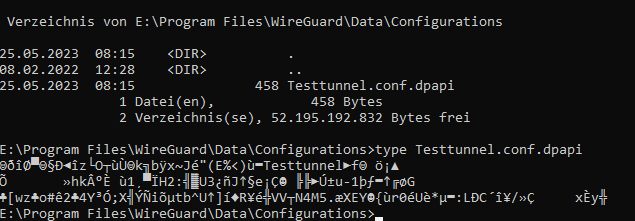

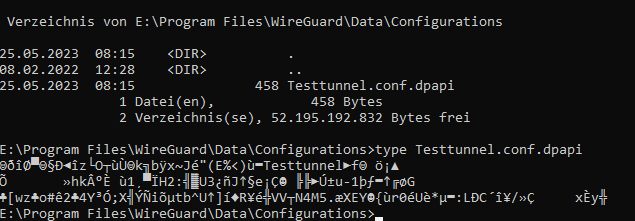

Schließlich speichert er den Private Key im Klartext.

Das stimmt nicht, dieser wird mit DPAPI über den Windows-Account verschlüsselt abgelegt.

Außerdem wenn das Teil wegkommt wird der entsprechende Public Key auf dem Wireguard-Server einfach gesperrt und man erstellt ein neues Key-Pair. Fertig. Das ganze ist so zu sehen wie wenn man Zertifikate für eine Verbindung benutzt. Die revoked man auch vorsorglich nach dem Diebstahl/Kompromitierung und stellt neue aus. Ich sehe da also in dieser Hinsicht kein Problem.

Das Notebook selbst sollte ja am besten gleich mit Bitlocker verschlüsseln.

Gruß