Zwei LAN-Netze trennen - über VLAN - Lancom Switch GS-1326

Hallo,

Ich möchte zwei getrennte LAN-Netze bei mir einrichten, einmal Privat und einmal Gast.

Habe eine Fritzbox 7590 und dahinter noch einen Lancom-Switch GS-1326.

Ich dachte ich kann das ganze über VLAN realisieren, aber irgendwie komme ich mit den Einstellungen am Switch nicht klar.

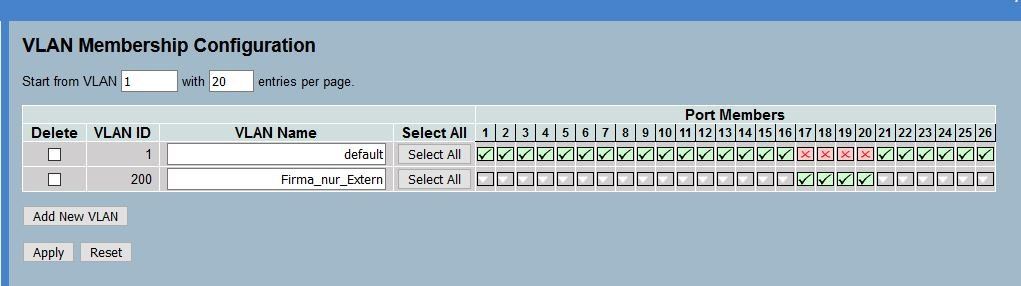

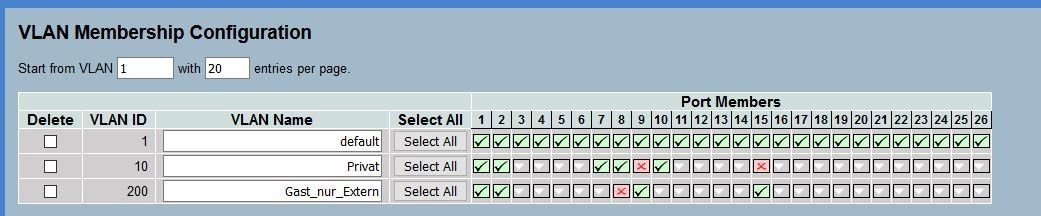

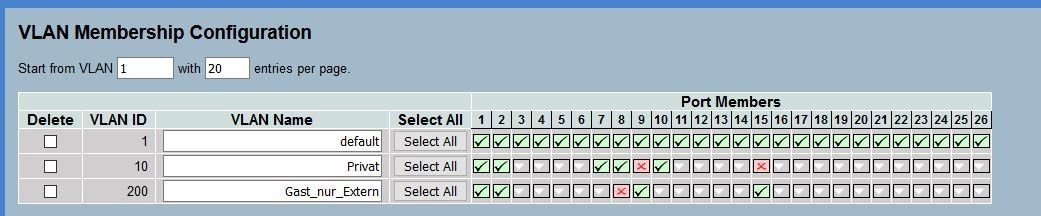

Folgende VLANs hab ich eingerichtet:

Wie muss ich jetzt die Ports einstellen dass die Geräte im VLAN Privat getrennt vom VLAN Gast sind, aber alle ins Internet dürfen?

An Port 1 hängt die Fritzbox und an Port 2 Pihole als Gateway.

Gruß Swister

Ich möchte zwei getrennte LAN-Netze bei mir einrichten, einmal Privat und einmal Gast.

Habe eine Fritzbox 7590 und dahinter noch einen Lancom-Switch GS-1326.

Ich dachte ich kann das ganze über VLAN realisieren, aber irgendwie komme ich mit den Einstellungen am Switch nicht klar.

Folgende VLANs hab ich eingerichtet:

Wie muss ich jetzt die Ports einstellen dass die Geräte im VLAN Privat getrennt vom VLAN Gast sind, aber alle ins Internet dürfen?

An Port 1 hängt die Fritzbox und an Port 2 Pihole als Gateway.

Gruß Swister

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 611193

Url: https://administrator.de/forum/zwei-lan-netze-trennen-ueber-vlan-lancom-switch-gs-1326-611193.html

Ausgedruckt am: 19.07.2025 um 02:07 Uhr

12 Kommentare

Neuester Kommentar

Nabend,

das klappt nicht mit der Fritzbox.

Du kannst nur eins machen:

2 VLANS

VLAN 1 (Privat)

VLAN 10 (Gast)

Ports 1-x in das VLAN 1 hängen auf untagged setzen

Ports x-y in das VLAN 10 hängen und ebenfalls untagged setzen

Auf der Fritzbox LAN 4 als Gastnetz deklarieren (da kannst du nen Haken setzen in den Einstellungen (erweiterte Ansicht aktivieren))

Dann steckst du ein Kabel von den Ports 1-3 in den Portbereich von VLAN 1 und ein Kabel von LAN 4 in den Portbereich von VLAN 10.

Das wars dann aber auch mehr kannst du da nicht trennen.

mehr kannst du da nicht trennen.

Und falls aktiv solltest du natürlich das Routing auf dem Switch deaktivieren, wenn das ein l3 Switch ist.

Grüße

das klappt nicht mit der Fritzbox.

Du kannst nur eins machen:

2 VLANS

VLAN 1 (Privat)

VLAN 10 (Gast)

Ports 1-x in das VLAN 1 hängen auf untagged setzen

Ports x-y in das VLAN 10 hängen und ebenfalls untagged setzen

Auf der Fritzbox LAN 4 als Gastnetz deklarieren (da kannst du nen Haken setzen in den Einstellungen (erweiterte Ansicht aktivieren))

Dann steckst du ein Kabel von den Ports 1-3 in den Portbereich von VLAN 1 und ein Kabel von LAN 4 in den Portbereich von VLAN 10.

Das wars dann aber auch

Und falls aktiv solltest du natürlich das Routing auf dem Switch deaktivieren, wenn das ein l3 Switch ist.

Grüße

ch dachte ich kann das ganze über VLAN realisieren

Das ist auch ganz richtig gedacht !Das klappt schon mit der FritzBox, hier irrt der Kollege oben. Allerdings musst du 2 separte Strippen ziehen von der FritzBox auf den Switch. Für jedes VLAN eine.

Nicht schön, lässt sich aber nicht ändern weil die FritzBox leider kein VLAN supportet aber mit den 2 Strippen hast du ja einen Workaround um MSSID Accesspoints usw. am Switch zu nutzen.

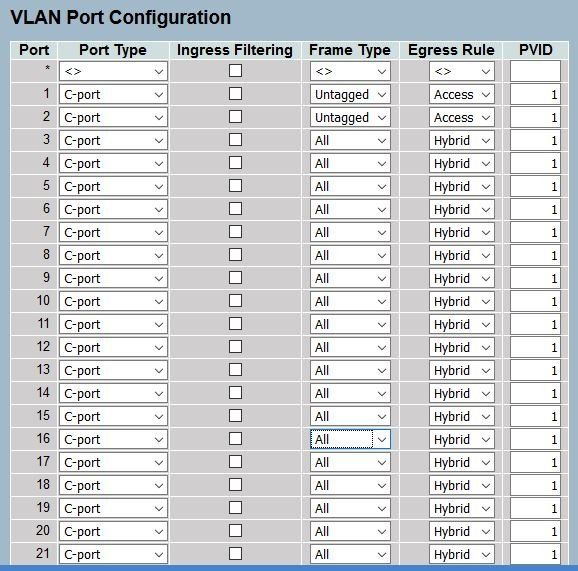

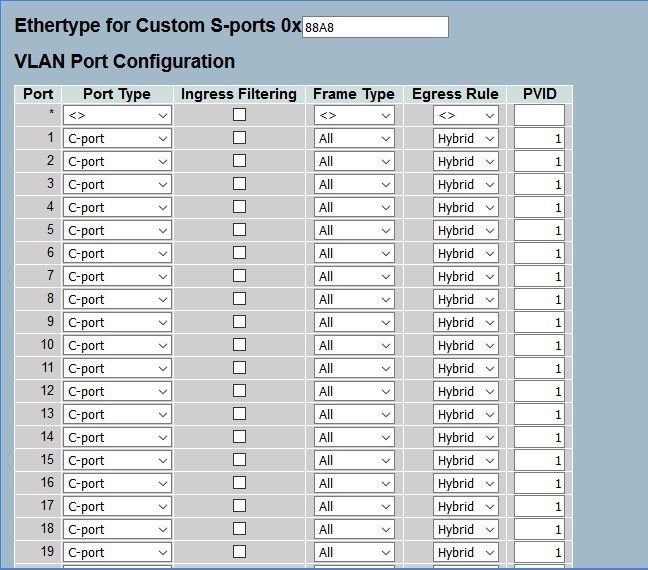

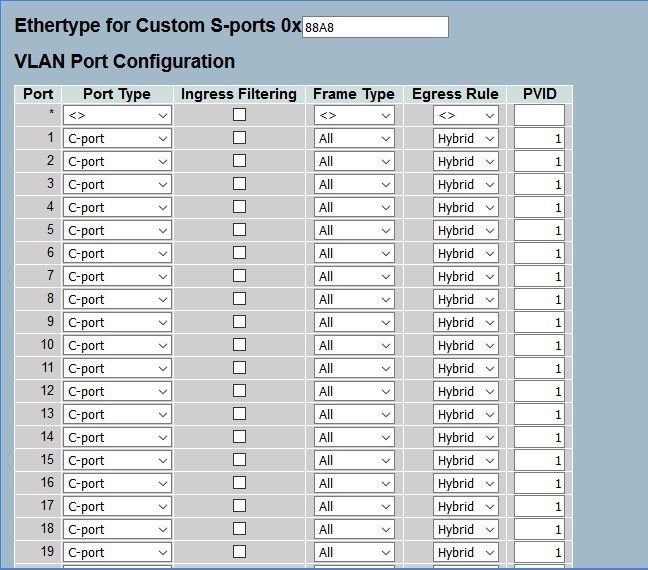

Die Ports müssen am Switch auf Frame Type = UNtagged und Egress Rule = Access

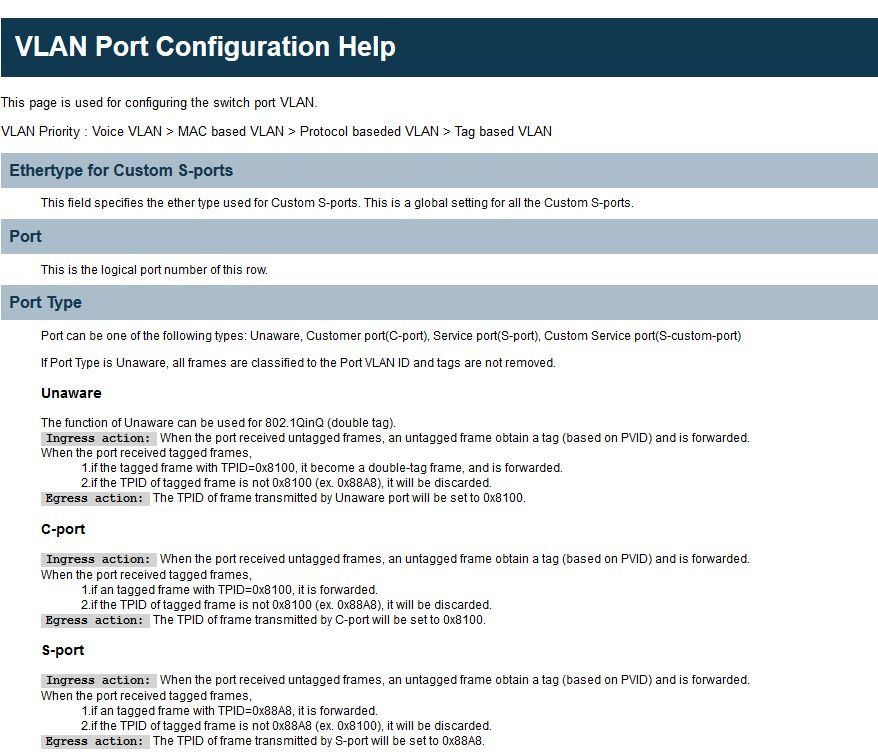

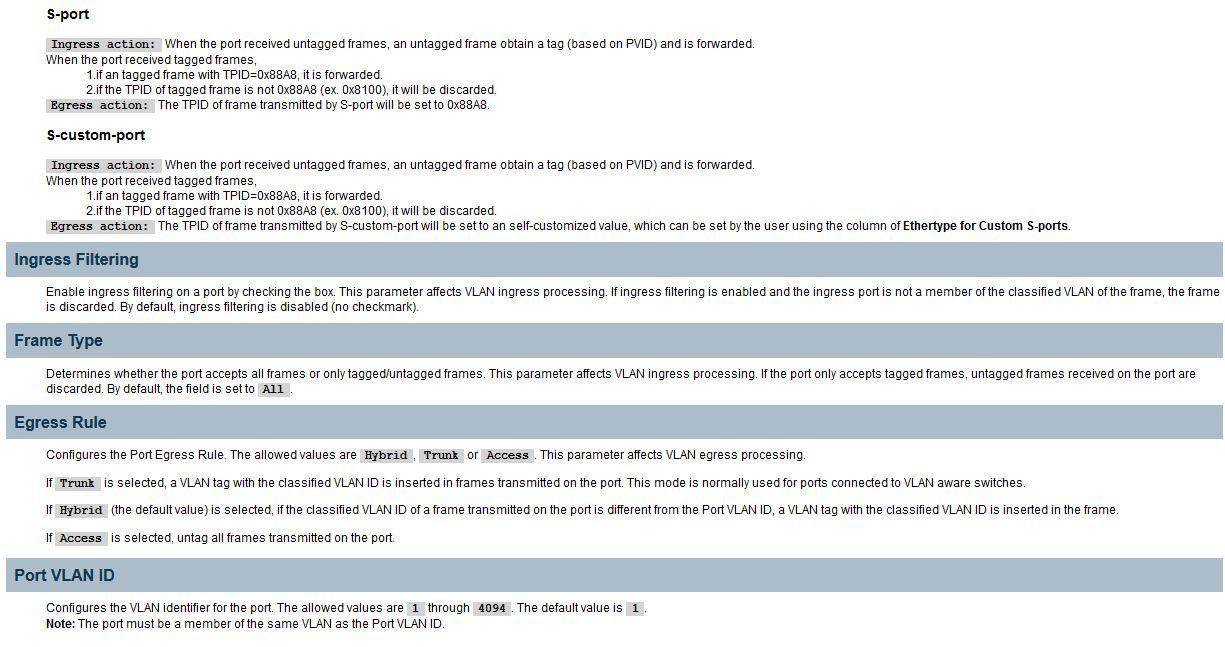

Leider kann man die Auswahl Optionen oben der Pulldown Menüs auf der Lancom Gurke nicht sehen.

Wichtig ist aber das die Ports alle auf UNtagged (Endgeräte Ports) in den jeweiligen VLANs gestellt werden !

Dann nimmst du jeweils eine Patchkabelstrippe und steckst die in einen der FritzBox LAN Ports und ins VLAN 10 fürs Private Netz.

Und eine weitere Patchkabelstrippe vom LAN-4 Port der FritzBox in einen UNtagged Port des VLAN 200. Das Gastnetz liegt m.W. wenn man es aktiviert auf Port LAN-4 der FritzBox. Kollege @Xaero1982 hat es oben ja schon gesagt.

Fertig ist der Lack !

Du hättest übrigens gar nicht extra ein Privat VLAN (10) einrichten müssen. Du hättest fürs Privatnetz auch das default VLAN 1 weiter nutzen können sofern du nur 2 VLANs hast. Sprich dann 1 für Privat und 200 für die Gäste.

Geht so mit einem separaten VLAN für Privat natürlich aber auch, keine Frage.

Der Lancom ist ein simpler L2 only Switch der keinerlei L3 Funktionen hat. Routing Backdoors gann es also nicht geben zw. den VLANs. Die sind strikt getrennt. Auch wenn das Gastnetz der FB nicht unbedingt sicher ist, verhindert es aber den Zugriff auf das privatnetz. Kannst du ja selber auch mal versuchen wenn du dich als Gast verbindest und dann versuchst auf Privatnetz Endgeräte oder das NAS im Privatnetz zuzugreifen. Dürfte nicht gelingen...

Er hat es ja gar nicht beschrieben bzw. eben rein nur das er Gastnetz und Privates trennen will, mehr ja nicht.

Und das kann man dann eben so machen mit den 2 Strippen weil die FB bekanntlich keinen Tagged Trunk supportet.

Da sind wir dann wieder d'accord !

Etwas wirr ist was der TO mit "PiHole als Gateway" meint. Das ist eigentlich Unsinn, denn der PiHole ist niemals ein Gateway (Router) sondern lediglich simpler DNS Server. Der (eigentlich überflüssige) Einwand ist also etwas verwirrend, denn was er für welche Endgeräte im privaten Netz betreibt spielt für die Aufgabenstellung der VLAN Trennung ja keinerlei Rolle.

Aber vielleicht lassen wir das besser mal den TO aufklären....?! Ist ja Freitag und da muss man im Forum immer auf der Hut sein !

und da muss man im Forum immer auf der Hut sein !

Und das kann man dann eben so machen mit den 2 Strippen weil die FB bekanntlich keinen Tagged Trunk supportet.

Da sind wir dann wieder d'accord !

Etwas wirr ist was der TO mit "PiHole als Gateway" meint. Das ist eigentlich Unsinn, denn der PiHole ist niemals ein Gateway (Router) sondern lediglich simpler DNS Server. Der (eigentlich überflüssige) Einwand ist also etwas verwirrend, denn was er für welche Endgeräte im privaten Netz betreibt spielt für die Aufgabenstellung der VLAN Trennung ja keinerlei Rolle.

Aber vielleicht lassen wir das besser mal den TO aufklären....?! Ist ja Freitag

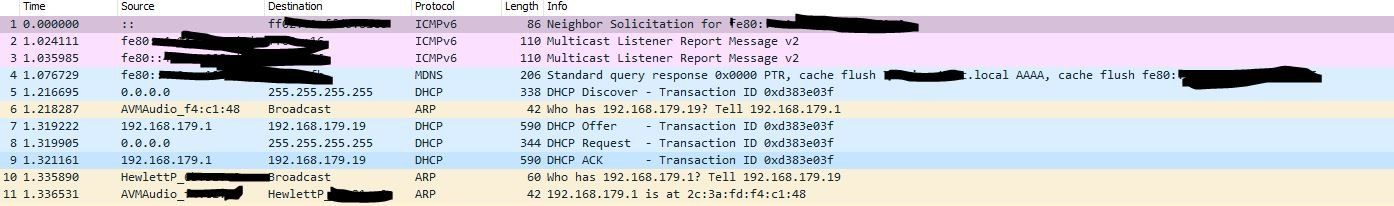

aber die PCs im VLAN200 bekommen von der Firtzbox keine IP-Adresse zugewiesen.

Dann sind die FritzBox und die VLAN 200 Clients auch NICHT alle zusammen im VLAN 200. Sprich im layer 2 sehen sie sich nicht und dann scheitert logischerweise der DHCP Broadcast.Zeigt klar das noch irgend etwas in deinem VLAN Setup faul ist.

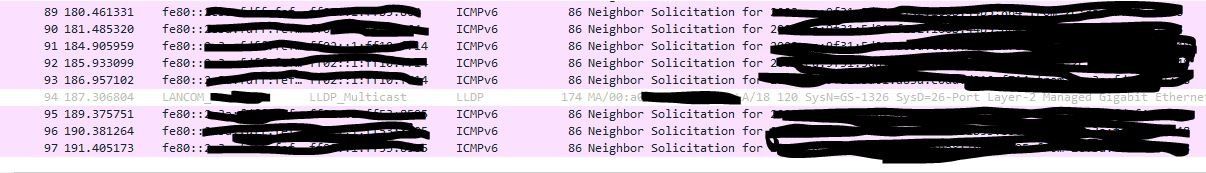

Lass auf dem PC einen Wireshark Sniffer mitlaufen und sehe dir den DHCP Request an. Wenn dort kein Reply eingeht sind die Komponeten Layer 2 technisch nicht verbunden.

Immer ein Indiz eines falschen VLAN Setups bzw. Portzuweisung.

Du hast schon wieder einen Fehler gemacht.

Im ersten Screenshot hast du richtigerweise die Ports 17 bis 20 ins VLAN 200 gesetzt. Das passt soweit.

Der zweite Screenshot zeigt dann aber das die Port PVID der Ports 17 bis 20 weiter auf 1 steht.

Sowas kann logischerweise nicht gehen !!

Der Port Mode der 4 Ports 17 bis 20 muss auf "Access" stehen und wichtig: Die PVID muss natürlich auf PVID 200 eingestellt sein. Logisch, ansonsten forwardet der Port Traffic nicht ins VLAN 200.

Diese Lancom Schrotteile können kein Auto PVID und deshalb reicht nur die Zuweisung ins VLAN 200 nicht aus, man muss immer zusätzlich noch die Port PVID setzen.

Damit sollte es dann klappen.

Im ersten Screenshot hast du richtigerweise die Ports 17 bis 20 ins VLAN 200 gesetzt. Das passt soweit.

Der zweite Screenshot zeigt dann aber das die Port PVID der Ports 17 bis 20 weiter auf 1 steht.

Sowas kann logischerweise nicht gehen !!

Der Port Mode der 4 Ports 17 bis 20 muss auf "Access" stehen und wichtig: Die PVID muss natürlich auf PVID 200 eingestellt sein. Logisch, ansonsten forwardet der Port Traffic nicht ins VLAN 200.

Diese Lancom Schrotteile können kein Auto PVID und deshalb reicht nur die Zuweisung ins VLAN 200 nicht aus, man muss immer zusätzlich noch die Port PVID setzen.

Damit sollte es dann klappen.

Sind die wirklich so schlecht? Dachte das es schon gute Switche Made in Germany sind.

Ein Irrglaube... Lancom entwickelt die nicht selber. Das sind zugekaufe OEM Produkte und Billigbarebones von Accton aus Taiwan. Da bäppeln die nur ihr Logo drauf.Siehst du schon an dem gruseligen GUI wo du schon drunter leiden musstest. Das ist typisch Billig China Massenware.