MS: So kann man sich seine Konkurrenz auch vom Hals schaffen!

Moin,

Laut dem Artikel Heise+: Bootloader-Signaturen per Update zurückgezogen: Microsoft bootet Linux aus hat MS einige Signaturen entfernt, was vorgeblich gegen Malware und Bootviren schützen soll. "Der Kollateralschaden" ist, daß dann plötzlich ganz viele Linux-Distributionen nicht mehr booten.

Es ist müßig darüber zu streiten, ob das Absicht war oder "nur ein Versehen". Jedenfalls zeigt das imho, wieviel Macht MS hat.

lks

Zum Hintergrund: MS ist i.d.R. der einzige Hersteller, dessen Keys im BIOS für Secure-Boot hinterlegt ist. Somit können Linux-Kernel mangels Signatur nicht ohne weiteres im Secure-Boot-Modus starten. Die Lösung kam in Form von "shim", das sich die Distributoren von Linux von MS signieren lassen und damit dann selbst signierte Versionen von grub und Kernel nachladen. MS hat nun, weil grub Bugs hat, mit dem sich trotz Signatur Malware nachladen läßt, das Kind mit dem Bade ausgeschüttet und so ziemlich alle Signaturen (außer ihren eigenen) im BIOS gesperrt, mit der Folge, daß z.B. Ubuntu LTS 20.04 (und viele ander Distributionen) nicht mehr bootet. Damit funktionieren einige "Rettungssysteme", die darauf basieren nicht mehr.

Edit: Typis

Laut dem Artikel Heise+: Bootloader-Signaturen per Update zurückgezogen: Microsoft bootet Linux aus hat MS einige Signaturen entfernt, was vorgeblich gegen Malware und Bootviren schützen soll. "Der Kollateralschaden" ist, daß dann plötzlich ganz viele Linux-Distributionen nicht mehr booten.

Es ist müßig darüber zu streiten, ob das Absicht war oder "nur ein Versehen". Jedenfalls zeigt das imho, wieviel Macht MS hat.

lks

Zum Hintergrund: MS ist i.d.R. der einzige Hersteller, dessen Keys im BIOS für Secure-Boot hinterlegt ist. Somit können Linux-Kernel mangels Signatur nicht ohne weiteres im Secure-Boot-Modus starten. Die Lösung kam in Form von "shim", das sich die Distributoren von Linux von MS signieren lassen und damit dann selbst signierte Versionen von grub und Kernel nachladen. MS hat nun, weil grub Bugs hat, mit dem sich trotz Signatur Malware nachladen läßt, das Kind mit dem Bade ausgeschüttet und so ziemlich alle Signaturen (außer ihren eigenen) im BIOS gesperrt, mit der Folge, daß z.B. Ubuntu LTS 20.04 (und viele ander Distributionen) nicht mehr bootet. Damit funktionieren einige "Rettungssysteme", die darauf basieren nicht mehr.

Edit: Typis

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3844409870

Url: https://administrator.de/knowledge/ms-so-kann-man-sich-seine-konkurrenz-auch-vom-hals-schaffen-3844409870.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

45 Kommentare

Neuester Kommentar

Ja - der Trend ist nicht gut.

und weil deren M. Profis lukrative Probleme angehen; fällt vieles hinten herüber. (z.B. look & feel um mal frech zu sein)

Nach Technikproblemen: Microsoft liefert erste Hololens-Brillen ans US-Militär

und weil deren M. Profis lukrative Probleme angehen; fällt vieles hinten herüber. (z.B. look & feel um mal frech zu sein)

Nach Technikproblemen: Microsoft liefert erste Hololens-Brillen ans US-Militär

Bei manchen Boards wird das in Zukunft wohl nicht mehr möglich sein

Nach WSL der nächste Schritt in Richtung EEE (?)

Ein Schelm, wer Böses dabei denkt ;)

en.wikipedia.org/wiki/Embrace,_extend,_and_extinguish

Ein Schelm, wer Böses dabei denkt ;)

en.wikipedia.org/wiki/Embrace,_extend,_and_extinguish

Moin,

hilft in sofern schon immer, als das grub dann auf jeden Fall immer geladen wird - denn mit deaktiviertem Secure-Boot wird nicht mehr geprüft, ob ein Bootloader signiert ist oder nicht.

Natürlich macht dies den Computer dann allerdings wieder anfällig gegen Rootkits, wovor Secure-Boot ja eigentlich schützen soll.

Genau hier liegt auch das Problem von Grub: Wenn der OS-Prober aktiv ist (um Fremdsysteme automatisch zum Grub-Menü hinzuzufügen), umgeht dies Secure-Boot - und der Rechner wird trotz aktiviertem Secure-Boot anfällig für Rootkits.

Aus diesem Grund sollte der OS-Prober seit grub 2.0.6 eigentlich auch standardmäßig deaktiviert werden - leider wird das allerdings nicht überall so umgesetzt.

Bei Ubuntu z.B. läuft der OS-Prober nur noch einmal bei der Installation (bzw. bei einer nicht vorhandenen /boot/grub/grub.cfg) - wurden dann Fremdsysteme gefunden, bleibt der OS-Prober auch weiter aktiv - falls nicht, wird der OS-Prober deaktiviert.

Gruß Thomas

hilft in sofern schon immer, als das grub dann auf jeden Fall immer geladen wird - denn mit deaktiviertem Secure-Boot wird nicht mehr geprüft, ob ein Bootloader signiert ist oder nicht.

Natürlich macht dies den Computer dann allerdings wieder anfällig gegen Rootkits, wovor Secure-Boot ja eigentlich schützen soll.

Genau hier liegt auch das Problem von Grub: Wenn der OS-Prober aktiv ist (um Fremdsysteme automatisch zum Grub-Menü hinzuzufügen), umgeht dies Secure-Boot - und der Rechner wird trotz aktiviertem Secure-Boot anfällig für Rootkits.

Aus diesem Grund sollte der OS-Prober seit grub 2.0.6 eigentlich auch standardmäßig deaktiviert werden - leider wird das allerdings nicht überall so umgesetzt.

Bei Ubuntu z.B. läuft der OS-Prober nur noch einmal bei der Installation (bzw. bei einer nicht vorhandenen /boot/grub/grub.cfg) - wurden dann Fremdsysteme gefunden, bleibt der OS-Prober auch weiter aktiv - falls nicht, wird der OS-Prober deaktiviert.

Gruß Thomas

Moin,

Zum Glück ist mir so ein System bislang noch nicht unter gekommen. Bleibt zu hoffen, dass so ein Secure-Boot-Zwang nicht von allen Mainboard-Herstellern umgesetzt wird.

Gruß Thomas

Zitat von @Lochkartenstanzer:

Es gibt, soweit ich das mitbekommen habe, schon die ersten Systeme, die ohne Secure-Boot "unbrauchbar" sind, d.h. entweder nicht ordentlich funktionieren oder das gar nicht erst abstellen lassen.

Ah ok, das ist natürlich etwas anderes.Es gibt, soweit ich das mitbekommen habe, schon die ersten Systeme, die ohne Secure-Boot "unbrauchbar" sind, d.h. entweder nicht ordentlich funktionieren oder das gar nicht erst abstellen lassen.

Zum Glück ist mir so ein System bislang noch nicht unter gekommen. Bleibt zu hoffen, dass so ein Secure-Boot-Zwang nicht von allen Mainboard-Herstellern umgesetzt wird.

Gruß Thomas

Hallo,

gut vorstellen. Dann sind sie eben selber schuld!

Dobby

Es ist müßig darüber zu streiten, ob das Absicht war oder "nur ein Versehen". Jedenfalls zeigt das imho,

wieviel Macht MS hat.

Ab in die VM damit, egal ob auf Linux selber, VM Ware, Proxmox oder VSphere, ebenso Docker kann ich mirwieviel Macht MS hat.

gut vorstellen. Dann sind sie eben selber schuld!

Dobby

Zitat von @Lochkartenstanzer:

Ich habe mich falsch ausgedrück. Es gibt, soweit ich das mitbekommen habe, schon die ersten Systeme, die ohne Secure-Boot "unbrauchbar" sind, d.h. entweder nicht ordentlich funktionieren oder das gar nicht erst abstellen lassen. Das meinte ich mit "hilft nicht immer".

lks

Ich habe mich falsch ausgedrück. Es gibt, soweit ich das mitbekommen habe, schon die ersten Systeme, die ohne Secure-Boot "unbrauchbar" sind, d.h. entweder nicht ordentlich funktionieren oder das gar nicht erst abstellen lassen. Das meinte ich mit "hilft nicht immer".

lks

naja, Windows 11 wird zum Beispiel ohne Patch (Hack) nicht ohne Secure-Boot starten! Daher kann man das auf solchen Kisten nicht einfach mal deaktivieren.

Wie wird es beim nächsten Windows Server aussehen (das dann wie Win11 zum Starten Secure-Boot braucht)? Hängt also stark vom OS ab.

Moin,

Gruß Thomas

Zitat von @firefly:

naja, Windows 11 wird zum Beispiel ohne Patch (Hack) nicht ohne Secure-Boot starten!

wie kommst du darauf? Windows 11 startet problemlos auch ohne Secure-Boot!naja, Windows 11 wird zum Beispiel ohne Patch (Hack) nicht ohne Secure-Boot starten!

Gruß Thomas

Kannst du bei aktiviertem DeviceGuard und integrity protection gerne mal versuchen ...✌️😉

Zitat von @3803037559:

Kannst du bei aktiviertem DeviceGuard und integrity protection gerne mal versuchen ...✌️😉

Ändert nur überhaupt nichts daran, dass man Windows 11 ohne SecureBoot starten kann - und zwar in der Standardeinstellung, ganz ohne Patch oder "Hack", wie es @firefly behauptet.Kannst du bei aktiviertem DeviceGuard und integrity protection gerne mal versuchen ...✌️😉

Gruß Thomas

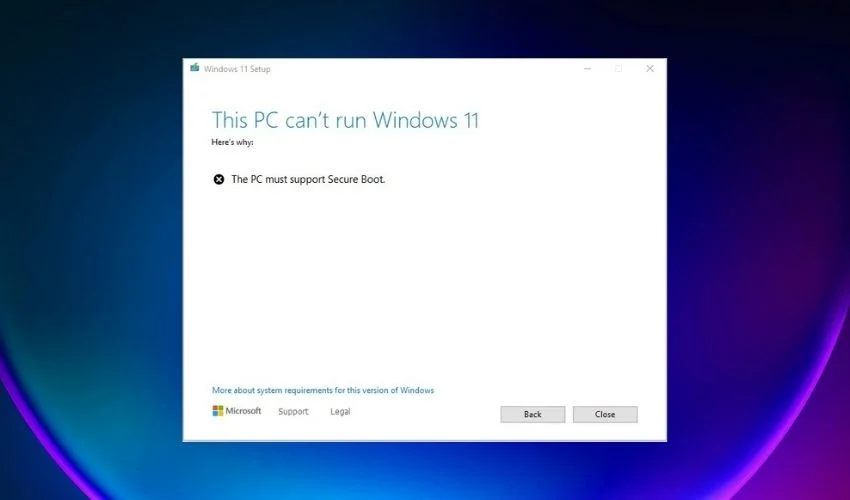

Schalte ich Secure Boot aus, kann ich Windows 11 nicht installieren oder von Windows 10 auf 11 updaten! Bei der Installation erscheint eine Warnung und es geht nicht weiter.

Wenn ihr es mit diversen Patches oder ISOs installiert habt, wird es auch ohne Secure Boot oder TMP 2.0 gehen.

Wenn aber Windows 11 mit aktivierten Secure Boot und "Key" installiert wurde, kannst du es halt nicht mehr einfach ein- oder ausschalten. Ohne gültigen Secure Boot Key wird der Bootloader von Windows 11 nicht starten. Das ist, soweit ich weiß, ein Sicherheitsfeature von Secure Boot.

Was steht da bei den Windows 11 Anforderungen nochmal:

microsoft.com/de-de/windows/windows-11-specifications

Siehe dazu auch: support.microsoft.com/de-de/windows/windows-11-und-secure-boot-a ...

Aktuell kann man das "noch" umgehen, in dem das Secure Boot im Bios/UEFI vorhanden ist, es aber nicht per Boot Key aktiviert wurde.

Gruß

@firelfy

Wenn ihr es mit diversen Patches oder ISOs installiert habt, wird es auch ohne Secure Boot oder TMP 2.0 gehen.

Wenn aber Windows 11 mit aktivierten Secure Boot und "Key" installiert wurde, kannst du es halt nicht mehr einfach ein- oder ausschalten. Ohne gültigen Secure Boot Key wird der Bootloader von Windows 11 nicht starten. Das ist, soweit ich weiß, ein Sicherheitsfeature von Secure Boot.

Was steht da bei den Windows 11 Anforderungen nochmal:

microsoft.com/de-de/windows/windows-11-specifications

- Trusted Platform Module (TPM)

- UEFI, aktiviert für sicheren Start

Siehe dazu auch: support.microsoft.com/de-de/windows/windows-11-und-secure-boot-a ...

Aktuell kann man das "noch" umgehen, in dem das Secure Boot im Bios/UEFI vorhanden ist, es aber nicht per Boot Key aktiviert wurde.

Gruß

@firelfy

Moin,

Gruß Thomas

Zitat von @firefly:

Schalte ich Secure Boot aus, kann ich Windows 11 nicht installieren oder von Windows 10 auf 11 updaten! Bei der Installation erscheint eine Warnung und es geht nicht weiter.

das der Installer während der Installation prüft, ob SecureBoot eingeschaltet ist, mag sogar sein (hab ich jetzt nicht überprüft), aber:Schalte ich Secure Boot aus, kann ich Windows 11 nicht installieren oder von Windows 10 auf 11 updaten! Bei der Installation erscheint eine Warnung und es geht nicht weiter.

Wenn aber Windows 11 mit aktivierten Secure Boot und "Key" installiert wurde, kannst du es halt nicht mehr einfach ein- oder ausschalten. Ohne gültigen Secure Boot Key wird der Bootloader von Windows 11 nicht starten.

das stimmt definitiv nicht. Wir haben hier z.B. diverse Asus Zenbooks, teils von Windows 10 upgedatet, die aktuellsten wurden sogar mit Windows 11 ausgeliefert - starten alle problemlos, wenn man im UEFI SecureBoot deaktiviert.Gruß Thomas

Hallo Thomas,

ich habe es gerade noch mal überprüft. Das ist so.

Dann wurde bei diesen Geräten aber der "Secure Boot Key" nicht aktiviert. Es ist ein Feature von Secure Boot das die Bootloader nicht starten, wenn der "Secure Boot Key" a) nicht vorhanden oder b) falsch ist.

Update: Ich habe es gerade noch mal nachgelesen: Es gibt wohl viele UEFI Interpretationen, wo auch das Löschen der Keys keine Auswirkungen auf das Booten hat. Es hängt wohl vom Stand des UEFI und vom Hersteller ab, ob dieses Feature unterstützt wird oder nicht. Bei meinem (Firmen) Rechner ist das so, dass kann bei anderen Rechnern komplett anders sein. Alles etwas verwirrend.

Gruß

firefly

das der Installer während der Installation prüft, ob SecureBoot eingeschaltet ist, mag sogar sein

ich habe es gerade noch mal überprüft. Das ist so.

das stimmt definitiv nicht. Wir haben hier z.B. diverse Asus Zenbooks, teils von Windows 10 upgedatet, die aktuellsten wurden sogar mit Windows 11 ausgeliefert - starten alle problemlos, wenn man im UEFI SecureBoot deaktiviert.

Dann wurde bei diesen Geräten aber der "Secure Boot Key" nicht aktiviert. Es ist ein Feature von Secure Boot das die Bootloader nicht starten, wenn der "Secure Boot Key" a) nicht vorhanden oder b) falsch ist.

Update: Ich habe es gerade noch mal nachgelesen: Es gibt wohl viele UEFI Interpretationen, wo auch das Löschen der Keys keine Auswirkungen auf das Booten hat. Es hängt wohl vom Stand des UEFI und vom Hersteller ab, ob dieses Feature unterstützt wird oder nicht. Bei meinem (Firmen) Rechner ist das so, dass kann bei anderen Rechnern komplett anders sein. Alles etwas verwirrend.

Gruß

firefly

Zitat von @firefly:

Es ist ein Feature von Secure Boot das die Bootloader nicht starten, wenn der "Secure Boot Key" a) nicht vorhanden oder b) falsch ist. Damit soll verhindert werden, das man die Platten einfach ausbaut und wo anders anschließt und sie dann bootet.

Du sprichst von einer Bitlocker-Verschlüsselung. Maßgebend hierfür ist der TPM-Chip - das hat aber erst mal rein gar nichts mit Secure Boot zu tun.Es ist ein Feature von Secure Boot das die Bootloader nicht starten, wenn der "Secure Boot Key" a) nicht vorhanden oder b) falsch ist. Damit soll verhindert werden, das man die Platten einfach ausbaut und wo anders anschließt und sie dann bootet.

SecureBoot schützt vor Rootkits und nichts anderem.

Gruß Thomas

Hallo Thomas,

nein ich meine nicht die Bitlocker Verschlüsselung. Secure Boot besteht bei meinem PC aus "Secure Boot aktivieren" oder "ausschalten" und dann kommt dazu ein: "Default Secure Boot Key" setzen, verwalten bzw. löschen. Das UEFI Secure Boot hat bei mir eine komplette Schlüsselverwaltung im Bereich "Security" (Signatur-System). Ich kann Windows auf zwei Arten installieren: Ohne den "Default Secure Boot Key" (Setup-Mode) und mit ihm (USER-Mode). Beim User-Mode ist die Windows 11 Installation an den generierten Secure Boot Schlüssel gebunden. Bitlocker geht ja erst, wenn Windows 11 installiert ist. Den "Default Secure Boot Key" setzt man bei mir im UEFI/BIOS.

Wie ich oben aber schon geschrieben habe, ist das wohl vom jeweilige UEFI Stand und Hersteller abhängig.

Dann gäbe es nicht die Probleme, dass Linux-Distributionen nicht mehr booten (wie oben im Text beschrieben).

Durch das Secure Boot Signatur-System kann Software gezielt ausgeschlossen werden und nur gewünschte Software zum Einsatz kommen. Dazu zählt auch ein Bootloader.

Gruß

firefly

nein ich meine nicht die Bitlocker Verschlüsselung. Secure Boot besteht bei meinem PC aus "Secure Boot aktivieren" oder "ausschalten" und dann kommt dazu ein: "Default Secure Boot Key" setzen, verwalten bzw. löschen. Das UEFI Secure Boot hat bei mir eine komplette Schlüsselverwaltung im Bereich "Security" (Signatur-System). Ich kann Windows auf zwei Arten installieren: Ohne den "Default Secure Boot Key" (Setup-Mode) und mit ihm (USER-Mode). Beim User-Mode ist die Windows 11 Installation an den generierten Secure Boot Schlüssel gebunden. Bitlocker geht ja erst, wenn Windows 11 installiert ist. Den "Default Secure Boot Key" setzt man bei mir im UEFI/BIOS.

Wie ich oben aber schon geschrieben habe, ist das wohl vom jeweilige UEFI Stand und Hersteller abhängig.

SecureBoot schützt vor Rootkits und nichts anderem.

Dann gäbe es nicht die Probleme, dass Linux-Distributionen nicht mehr booten (wie oben im Text beschrieben).

Durch das Secure Boot Signatur-System kann Software gezielt ausgeschlossen werden und nur gewünschte Software zum Einsatz kommen. Dazu zählt auch ein Bootloader.

Gruß

firefly

Zitat von @firefly:

Dann gäbe es nicht die Probleme, dass Linux-Distributionen nicht mehr booten (wie oben im Text beschrieben).

Doch. Die Probleme gibt es genau aus dem Grund, den @Lochkartenstanzer oben beschrieben hat: Secure-Boot erlaubt einzig und allein von Microsoft signierte Bootloader, weswegen die meisten Linuxe einen von Microsoft signierten Urloader nutzen, um überhaupt SecureBoot-fähig zu sein. Eben jene Urloader-Signaturen hat Microsoft aber jetzt widerrufen.SecureBoot schützt vor Rootkits und nichts anderem.

Dann gäbe es nicht die Probleme, dass Linux-Distributionen nicht mehr booten (wie oben im Text beschrieben).

Gruß Thomas

Hallo Thomas,

SecureBoot schützt nicht nur vor Rootkits, sondern kann generell Software ausschließen.

In dem oben genannt Fall sind es, wie du bereits erkannt hast, die Bootloader-Signaturen, die nicht von Microsoft signiert wurden. Die signierten Microsoft Keys sind fest/unveränderbar im UEFI/BIOS Secure-Boot hinterlegt, die von Linux wurden von der jeweiligen Distributionen erzeugt und bei der Installation hinzugefügt. Das Update von Microsoft verändert nun den Inhalt des Flash-Speichers auf dem Mainboard und löscht diese neu hinzugefügten und von Microsoft unsignierten Bootloader-Signaturen. Das hat aber nichts mit "Urloader" zu tun.

Nach dem Update starten auf dem Rechner nur noch Betriebssysteme, deren Bootloader von Microsoft signiert wurden.

Natürlich sagt Microsoft, dass damit Rootkits und Bootviren keine Chance mehr haben sollen. Ändert aber nichts an der Tatsache, das man generell mit Secure Boot "Software" gezielt ausschließen kann.

Man selbst kann den eigenen Schlüssel halt auch löschen, und dann startet der Bootloader auch nicht mehr. Das ist das, was ich dir oben versucht habe zu erklären. Das hat nichts mit Bitlocker oder ähnliches zu tun. Bei mir funktioniert das, bei dir kann das anders sein. Je nach UEFI Version und Implementierung.

Quelle: Heise Beitrag

Damit bleibe ich bei meiner Aussage, dass man Secure Boot eben nicht kurzerhand auf jeden PC mal eben ein- oder ausschalten kann. Mehr wollte ich eigentlich nicht sagen.

Gruß

firefly

SecureBoot schützt vor Rootkits und nichts anderem.

SecureBoot schützt nicht nur vor Rootkits, sondern kann generell Software ausschließen.

In dem oben genannt Fall sind es, wie du bereits erkannt hast, die Bootloader-Signaturen, die nicht von Microsoft signiert wurden. Die signierten Microsoft Keys sind fest/unveränderbar im UEFI/BIOS Secure-Boot hinterlegt, die von Linux wurden von der jeweiligen Distributionen erzeugt und bei der Installation hinzugefügt. Das Update von Microsoft verändert nun den Inhalt des Flash-Speichers auf dem Mainboard und löscht diese neu hinzugefügten und von Microsoft unsignierten Bootloader-Signaturen. Das hat aber nichts mit "Urloader" zu tun.

Nach dem Update starten auf dem Rechner nur noch Betriebssysteme, deren Bootloader von Microsoft signiert wurden.

Natürlich sagt Microsoft, dass damit Rootkits und Bootviren keine Chance mehr haben sollen. Ändert aber nichts an der Tatsache, das man generell mit Secure Boot "Software" gezielt ausschließen kann.

Man selbst kann den eigenen Schlüssel halt auch löschen, und dann startet der Bootloader auch nicht mehr. Das ist das, was ich dir oben versucht habe zu erklären. Das hat nichts mit Bitlocker oder ähnliches zu tun. Bei mir funktioniert das, bei dir kann das anders sein. Je nach UEFI Version und Implementierung.

Wenn man nach dem oben genannten Update Secure Boot abschaltet, kann das bei manchen PCs zu einem vollständigen Datenverlust unter Windows führen, sodass man am Ende ganz ohne funktionierendes Betriebssystem dasteht.Damit bleibe ich bei meiner Aussage, dass man Secure Boot eben nicht kurzerhand auf jeden PC mal eben ein- oder ausschalten kann. Mehr wollte ich eigentlich nicht sagen.

Gruß

firefly

Zitat von @firefly:

In dem oben genannt Fall sind es, wie du bereits erkannt hast, die Bootloader-Signaturen, die nicht von Microsoft signiert wurden. Die signierten Microsoft Keys sind fest/unveränderbar im UEFI/BIOS Secure-Boot hinterlegt, die von Linux wurden von der jeweiligen Distributionen erzeugt und bei der Installation hinzugefügt.

Das ist Unfug! Die Distributionen können bei der Installation keine Keys im UEFI hinterlegen - würde SecureBoot auch zur Farce machen, dann könnten Hacker auch einfach Ihre Rootkits signieren und den eigenen Key im UEFI hinterlegen.In dem oben genannt Fall sind es, wie du bereits erkannt hast, die Bootloader-Signaturen, die nicht von Microsoft signiert wurden. Die signierten Microsoft Keys sind fest/unveränderbar im UEFI/BIOS Secure-Boot hinterlegt, die von Linux wurden von der jeweiligen Distributionen erzeugt und bei der Installation hinzugefügt.

Das Update von Microsoft verändert nun den Inhalt des Flash-Speichers auf dem Mainboard und löscht diese neu hinzugefügten und von Microsoft unsignierten Bootloader-Signaturen. Das hat aber nichts mit "Urloader" zu tun.

Damit bleibe ich bei meiner Aussage, dass man Secure Boot eben nicht kurzerhand auf jeden PC mal eben ein- oder ausschalten kann. Mehr wollte ich eigentlich nicht sagen.

Bleib wobei du willst. Daran, dass deine Aussage schlicht Unsinn ist, ändert das nichts.

ok, deine Argumentationskette ist wohl am Ende, jetzt kommen die Beleidigungen. Super.

Der Secure-Boot-Mechanismus wurde 2012 mit Windows 8 eingeführt. Viele Mainboardhersteller haben in ihren UEFI-Implementierungen ausschließlich Signaturen für Microsoftprodukte mitgeliefert.

Erst mit der Shim Schnittstelle (ein signierter Bootloader von Microsoft mit unsigniertem Grub) war es möglich auch andere Betriebssysteme und benutzereigene Signaturen hinzuzufügen. Praktisch alle aktuellen Linux-Distributionen verwenden heute die Shim und fügen so ihre Signaturen hinzu, um auf Rechnern mit eingeschaltetem Secure Boot zu starten (Quelle: Secure Boot Wikipedia). Vielleicht meinst du das mit dem "Urloader"?

Es bleibt die Tatsache, dass Microsoft feste Keys in der KEK hat (Key Enrollment Key database im Secure Boot). Nur Microsoft kann neue Signaturen hinzufügen und per Update andere auf eine Blacklist setzen. Das kann NUR MICROSOFT. Genau das ist mit dem Microsoft Update, was im Heise Beitrag beschrieben wurde passiert: Microsoft hat die hinzugefügten Linux Bootloader-Signaturen auf die Blacklist gesetzt.

Quelle: Microsoft

Ein Hinweis in dem Heise Artikel ist:

Hier mal eine FAQ von Intel dazu:

intel.com/content/www/us/en/support/articles/000006942/boards-an ...

Keine Ahnung wo jetzt dein Problem liegt. Meine Aussage ist kein Unsinn, lese doch einfach den Heise-Beitrag, da steht es drin. Ich wollte lediglich darauf hinweisen das man bei Windows 11, je nach Rechner, Secure Boot nicht einfach ein- oder abschalten sollte.

Du kannst das natürlich machen wie du willst. Ist mir Jacke wie Hose. Wer nichts lernen will, muss es auch nicht.

Gruß

firefly

Der Secure-Boot-Mechanismus wurde 2012 mit Windows 8 eingeführt. Viele Mainboardhersteller haben in ihren UEFI-Implementierungen ausschließlich Signaturen für Microsoftprodukte mitgeliefert.

Erst mit der Shim Schnittstelle (ein signierter Bootloader von Microsoft mit unsigniertem Grub) war es möglich auch andere Betriebssysteme und benutzereigene Signaturen hinzuzufügen. Praktisch alle aktuellen Linux-Distributionen verwenden heute die Shim und fügen so ihre Signaturen hinzu, um auf Rechnern mit eingeschaltetem Secure Boot zu starten (Quelle: Secure Boot Wikipedia). Vielleicht meinst du das mit dem "Urloader"?

Es bleibt die Tatsache, dass Microsoft feste Keys in der KEK hat (Key Enrollment Key database im Secure Boot). Nur Microsoft kann neue Signaturen hinzufügen und per Update andere auf eine Blacklist setzen. Das kann NUR MICROSOFT. Genau das ist mit dem Microsoft Update, was im Heise Beitrag beschrieben wurde passiert: Microsoft hat die hinzugefügten Linux Bootloader-Signaturen auf die Blacklist gesetzt.

The Key Enrollment Key database (KEK) is a separate database of signing keys that can be used to update the signature database and revoked signatures database. Microsoft requires a specified key to be included in the KEK database so that in the future Microsoft can add new operating systems to the signature database or add known bad images to the revoked signatures database....

These databases (KEK) are stored on the firmware nonvolatile RAM (NV-RAM) at manufacturing time.

After these databases have been added, and after final firmware validation and testing, the OEM locks the firmware from editing, except for updates that are signed with the correct key or updates by a physically present user who is using firmware menus, and then generates a platform key (PK). Ein Hinweis in dem Heise Artikel ist:

Wenn man nach dem oben genannten Update Secure Boot abschaltet, kann das bei manchen PCs zu einem vollständigen Datenverlust unter Windows führen, sodass man am Ende ganz ohne funktionierendes Betriebssystem dasteht.Hier mal eine FAQ von Intel dazu:

intel.com/content/www/us/en/support/articles/000006942/boards-an ...

How does Secure Boot work?

Secure Boot works like a security gate. Code with valid credentials gets through the gate and executes. However, Secure Boot blocks at the gate and rejects a code that has bad credentials, or no credential.

Intel® Desktop Boards embed the default Secure Boot keys for Windows 8. These boards, and required BIOS versions, have been tested and passed the Windows Hardware Certification Kit (WHCK) for Windows 8.Keine Ahnung wo jetzt dein Problem liegt. Meine Aussage ist kein Unsinn, lese doch einfach den Heise-Beitrag, da steht es drin. Ich wollte lediglich darauf hinweisen das man bei Windows 11, je nach Rechner, Secure Boot nicht einfach ein- oder abschalten sollte.

Du kannst das natürlich machen wie du willst. Ist mir Jacke wie Hose. Wer nichts lernen will, muss es auch nicht.

Gruß

firefly

Zitat von @firefly:

ok, deine Argumentationskette ist wohl am Ende, jetzt kommen die Beleidigungen. Super.

Meine Aussagen enthalten nur Argumentationen. Zeige mir auch nur eine Beleidung in meinem Post.ok, deine Argumentationskette ist wohl am Ende, jetzt kommen die Beleidigungen. Super.

Einen "Urloader" gibt es laut Spezifikation nicht (auch wenn es in einem Artikel von 2012 bei Heise mal drin stand).

Der Shim ist der von Microsoft signierte Urloader.Praktisch alle aktuellen Linux-Distributionen verwenden heute die Shim und fügen so ihre Signaturen bei der Installation hinzu, um auf Rechnern mit eingeschaltetem Secure Boot zu starten (Quelle: Secure Boot Wikipedia).

Da steht überhaupt nichts von "und fügen so ihre Keys bei der Installation hinzu", ganz im Gegenteil, steht da sogar:"Notwendig wurde Shim, da viele Mainboardhersteller in ihren UEFI-Implementierungen ausschließlich Signaturen für Microsoftprodukte mitliefern und die Installation benutzereigener Signaturen auf ihrer Hardware, z. B. für die Installation eines Linux-Kernels, nicht oder zumindest nicht allein mit den UEFI-Bordmitteln möglich ist."

Meine Aussage ist kein Unsinn, lese doch einfach den Heise-Beitrag, da steht es drin.

Wo?Ich wollte lediglich darauf hinweisen das es mit Windows 11 schon heute so ist, dass man, je nach Rechner, Secure Boot nicht einfach ein- oder abschalten sollte.

Du hast eben nicht gesagt, das man Secure-Boot bei Windows 11 nicht abschalten sollte - dagegen wäre nichts einzuwenden - sondern, das man es nicht kann. Das stimmt nicht. Darüber hinaus habe ich es gerade mal noch mal getestet: Der Windows 11 Installer funktioniert auch bei ausgeschaltetem Secure Boot.

Eine Anmerkung von mir:

Genau das macht der Shim, sonst könnte Microsoft die benutzereigenen Signaturen der Linux-Distributionen nicht auf eine Blacklist setzen.

Ich denke das Thema ist jetzt ausführlich diskutiert worden. Können wir es bitte dabei belassen. Peace

Da steht überhaupt nichts von "und fügen so ihre Keys bei der Installation hinzu",

Genau das macht der Shim, sonst könnte Microsoft die benutzereigenen Signaturen der Linux-Distributionen nicht auf eine Blacklist setzen.

Ich denke das Thema ist jetzt ausführlich diskutiert worden. Können wir es bitte dabei belassen. Peace

Also ich sehe das inzwischen deutlich entspannter als früher, wo es noch die Halloween-Papiere gab. Microsoft ist inzwischen einer der größten Commiter zum Kernel, und macht mit Linux Milliarden an Gewinnen. Große Teile von deren Cloud laufen damit, und Microsoft selber pflegt inzwischen drei eigene Linux-Distributionen.

Bisher waren all die Sachen, die man sich so ausmalte, doch nicht so gekommen, wie die Schwarzmaler es sich dachten.

Bisher waren all die Sachen, die man sich so ausmalte, doch nicht so gekommen, wie die Schwarzmaler es sich dachten.

Zitat von @Lochkartenstanzer:

Auf dem Desktop wollen die aber nichts anderes als Windows haben. Im Serverbereich und in der Cloud brauchen sie das Linux selbst.

Auf dem Desktop wollen die aber nichts anderes als Windows haben. Im Serverbereich und in der Cloud brauchen sie das Linux selbst.

Auf dem Desktop muss Microsoft nichts bei Linux kaputt machen, das schafft Linux schon ganz alleine. Angefangen von der Fragmentierung durch viele Distributionen, die eine Supporthölle für Programmhersteller darstellen weiter über das Fehlen eines stabilen (binären) Treiberinterfaces im Kernel und viele andere Sachen mehr. Alles keine Dinge, die Microsoft zu verantworten hat und es klein halten.

Was allerdings Microsoft zu verantworten hat ist, dass es kein Office für Linux gibt. Und damit ist es erst recht für viele keine Option.

Moin,

nein. Für Android und MacOS gibt es MS Office, für Linux allerdings nicht. Unter Linux kann man MS Office ausschließlich über den Browser nutzen.

Gruß Thomas

nein. Für Android und MacOS gibt es MS Office, für Linux allerdings nicht. Unter Linux kann man MS Office ausschließlich über den Browser nutzen.

Gruß Thomas

Naja, MS Office läuft auf Linux per Wine. Aber das ist letztendlich keine gute und befriedigende Lösung.

Ist aber nicht wirklich schlimm, LibreOffice erfüllt den Zweck mittlerweile hervorragend. Ich bekommen viele Word-Dokumente und kann sie alle mit LibreOffice lesen und auch schreiben (und zurück schicken). Es hat noch kein Kunde bemerkt.

Wenn es so aussehen soll wie das Microsoft-Office dann schaut Euch das Softmaker-Office an. Dort gibt es Ribbons oder ein klassische Menüs. Das Office ist laut Softmaker nahtlos Microsoft kompatible und für Linux verfügbar (kostet aber was). Alternativ gibt es von Softmaker auch eine freie Linux Version: FreeOffice. Hier die Unterschiede beider Versionen.

Es gibt aber genug andere Alternativen.

Gruß

Frank

Ist aber nicht wirklich schlimm, LibreOffice erfüllt den Zweck mittlerweile hervorragend. Ich bekommen viele Word-Dokumente und kann sie alle mit LibreOffice lesen und auch schreiben (und zurück schicken). Es hat noch kein Kunde bemerkt.

Wenn es so aussehen soll wie das Microsoft-Office dann schaut Euch das Softmaker-Office an. Dort gibt es Ribbons oder ein klassische Menüs. Das Office ist laut Softmaker nahtlos Microsoft kompatible und für Linux verfügbar (kostet aber was). Alternativ gibt es von Softmaker auch eine freie Linux Version: FreeOffice. Hier die Unterschiede beider Versionen.

Es gibt aber genug andere Alternativen.

Gruß

Frank

Moin Frank,

wine ist ein Windows-Emulator, somit ist das keine Linuxlösung - erst recht keine offizielle. Darüber hinaus bekommt man damit auch keine aktuellen MS Office Versionen ans laufen.

Gruß Thomas

wine ist ein Windows-Emulator, somit ist das keine Linuxlösung - erst recht keine offizielle. Darüber hinaus bekommt man damit auch keine aktuellen MS Office Versionen ans laufen.

Gruß Thomas

Zitat von @TK1987:

Moin Frank,

wine ist ein Windows-Emulator, somit ist das keine Linuxlösung - erst recht keine offizielle.

Gruß Thomas

Moin Frank,

wine ist ein Windows-Emulator, somit ist das keine Linuxlösung - erst recht keine offizielle.

Gruß Thomas

Das ist uns doch allen klar. Daher sagte ich ja auch: "Aber das ist letztendlich keine gute und befriedigende Lösung".

Aber ganz ehrlich, man braucht kein offizielles MS-Office bei den ganzen Alternativen.

Darüber hinaus bekommt man damit auch keine aktuellen MS Office Versionen ans laufen.

Das habe ich aber anders gelesen.

Gruß

Frank

Zitat von @holli.zimmi:

Das stimmt nicht. MS-Office ist ja für android,MAC-OS und Linux freigegeben, Selbst Powershell und MS-Edge kannst Du unter linux benutzen.

Falsch, es gibt kein MS Word, Excel, Outlook nativ für Linux von Microsoft. Wine ist auch keine lLösung, und Libreoffice für MS Office kein brauchbarer Ersatz im Büroumfeld.

Wer das wirklich meint, sollte man Excel mit LibreCalc vergleichen, da liegen Welten dazwischen in Sachen Benutzerfreundlichkeit.

Diese Spekulationen haben die gleiche Qualität, wie die Impfgegner die jetzt schon davon sprechen, das wir Winter wieder eingesperrt sind.

Und eigentlich kenn ich keinen Linux User, der nach der Installation Secure Boot wieder eingeschaltet hat, wer macht sowas?

Wenn du ein Gerät kaufst, was auf Windows gelockt ist, und dann Linux installieren willst, bist du selber schuld.

SIM-Lock war bei Mobiltelefonen lang gang und gäbe, und keiner hat sich beschwert. Auf iPhones und iPads kann man auch irgendwann nix mehr neues installieren, da ist das scheinbar völlig in Ordnung, auch wenn man die dann nur noch als Briefbeschwerer verwenden kann. Also wieso beschweren sich die Leute dann bei Microsoft, kauft doch ein Chromebook oder einen Mac, da ist kein Windows drauf und die Webanwendungen kann man auch so verwenden.

Wenn man nur seinen Einkaufszettel schreibt, dann nicht, aber die komplette Finanzindustrie sowie viele andere Berufszweige basieren zu 99% auf MS Excel.

Und eigentlich kenn ich keinen Linux User, der nach der Installation Secure Boot wieder eingeschaltet hat, wer macht sowas?

Wenn du ein Gerät kaufst, was auf Windows gelockt ist, und dann Linux installieren willst, bist du selber schuld.

SIM-Lock war bei Mobiltelefonen lang gang und gäbe, und keiner hat sich beschwert. Auf iPhones und iPads kann man auch irgendwann nix mehr neues installieren, da ist das scheinbar völlig in Ordnung, auch wenn man die dann nur noch als Briefbeschwerer verwenden kann. Also wieso beschweren sich die Leute dann bei Microsoft, kauft doch ein Chromebook oder einen Mac, da ist kein Windows drauf und die Webanwendungen kann man auch so verwenden.

Zitat von @Frank:

Aber ganz ehrlich, man braucht kein offizielles MS-Office bei den ganzen Alternativen.

Aber ganz ehrlich, man braucht kein offizielles MS-Office bei den ganzen Alternativen.

Wenn man nur seinen Einkaufszettel schreibt, dann nicht, aber die komplette Finanzindustrie sowie viele andere Berufszweige basieren zu 99% auf MS Excel.

Zitat von @rzlbrnft:

Diese Spekulationen haben die gleiche Qualität, wie die Impfgegner die jetzt schon davon sprechen, das wir Winter wieder eingesperrt sind.

Was für Spekulationen??Diese Spekulationen haben die gleiche Qualität, wie die Impfgegner die jetzt schon davon sprechen, das wir Winter wieder eingesperrt sind.

Und eigentlich kenn ich keinen Linux User, der nach der Installation Secure Boot wieder eingeschaltet hat, wer macht sowas?

Jeder, der die Sicherheitsvorteile von SecureBoot nutzen möchte?Ausserdem ist bei Geräten, welche mit Unix vorinstalliert gekauft wurden gerne mal SecureBoot schon an.

Wenn du ein Gerät kaufst, was auf Windows gelockt ist, und dann Linux installieren willst, bist du selber schuld.

Nur weil ich eine Windows-Lizenz zusammen mit dem Gerät gekauft habe, heißt das doch nicht, dass darauf nur Windows läuft.SIM-Lock war bei Mobiltelefonen lang gang und gäbe, und keiner hat sich beschwert.

Dreiste Lüge. Jeder, der ein Handy ohne Vertragsbindung kaufen wollte hat geflucht wir ein Rohrspatz.Auf iPhones und iPads kann man auch irgendwann nix mehr neues installieren, da ist das scheinbar völlig in Ordnung, auch wenn man die dann nur noch als Briefbeschwerer verwenden kann. Also wieso beschweren sich die Leute dann bei Microsoft, kauft doch ein Chromebook oder einen Mac, da ist kein Windows drauf und die Webanwendungen kann man auch so verwenden.

Weil Microsoft nicht die Computer und Laptops herstellt, hier also kein Vendor-LockIn besteht.

Zitat von @Frank:

Aber ganz ehrlich, man braucht kein offizielles MS-Office bei den ganzen Alternativen.

Aber ganz ehrlich, man braucht kein offizielles MS-Office bei den ganzen Alternativen.

Wenn man nur seinen Einkaufszettel schreibt, dann nicht, aber die komplette Finanzindustrie sowie viele andere Berufszweige basieren zu 99% auf MS Excel.

?????

Sogut wie alle Kleinbetriebe und Mittelständler benutzen eine Branchensoftware. Und die großen Unternehmen Datev oder SAP.

Kann man zwar alles nach Excel exportieren, aber die Dateien kannst du genauso in anderen Tabellenkalkulation-Programmen öffnen.

Mir tun alle Teilnehmer in dieser Diskussion leid, die deinen Stuss hier lesen mussten.

Gruß,

@Snowman25

Das Zauberwort ist billig. Wer billig haben will kriegt billig.

Ach ja, nenn mir doch einen PC Hersteller, bei dem man Secure Boot NICHT ausschalten kann. Wir haben hier keine einzige Kiste wo das nicht geht. Bisher nur Motzen ohne Hintergrund.

Ein PC ist vielleicht in deiner Vorstellung ein Universalgerät, ich fände das auch toll, aber ein rechtliches Muss ist das nicht. Wenn du ein Bundle kaufst, bekommst du halt auch ein Bundle, Nischenprodukte kosten halt dementsprechend mehr, das war schon immer so. Darüber kannst du dich aufregen aber helfen tut dir das halt gar nix, friss oder stirb.

Apple macht das schon Ewigkeiten so, nur die Schafe fressen das ohne zu murren, Kopfhörer ist obsolet? Ja dann zahlen wir halt alle 200 Euro für Bluetooth Zahnbürsten mit Latenz, und alle freuen sich.

Dann sind die aber meist 10 Jahre und älter will dann eh keiner mehr haben-.

Was für eine unglaublich arrogante Aussage, meine Mum hat keinen Bock 400 Euro für ein neues auszugeben, die würde ihr gebrauchtes gerne weiter benutzen, wird aber gegängelt weil sie keine Apps mehr installieren kann, bei Android geht das per Apk auf eigene Gefahr.

Das Zauberwort ist billig. Wer billig haben will kriegt billig.

Zitat von @Lochkartenstanzer:

Quatsch mit Soße.

Zitat von @rzlbrnft:

Diese Spekulationen haben die gleiche Qualität, wie die Impfgegner die jetzt schon davon sprechen, das wir Winter wieder eingesperrt sind.

Diese Spekulationen haben die gleiche Qualität, wie die Impfgegner die jetzt schon davon sprechen, das wir Winter wieder eingesperrt sind.

Quatsch mit Soße.

Ach ja, nenn mir doch einen PC Hersteller, bei dem man Secure Boot NICHT ausschalten kann. Wir haben hier keine einzige Kiste wo das nicht geht. Bisher nur Motzen ohne Hintergrund.

Zitat von @Lochkartenstanzer:

Falsch. Ein PC ist ein Universalgerät, das druch Microsofts betsrebungen und Bundlingaktionen kaum noch ohen Window zu bekommen ist. Die paar Geräte, die man ohne OS bekommt, kan nman an eienr Hand abzählen und selbst bei denen sind die MS-keys bereits vorinstalliert.

Falsch. Ein PC ist ein Universalgerät, das druch Microsofts betsrebungen und Bundlingaktionen kaum noch ohen Window zu bekommen ist. Die paar Geräte, die man ohne OS bekommt, kan nman an eienr Hand abzählen und selbst bei denen sind die MS-keys bereits vorinstalliert.

Ein PC ist vielleicht in deiner Vorstellung ein Universalgerät, ich fände das auch toll, aber ein rechtliches Muss ist das nicht. Wenn du ein Bundle kaufst, bekommst du halt auch ein Bundle, Nischenprodukte kosten halt dementsprechend mehr, das war schon immer so. Darüber kannst du dich aufregen aber helfen tut dir das halt gar nix, friss oder stirb.

Apple macht das schon Ewigkeiten so, nur die Schafe fressen das ohne zu murren, Kopfhörer ist obsolet? Ja dann zahlen wir halt alle 200 Euro für Bluetooth Zahnbürsten mit Latenz, und alle freuen sich.

Auf iPhones und iPads kann man auch irgendwann nix mehr neues installieren, da ist das scheinbar völlig in Ordnung, auch wenn man die dann nur noch als Briefbeschwerer verwenden kann.

Dann sind die aber meist 10 Jahre und älter will dann eh keiner mehr haben-.

Was für eine unglaublich arrogante Aussage, meine Mum hat keinen Bock 400 Euro für ein neues auszugeben, die würde ihr gebrauchtes gerne weiter benutzen, wird aber gegängelt weil sie keine Apps mehr installieren kann, bei Android geht das per Apk auf eigene Gefahr.

Zitat von @Lochkartenstanzer:

Due hast es vermutlich ncith gemekrt, aber das war ein Quell dauernden Ärgernisses un dich mußt meine Kunden immer erklären, was das Problem mit den "billigen" Handies mit dem Vertrag ist, wenn sie das nach dem Vertragsende anders nutzen wollten. Die haben es also meist erst nach 2 bis 5 Jahre gemerkt, daß sie da sich Murks gekauft haben.

Due hast es vermutlich ncith gemekrt, aber das war ein Quell dauernden Ärgernisses un dich mußt meine Kunden immer erklären, was das Problem mit den "billigen" Handies mit dem Vertrag ist, wenn sie das nach dem Vertragsende anders nutzen wollten. Die haben es also meist erst nach 2 bis 5 Jahre gemerkt, daß sie da sich Murks gekauft haben.

Das Zauberwort ist billig. Wer billig haben will kriegt billig.

Zitat von @Lochkartenstanzer:

Falsch. Die Apple-PCs (=Macs) sind nicht am MacOS ghebunden. Apple vertreibst die zwar aus einer Hand, aber bisher hat noch kein einziger Mac Problem gemacht, wenn man dem unabhänig von Apple ein anderes Unixoides OS oder gar Windows unterjubeln wollte. die IPhone und iPads sind wieder ein ganz anderes Thema.

Apple macht das schon Ewigkeiten so, nur die Schafe fressen das ohne zu murren, Kopfhörer ist obsolet? Ja dann zahlen wir halt alle 200 Euro für Bluetooth Zahnbürsten mit Latenz, und alle freuen sich.

Falsch. Die Apple-PCs (=Macs) sind nicht am MacOS ghebunden. Apple vertreibst die zwar aus einer Hand, aber bisher hat noch kein einziger Mac Problem gemacht, wenn man dem unabhänig von Apple ein anderes Unixoides OS oder gar Windows unterjubeln wollte. die IPhone und iPads sind wieder ein ganz anderes Thema.

Ich spreche von Mobilgeräten, das sind die Geräte mit denen Apple die meiste Kohle macht und die Marktmacht hat.

Und du hast immer noch keinen PC Hersteller mit Microsoft OS genannt, bei dem man nicht genauso jedes gewünschte OS installieren kann. Ich kenn keinen und hatte noch nie ein Gerät wo das nicht ging.

Hätte hätte Fahrradkette.

Zitat von @rzlbrnft:

Und du hast immer noch keinen PC Hersteller mit Microsoft OS genannt, bei dem man nicht genauso jedes gewünschte OS installieren kann. Ich kenn keinen und hatte noch nie ein Gerät wo das nicht ging.

Hätte hätte Fahrradkette.

Und du hast immer noch keinen PC Hersteller mit Microsoft OS genannt, bei dem man nicht genauso jedes gewünschte OS installieren kann. Ich kenn keinen und hatte noch nie ein Gerät wo das nicht ging.

Hätte hätte Fahrradkette.

Also erstmal: Es gibt faktisch keine "PC-Hersteller". Ein PC besteht aus Komponenten. Die kann ich mir alle einzeln kaufen und dann immer noch ein beliebiges OS installieren. Auf KEINER EINZIGEN Hardware-Komponente ist "läuft nur mit Microsoft" eingraviert.

Die, die du als "Hersteller" bezeichnest, machen ja nix anderes.

Abgesehen davon hast DU doch postuliert, dass man sich bei einem PC einen Microsoft-LockIn antun würde. Jetzt behauptest du das Gegenteil und verlangst von LKS, deine ursprüngliche Aussage zu bestätigen?

Zitat von @Snowman25:

Abgesehen davon hast DU doch postuliert, dass man sich bei einem PC einen Microsoft-LockIn antun würde. Jetzt behauptest du das Gegenteil und verlangst von LKS, deine ursprüngliche Aussage zu bestätigen?

Abgesehen davon hast DU doch postuliert, dass man sich bei einem PC einen Microsoft-LockIn antun würde. Jetzt behauptest du das Gegenteil und verlangst von LKS, deine ursprüngliche Aussage zu bestätigen?

Ich glaub das mit dem Lesen üben wir nochmal. Ich hab geschrieben, WENN man sich so ein gelocktes Gerät kaufen würde, was ja keiner tun muss.