VPNFilter Maleware - Großes Botnetz auf NAS und Routern in 54 Ländern aufgedeckt

Nach Angaben von Cisco und der Sicherheitsfirma Talos wurde ein sehr großes Botnet auf Routern und NAS-System entdeckt. Die gefundene Malware wurde VPNFilter getauft und soll möglicherweise russischer Herkunft sein. Die meisten infizierten Rechner befinden sich neben Deutschland (Platz 2) in der Ukraine.

Nach bisherigen Kenntnissen handelt es sich um Geräte der Hersteller Linksys, MikroTik, Netgear, TP-Link und QNAP.

QNAP hab bereits mit einem Patch reagiert. Bei allen anderen Routern und NAS-Systemen wird als Workaround ein kompletter Reset empfohlen. Ein Neustart reicht wohl leider nicht aus, wie genau die Maleware VPNFilter auf die Geräte gelangt ist, ist noch unbekannt.

Folgende Router und NAS-Systeme sind bisher bestätig:

Gruß

Frank

Nach bisherigen Kenntnissen handelt es sich um Geräte der Hersteller Linksys, MikroTik, Netgear, TP-Link und QNAP.

QNAP hab bereits mit einem Patch reagiert. Bei allen anderen Routern und NAS-Systemen wird als Workaround ein kompletter Reset empfohlen. Ein Neustart reicht wohl leider nicht aus, wie genau die Maleware VPNFilter auf die Geräte gelangt ist, ist noch unbekannt.

Folgende Router und NAS-Systeme sind bisher bestätig:

- E1200

- E2500

- WRVS4400N

- 1016

- 1036

- 1072

- DGN2200

- R6400

- R7000

- R8000

- WNR1000

- WNR2000

- QTS 4.2.6 Build 20170628, 4.3.3 Build 20170703 und früher sein (wahrscheinlich alle NAS Modelle)

- R600VPN

Gruß

Frank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 375041

Url: https://administrator.de/knowledge/vpnfilter-maleware-grosses-botnetz-auf-nas-und-routern-in-54-laendern-aufgedeckt-375041.html

Ausgedruckt am: 18.07.2025 um 11:07 Uhr

7 Kommentare

Neuester Kommentar

Moin,

Vorsicht mit solchen Attributierungen. Diese sind manchmal total irreführend Heutzutage schiebt man gerne die Schuld anderen Ländern zu. Auch wenn es ein Indiz sein mag, so sagt das nichts darüber aus, wer die tatsächlichen Angreifer sind.

lks

PS. Interesanterweise sind es immer die Russen oder Chinesen, nie die Amerikaner, wenn sowas berichtet wird.

@Frank:

Danke für die Information.

Linksys, Netgear und TP-Link sind ja Billigmarken (ich weiß, daß Linksys ein Cisco-Ableger ist, aber eben ein billiger). Aber MikroTik und QNAP? Das verwundert und erschüttert mich. Obwohl, MikroTik ist irgendwo aus dem Baltikum, ehem. Sowjetunion (vgl. Ukraine). Aber das ist wahrscheinlich zuviel der Spekulation.

Ich wär' froh, meines mal wegzukriegen

Viele Grüße

von

departure69

Danke für die Information.

Linksys, Netgear und TP-Link sind ja Billigmarken (ich weiß, daß Linksys ein Cisco-Ableger ist, aber eben ein billiger). Aber MikroTik und QNAP? Das verwundert und erschüttert mich. Obwohl, MikroTik ist irgendwo aus dem Baltikum, ehem. Sowjetunion (vgl. Ukraine). Aber das ist wahrscheinlich zuviel der Spekulation.

Außerdem kriegt die NSA und die Chinesen auch oft genug ihr Fett weg

Ich wär' froh, meines mal wegzukriegen

Viele Grüße

von

departure69

Das mit QNAP hast Du doch jetzt nicht ernst gemeint oder!?

QNAP ist leider einer dieser Hersteller, der zwar regelmäßig FW-Updates herausbringt, nur allzu oft sind die Updates dermaßen verbuggt, dass man sich fragen muss, ob überhaupt irgendeine QS stattfindet.

Aus leidvoller Erfahrung kann ich nur tunlichst davon abraten möglichst zügig auf die jeweils neueste QTS-Version upzudaten! Am besten wartet man zunächst einige Tage/Wochen ab und schaut sich im Forum um, welche Fehler auftauchen...

Und natürlich vor einem FW-Update immer schön ein Backup von der QNAP machen.

Ach ja, QNAP's sind echt toll, wenn Sie denn laufen!

Aber wer so eine QNAP ohne eine FW und dann möglichweise nicht mit Standard-PW direkt ins Internet hängt, dem ist m.E. eh nicht zu helfen.

Gruß

Dirk

QNAP ist leider einer dieser Hersteller, der zwar regelmäßig FW-Updates herausbringt, nur allzu oft sind die Updates dermaßen verbuggt, dass man sich fragen muss, ob überhaupt irgendeine QS stattfindet.

Aus leidvoller Erfahrung kann ich nur tunlichst davon abraten möglichst zügig auf die jeweils neueste QTS-Version upzudaten! Am besten wartet man zunächst einige Tage/Wochen ab und schaut sich im Forum um, welche Fehler auftauchen...

Und natürlich vor einem FW-Update immer schön ein Backup von der QNAP machen.

Ach ja, QNAP's sind echt toll, wenn Sie denn laufen!

Aber wer so eine QNAP ohne eine FW und dann möglichweise nicht mit Standard-PW direkt ins Internet hängt, dem ist m.E. eh nicht zu helfen.

Gruß

Dirk

@monstermania:

Nunja, wenn ich mir die wirklich hochpreisigen QNAPs so ansehe, die als klassische NAS-Geräte anhand Features und Performance schon deutlich im SAN-Bereich wildern, ohne SAN zu sein (und nur einen Teil davon zu kosten), dann kann QNAP keine Krattler-Firma sein. Deswegen bin ich bei QNAP zumindest deutlich verwunderter, daß dort solch ein Angriff (in Form von Bestandteil eines Botnetzes zu werden) möglich ist, als vergleichsweise bei TP-Link.

Viele Grüße

von

departure69

Nunja, wenn ich mir die wirklich hochpreisigen QNAPs so ansehe, die als klassische NAS-Geräte anhand Features und Performance schon deutlich im SAN-Bereich wildern, ohne SAN zu sein (und nur einen Teil davon zu kosten), dann kann QNAP keine Krattler-Firma sein. Deswegen bin ich bei QNAP zumindest deutlich verwunderter, daß dort solch ein Angriff (in Form von Bestandteil eines Botnetzes zu werden) möglich ist, als vergleichsweise bei TP-Link.

Viele Grüße

von

departure69

Moin,

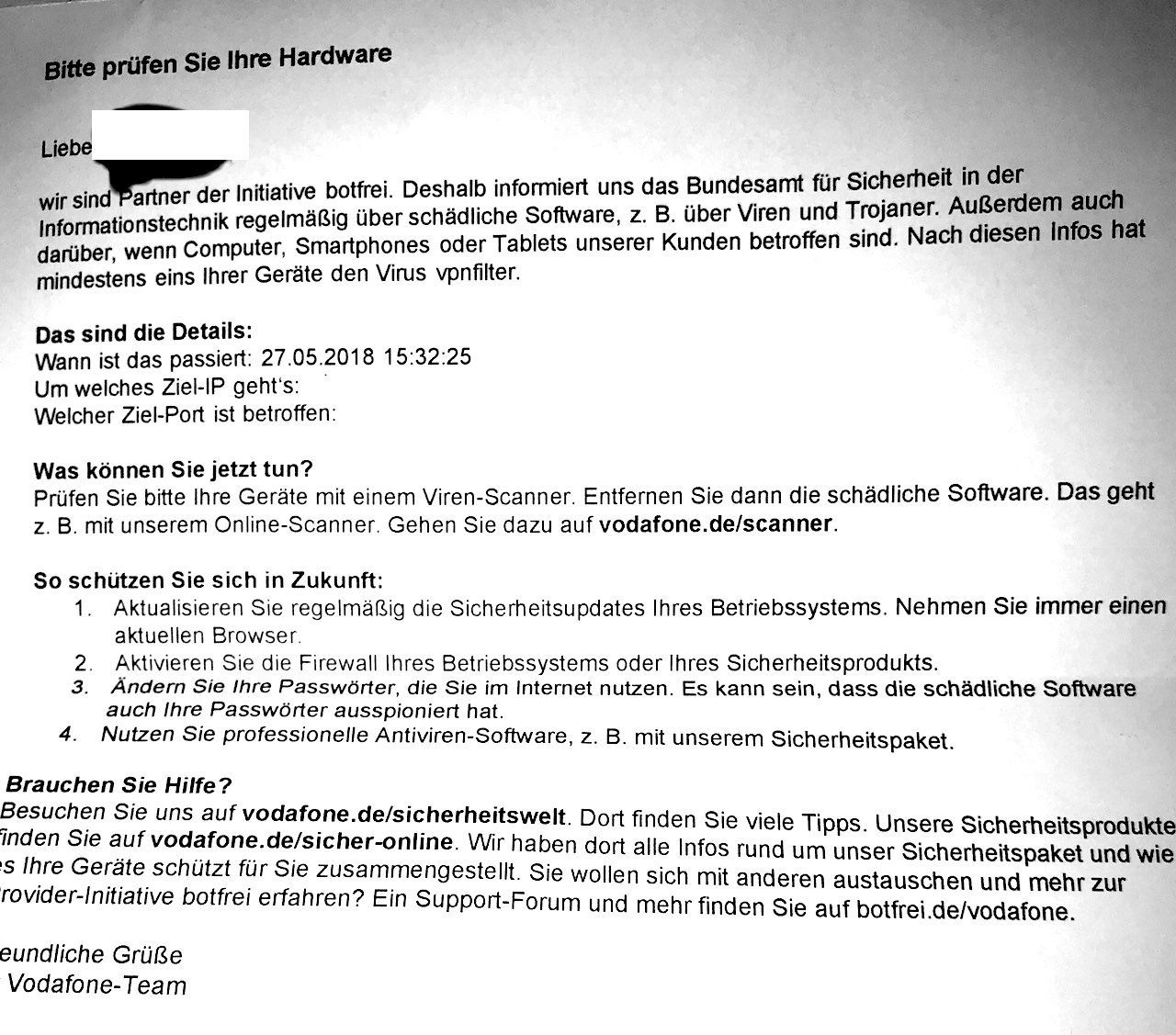

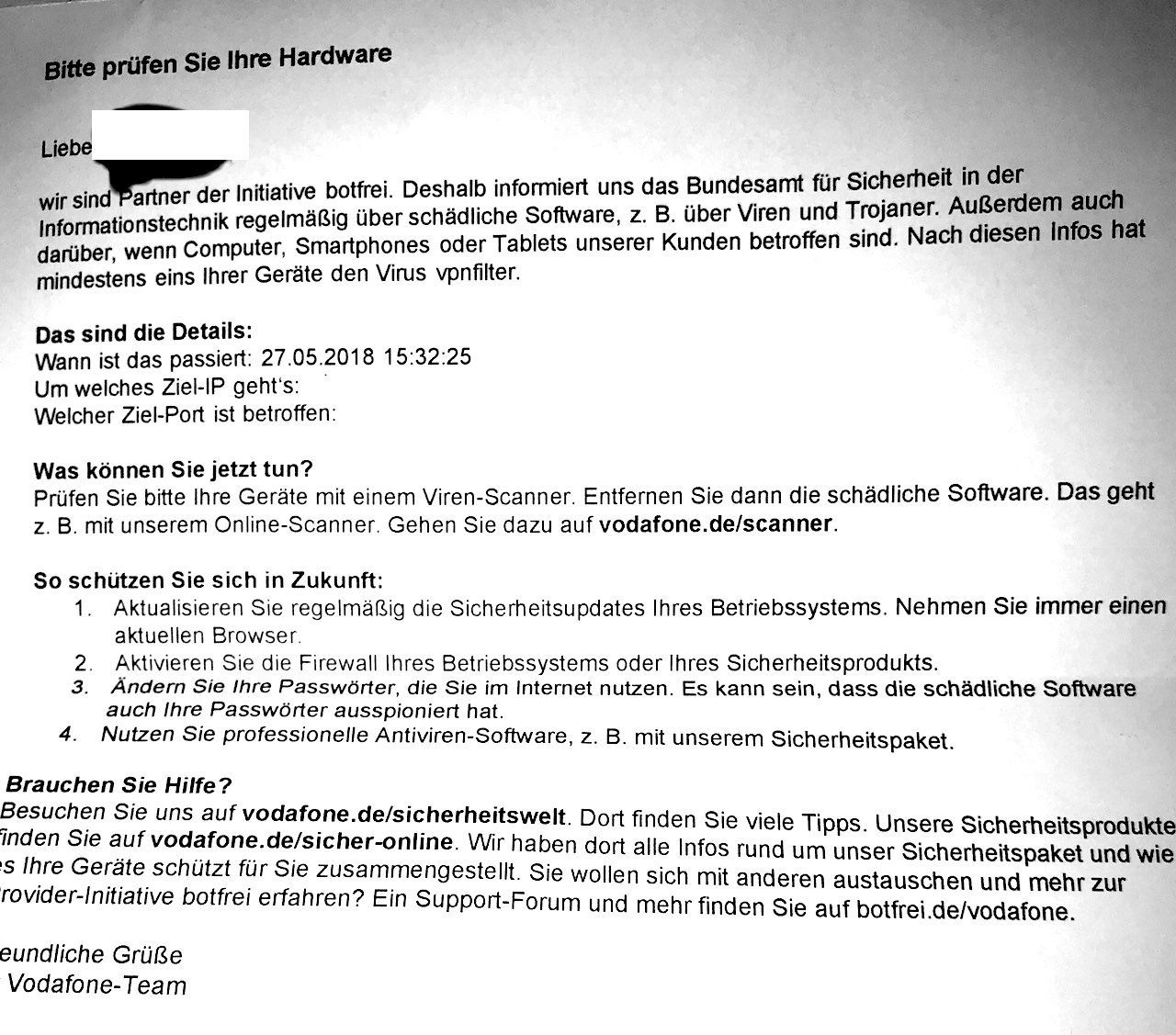

nur mal so am Rande: In der Hoffnung auf einen "schönen" Screenshot ala Zensursulas Stoppschilder habe ich die URL im Browser aufgerufen, schade nur ein einzeiliger Text, so belanglos das ich mich nicht mal erinnere was da genau stand.

Das war am 27.5. am 2.6. traf hier dann ein Schreiben von Vodafone ein ...

Datum und Uhrzeit stimmen mit meinem Zugriff überein...

Datum und Uhrzeit stimmen mit meinem Zugriff überein...

-teddy

nur mal so am Rande: In der Hoffnung auf einen "schönen" Screenshot ala Zensursulas Stoppschilder habe ich die URL im Browser aufgerufen, schade nur ein einzeiliger Text, so belanglos das ich mich nicht mal erinnere was da genau stand.

Das war am 27.5. am 2.6. traf hier dann ein Schreiben von Vodafone ein ...

-teddy