Sichere Netzwerkinfrastrukturplanung

Moin Moin an Alle,

ich mache mir derzeit ein wenig Gedanken über eine sinnvolle neue Netzwerkstrukturplanung. Diese soll ein uralt-Netzwerk ersetzen und nichts daraus soll übernommen werden. Ich bin also von den Gedanken frei in der Gestaltung und würde gerne ein paar weitere Meinungen einholen. Budget ist ebenfalls eine zweitrangige Betrachtung. In erster Linie soll ein hohes Maß an Sicherheit gewährleistet sein.

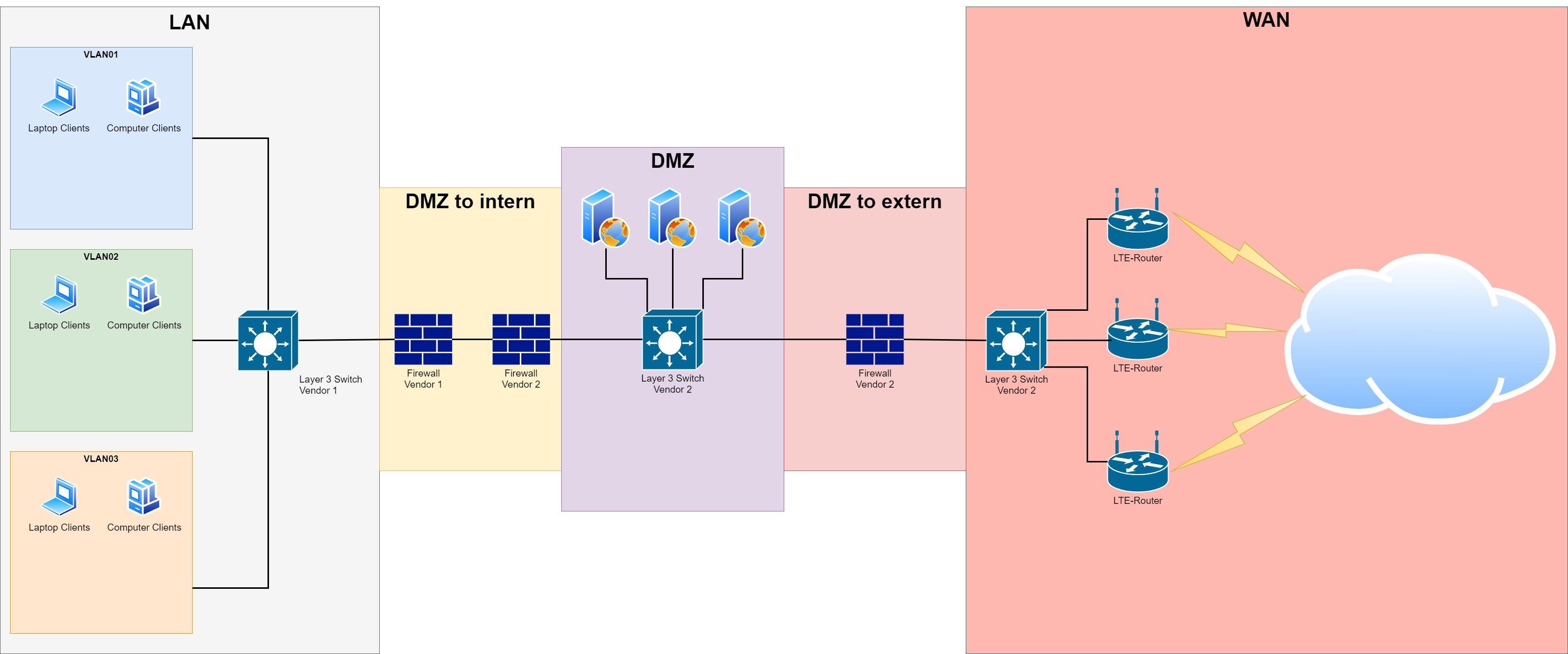

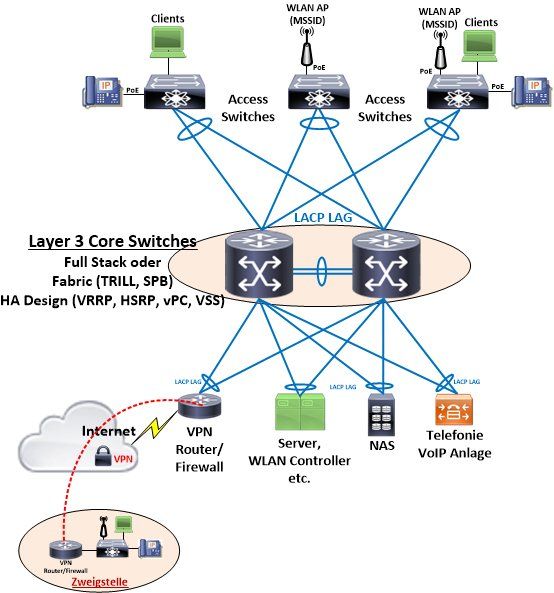

Grundsätzlich soll das interne Netzwerk natürlich anhand verschiedener VLAN's abgegrenzt sein und über einen / mehrere Layer3-Switches gemanaged werden. Alle weitere interne Infrastruktur ist recht rudimentär und überschaubar. Interessant ist für mich ist allerdings der Step in Richtung externe Kommunkation was u.a. klassisches Surfen angeht. Hier liegt für mich der Schwerpunkt und es soll maximale Sicherheit erreicht werden (auch wenn es keine 100% gibt). Die aufgebaute DMZ soll klassisch das LAN vom WAN trennen. Mein Gedanke ist zum Einen: Unterschiedliche Hersteller bei aktiven Netzwerkkomponenten im LAN / DMZ / WAN und zum Anderen: Unterschiedliche Hersteller im Bereich der Next-Generation-Firewall's.

Bei der Trennung der aktiven Netzwerkkomponenten sehe ich wenig Schwierigkeiten. Jetzt allerdings der Punkt der Firewall-Security-Lösungen: Hersteller DMZ to extern und erste Firewall DMZ to intern soll von Hersteller X sein (Bspw. Fortinet). Jetzt würde ich allerdings gerne hinter die erste Firewall Richtung intern (von der DMZ aus gesehen), noch eine weitere Firewall-Security-Lösung eines weiteren Hersteller Y (Bspw. PaloAlto) setzen. Sinn und Zweck wäre bei einer Zero-Day-Lücke o.ä. in Fortinet kommt der Angreifer bis zum DMZ to intern der Fortinet-Lösung, doch die PaloAlto steht noch. Zudem hätten wir noch unterschiedliche Hersteller auf den aktiven Netzwerkkomponenten zwischen DMZ und LAN.

Ich hoffe das Ganze ist vom Lösungsansatz verständlich und mit Hilfe des beigefügten Bildes nachzuvollziehen.

Denkt ihr das funktioniert vom Grundsatz, gibt es Ansätze und Vorschläge bzgl. einer besseren Umsetzung? Dies ist erst einmal das erste "Brainstorming" meinerseits.

Gruß und vielen Dank

Randompepe

ich mache mir derzeit ein wenig Gedanken über eine sinnvolle neue Netzwerkstrukturplanung. Diese soll ein uralt-Netzwerk ersetzen und nichts daraus soll übernommen werden. Ich bin also von den Gedanken frei in der Gestaltung und würde gerne ein paar weitere Meinungen einholen. Budget ist ebenfalls eine zweitrangige Betrachtung. In erster Linie soll ein hohes Maß an Sicherheit gewährleistet sein.

Grundsätzlich soll das interne Netzwerk natürlich anhand verschiedener VLAN's abgegrenzt sein und über einen / mehrere Layer3-Switches gemanaged werden. Alle weitere interne Infrastruktur ist recht rudimentär und überschaubar. Interessant ist für mich ist allerdings der Step in Richtung externe Kommunkation was u.a. klassisches Surfen angeht. Hier liegt für mich der Schwerpunkt und es soll maximale Sicherheit erreicht werden (auch wenn es keine 100% gibt). Die aufgebaute DMZ soll klassisch das LAN vom WAN trennen. Mein Gedanke ist zum Einen: Unterschiedliche Hersteller bei aktiven Netzwerkkomponenten im LAN / DMZ / WAN und zum Anderen: Unterschiedliche Hersteller im Bereich der Next-Generation-Firewall's.

Bei der Trennung der aktiven Netzwerkkomponenten sehe ich wenig Schwierigkeiten. Jetzt allerdings der Punkt der Firewall-Security-Lösungen: Hersteller DMZ to extern und erste Firewall DMZ to intern soll von Hersteller X sein (Bspw. Fortinet). Jetzt würde ich allerdings gerne hinter die erste Firewall Richtung intern (von der DMZ aus gesehen), noch eine weitere Firewall-Security-Lösung eines weiteren Hersteller Y (Bspw. PaloAlto) setzen. Sinn und Zweck wäre bei einer Zero-Day-Lücke o.ä. in Fortinet kommt der Angreifer bis zum DMZ to intern der Fortinet-Lösung, doch die PaloAlto steht noch. Zudem hätten wir noch unterschiedliche Hersteller auf den aktiven Netzwerkkomponenten zwischen DMZ und LAN.

Ich hoffe das Ganze ist vom Lösungsansatz verständlich und mit Hilfe des beigefügten Bildes nachzuvollziehen.

Denkt ihr das funktioniert vom Grundsatz, gibt es Ansätze und Vorschläge bzgl. einer besseren Umsetzung? Dies ist erst einmal das erste "Brainstorming" meinerseits.

Gruß und vielen Dank

Randompepe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 563451

Url: https://administrator.de/forum/sichere-netzwerkinfrastrukturplanung-563451.html

Ausgedruckt am: 16.07.2025 um 01:07 Uhr

13 Kommentare

Neuester Kommentar

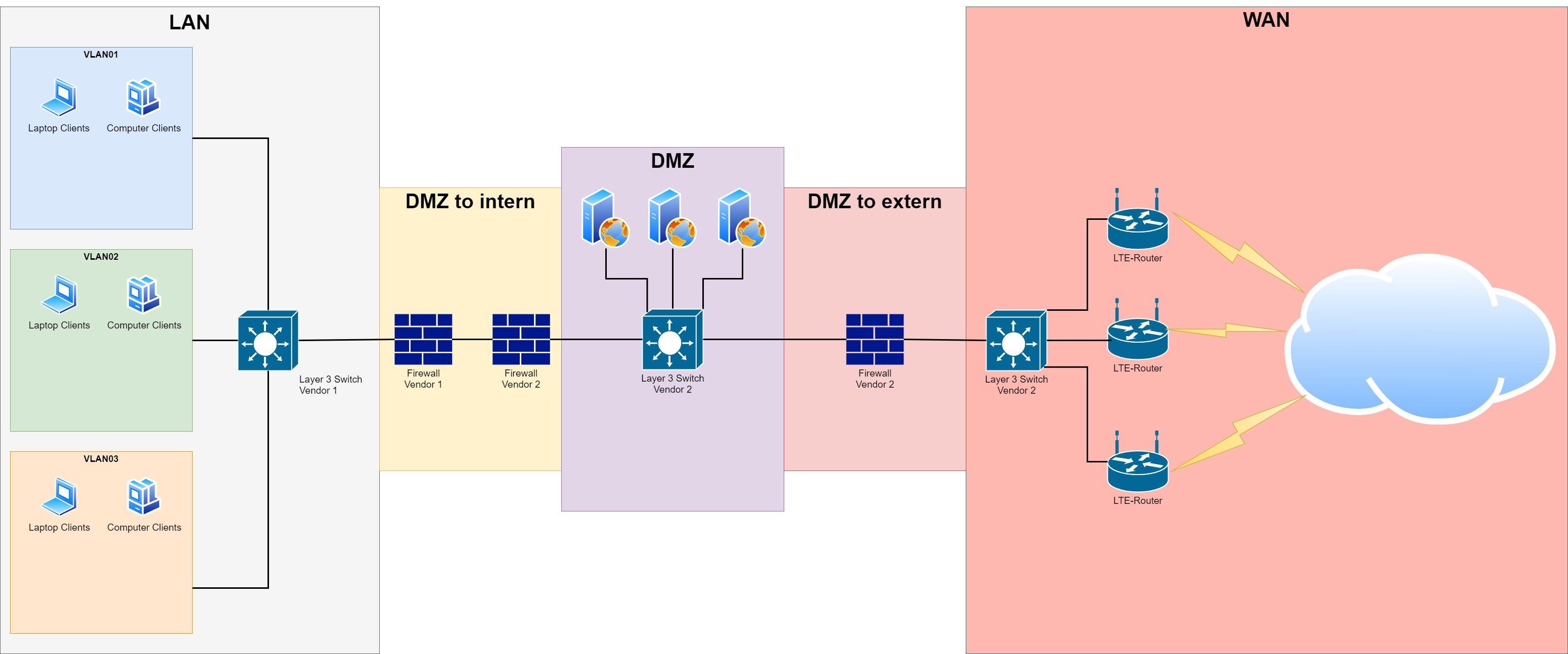

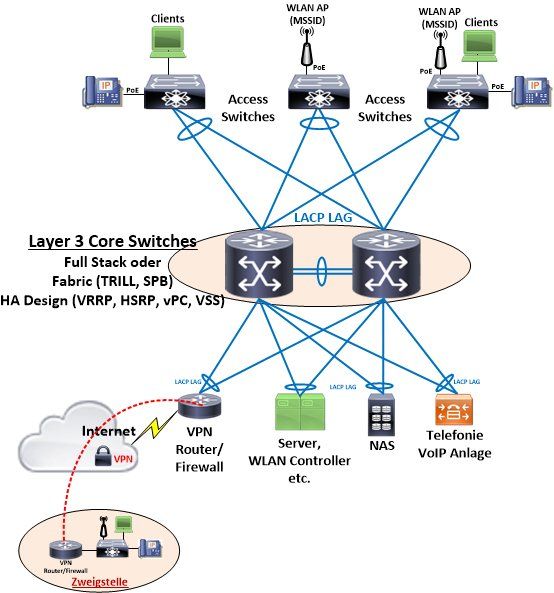

Ja, das funktioniert so und ist mehr oder minder ein klassisches Design mit dem du nichts falsch machst. So sähe sowas in einer Campus Hierarchie aus:

Dein Fokus oben lag da mehr auf der WAN Anbindung was dann hier dem Komplex "VPN/Router/Firewall" entspricht.

Dort würde man dann natürlich mit einem Fokus auf höhere Sicherheit immer 2 WAN Router oder Firewalls planen die in einem VRRP oder HA Cluster redundant arbeiten und auch mindestens 2 redundante Provider bedienen. Sich nur auf LTE Provider zu verlassen wäre dann wieder fahrlässig. Zumal man da auch von der Bandbreite durch die in der Regel bis zu 700facher Überbuchung der Zellen niemals sicher gehen kann.

Ist aber im Ganzen schon alles richtig so.

Dein Fokus oben lag da mehr auf der WAN Anbindung was dann hier dem Komplex "VPN/Router/Firewall" entspricht.

Dort würde man dann natürlich mit einem Fokus auf höhere Sicherheit immer 2 WAN Router oder Firewalls planen die in einem VRRP oder HA Cluster redundant arbeiten und auch mindestens 2 redundante Provider bedienen. Sich nur auf LTE Provider zu verlassen wäre dann wieder fahrlässig. Zumal man da auch von der Bandbreite durch die in der Regel bis zu 700facher Überbuchung der Zellen niemals sicher gehen kann.

Ist aber im Ganzen schon alles richtig so.

Hi,

Gegenfragen:

Ist das ernst gemeint ?

für wieviele Anwender in den Netzen soll das geplant werden ?

Wieviele sehr gute Netzwerkadmins hast du zur Verfügung ?

-

Sorry, aber für mich sieht das nur nach einer Zusammenfassung von Buzzwords aus:

DMZ, VLAN, Layer 3 Switch, Next Generation Firewall.

-

Konkrete Fehler bzw. Mängel die ich sehe:

- inkl. LTE Router(?) hast du Netzwerkkomponenten von 3-5 verschiedenen Herstellern verbaut, hierfür benötigst du Leute die diese Geräte vernünftig einrichten und mangen können.

- von LAN zu WAN hast du 4 Router hintereinander geschaltet, mit Layer 3 Switchen hast du sogar 7 routende Komponenten hintereinander: Respekt.

etc.

CH

Gegenfragen:

Ist das ernst gemeint ?

für wieviele Anwender in den Netzen soll das geplant werden ?

Wieviele sehr gute Netzwerkadmins hast du zur Verfügung ?

-

Sorry, aber für mich sieht das nur nach einer Zusammenfassung von Buzzwords aus:

DMZ, VLAN, Layer 3 Switch, Next Generation Firewall.

-

Konkrete Fehler bzw. Mängel die ich sehe:

- inkl. LTE Router(?) hast du Netzwerkkomponenten von 3-5 verschiedenen Herstellern verbaut, hierfür benötigst du Leute die diese Geräte vernünftig einrichten und mangen können.

- von LAN zu WAN hast du 4 Router hintereinander geschaltet, mit Layer 3 Switchen hast du sogar 7 routende Komponenten hintereinander: Respekt.

etc.

CH

@ChriBo, wo siehst du denn da bitte 4 Router hintereinander geschaltet? Geschweige denn 7?

Ich sehe auch keine Herstellerangaben. Die unterstellst du.

Ist dein Betrag ernst gemeint?

Grüße

Ich sehe auch keine Herstellerangaben. Die unterstellst du.

Ist dein Betrag ernst gemeint?

Grüße

Dein Design wird am Ende des Tages keine zusätzliche Sicherheit herstellen.

Das Hochnehmen einer Firewall ist eine im echten Leben sehr selten stattfindende Angriffstechnik.

Der Angriff, der in deinem Fall höchstwahrscheinlich kein gezielter Angriff ist, wird auf eine Software und dessen Speicherverhalten abzielen oder eine Interaktion eines Menschen benutzen.

Sollte jemand eine Perimeterfirewall erfolgreich kompromittieren,dann wird eine weitere Firewall keinen Nutzen mehr bringen.

Ich glaube Du bist gut beraten, wenn die dein Wissensstand über tatsächliche Gefahren auf den neusten Stand bringst und die Märchen von irgendwelchen Hollywoodfilmen nicht glaubst.

Der Angriffsvektor ist mit annähernd 100%-tiger Wahrscheinlichkeit schon vorhanden und es ist kein Netzwerkgerät.

Das Hochnehmen einer Firewall ist eine im echten Leben sehr selten stattfindende Angriffstechnik.

Der Angriff, der in deinem Fall höchstwahrscheinlich kein gezielter Angriff ist, wird auf eine Software und dessen Speicherverhalten abzielen oder eine Interaktion eines Menschen benutzen.

Sollte jemand eine Perimeterfirewall erfolgreich kompromittieren,dann wird eine weitere Firewall keinen Nutzen mehr bringen.

Ich glaube Du bist gut beraten, wenn die dein Wissensstand über tatsächliche Gefahren auf den neusten Stand bringst und die Märchen von irgendwelchen Hollywoodfilmen nicht glaubst.

Der Angriffsvektor ist mit annähernd 100%-tiger Wahrscheinlichkeit schon vorhanden und es ist kein Netzwerkgerät.

Hi,

Clients - <Layer 3 Switch>-[FW1]-[FW2]-<Layer 3 Switch> - [FW3] - <Layer 3 Switch> - [LTE Router]

3x FW + LTE Router ergibt für mich 4 hintereinander geschaltete Router.

3x Layer 3 (!) Switche sind auch routende Komponenten.

-

Ob die Komponenten dann routen, bridgen, natten oder die Switche dann nur auf Layer 2 arbeiten ist erstmal egal.

Wg. den unterschiedlichen Herstellern: Dies kam vom OT.

CH

Clients - <Layer 3 Switch>-[FW1]-[FW2]-<Layer 3 Switch> - [FW3] - <Layer 3 Switch> - [LTE Router]

3x FW + LTE Router ergibt für mich 4 hintereinander geschaltete Router.

3x Layer 3 (!) Switche sind auch routende Komponenten.

-

Ob die Komponenten dann routen, bridgen, natten oder die Switche dann nur auf Layer 2 arbeiten ist erstmal egal.

Wg. den unterschiedlichen Herstellern: Dies kam vom OT.

CH

Eine Firewall ist schon ein Router. Vermutlich nicht der Core-Router aber sie routet in den meisten Fällen.

Pepe, willst du allen Ernstes erklären, dass deine Konstruktion, die du in einem Forum wie diesen ausbreitest, einen Schutz vor staatlicher oder sonstiger professioneller Angriffe bieten soll?

Wenn du über solches Geheimwissen verfügst und so den totalen Überblick hast, warum dann der Post hier?

Allein die Wahrscheinlichkeit der Firewall-Kompromitirung ist so gering, dass du eher beim Abholen deines Lottogewinns vom Blitz getroffen wirst. Dass zusätzlich, dieses Hochsicherheits"Konzept" von dir designt oder bedient wird, der das hier ausbreitet, ist auch völliger Mumpitz. Der Menschenverstand und die Lebenserfahrung sagt hier eigentlich gleich: Obacht, jetzt wird es lustig.

Und die drei LTE Anschlüsse noch dazu... 🤦

Nur Mal so am Rande, ich habe auch mit außerordentlich kritischen Themen zu tun, Stichwort Industriespionage oder Rüstungsaufträge. Ich dürfte aber kein einziges Wort dazu sagen oder andeuten, selbst dieser Satz hier ist grenzwertig. Außerdem muss ich damit rechnen, dass mein Arbeitgeber oder Bundesbehörden wiederkehrend meine Zuverlässigkeit prüft. Eine Veröffentlichung eines Konzeptes, sei es nur theoretischer Art und ein Zaunpfahlwink mit Höchstschutzbedürfnissen vor staatlichen Angriffen, ist mindestens unseriös.

Wenn du über solches Geheimwissen verfügst und so den totalen Überblick hast, warum dann der Post hier?

Allein die Wahrscheinlichkeit der Firewall-Kompromitirung ist so gering, dass du eher beim Abholen deines Lottogewinns vom Blitz getroffen wirst. Dass zusätzlich, dieses Hochsicherheits"Konzept" von dir designt oder bedient wird, der das hier ausbreitet, ist auch völliger Mumpitz. Der Menschenverstand und die Lebenserfahrung sagt hier eigentlich gleich: Obacht, jetzt wird es lustig.

Und die drei LTE Anschlüsse noch dazu... 🤦

Nur Mal so am Rande, ich habe auch mit außerordentlich kritischen Themen zu tun, Stichwort Industriespionage oder Rüstungsaufträge. Ich dürfte aber kein einziges Wort dazu sagen oder andeuten, selbst dieser Satz hier ist grenzwertig. Außerdem muss ich damit rechnen, dass mein Arbeitgeber oder Bundesbehörden wiederkehrend meine Zuverlässigkeit prüft. Eine Veröffentlichung eines Konzeptes, sei es nur theoretischer Art und ein Zaunpfahlwink mit Höchstschutzbedürfnissen vor staatlichen Angriffen, ist mindestens unseriös.

Es lachen nicht nur die Hühner.

Wenn dir die Sache selber nicht seltsam vorkommt...;)

Wenn dir die Sache selber nicht seltsam vorkommt...;)