2 VLANs untereinander erreichbar machen. Router: CISCO RV110W, Switch: Netgear GS108E

Guten Tag.

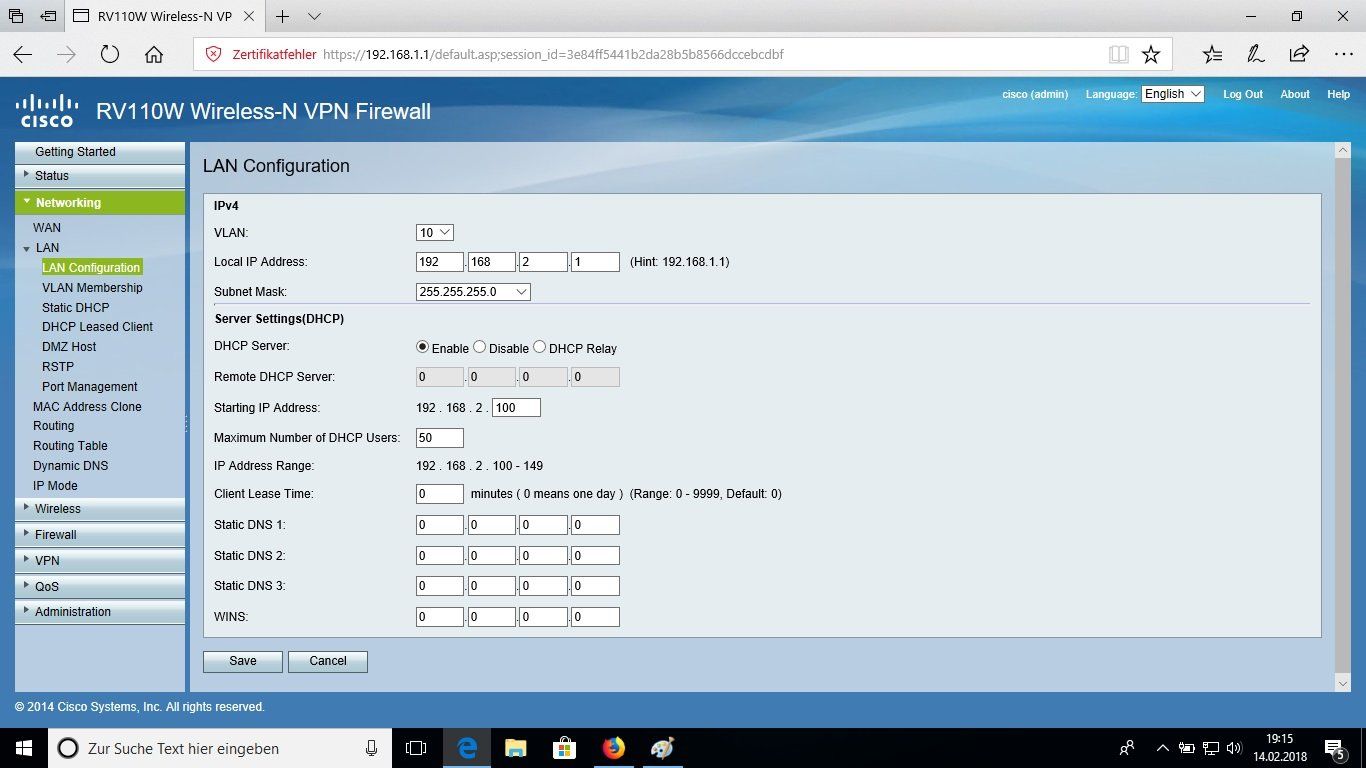

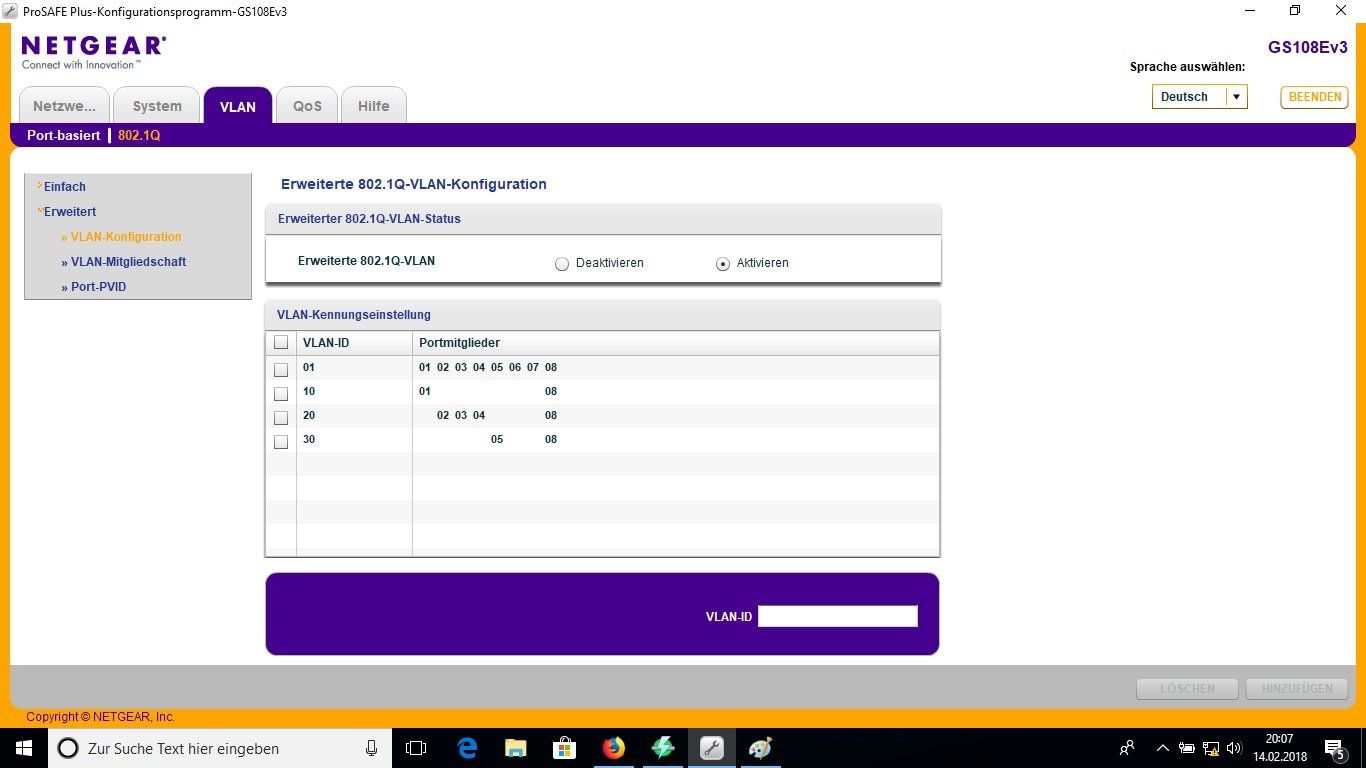

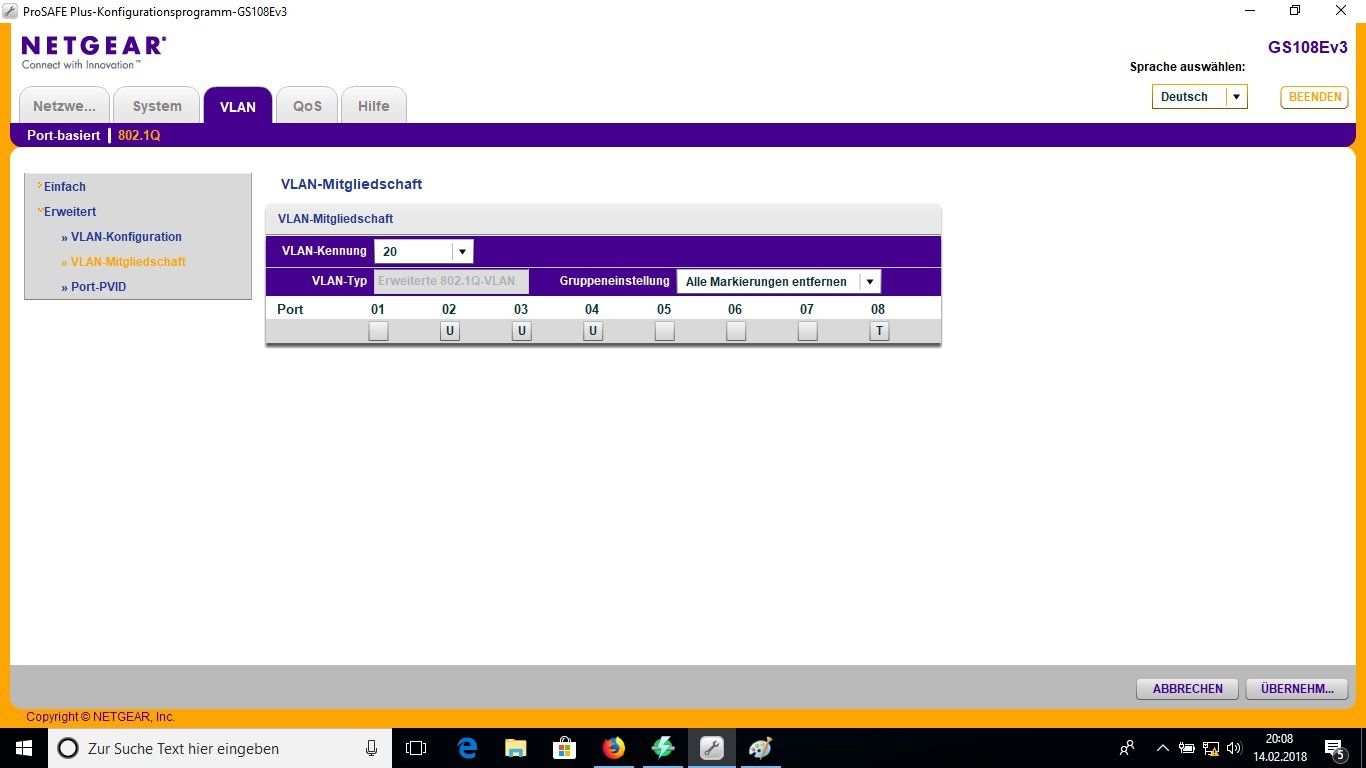

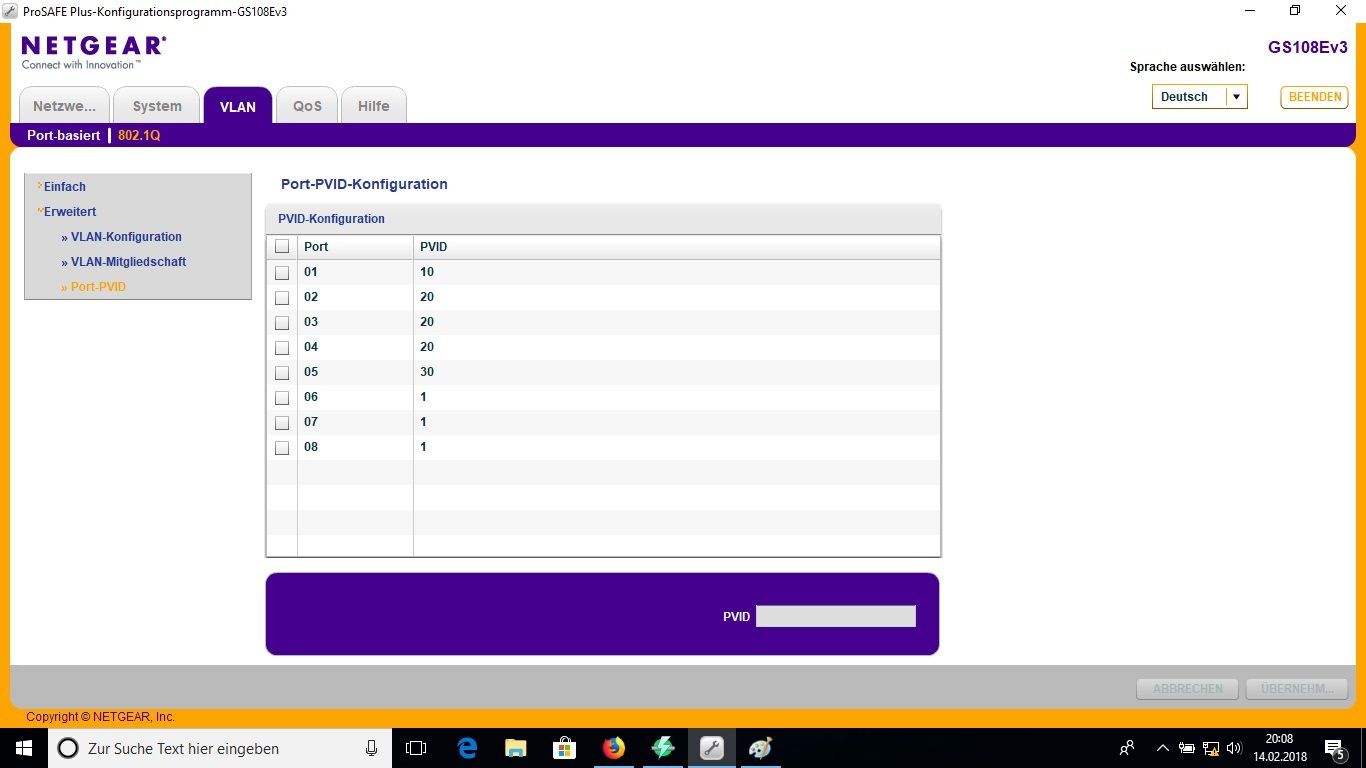

Ich habe mir hier mit folgender Anleitung VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern ein Netzwerk mit 3 VLAN´s aufgebaut. Ich kann in den jeweiligen VLAN´s alle Geräte im selben VLAN sehen und anpingen, und die Routeradresse der anderen VLAN´s anpingen.

Allerdings kann ich keine Geräte in den anderen VLAN´s erreichen, was ja eigentlich auch Sinn der ganzen Geschichte ist.

Ich habe insgesamt 3 VLAN´s aufgesetzt.

VLAN 1 - Management (vorgegeben)

VLAN 2 - Netzwerkdrucker

VLAN 3 - Raum A

VLAN 4 - Raum B

Jetzt würde ich gerne das VLAN 2 & 3 , und VLAN 2 & 4 sich sehen können.

Habe mich etwas mehr damit beschäftigt, allerdings geht bei dieser Konstallation anscheinend kein Inter VLAN Routing, und auch kein normales Routing.

Ich habe versucht mehrere Regeln in der ACL zu setzen, allerdings nimmt er Sie alle nicht an, da Ursprung IP und Ziel IP beide im Router angelegt sind, und ich eine Fehlermeldung bekomme.

Falls jemand eine Lösung weiss wäre ich sehr dankbar.

Ich habe jetzt in der Eile keine Screenshots angehängt, falls gewünscht kann ich diese selbstverständlich erstellen und hochladen.

Vielen Dank

Ich habe mir hier mit folgender Anleitung VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern ein Netzwerk mit 3 VLAN´s aufgebaut. Ich kann in den jeweiligen VLAN´s alle Geräte im selben VLAN sehen und anpingen, und die Routeradresse der anderen VLAN´s anpingen.

Allerdings kann ich keine Geräte in den anderen VLAN´s erreichen, was ja eigentlich auch Sinn der ganzen Geschichte ist.

Ich habe insgesamt 3 VLAN´s aufgesetzt.

VLAN 1 - Management (vorgegeben)

VLAN 2 - Netzwerkdrucker

VLAN 3 - Raum A

VLAN 4 - Raum B

Jetzt würde ich gerne das VLAN 2 & 3 , und VLAN 2 & 4 sich sehen können.

Habe mich etwas mehr damit beschäftigt, allerdings geht bei dieser Konstallation anscheinend kein Inter VLAN Routing, und auch kein normales Routing.

Ich habe versucht mehrere Regeln in der ACL zu setzen, allerdings nimmt er Sie alle nicht an, da Ursprung IP und Ziel IP beide im Router angelegt sind, und ich eine Fehlermeldung bekomme.

Falls jemand eine Lösung weiss wäre ich sehr dankbar.

Ich habe jetzt in der Eile keine Screenshots angehängt, falls gewünscht kann ich diese selbstverständlich erstellen und hochladen.

Vielen Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 364700

Url: https://administrator.de/forum/2-vlans-untereinander-erreichbar-machen-router-cisco-rv110w-switch-netgear-gs108e-364700.html

Ausgedruckt am: 05.08.2025 um 06:08 Uhr

19 Kommentare

Neuester Kommentar

Moin,

mit welchen Geräten denn genau?

Wo findet das Routing statt. So wie im Beispiel im Router oder hast Du einen L3-Switch?

Stefan

mit welchen Geräten denn genau?

Wo findet das Routing statt. So wie im Beispiel im Router oder hast Du einen L3-Switch?

Zitat von @emil89:

Allerdings kann ich keine Geräte in den anderen VLAN´s erreichen, was ja eigentlich auch Sinn der ganzen Geschichte ist.

Nein, eigentlich nicht. Den Zugriff der einzelnen VLANs untereinander muss man im Router entsprechend konfigurieren. Das kann man dann auch Port- oder IP-basierend eingrenzen.Allerdings kann ich keine Geräte in den anderen VLAN´s erreichen, was ja eigentlich auch Sinn der ganzen Geschichte ist.

Stefan

Allerdings kann ich keine Geräte in den anderen VLAN´s erreichen, was ja eigentlich auch Sinn der ganzen

Nein, in einem Layer 3 VLAN Umfeld ist das gerade NICHT Sinn der Sache denn durch die gewollte Layer 3 (Routing) Kopplung will man ja gerade eine VLAN übergreifenden Kommunikation sicherstellen ?!Diese Schlußfolgerung ist also falsch.

Richtig ist hingegen das es in einer reinen Layer 2 Umgebung, also ohne ein IP Routing, natürlich eine vollständige Isolation der VLANs gibt. Oder eben wenn man keinerlei Gateway IP in einem VLAN hat, die Kommunikation in andere IP Netze ermöglicht. Nur untzer diesen Konfig Bedingungen sind diese VLANs vollständig isoliert.

Der Cisco RV110 supportet natürlich ein Routing zw. den VLANs. Das Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

erklärt das ja auch mit einer abtippfertigen Konfig.

Dadurch das du die Router IPs der jeweils anderen VLANs pingen kannst von Endgeräten in den lokalen VLANs ist klar ersichtlich das dein Layer 3 Forwarding, sprich also dein Routing zwischen den VLANs, sauber und richtig funktioniert. Ohne ein Routing wäre ja das Pingen der anderen Router Gateway IPs unmöglich.

Das Tutorial beschreibt eine funktionierende Praxiskonfig in so fern war das erwartbar das es klappt.

Dein Fehler liegt also klar bei den Endgeräten !

Hier ist das vermutlich wie immer die lokale Firewall, besonders bei Winblows Rechnern.

Das in den VLANs die jeweilige VLAN Router IP das Default Gateway bei deinen Endgeräten ist, davon gehen wir mal aus. Überprüfen kannst du das wie immer mit ipconfig -all.

Das der Switch laut Tutorial richtig konfiguriert ist setzen wir auch mal voraus (802.1q based VLANs).

Windows blockiert per Default das ICMP Protokoll (Ping, Traceroute) was du in der Firewall erst entsprechend aktivieren musst:

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Insbesondere wird auch jeglicher Traffic blockiert der NICHT aus dem jeweiligen lokalen Netzwerk kommt. IP Traffic mit einer anderen als der lokalen Absender IP wird also generell geblockt. Hier musst du ebenso die lokale Firewall der Endgeräte entsprechend anpassen und hier wird sicher auch der grundsätzliche Fehler liegen.

Ist der RV110 dein Internet Router oder betreibst du den in einer Router Kaskade mit einem anderen Router ?

Seit dem funktioniert jetzt die Kommunikation unter den VLANs.

Oha...kleine Ursache..große Wirkung ! Das ist natürlich ein Muss sonst nix Routing...klar Der RV110W hängt an einer Fritzbox welches die Internetverbindung herstellt

In einer Router Kaskade mit 2mal NAT oder so das die FB nur eine reines NUR-Modem konfiguriert ist und der RV110 PPPoE am WAN Port macht ?!Wenn ich bei der RV110W als Betriebsmodus Gateway auswähle, muss ich Inter-VLAN-Routing aktivieren damit es funktioniert.

Das ist klar, denn damit macht der RV110 NAT = IP Adress Translation.Das ist nicht besonders gut, denn damit machst du doppeltes NAT was nicht gut für die Performance ist und weitere Probleme verursachen kann. Besser ist immer der Router Mode !!

Wenn ich als Betriebsmodus Router auswähle, brauche ich kein Inter-VLAN-Routing aktivieren

Auch klar, denn damit ist dann NAT deaktiviert und nur Routing aktiv.allerdings komme ich dann nicht mehr ins Internet.

Der Grund dafür dürfte dann eine fehlerhafte Konfig der FritzBox sein !!!Da du kein NAT machst auf dem RV110 "sieht" die FB nun auch die Original IP Absender Adressen der VLANs 10 und 30 !

Und mit an Sicherheit grenzender Wahrscheinlichkeit hast du die dann zwingend erforderlichen statischen Routen auf der FritzBox vergessen zu konfigurieren !!!

Kann das sein ?

Auf der FritzBox muss dann unter IP Routing zwingend 2 statische Routen eingetragen werden:

Zielnetz: 192.168.2.0, Maske: 255.255.255.0, Gateway: <WAN-Port-IP_RV110>

Zielnetz: 192.168.3.0, Maske: 255.255.255.0, Gateway: <WAN-Port-IP_RV110>

Du kannst auch mit einer Summary Route arbeiten dann brauchst du nur einen Eintrag:

Zielnetz: 192.168.2.0, Maske: 255.255.252.0, Gateway: <WAN-Port-IP_RV110>

Das routet dir dann alle Netze von .0.1 bis .3.254 auf den RV110

Oder falls du mehr Netze brauchst:

Zielnetz: 192.168.2.0, Maske: 255.255.248.0, Gateway: <WAN-Port-IP_RV110>

Was dann alles bis .7.254 auf den VLAN Router RV110 routet !

Mit diesen IP Routen funktioniert auch das Internet sofort. Klar, denn sonst ohne diese statischen Routen würde die FritzBox ja die VLAN IP Adressen Richtiung Provider routen (das Default Gateway) und damit dann ins Nirwana !

Siehe auch:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Lesen hilft

ich werd dies nachher probieren und hier berichten.

Wir sind gespannt wie ich bei dem Model RV110W ACL‘s erstellen kann

Hast du es mal mit Access Rules:cisco.com/c/dam/en/us/td/docs/routers/csbr/rv110w/administration ...

Kapitel 4, Seite 88ff. probiert ?

Hallo,

APU 2C4 mit pfSense kann eigentlich alles. Aber kostet eher so 200 Euro.

amzn.to/2EPXuJ4

Hast Du einen Server oder NAS wo Du es als VM einrichten kannst?

Stefan

Zitat von @emil89:

Kennt ihr vielleicht einen einigermaßen günstigen Router (ca. 80-100 Euro, wenn möglich kein Mikrotik) wo ihr mit Sicherheit sagen könnt dass dieser funktioniert, undzwar so dass ich entweder ACL erstellen kann oder anderweitig die Kommunikation zwischen bestimmten VLANs verbieten oder erlauben kann.

Kennt ihr vielleicht einen einigermaßen günstigen Router (ca. 80-100 Euro, wenn möglich kein Mikrotik) wo ihr mit Sicherheit sagen könnt dass dieser funktioniert, undzwar so dass ich entweder ACL erstellen kann oder anderweitig die Kommunikation zwischen bestimmten VLANs verbieten oder erlauben kann.

APU 2C4 mit pfSense kann eigentlich alles. Aber kostet eher so 200 Euro.

amzn.to/2EPXuJ4

Hast Du einen Server oder NAS wo Du es als VM einrichten kannst?

Stefan

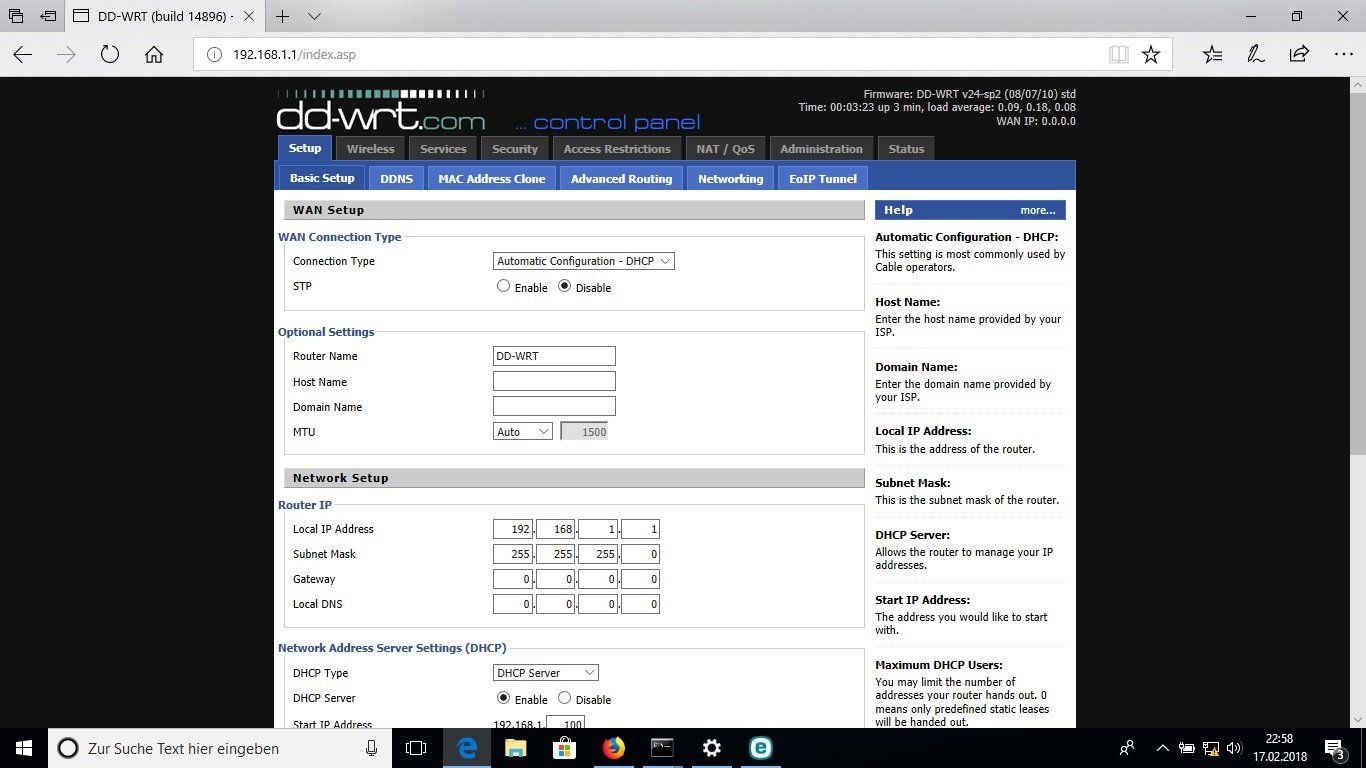

Leider hat dieser unter dem Punkt Setup keinen VLAN Tab.

Kann sein das du ein falsches DD WRT Image geflasht hast ?!Kennt ihr vielleicht einen einigermaßen günstigen Router

Ja !Nimm einen Mikrotik hex:

varia-store.com/Wireless-Systeme/MikroTik-Komplettsysteme/Mikrot ...

Mit 50 Euronen liegst du da noch weit unter deinem Minimalbudget und das Teil kann ALLES was du willst und noch 10mal mehr !

Vergiss den Unsinn mit NAS und der Linux Firewalling und Routing da. Ein NAS ist ein NAS und KEIN Router !

Beschaff dir den Mikrotik und du hast eine optimale Lösung.

Wenn dir 100Mbit Router bandbreite reichen (der obige hat 1Gig) dann sparst du auch nochmal 10 Euro:

varia-store.com/Wireless-Systeme/MikroTik-RouterBoard/MikroTik-R ...