Ablösung einer bestehenden HotSpot Lösung - pfsense

Hallo zusammen,

ich soll für den Camping-Platz meiner Mutter eine existierende HotSpot Lösung (LevelOne)

ersetzen, da das Secure Gateway nicht mehr läuft und die Lösung 9 Jahre alt ist.

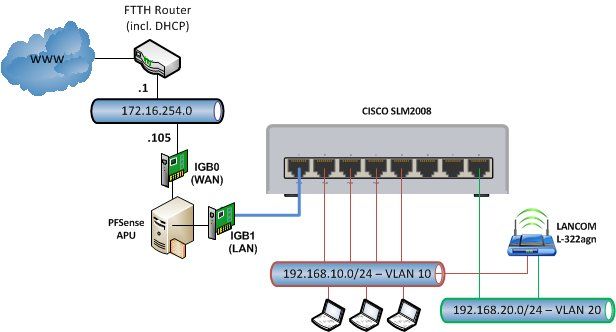

Nach vielem Lesen hier im Forum dachte an folgenden Aufbau:

Secure-Gateway: 1x APU2C mit PFSense + Captive Portal

Access Points: 6x Lancom L-322agn

VLAN Switch: 1x Netgear GS108E-300PES (hatte ich noch)

Ich wollte die WLAN Umgebung in 2 SSIDs aufteilen (Gast, Personal)

Da der die Lancom APs Dual Band beherrschen, wollte ich die Kommunikation zwischen den

APs im 5GHz Bereich laufen lassen und die Clients im 2.4GHz Bereich.

Da wir nicht wirklich hohe Bandbreiten von den Carrieren bekommen,

nutzen wir eine DSL6000 Leitung von der Telekom und SkyDSL (16.000)

Nun meine Fragen:

1. ist das beschrieben Szenario mit den oben genannten Komponenten realisierbar?

2. Kann ich die vorhandenen 6 Rundstrahl Antennen (2,4Ghz LevelOne) weiterverwenden?

Oder macht es mehr Sinn die vorhanden Antennen durch DualBand Antennen zu ersetzen?

3. Wenn ich die Antennen weiterverwende, brauche ich zusätzliche 5Ghz Antennen,

macht es hier Sinn auf Richtfunk zu setzen?

Vielen Dank für Eure Tipps.

Grüße

ich soll für den Camping-Platz meiner Mutter eine existierende HotSpot Lösung (LevelOne)

ersetzen, da das Secure Gateway nicht mehr läuft und die Lösung 9 Jahre alt ist.

Nach vielem Lesen hier im Forum dachte an folgenden Aufbau:

Secure-Gateway: 1x APU2C mit PFSense + Captive Portal

Access Points: 6x Lancom L-322agn

VLAN Switch: 1x Netgear GS108E-300PES (hatte ich noch)

Ich wollte die WLAN Umgebung in 2 SSIDs aufteilen (Gast, Personal)

Da der die Lancom APs Dual Band beherrschen, wollte ich die Kommunikation zwischen den

APs im 5GHz Bereich laufen lassen und die Clients im 2.4GHz Bereich.

Da wir nicht wirklich hohe Bandbreiten von den Carrieren bekommen,

nutzen wir eine DSL6000 Leitung von der Telekom und SkyDSL (16.000)

Nun meine Fragen:

1. ist das beschrieben Szenario mit den oben genannten Komponenten realisierbar?

2. Kann ich die vorhandenen 6 Rundstrahl Antennen (2,4Ghz LevelOne) weiterverwenden?

Oder macht es mehr Sinn die vorhanden Antennen durch DualBand Antennen zu ersetzen?

3. Wenn ich die Antennen weiterverwende, brauche ich zusätzliche 5Ghz Antennen,

macht es hier Sinn auf Richtfunk zu setzen?

Vielen Dank für Eure Tipps.

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 316824

Url: https://administrator.de/forum/abloesung-einer-bestehenden-hotspot-loesung-pfsense-316824.html

Ausgedruckt am: 15.07.2025 um 10:07 Uhr

31 Kommentare

Neuester Kommentar

Vom NetGear als VLAN Switch kann man dir nur dringenst abraten !! Lies dir die zahllosen leidensthreads hier im Forum durch. Die VLAN Konfig damit ist einen Tortur.

Da greifst du besser zu einem Cisco SG-200 oder einem D-Link Switch. Dort geht es weitaus aufgeräumter zu im GUI.

Statt Lancom APs solltest du auch nochmal Ubiquity UniFy oder Ruckus 310 ins Kalkül ziehen.

Bei einer Flächenausleuchtung sind die allemal besser. Gerade Letztere mit deren Beamforming Technology und Cluserting Option bis 25 APs fährst du da auf einem Campingplatz besser.

Fragen:

1.) Ja ist es das klappt problemlos. Bei den Herstellern solltest du ggf. etwas nachbessern.

2.) Ja, natürlich, das ist auch problemlos möglich. Dazu müssen deine verwendeten APs allerdings externe Antennenbuchsen haben um diese Antennen anzuschliessen. Darauf musst du dann zwingend achten bei der Beschaffung der APs !

Beim 5 Ghz Backbone musst du dann aber logischerweise die eingebauten Antenne in den APs verwenden. Technisch kannst du logischerweise keine 2,4Ghz Antenne an einen 5Ghz Sender anschliessen, das geht nicht !

3.) Wenn die APs separate Antennenbuchsen fürs 2,4 Ghz Radio und fürs 5 Ghz Radio haben ja.

Ist ja auch logisch wenn du nur mal etwas nachdenkst, denn bei 5 Ghz muss du ja immer AP auf AP richten, da diese ja quasi das Backbone realisieren, was du ja Mangels geeigneter Kabel Infrastruktur nicht hast ?!

Sofern die APs sich aber alle "sehen" kannst du auch Dual Radio Rundstrahl oder Sektor Antennen nehmen. Sie müssen aber natürlich beide Funkbänder supporten !

wimo.de/wlan-dualband-antennen_d.html

Den Rest erklären wie immer die 2 hiesigen Tutorials:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Da greifst du besser zu einem Cisco SG-200 oder einem D-Link Switch. Dort geht es weitaus aufgeräumter zu im GUI.

Statt Lancom APs solltest du auch nochmal Ubiquity UniFy oder Ruckus 310 ins Kalkül ziehen.

Bei einer Flächenausleuchtung sind die allemal besser. Gerade Letztere mit deren Beamforming Technology und Cluserting Option bis 25 APs fährst du da auf einem Campingplatz besser.

Fragen:

1.) Ja ist es das klappt problemlos. Bei den Herstellern solltest du ggf. etwas nachbessern.

2.) Ja, natürlich, das ist auch problemlos möglich. Dazu müssen deine verwendeten APs allerdings externe Antennenbuchsen haben um diese Antennen anzuschliessen. Darauf musst du dann zwingend achten bei der Beschaffung der APs !

Beim 5 Ghz Backbone musst du dann aber logischerweise die eingebauten Antenne in den APs verwenden. Technisch kannst du logischerweise keine 2,4Ghz Antenne an einen 5Ghz Sender anschliessen, das geht nicht !

3.) Wenn die APs separate Antennenbuchsen fürs 2,4 Ghz Radio und fürs 5 Ghz Radio haben ja.

Ist ja auch logisch wenn du nur mal etwas nachdenkst, denn bei 5 Ghz muss du ja immer AP auf AP richten, da diese ja quasi das Backbone realisieren, was du ja Mangels geeigneter Kabel Infrastruktur nicht hast ?!

Sofern die APs sich aber alle "sehen" kannst du auch Dual Radio Rundstrahl oder Sektor Antennen nehmen. Sie müssen aber natürlich beide Funkbänder supporten !

wimo.de/wlan-dualband-antennen_d.html

Den Rest erklären wie immer die 2 hiesigen Tutorials:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Günstig bedeutet nicht immer gut. Ruckus hat durch die Beamforming Option den Vorteil das du ca. 30% weniger APs pro Fläche brauchst. Würde also deine AP Anzahl reduzieren. Musst du aber budgettechnisch sehen.

Du kannst die Vernetzung aber mit Glasfaser machen und da bist du dann nicht mehr limitiert und hast ein absolut zuverlässiges Backbone ohne Limits wie bei Kupfer.

Der Rest ist einfach zuweit entfernt um Kabel zu legen.

Das stimmt nur bedingt, denn dein Netzwerk Horizont hört vermutlich bei Kupfer auf ?!Du kannst die Vernetzung aber mit Glasfaser machen und da bist du dann nicht mehr limitiert und hast ein absolut zuverlässiges Backbone ohne Limits wie bei Kupfer.

gehe ich davon aus, dass ich einfach die Rundstrahl bestelle.

Wenn die APs Sichtkontakt haben wird das auch damit problemlos klappen.

Hey

ich soll für den Camping-Platz meiner Mutter eine existierende HotSpot Lösung (LevelOne)

ersetzen, da das Secure Gateway nicht mehr läuft und die Lösung 9 Jahre alt ist.

Okayersetzen, da das Secure Gateway nicht mehr läuft und die Lösung 9 Jahre alt ist.

Nach vielem Lesen hier im Forum dachte an folgenden Aufbau:

Secure-Gateway: 1x APU2C mit PFSense + Captive Portal

Access Points: 6x Lancom L-322agn

VLAN Switch: 1x Netgear GS108E-300PES (hatte ich noch)

OkaySecure-Gateway: 1x APU2C mit PFSense + Captive Portal

Access Points: 6x Lancom L-322agn

VLAN Switch: 1x Netgear GS108E-300PES (hatte ich noch)

Ich wollte die WLAN Umgebung in 2 SSIDs aufteilen (Gast, Personal)

Da der die Lancom APs Dual Band beherrschen, wollte ich die Kommunikation zwischen den

APs im 5GHz Bereich laufen lassen und die Clients im 2.4GHz Bereich.

Mit Lancom sehr einfach zu machen! Siehe KnowledgeBase von Lancom ... dort findest du für fast jedes Szenario ein passendes KonfigurationsbeispielDa der die Lancom APs Dual Band beherrschen, wollte ich die Kommunikation zwischen den

APs im 5GHz Bereich laufen lassen und die Clients im 2.4GHz Bereich.

Da wir nicht wirklich hohe Bandbreiten von den Carrieren bekommen,

nutzen wir eine DSL6000 Leitung von der Telekom und SkyDSL (16.000)

Das ist natürlich nicht die Welt nutzen wir eine DSL6000 Leitung von der Telekom und SkyDSL (16.000)

Nun meine Fragen:

1. ist das beschrieben Szenario mit den oben genannten Komponenten realisierbar?

Positiv - natürlich kannst du auch alles gleich neubeschaffen oder deine Planungen über den Haufen werfen & einen Herstellerwechsel vornehmen [siehe Antworten von @aqui]1. ist das beschrieben Szenario mit den oben genannten Komponenten realisierbar?

2. Kann ich die vorhandenen 6 Rundstrahl Antennen (2,4Ghz LevelOne) weiterverwenden?

Oder macht es mehr Sinn die vorhanden Antennen durch DualBand Antennen zu ersetzen?

Klar sollte gehen .. wenn Sie an die Lancoms passen...Oder macht es mehr Sinn die vorhanden Antennen durch DualBand Antennen zu ersetzen?

3. Wenn ich die Antennen weiterverwende, brauche ich zusätzliche 5Ghz Antennen,

macht es hier Sinn auf Richtfunk zu setzen?

Siehe Antwort @aquimacht es hier Sinn auf Richtfunk zu setzen?

Vielen Dank für Eure Tipps.

BitteGrüße

Liebe GrüßeZitat von @Zwerg82:

Ich bin schon am überlegen, ob man nicht von der Telekom den Hybrid (DSL / LTE) Tarif nehmen sollte.

Da würden wir uns wahrscheinlich unterm Strich sogar noch Geld sparen, da dann das Internet über Satellit wegfallen würde,

was aus meiner Sicht sowieso eine lahme Krücke ist. Glasfaser kommt frühestens 2018 und Vodafone KDG will keine Leitung legen

Ich bin schon am überlegen, ob man nicht von der Telekom den Hybrid (DSL / LTE) Tarif nehmen sollte.

Da würden wir uns wahrscheinlich unterm Strich sogar noch Geld sparen, da dann das Internet über Satellit wegfallen würde,

was aus meiner Sicht sowieso eine lahme Krücke ist. Glasfaser kommt frühestens 2018 und Vodafone KDG will keine Leitung legen

Ein Anbieter bei uns um die Ecke bietet bis zu 150.000, über Coax welches über die Stromeinbindung geführt wird, an.

und über COM-Port eine IP im Router-Netz statisch vergeben.

Das hätte man auch über das GUI machen können Sobald ich aber die VLANs in PFSense konfiguriere, komm ich nicht mehr auf die Weboberfläche.

Dann machst du leider irgendwas falsch mit deiner VLAN Konfiguration auf Switch oder pfSense !Leider schreibst du auch nicht über WELCHES Interface du auf die pfSense zugreifst. Generell kann das über jedes passieren VLAN oder das native Interface was untagged ist.

Hier die wichtigsten Punkte die zu beachten sind:

- Das native Interface an einem tagged Uplink (pfSense und Switch) ist immer untagged beachtet das !

- Die virtuellen tagged Interfaces (VLAN Ports) auf einem pfSense Uplink sieht die pfSense als neue Interfaces. Dort gilt aber firewall üblich: Es ist alles verboten was nicht explizit erlaubt ist !. Willst du also über ein VLAN Interface verbinden mit dem Mgmt GUI musst du hier erstmal eine temporäre Regel PASS, Source: <vlan_network>, Destination: any Regel in den FW Regeln pro Interface definieren um den Port zu öffnen !!

- Nur einzig für den LAN Port gilt einen default Regel die den Zugriff erlaubt in der default Konfig. All das steht aber explizit im VLAN Tutorial hier....wenn man denn mal liest !

ping von PFSense funktioniert (auch ins Internet)

Auch wenn du entsprechend das Source Interface beim Ping explizit wählst ??Wie gesagt, das Turorial beschreibt explizit die VLAN Konfig für den Uplink Port der Firewall und auch die pfSense Konfig selber. Irgendwo hast du da noch einen Konfig Fehler drin.

Wenn du es wider Erwarten nicht hinbekommen solltest poste ich ein paar Screenshots hier.

Hatte ich auch mal glaube ich

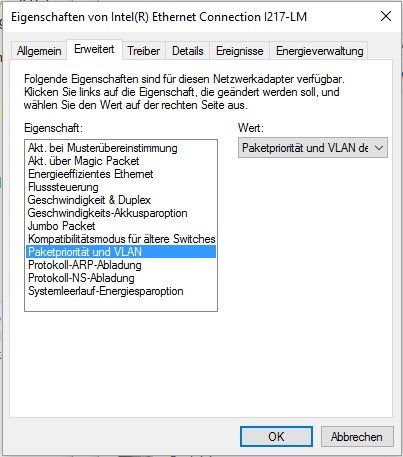

Wenn das Tagged Ports sind, dann musst du in den Einstellungen deines Netzwerkadapters auch einen TAGG für das betreffende VLAN mitgeben. Manche Netzwerkkarten können das, manche nicht.

Hier findest du diese Einstellung.

Im Livebetrieb würde dieses "getagge" dann der Switch übernehmen. Der würde dann am Trunkport an die PFSense angeschlossen werden. Dann klappt die Kommunikation mit Sicherheit.

Gilt aber nur, wenn die PFSense nur getaggte Packete entgegen nimmt.

liebe Grüße

Wenn das Tagged Ports sind, dann musst du in den Einstellungen deines Netzwerkadapters auch einen TAGG für das betreffende VLAN mitgeben. Manche Netzwerkkarten können das, manche nicht.

Hier findest du diese Einstellung.

Im Livebetrieb würde dieses "getagge" dann der Switch übernehmen. Der würde dann am Trunkport an die PFSense angeschlossen werden. Dann klappt die Kommunikation mit Sicherheit.

Gilt aber nur, wenn die PFSense nur getaggte Packete entgegen nimmt.

liebe Grüße

Welches ist das Parent Interface für deine VLANs 10 und 20 an der pfSense ? OPT1 oder LAN ?

Sprich also an welchem physischen Interface hängen diese Subinterfaces ?

Das kann ja eigentlich nur LAN oder OPT1 sein, denn sonst hast du ja keine internen LAN Interfaces.

Diese haben aber keine gültige IP Adresse konfiguriert wie man ja oben unschwer sehen kann !

Damit ist dann eine IP Verbindung via untagged Packets die du auf einem normalen PC Interface hast natürlich nicht mehr möglich.

Das Parent Interface, also das physische Interface was die Subinterfaces hält, ist das native Interface. Dessen Pakete immer untagged auf dem tagged Uplink gesendet werden.

Schliesst du jetzt einen Rechner an, der ja immer untagged Pakete sendet, kann der logischerweise keine Verbindung zur Firewall aufbauen, weil ihr ja eine IP Adresse zur Kommunikation fehlt.

Sie versucht die untagged Pakets zum Parent (native) Interface forzuwarden aber dort gibt es keine gültige IP Adresse und so wird eine HTTP oder irgendwie geartete IP Verbindung unmöglich.

Eigentlich ziemlich logisch wenn man mal etwas über den Paket Flow nachdenkt

Dann passiert genau das was du oben siehst....Verbindungsverlust !

Die Firewall erwartet die VLAN 10 und VLAN 20 Pakete aber getagged mit VLAN ID im Header. Genau so wie der Kollege Yannosch das oben richtig erklärt hat. Die NIC sendet aber immer nur untagged wie oben bereits gesagt. So nimmt das Unglück seinen Lauf...

Hier müsstest du dann deine Rechner NIC entsprechend customizen mit Tagging.

Das ist aber ziemlicher Blödsinn, denn du willst ja nicht immer an den Endgeräten rumfummeln wenn du die Firewall konfigurieren willst !

Gib also dem Parent Interface eine entsprechende IP Adresse die zum Rechner passt, richte dort entsprechende FW Regeln und ggf. DHCP ein, dann klappt das auch sofort mit dem Zugriff von einem Rechner der untagged Pakete sendet.

Natürlich auch ohne Switch.

Ist der Switch dann angeschlossen forwardet der untagged Pakete so gut wie immer ins Default VLAN 1.

Parent Interface Pakets landen also dann immer in diesem VLAN 1, es sei denn du sagst dem Switch in dessen Konfig das du untagged Pakets an diesem Port in eine andere VLAN ID geforwardet haben willst

Natürlich geht das nur wenn der Switch sowas supportet.

(gelöst) Accesspoint im VLAN nicht erreichbar

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Sprich also an welchem physischen Interface hängen diese Subinterfaces ?

Das kann ja eigentlich nur LAN oder OPT1 sein, denn sonst hast du ja keine internen LAN Interfaces.

Diese haben aber keine gültige IP Adresse konfiguriert wie man ja oben unschwer sehen kann !

Damit ist dann eine IP Verbindung via untagged Packets die du auf einem normalen PC Interface hast natürlich nicht mehr möglich.

Das Parent Interface, also das physische Interface was die Subinterfaces hält, ist das native Interface. Dessen Pakete immer untagged auf dem tagged Uplink gesendet werden.

Schliesst du jetzt einen Rechner an, der ja immer untagged Pakete sendet, kann der logischerweise keine Verbindung zur Firewall aufbauen, weil ihr ja eine IP Adresse zur Kommunikation fehlt.

Sie versucht die untagged Pakets zum Parent (native) Interface forzuwarden aber dort gibt es keine gültige IP Adresse und so wird eine HTTP oder irgendwie geartete IP Verbindung unmöglich.

Eigentlich ziemlich logisch wenn man mal etwas über den Paket Flow nachdenkt

Dann passiert genau das was du oben siehst....Verbindungsverlust !

Die Firewall erwartet die VLAN 10 und VLAN 20 Pakete aber getagged mit VLAN ID im Header. Genau so wie der Kollege Yannosch das oben richtig erklärt hat. Die NIC sendet aber immer nur untagged wie oben bereits gesagt. So nimmt das Unglück seinen Lauf...

Hier müsstest du dann deine Rechner NIC entsprechend customizen mit Tagging.

Das ist aber ziemlicher Blödsinn, denn du willst ja nicht immer an den Endgeräten rumfummeln wenn du die Firewall konfigurieren willst !

Gib also dem Parent Interface eine entsprechende IP Adresse die zum Rechner passt, richte dort entsprechende FW Regeln und ggf. DHCP ein, dann klappt das auch sofort mit dem Zugriff von einem Rechner der untagged Pakete sendet.

Natürlich auch ohne Switch.

Ist der Switch dann angeschlossen forwardet der untagged Pakete so gut wie immer ins Default VLAN 1.

Parent Interface Pakets landen also dann immer in diesem VLAN 1, es sei denn du sagst dem Switch in dessen Konfig das du untagged Pakets an diesem Port in eine andere VLAN ID geforwardet haben willst

Natürlich geht das nur wenn der Switch sowas supportet.

(gelöst) Accesspoint im VLAN nicht erreichbar

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hier müsstest du dann deine Rechner NIC entsprechend customizen mit Tagging.

Das ist aber ziemlicher Blödsinn, denn du willst ja nicht immer an den Endgeräten rumfummeln wenn du die Firewall konfigurieren willst !

Das ist aber ziemlicher Blödsinn, denn du willst ja nicht immer an den Endgeräten rumfummeln wenn du die Firewall konfigurieren willst !

Stimmt schon. Wenn aber ein VLAN fähiger Switch davor gehängt wird wo der Konfig Rechner auf einem passenden Port untagged verbunden ist und der Switch wiederum über einen Trunkport tagged mit dem passenden Interface der PFSense verbunden ist - dann klappt das auch so ...

Ist in Netzwerken mit mehreren Interfaces auf den Firewalls auch üblich.

Liebe Grüße Y

Wenn aber ein VLAN fähiger Switch davor gehängt wird....

Womit du natürlich absolut Recht hast. Der TO hatte es nur ohne versucht und deshalb der Versuch im das technisch zu erklären warum das scheitern musste...@Zwerg82

Ich hab aktuell nur den WAN Port am Router.

Mit "Router" meinst du hier deine pfSense oder welchen Router ??Oder meinst du du hast den WAN Port der pfSense am LAN Port des davor kaskadierten Internet Routers ?

Vermutlich wohl letzteres, richtig ?

Ich verbinde mich erfolgreich auf PFSense WebIf.

Über den LAN Port der pfSense, richtig ?Sobald ich die VLANs konfiguriere, komm ich nicht mehr drauf,

Das kann nicht sein, oder du machst etwas falsch. Ich habe hier eben an einer pfSense mit aktueller 2.3.2p1 das nachgestellt und es klappt einfandfrei.Man kann die VLAN 10 und 20 als Subinterfaces am LAN Port betreiben der Parent Port ist.

Steckt man dann an den LAN Port einen untagged Laptop / PC und nutzt die physische LAN Port IP als Zugang klappt es wunderbar.

Das kann man schon allein daran sehen das der Laptop gleich eine gültige IP Adresse bekommt aus dem Parent IP netz des LAN Ports.

Der Fehler oben ist ja ganz klar das die physischen Ports igb1 und igb2 keine IP Adresse konfiguriert haben. Deshalb scheitert dein Zugriff logischerweise.

Mach es doch mal so das du dem OPT1 Interface eine IP gibst, DHCP und eine entsprechende FW Regel (PASS, Source: OPT1_network, any, Destination: any, any) so kannst du den OPT1 Port als Notfall Port nehmen.

Dann customized du via OPT1 Port den LAN Port entsprechend mit IP, DHCP, Regel (ist ja eh noch default) und setzt dem die beiden VLANs 10 und 20 auf. Fertig

Wenn du jetzt den Laptop umsteckst auf den LAN Port bekommst du da auch eine IP und kannst auch da wieder zugreifen.

Ggf. ipconfig -release und dann ipconfig -renew machen um den DHCP neu zu starten am laptop.

Du meinst, die default config wenn man nicht die Full-Installation macht oder?

Das sollte egal sein ob man Full Instrallation macht oder nanoBSD Image. Der LAN Port hat immer eine Default Firewall regel aktiv die alles aus dem LAN Port in die große weite Welt erlaubt.Alle anderen Ports (und dazu gehören natürlich OPTx, und alle VLAN Ports !) haben diese Regel NICHT und sie muss explizit konfiguriert werden.

Wie üblich bei Firewalls (Alles ist verboten was nicht explizit erlaubt ist !)

D.h. sobald ich einen LAN port oder entsprechende VLANs konfiguriert habe funktioniert der Zugriff auch nur noch über LAN

Nein ! Grundlegend falsch !Der Zugriff funktioniert gar nicht weil die Firewall an solchen Ports ALLES per Default blockiert !

Das FW Regelwerk gilt immer INBOUND, sprich alles was von außen vom Draht IN das Firewall Interface hinein will.

Das die Regelliste an diesen Ports leer ist bedeutet immer DENY oder BLOCK any any !! Mitnichten das alles erlaubt ist. Das generelle Verbot ist Default bei Firewalls. Vergiss das nicht ! Das ist kein Router sondern eine Firewall.

D.h. ich verbinde mich über den WAN Port auf PFSense.

Das geht so ohne weiteres ja nicht, denn die Default Regeln am WAN Port der pfSense verhindern das logischerweise ! Hast du diese entsprechend angepasst ?Ein Screenshot der Regeln wäre mal hilfreich.

So oder so...

Wenn du via WAN Port den LAN Port mit VLANs konfiguriert funktioniert es wie oben beschrieben !

VLANs auf dem WAN Port wäre ja genereller Blödsinn. Nicht das du das versucht hast ?!

Jetzt hab ich wohl verstanden wie es funktioniert.

1.) Mit entsprechend angepasster Firewall Regel: Ja, das klappt natürlich !2.) Wie meinst du das mit "ein anderes Interface" ???

- Auf dem WAN Port ?

- Auf einem anderen lokalen Port (LAN oder OPTx) ?

Hab es jetzt mal mit Opt1 konfiguriert und komme über die Opt1 IP drauf, über die WAN IP geht nix mehr.

Das wäre ein richtiger Weg.Was meinst du aber mit "über WAN IP geht nix mehr" ??

- Kein Internet ?

- Du kommst nicht mehr aufs GUI *

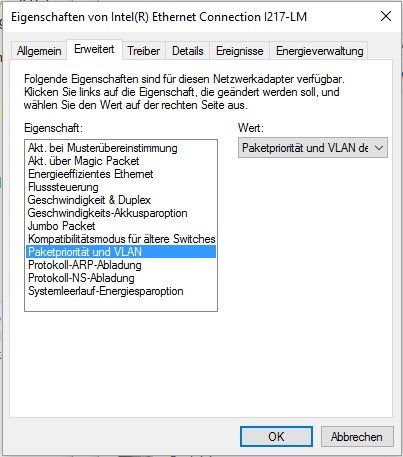

Bedenke immer auch das in einer Router Kaskade wie bei dir (WAN Port der pfSense an Internet Router LAN) du in den Settings am WAN Port das Blocken der RFC 1918 IP Netze entfernen bzw. deaktivieren musst !

Zugriff auf WebIF (172.16.254.105) hat funktioniert

Aber nicht im Default !! Das geht nicht weil alle Sessions von außen am WAN Port in der Default Konfig geblockt werden was ja auch üblich am Internet Port ist.Ohne das du hier RFC 1918 Netze erlaubst geht das nicht...aber egal.

Zu 1) Funktioniert auch ohne Firewall Regel, soweit war ich ja am Anfang noch gar nicht.

Dürfte nicht !! Es sei denn man hat die Default Regel durch sowas wie erlaube alles mit allem ersetzt was man aber nicht so recht glauben kann.Vermutlich ist da also was in der Konfig bei dir schiefgelaufen...?! Das man ohne Umkonfiguration der Regeln via WAN Port zugreifen kann wäre nicht normal.

Stell dir vor das würde im Produktivbetrieb passieren. Eine Katastrofe für eine Firewall !

jetzt funktioniert erstmal alles so wie ich es haben will.

Das ist die Hauptsache ! So sollte es sein...wenn man denn alles richtig gemacht hat ! Nochmal sorry für die die missverständlichen Erklärungen im letzten Post.

Kein Problem, kann man ja alles klären

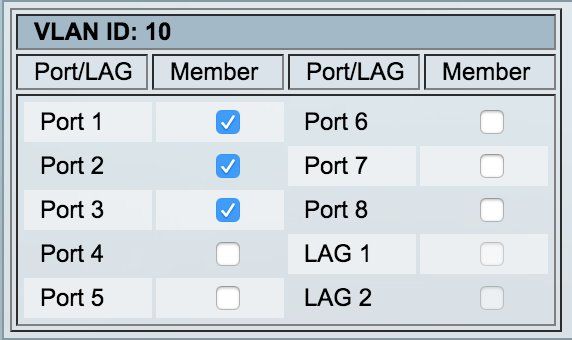

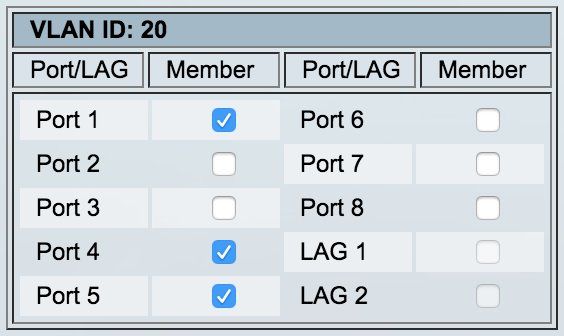

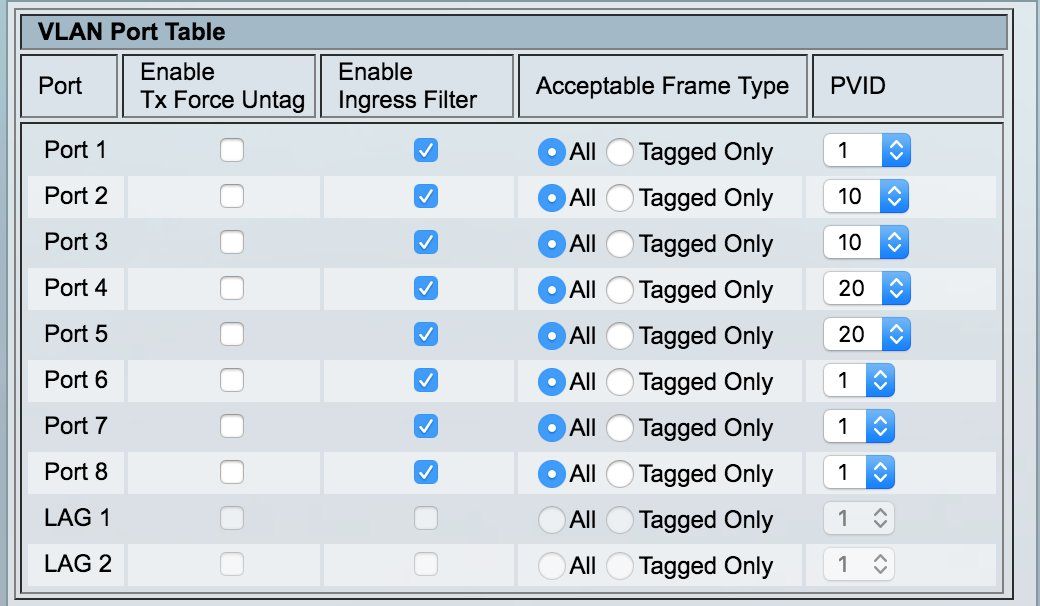

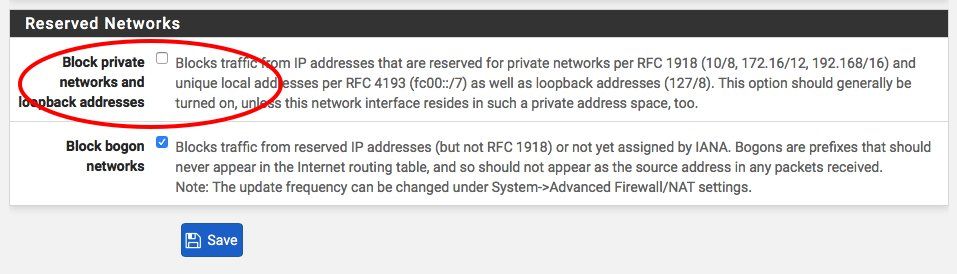

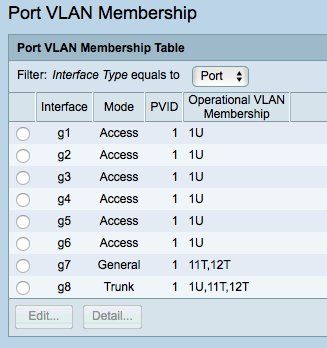

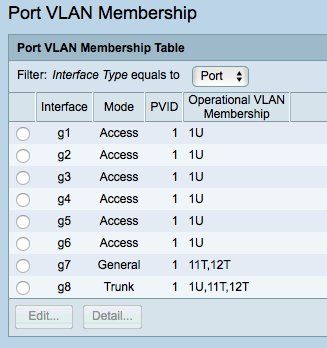

Die PVID steht im Default immer auf 1. Das bedeutet das untagged Traffic an solchen Tagged Uplinks wie dein Port 1 immer ins Default VLAN 1 geforwardet wird.

Willst du gar keinen Untagged Traffic da haben dann aktivierst du einfach tagged only dann ignoriert der Switch jeglichen untagged Traffic und bedient dann ausschliesslich nur die VLANs 10 und 20 die dort Tagged übertragen werden.

Eigentlich doch ganz logisch oder ?

Mit dem SLM haben sie dir einen Ladenhüter nagedreht. Den solltest du tauschen, der ist end of sale.

Ansonsten wenn du mit den Features leben kannst ist das auch ok.

Hier kannst du das mal sehen wie es aussieht. Port 7 fackelt rein nur tagged Traffic der VLANs 11 und 12 ab und Port 8 forwardet den untagged Traffic noch in VLAN 1:

Willst du gar keinen Untagged Traffic da haben dann aktivierst du einfach tagged only dann ignoriert der Switch jeglichen untagged Traffic und bedient dann ausschliesslich nur die VLANs 10 und 20 die dort Tagged übertragen werden.

Eigentlich doch ganz logisch oder ?

Mit dem SLM haben sie dir einen Ladenhüter nagedreht. Den solltest du tauschen, der ist end of sale.

Ansonsten wenn du mit den Features leben kannst ist das auch ok.

Hier kannst du das mal sehen wie es aussieht. Port 7 fackelt rein nur tagged Traffic der VLANs 11 und 12 ab und Port 8 forwardet den untagged Traffic noch in VLAN 1:

Sobald ich das Captive Portal einschalte, verliere ich den Zugriff über das Mgmt VLAN ins Internet

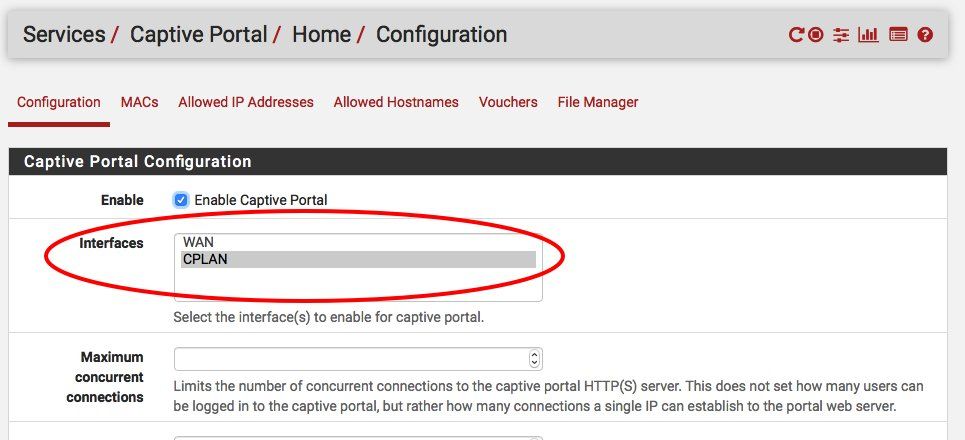

Jetzt zwingst du uns leider zum Raten da deine Beschreibung recht oberflächlich ist. Nichtmal für einen Screenshot des CP Setups hat es leider gereicht... Man kann hier nur vermuten das du das CP für das LAN Segment aktiviert hast von wo du auch per Management zugreifst.

Das wäre natürlich fatal denn damit sägst du dir logischerweise den (Management) Ast ab auf dem du sitzt, denn auch bei einem Management Zugang bleibst du nun am CP hängen.

Vermutlich soll dein CP Zugang nur für das VLAN 10 gelten, richtig ?

Dann weist du das CP auch dediziert nur dem VLAN 10 Interface zu !

Damit ist dann das LAN Interface "CP frei" und agiert normal ohne ein Captive Portal !

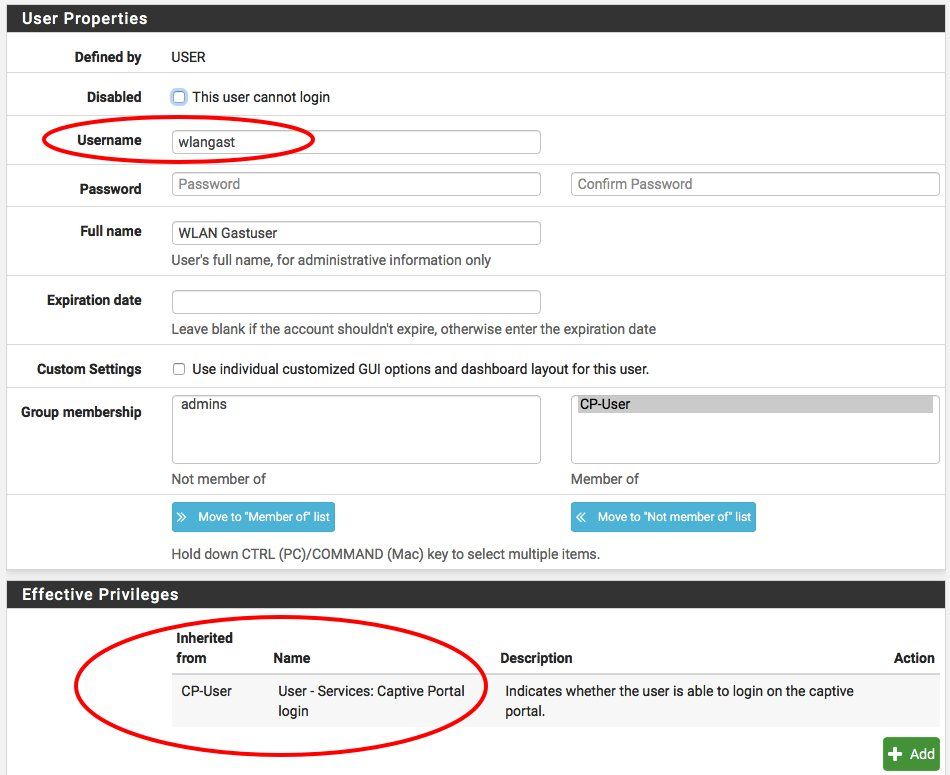

Der Fehler Invalid Credentials lässt zusätzlich darauf schliessen das du keinen gültigen Usernamen in der lokalen Datenbank eingerichtet hast oder keine gültigen Voucher. Je nachdem was du für den Zugang nutzt. Auch hier müssen wir leider wieder raten...

Lies dir bitte das hiesige Tutorial durch da ist alles haarklein erklärt:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)