AD FS Login Problem

Hallo zusammen,

ich habe ein seltsames Phänomen bei meinem neu eingerichtetem AD FS.

Ich habe ein AD FS auf einem Server 2019 (1809) nach dieser Anleitung installiert und eingerichtet (ohne WAP-Server):

anreiter.at/active-directory-federation-services-adfs-installier ...

Daraufhin habe ich ein externes Portal mit dem FS über den internen FQDN verknüpft (von außen nicht erreichbar). Die Authentifizierung mit meinem User funktioniert einwandfrei und ich lande im Portal.

Problem:

Lege ich nun einen Testuser an und versuche, mich damit zu authentifizieren, passiert einfach mal nichts. Nur ein Refresh der Login-Page des FS ohne Fehlermeldung. Auch im Ereignislog des FS-Server ist kein Problem zu sehen.

Phänomen:

Ich gehe im AD in die Eigenschaften des Testuser, gebe "Authentifizierte Benutzer" das Recht "Lesen" und übernehme, nehme den Haken wieder raus und übernehme, und schon funktioniert die Authentifizierung gegen den FS und der Testuser landet im Portal.

Dieses Phänomen ist jederzeit reproduzierbar und besteht bei jedem neuen User aber auch bei 20 Jahre alten Bestandsusern. Wurde der Haken einmal gesetzt und wieder entfernt, ist das Problem behoben.

Frage:

Weiß jemand, woran das liegen kann? Gibt es im AD eine Art "Vorlage" für neue Benutzer, die ich bearbeiten kann/muss?

Hier geht es leider um ca. 400 User und ich möchte das Problem natürlich bei jedem neuen User direkt beseitigt haben und nicht immer diesen Workaround durchführen müssen.

Viele Grüße

ich habe ein seltsames Phänomen bei meinem neu eingerichtetem AD FS.

Ich habe ein AD FS auf einem Server 2019 (1809) nach dieser Anleitung installiert und eingerichtet (ohne WAP-Server):

anreiter.at/active-directory-federation-services-adfs-installier ...

Daraufhin habe ich ein externes Portal mit dem FS über den internen FQDN verknüpft (von außen nicht erreichbar). Die Authentifizierung mit meinem User funktioniert einwandfrei und ich lande im Portal.

Problem:

Lege ich nun einen Testuser an und versuche, mich damit zu authentifizieren, passiert einfach mal nichts. Nur ein Refresh der Login-Page des FS ohne Fehlermeldung. Auch im Ereignislog des FS-Server ist kein Problem zu sehen.

Phänomen:

Ich gehe im AD in die Eigenschaften des Testuser, gebe "Authentifizierte Benutzer" das Recht "Lesen" und übernehme, nehme den Haken wieder raus und übernehme, und schon funktioniert die Authentifizierung gegen den FS und der Testuser landet im Portal.

Dieses Phänomen ist jederzeit reproduzierbar und besteht bei jedem neuen User aber auch bei 20 Jahre alten Bestandsusern. Wurde der Haken einmal gesetzt und wieder entfernt, ist das Problem behoben.

Frage:

Weiß jemand, woran das liegen kann? Gibt es im AD eine Art "Vorlage" für neue Benutzer, die ich bearbeiten kann/muss?

Hier geht es leider um ca. 400 User und ich möchte das Problem natürlich bei jedem neuen User direkt beseitigt haben und nicht immer diesen Workaround durchführen müssen.

Viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3885474864

Url: https://administrator.de/forum/ad-fs-login-problem-3885474864.html

Ausgedruckt am: 22.07.2025 um 06:07 Uhr

7 Kommentare

Neuester Kommentar

Moin,

Gruß,

Dani

Ich gehe im AD in die Eigenschaften des Testuser, gebe "Authentifizierte Benutzer" das Recht "Lesen" und übernehme, nehme den Haken wieder raus und übernehme, und schon funktioniert die Authentifizierung gegen den FS und der Testuser landet im Portal.

ich weiß ad-hoc nicht welche Einstellung zu meinst. Bitte poste doch einmal einen Screenshot, damit wir und ich es bildlich vor den Augen haben. Ich habe ein AD FS nach dieser Anleitung installiert und eingerichtet (ohne WAP-Server):

D.h. es handelt sich beim AD FS Server um Windows Server 2019 (Build 1809)?Gruß,

Dani

Moin,

das ist seltsam...

Was hat das Debugging ergeben?

docs.microsoft.com/de-de/windows-server/identity/ad-fs/troublesh ...

faq-o-matic.net/2016/06/29/adfs-debug-logging-einschalten-und-au ...

dirteam.com/sander/2019/08/15/howto-enable-auditing-and-logging- ...

Gruß,

Dani

das ist seltsam...

Ich habe ein AD FS auf einem Server 2019 (1809) nach dieser Anleitung installiert und eingerichtet (ohne WAP-Server):

Hast du was von der Anleitung weggelassen bzw. nicht so wie beschrieben umgesetzt?Was hat das Debugging ergeben?

docs.microsoft.com/de-de/windows-server/identity/ad-fs/troublesh ...

faq-o-matic.net/2016/06/29/adfs-debug-logging-einschalten-und-au ...

dirteam.com/sander/2019/08/15/howto-enable-auditing-and-logging- ...

Gruß,

Dani

Moin,

im letzten Screenshot hast du vergessen den Namen unkenntlich zu machen (Feld: Computer).

Das es sich um ein Bug handelt kann ich gerade nicht glauben. Denn ich habe einmal bei uns nachgeschaut und wir nutzen ebenfalls Windows Server 2019 Build 1809, allerdings in englisch.

Bitte mach eine Gegenprobe: Aktivere das Passwortänderungsportal, starte den Browser im privaten Modus und führe eine Anmeldung mit Passwortänderung durch. Funktioniert das ohne Fehler/Probleme?

Gruß,

Dani

im letzten Screenshot hast du vergessen den Namen unkenntlich zu machen (Feld: Computer).

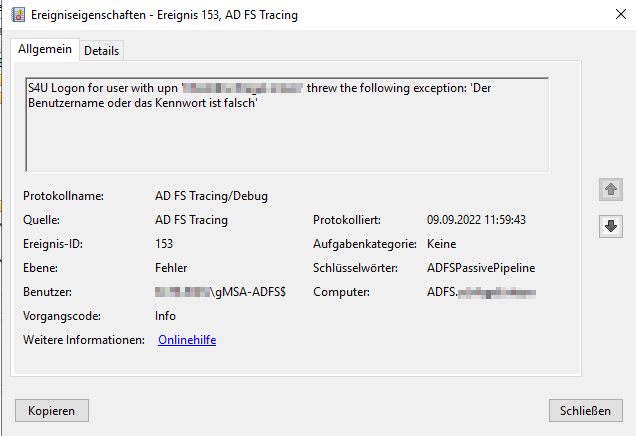

Dabei kommt jetzt interessanterweise das heraus. Und zwar direkt drei Mal hintereinander.

Bei einem Loginversuch oder drei Versuche hintereinander?Das es sich um ein Bug handelt kann ich gerade nicht glauben. Denn ich habe einmal bei uns nachgeschaut und wir nutzen ebenfalls Windows Server 2019 Build 1809, allerdings in englisch.

Bitte mach eine Gegenprobe: Aktivere das Passwortänderungsportal, starte den Browser im privaten Modus und führe eine Anmeldung mit Passwortänderung durch. Funktioniert das ohne Fehler/Probleme?

Gruß,

Dani

Moin,

Gruß,

Dani

Interessant wäre noch die Ursache des ganzen. Kann es daran liegen, dass die Domäne schon etwas älter (20 Jahre) ist und immer "mitgeschleift" wird?

Könnte das zutreffen: Some applications and APIs require access to authorization information on account objectsGruß,

Dani