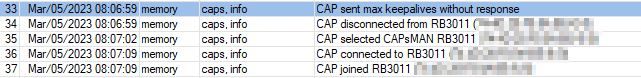

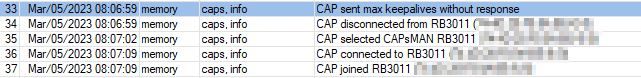

Alle paar Stunden: CAP sent max keepalives without response

Hallo,

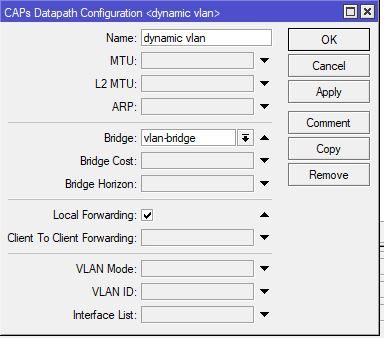

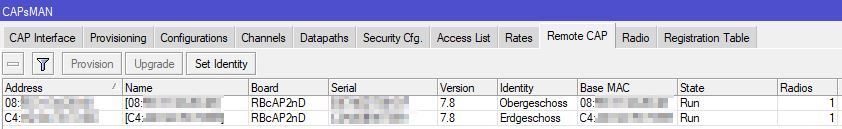

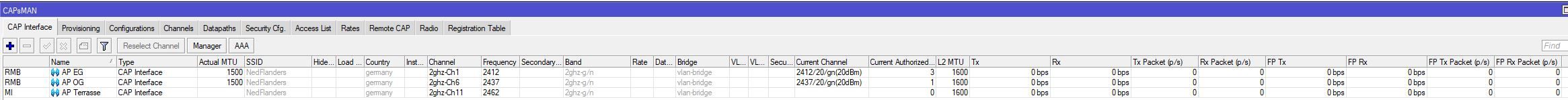

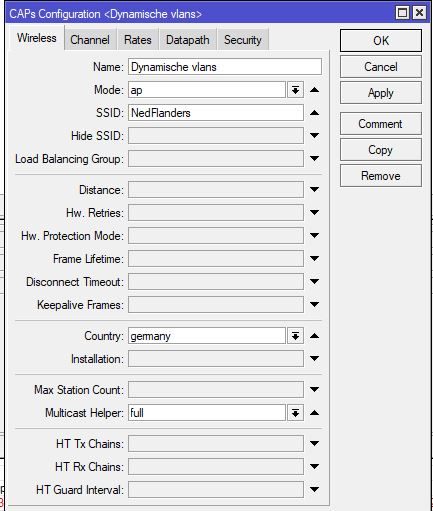

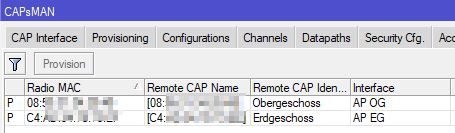

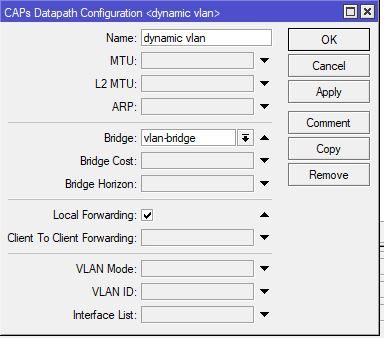

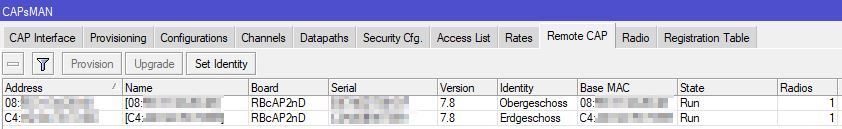

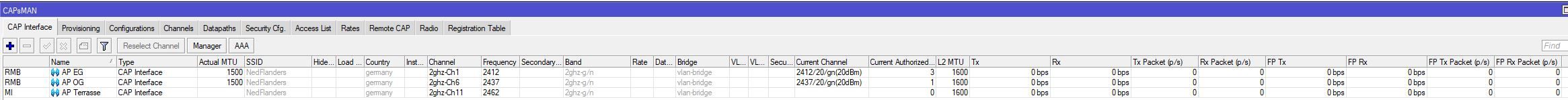

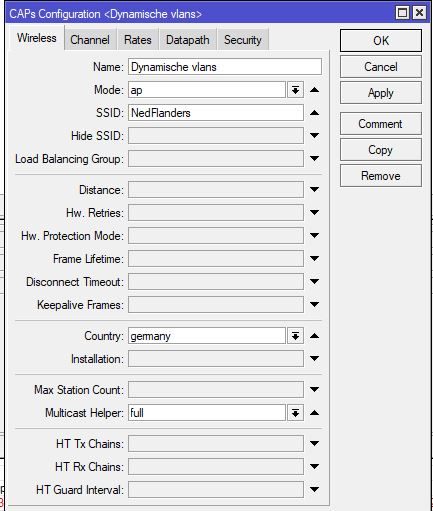

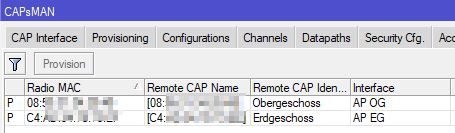

ich habe ein RB3011und zwei cAP als AP. Die Einrichtung erfolgte nach Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik. RouterOS ist 7.8. Die beiden APs werden per CAPsMAN vom RB3011 konfiguriert. Local Forwarding ist aktiviert.

Es funktioniert (fast) alles wie erwartet. Alle paar Stunden, manchmal auch erst nach einem Tag sehe ich jedoch im Log eines der beiden APs folgendes:

Der RB3011 meldet (folgerichtig):

Weder der RB3011 noch der AP melden auf dem entsprechenden Interface einen Rx oder Tx-Fehler. Die sind immer 0.

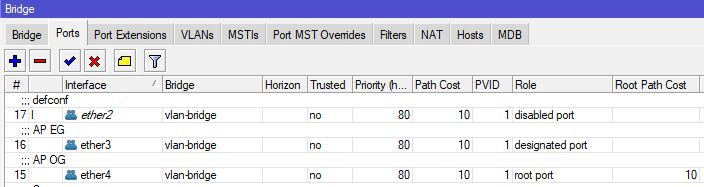

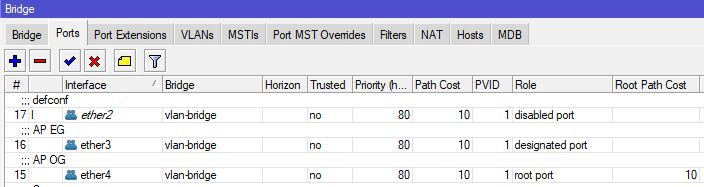

Der andere AP läuft ohne jeden Fehler. Die Konfiguration läuft im Prinzip schon seit über einem Jahr so, der Fehler ist mir aber jetzt erst aufgefallen. Ich habe zwischenzeitlich ein paar Dinge geändert, doch die betrafen (nach meinem Verständnis) nie CAPsMAN (Update von 6.49 auf 7.7, Installation von PiHole im Docker-Container). Der einzige für mich erkennbare Unterschied besteht darin, dass in der VLAN-Bridge das Interface, an dem der AP mit dem Fehler hängt, der root port ist.

Wo kann ich nach der Ursache suchen?

Danke und Gruß!

ich habe ein RB3011und zwei cAP als AP. Die Einrichtung erfolgte nach Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik. RouterOS ist 7.8. Die beiden APs werden per CAPsMAN vom RB3011 konfiguriert. Local Forwarding ist aktiviert.

Es funktioniert (fast) alles wie erwartet. Alle paar Stunden, manchmal auch erst nach einem Tag sehe ich jedoch im Log eines der beiden APs folgendes:

Der RB3011 meldet (folgerichtig):

Weder der RB3011 noch der AP melden auf dem entsprechenden Interface einen Rx oder Tx-Fehler. Die sind immer 0.

Der andere AP läuft ohne jeden Fehler. Die Konfiguration läuft im Prinzip schon seit über einem Jahr so, der Fehler ist mir aber jetzt erst aufgefallen. Ich habe zwischenzeitlich ein paar Dinge geändert, doch die betrafen (nach meinem Verständnis) nie CAPsMAN (Update von 6.49 auf 7.7, Installation von PiHole im Docker-Container). Der einzige für mich erkennbare Unterschied besteht darin, dass in der VLAN-Bridge das Interface, an dem der AP mit dem Fehler hängt, der root port ist.

Wo kann ich nach der Ursache suchen?

Danke und Gruß!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6225051928

Url: https://administrator.de/forum/alle-paar-stunden-cap-sent-max-keepalives-without-response-6225051928.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

9 Kommentare

Neuester Kommentar

(R)STP kannst Du ausschließen?

Das bisschen was von den Fehlermeldungen zu sehen ist, lässt darauf schließen, dass es auf dem Layer2 ein Problem gibt.

Übrigens sind Mac Adressen nicht geheim und niemand will sie dir wegnehmen.

Das bisschen was von den Fehlermeldungen zu sehen ist, lässt darauf schließen, dass es auf dem Layer2 ein Problem gibt.

Übrigens sind Mac Adressen nicht geheim und niemand will sie dir wegnehmen.

Wie oben schon richtig vermutet verliert der CapsMan die CAPS Verbindung auf den AP. Auf die vom 3011er gesendet Keppalives kommt keine Antwort vom AP.

Das kann physische Gründe haben und damit u.a. auch das oben angesprochene Spanning Tree. Es ist in jedem Fall wichtig das du die RSTP Priority der RB3011er Bridge auf z.B. hex 0x7000 setzt um den 3011er als Root Bridge zu setzen. (Default ist 0x8000. Kleinerer Wert = höhere RSTP Priority)

Kann aber auch die pysische Verbindung selber sein, Kabel, Stecker etc. Also alternativ auch ggf. mal das Kabel und/oder den Anschlussport wechseln um das auszuschliessen.

Fakt ist das du in der Verbindung zu dem betreffenden AP Unterbrechungen hast die die IP Connectivity stoppen.

Das kann physische Gründe haben und damit u.a. auch das oben angesprochene Spanning Tree. Es ist in jedem Fall wichtig das du die RSTP Priority der RB3011er Bridge auf z.B. hex 0x7000 setzt um den 3011er als Root Bridge zu setzen. (Default ist 0x8000. Kleinerer Wert = höhere RSTP Priority)

Kann aber auch die pysische Verbindung selber sein, Kabel, Stecker etc. Also alternativ auch ggf. mal das Kabel und/oder den Anschlussport wechseln um das auszuschliessen.

Fakt ist das du in der Verbindung zu dem betreffenden AP Unterbrechungen hast die die IP Connectivity stoppen.

Und da ich mich nicht damit auskenne hab ich das übernommen.

Wo genau hapert es denn bei Mac Adressen mit dem Wissen?? Eigentlich ist deren Logik recht banal.de.wikipedia.org/wiki/MAC-Adresse

ob und wenn ja wie MAC-Adressen für Angriffe genutzt werden können.

Aaahhsoo. Sorry, missverstanden.Mac Adressen sind letztlich in allen OS frei konfigurierbar wie allgemein bekannt. Theoretisch könnte also jemand irgendwie eine deiner Macs in Erfahrung bringen und an seinem Endgerät dann nutzen um in dein Netz einzudringen. Das erfordert aber gute IT Kenntnisse und ob das für dich und dein Netz dann eine Bedrohung sein könnte musst du letztlich immer selber entscheiden.