Mikrotik "no IKEv2 peer config for X.X.X.X" bei L2TP-IPSec VPN mit Win10

ich habe mir ein RB3011 zugelegt und versuche, eine VPN-Verbindung mittels L2TP/IPSec herzustellen.

Mein Setup sieht derzeit wie folgt aus:

Mikrotik --- FritzBox1 --- WAN --- Fritzbox2 --- Win10

wobei der Mikrotik als VPN-Server fungiert und der Win10-Rechner als Client. Die entsprechenden Ports (ESP,500,1701,4500) habe ich auf der Fritzbox1 freigegeben, sonstige VPN-Verbindungen sind in keiner der Fritzboxen eingerichtet.

Bei der Einrichtung des VPN auf dem Mikrotik bin ich dieser Anleitung gefolgt:

Mikrotik VPN Verbindung L2TP, IPSec inkl. Anleitung Windows 7 VPN konfiguration

und habe mir auch die mikrotik-Tutorials der Pascom auf Youtube angesehen.

Eine Verbindung mit meinem Android-Handy (aus dem Mobilfunknetz) funktioniert. Ich sehe das Handy sowohl als aktive Connection unter PPP als auch als Active Peer unter IPSec und ich kann die Internetverbindung des mikrotik nutzen.

Den Win10-Rechner sehe ich hingegen nur kurzzeitig als Active Peer, bevor die Verbindung wieder abbricht. Das Log-file meldet u.a.: "no IKEv2 peer config for X.X.X.X". Windows 10 meldet, dass der Remote-Server nicht antwortet.

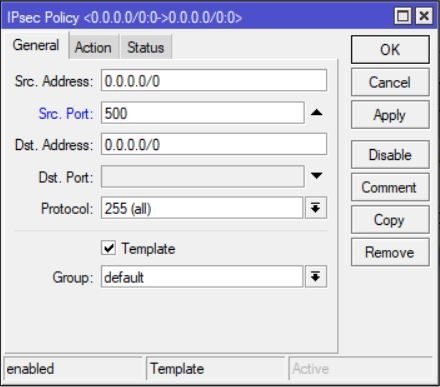

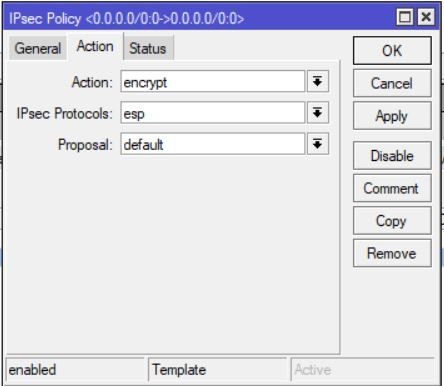

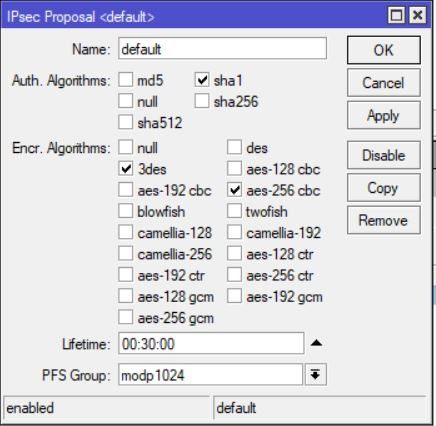

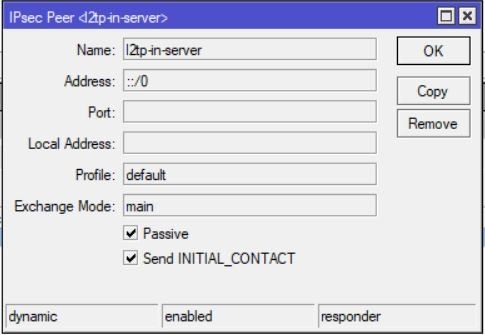

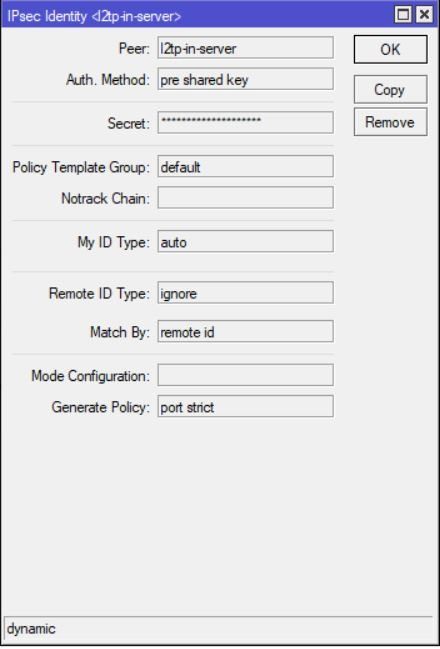

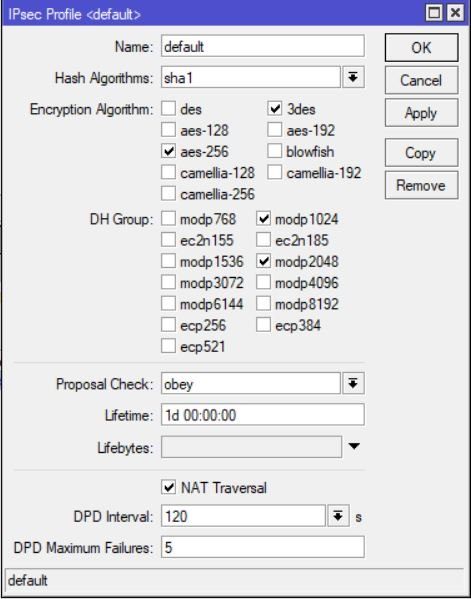

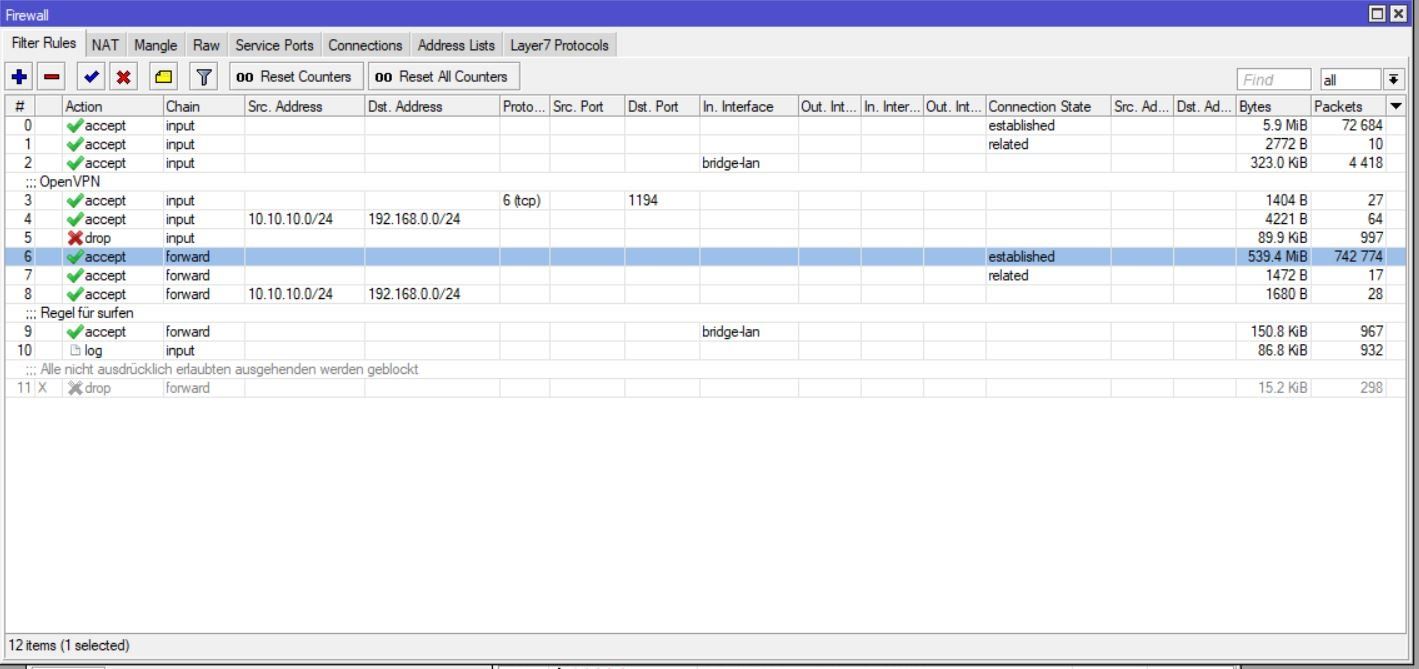

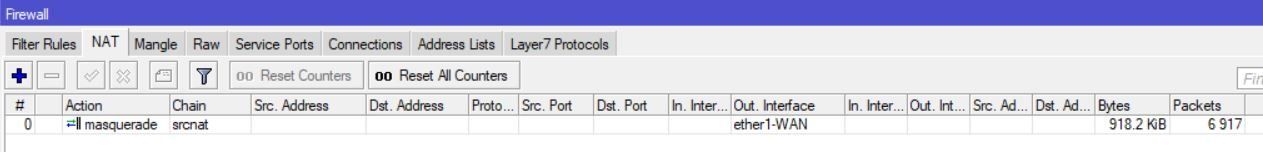

Möglicherweise (= wahrscheinlich) bin ich mit der IPSec-Konfiguration durcheinander gekommen, da sich durch das RouterOS-Update hier einige Felder verändert haben. Deshalb anbei ein paar Screenshots von meiner Konfiguration:

Anm.: Ein zusätzlichen Peer ohne lokale Adresse zu erstellen, wird mit der Fehlermeldung "This entry is unreachable" quittiert. Die Eintragung einer lokale Adresse (WanPort oder Lan1) behebt den Fehler nicht.

Für Hinweise wäre ich sehr dankbar.

Viele Grüße!

Content-ID: 530217

Url: https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html

Ausgedruckt am: 12.07.2025 um 17:07 Uhr

- Kommentarübersicht - Bitte anmelden

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1415831

[content:530217#1415831]

In der Regel bliebt dieses Feld immer leer, denn unten steht ja schon mit 255 das alles in den Tunnel geht. Der Source Port sollte immer dynmaisch bleiben !

In den Proposals kannst du (und solltest du) SHA1 bei den Auth. Algs. entfernen und zwingend auf AES256 setzen, ebenso 3Des bei Encryption, denn 3DES ist nicht mehr supportet in aktuellen Winblows Versionen. aes256cbc reicht.

Gleiches gilt zwingen auch fürs Profile unten. Hash sha256, Encry. kein 3DES und DH nur 2048.

Im Peer sollte man den Exchange Mode immer besser auf "agressive" setzen bei Hersteller fremden Endgeräten.

Der rest sieht soweit OK aus.

Wichtig wie immer...

- Was steht im MT Log bei der Client Einwahl ?

- Was steht im Winblows Log bei der Client Einwahl ?

- Port Forwarding für L2TP/IPsec auf der davor kaskadierten FritzBox ist mit allen Protokoll Ports eingerichtet ? In deiner o.a. Liste fehlt wie leider häufig hier das ESP Protokoll !! Siehe dazu: IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

- WIE betreibst du die MTs ?? Mit NAT und Firewall am WAN Port oder als transparente Router ohne NAT und FW ?

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1415845

[content:530217#1415845]

- Port 500 aus der IPSec Policy wurde entfernt

- bei den Proposals kann ich bei den Auth-Algorithmen nur zwischen verschiedenen sha varianten wählen. Wenn ich eine andere als sha1 wähle meldet das logfile: "no suitable proposal found". Muss ich das noch irgendwo anders einstellen?

- 3des habe ich aus der encryption entfernt

- Exchange Modus konnte nicht geändert werden (s. nächster Post)

- Port Forwarding: ESP ist freigegeben, hatte ich vergessen, anzugeben, sorry

- Das Routerboard betreibe ich hinter der Fritzbox mit NAT und Firewall am WAN-Port. Ich habe an der Standard-Einrichtung genutzt (WAN bzw. Fritzbox in Ether1, PC an Ether2)

- WIndows meldet im Ereignisdienst den Fehler 809, die Hinweise, die ich dazu im Netz gefunden habe, lösen das Problem aber nicht.

Das MT-Log sieht so aus (die größeren Hash-Blöcke habe ich herausgeschnitten und am Ende die Verbindung abgebrochen):

- dec/29/2019 17:43:45 by RouterOS 6.46.1

17:43:36 ipsec,debug type=Key Length, flag=0x8000, lorv=256

17:43:36 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:36 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:36 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:36 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:36 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:36 ipsec,debug pair 1:

17:43:36 ipsec,debug 0xa3570: next=(nil) tnext=(nil)

17:43:36 ipsec,debug proposal #1: 1 transform

17:43:36 ipsec,debug NAT-OAi:

17:43:36 ipsec,debug 01000000 5496eab5

17:43:36 ipsec,debug NAT-OAr:

17:43:36 ipsec,debug 01000000 c0a8b218

17:43:36 ipsec,debug add payload of len 64, next type 10

17:43:36 ipsec,debug add payload of len 24, next type 5

17:43:36 ipsec,debug add payload of len 8, next type 5

17:43:36 ipsec,debug add payload of len 8, next type 21

17:43:36 ipsec,debug add payload of len 8, next type 21

17:43:36 ipsec,debug add payload of len 8, next type 0

17:43:36 ipsec,debug,packet HASH with:

17:43:36 ipsec,debug,packet 00000002 6b7e01ed 423b8ccf d93cb1ae 03f4ad73 dfa3db40 3c4e5fcd 986d343a

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug,packet HASH computed:

17:43:36 ipsec,debug,packet d0864b74 602e7ea7 43f7b9f8 f5de7951 c35166e4

17:43:36 ipsec,debug add payload of len 20, next type 1

17:43:36 ipsec,debug,packet begin encryption.

17:43:36 ipsec,debug,packet encryption(aes)

17:43:36 ipsec,debug,packet pad length = 8

17:43:36 ipsec,debug,packet 01000018 d0864b74 602e7ea7 43f7b9f8 f5de7951 c35166e4 0a000044 00000001

17:43:36 ipsec,debug,packet encryption(aes)

17:43:36 ipsec,debug,packet with key:

17:43:36 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:36 ipsec,debug,packet encrypted payload by IV:

17:43:36 ipsec,debug,packet 1f8c4fbf 9068067f 99819411 364215d9

17:43:36 ipsec,debug,packet save IV for next:

17:43:36 ipsec,debug,packet 1b75ec74 80ccbd1d 778abea1 d5a0e0c6

17:43:36 ipsec,debug,packet encrypted.

17:43:36 ipsec,debug 204 bytes from 192.168.178.24[4500] to XX.XXX.XXX.XXX[4500]

17:43:36 ipsec,debug 1 times of 208 bytes message will be sent to XX.XXX.XXX.XXX[4500]

17:43:36 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000002 000000cc 4ac3c873

17:43:36 ipsec,debug,packet 80ccbd1d 778abea1 d5a0e0c6

17:43:36 ipsec sent phase2 packet 192.168.178.24[4500]<=>XX.XXX.XXX.XXX[4500] d25537e97253630f:402c284cdff987ca:00000000

17:43:36 ipsec,debug ===== received 60 bytes from XX.XXX.XXX.XXX[4500] to 192.168.178.24[4500]

17:43:36 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000002 0000003c 12b302b7

17:43:36 ipsec,debug,packet 91d51d3a aaa8fb6b 1fee5478 98b7c1a7 64d39d83 5461b580 9e7c139d

17:43:36 ipsec,debug,packet encryption(aes)

17:43:36 ipsec,debug,packet IV was saved for next processing:

17:43:36 ipsec,debug,packet 98b7c1a7 64d39d83 5461b580 9e7c139d

17:43:36 ipsec,debug,packet encryption(aes)

17:43:36 ipsec,debug,packet with key:

17:43:36 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:36 ipsec,debug,packet decrypted payload by IV:

17:43:36 ipsec,debug,packet 1b75ec74 80ccbd1d 778abea1 d5a0e0c6

17:43:36 ipsec,debug,packet decrypted payload, but not trimed.

17:43:36 ipsec,debug,packet 00000018 5cfe93a2 32c56d69 86aa30c0 3b066e66 fe783ec6 00000000 00000000

17:43:36 ipsec,debug,packet padding len=1

17:43:36 ipsec,debug,packet skip to trim padding.

17:43:36 ipsec,debug,packet decrypted.

17:43:36 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000002 0000003c 00000018

17:43:36 ipsec,debug,packet 5cfe93a2 32c56d69 86aa30c0 3b066e66 fe783ec6 00000000 00000000

17:43:36 ipsec,debug begin.

17:43:36 ipsec,debug seen nptype=8(hash) len=24

17:43:36 ipsec,debug succeed.

17:43:36 ipsec,debug HASH(3) validate:

17:43:36 ipsec,debug 5cfe93a2 32c56d69 86aa30c0 3b066e66 fe783ec6

17:43:36 ipsec,debug,packet HASH with:

17:43:36 ipsec,debug,packet 00000000 026b7e01 ed423b8c cfd93cb1 ae03f4ad 73dfa3db 403c4e5f cd986d34

17:43:36 ipsec,debug,packet 3ad1c0ef 7c7f5c17 d1a58690 1155deb5 bbf032c7 2eabea3b d27c9df7 e5eb5cc8

17:43:36 ipsec,debug,packet c08a676e 8151b986 b78668f9 20

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug,packet HASH computed:

17:43:36 ipsec,debug,packet 5cfe93a2 32c56d69 86aa30c0 3b066e66 fe783ec6

17:43:36 ipsec,debug ===

17:43:36 ipsec,debug,packet KEYMAT compute with

17:43:36 ipsec,debug,packet 0305d29c 136b7e01 ed423b8c cfd93cb1 ae03f4ad 73dfa3db 403c4e5f cd986d34

17:43:36 ipsec,debug,packet 3ad1c0ef 7c7f5c17 d1a58690 1155deb5 bbf032c7 2eabea3b d27c9df7 e5eb5cc8

17:43:36 ipsec,debug,packet c08a676e 8151b986 b78668f9 20

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug encryption(aes-cbc)

17:43:36 ipsec,debug hmac(sha1)

17:43:36 ipsec,debug encklen=256 authklen=160

17:43:36 ipsec,debug generating 640 bits of key (dupkeymat=4)

17:43:36 ipsec,debug generating K1...K4 for KEYMAT.

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug aa8ec1a4 e2569c67 0c3be824 48440aa5 33216dc9 dd67f87c ec05725c a4a31fda

17:43:36 ipsec,debug 9d98bb0c bb124828 2dbd0081 26f6ec09 7864d129 c58709e3 2547d263 440632bd

17:43:36 ipsec,debug a6b9fc80 14bdfce7 1a8d8a62 a89d786b

17:43:36 ipsec,debug,packet KEYMAT compute with

17:43:36 ipsec,debug,packet 0358a1ea 306b7e01 ed423b8c cfd93cb1 ae03f4ad 73dfa3db 403c4e5f cd986d34

17:43:36 ipsec,debug,packet 3ad1c0ef 7c7f5c17 d1a58690 1155deb5 bbf032c7 2eabea3b d27c9df7 e5eb5cc8

17:43:36 ipsec,debug,packet c08a676e 8151b986 b78668f9 20

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug encryption(aes-cbc)

17:43:36 ipsec,debug hmac(sha1)

17:43:36 ipsec,debug encklen=256 authklen=160

17:43:36 ipsec,debug generating 640 bits of key (dupkeymat=4)

17:43:36 ipsec,debug generating K1...K4 for KEYMAT.

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug 05f4dc80 f49bd7e4 c90f99c3 e1b21d2a bc414fe3 dccbbce8 cd1c5849 aa5c05fd

17:43:36 ipsec,debug 8c659ff8 2c67a308 ca675208 21f979c6 10c674e1 abf6e884 065109cf 724047e8

17:43:36 ipsec,debug f201fed3 e08d9de4 113906ce 4fefeb39

17:43:36 ipsec,debug KEYMAT computed.

17:43:36 ipsec,debug call pk_sendupdate

17:43:36 ipsec,debug encryption(aes-cbc)

17:43:36 ipsec,debug hmac(sha1)

17:43:36 ipsec,debug call pfkey_send_update_nat

17:43:36 ipsec IPsec-SA established: ESP/Transport XX.XXX.XXX.XXX[4500]->192.168.178.24[4500] spi=0x5d29c13

17:43:36 ipsec,debug pfkey update sent.

17:43:36 ipsec,debug encryption(aes-cbc)

17:43:36 ipsec,debug hmac(sha1)

17:43:36 ipsec,debug call pfkey_send_add_nat

17:43:36 ipsec IPsec-SA established: ESP/Transport 192.168.178.24[4500]->XX.XXX.XXX.XXX[4500] spi=0x58a1ea30

17:43:36 ipsec,debug pfkey add sent.

17:43:36 ipsec,debug ===== received 76 bytes from XX.XXX.XXX.XXX[4500] to 192.168.178.24[4500]

17:43:36 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08100501 9ac7a089 0000004c fc888f10

17:43:36 ipsec,debug,packet 7b1beddc 84503dd6 df19f6c0 bb91a056 bbb1bb0b 0db66787 71f4dbca d971a1da

17:43:36 ipsec,debug,packet 0c38a47f d1902add 1392c457

17:43:36 ipsec,debug receive Information.

17:43:36 ipsec,debug,packet compute IV for phase2

17:43:36 ipsec,debug,packet phase1 last IV:

17:43:36 ipsec,debug,packet e43726a4 1b1e488e 56a65cc3 8e5fdc54 9ac7a089

17:43:36 ipsec,debug hash(sha1)

17:43:36 ipsec,debug,packet encryption(aes)

17:43:36 ipsec,debug,packet phase2 IV computed:

17:43:36 ipsec,debug,packet 53c36980 07162b01 00f8663e 40536421

17:43:36 ipsec,debug,packet encryption(aes)

17:43:36 ipsec,debug,packet IV was saved for next processing:

17:43:36 ipsec,debug,packet d971a1da 0c38a47f d1902add 1392c457

17:43:36 ipsec,debug,packet encryption(aes)

17:43:36 ipsec,debug,packet with key:

17:43:36 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:36 ipsec,debug,packet decrypted payload by IV:

17:43:36 ipsec,debug,packet 53c36980 07162b01 00f8663e 40536421

17:43:36 ipsec,debug,packet decrypted payload, but not trimed.

17:43:36 ipsec,debug,packet 0c000018 c8d654e2 6d5526b5 3b795016 74eec82b c41ce740 00000010 00000001

17:43:36 ipsec,debug,packet 03040001 b1a68c22 00000000 00000000

17:43:36 ipsec,debug,packet padding len=1

17:43:36 ipsec,debug,packet skip to trim padding.

17:43:36 ipsec,debug,packet decrypted.

17:43:36 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08100501 9ac7a089 0000004c 0c000018

17:43:36 ipsec,debug,packet c8d654e2 6d5526b5 3b795016 74eec82b c41ce740 00000010 00000001 03040001

17:43:36 ipsec,debug,packet b1a68c22 00000000 00000000

17:43:36 ipsec,debug,packet HASH with:

17:43:36 ipsec,debug,packet 9ac7a089 00000010 00000001 03040001 b1a68c22

17:43:36 ipsec,debug,packet hmac(hmac_sha1)

17:43:36 ipsec,debug,packet HASH computed:

17:43:36 ipsec,debug,packet c8d654e2 6d5526b5 3b795016 74eec82b c41ce740

17:43:36 ipsec,debug hash validated.

17:43:36 ipsec,debug begin.

17:43:36 ipsec,debug seen nptype=8(hash) len=24

17:43:36 ipsec,debug seen nptype=12(delete) len=16

17:43:36 ipsec,debug succeed.

17:43:36 ipsec,debug XX.XXX.XXX.XXX delete payload for protocol ESP

17:43:36 ipsec purged IPsec-SA proto_id=ESP spi=0xb1a68c22

17:43:36 ipsec purged IPsec-SA proto_id=ESP spi=0xf7cbc85

17:43:36 ipsec,debug purged SAs.

17:43:39 ipsec,debug ===== received 444 bytes from XX.XXX.XXX.XXX[4500] to 192.168.178.24[4500]

17:43:39 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000003 000001bc 6a13d9bb

17:43:39 ipsec,debug,packet compute IV for phase2

17:43:39 ipsec,debug,packet phase1 last IV:

17:43:39 ipsec,debug,packet e43726a4 1b1e488e 56a65cc3 8e5fdc54 00000003

17:43:39 ipsec,debug hash(sha1)

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet phase2 IV computed:

17:43:39 ipsec,debug,packet 6f0c2521 a75ed25d b7aac228 bb8f57dd

17:43:39 ipsec,debug ===

17:43:39 ipsec respond new phase 2 negotiation: 192.168.178.24[4500]<=>XX.XXX.XXX.XXX[4500]

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet IV was saved for next processing:

17:43:39 ipsec,debug,packet 375b06fe ad0855dc 5b232a40 4dc7ab18

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet with key:

17:43:39 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:39 ipsec,debug,packet decrypted payload by IV:

17:43:39 ipsec,debug,packet 6f0c2521 a75ed25d b7aac228 bb8f57dd

17:43:39 ipsec,debug,packet decrypted payload, but not trimed.

17:43:39 ipsec,debug,packet 01000018 3b8efbf6 9bd1b782 0bbde3ea c7eef078 1ea66f4e 0a000118 00000001

17:43:39 ipsec,debug,packet padding len=1

17:43:39 ipsec,debug,packet skip to trim padding.

17:43:39 ipsec,debug,packet decrypted.

17:43:39 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000003 000001bc 01000018

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=8(hash) len=24

17:43:39 ipsec,debug seen nptype=1(sa) len=280

17:43:39 ipsec,debug seen nptype=10(nonce) len=52

17:43:39 ipsec,debug seen nptype=5(id) len=12

17:43:39 ipsec,debug seen nptype=5(id) len=12

17:43:39 ipsec,debug seen nptype=21(nat-oa) len=12

17:43:39 ipsec,debug seen nptype=21(nat-oa) len=12

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug received IDci2:

17:43:39 ipsec,debug 011106a5 c0a8b215

17:43:39 ipsec,debug received IDcr2:

17:43:39 ipsec,debug 011106a5 4d169d89

17:43:39 ipsec,debug HASH(1) validate:

17:43:39 ipsec,debug 3b8efbf6 9bd1b782 0bbde3ea c7eef078 1ea66f4e

17:43:39 ipsec,debug,packet HASH with:

17:43:39 ipsec,debug,packet 00000003 0a000118 00000001 00000001 02000038 01030401 cbb19780 0000002c

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug,packet HASH computed:

17:43:39 ipsec,debug,packet 3b8efbf6 9bd1b782 0bbde3ea c7eef078 1ea66f4e

17:43:39 ipsec,debug total SA len=276

17:43:39 ipsec,debug 00000001 00000001 02000038 01030401 cbb19780 0000002c 010c0000 80040004

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=2(prop) len=56

17:43:39 ipsec,debug seen nptype=2(prop) len=56

17:43:39 ipsec,debug seen nptype=2(prop) len=52

17:43:39 ipsec,debug seen nptype=2(prop) len=52

17:43:39 ipsec,debug seen nptype=2(prop) len=52

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug proposal #1 len=56

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=3(trns) len=44

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug transform #1 len=44

17:43:39 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:39 ipsec,debug UDP encapsulation requested

17:43:39 ipsec,debug type=Key Length, flag=0x8000, lorv=256

17:43:39 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug proposal #2 len=56

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=3(trns) len=44

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug transform #1 len=44

17:43:39 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:39 ipsec,debug UDP encapsulation requested

17:43:39 ipsec,debug type=Key Length, flag=0x8000, lorv=128

17:43:39 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug proposal #3 len=52

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=3(trns) len=40

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug transform #1 len=40

17:43:39 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:39 ipsec,debug UDP encapsulation requested

17:43:39 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug proposal #4 len=52

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=3(trns) len=40

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug transform #1 len=40

17:43:39 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:39 ipsec,debug UDP encapsulation requested

17:43:39 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug proposal #5 len=52

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=3(trns) len=40

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug transform #1 len=40

17:43:39 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:39 ipsec,debug UDP encapsulation requested

17:43:39 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug pair 1:

17:43:39 ipsec,debug 0x98c88: next=(nil) tnext=(nil)

17:43:39 ipsec,debug proposal #1: 1 transform

17:43:39 ipsec,debug pair 2:

17:43:39 ipsec,debug 0x99150: next=(nil) tnext=(nil)

17:43:39 ipsec,debug proposal #2: 1 transform

17:43:39 ipsec,debug pair 3:

17:43:39 ipsec,debug 0xa6fc8: next=(nil) tnext=(nil)

17:43:39 ipsec,debug proposal #3: 1 transform

17:43:39 ipsec,debug pair 4:

17:43:39 ipsec,debug 0xa6fe0: next=(nil) tnext=(nil)

17:43:39 ipsec,debug proposal #4: 1 transform

17:43:39 ipsec,debug pair 5:

17:43:39 ipsec,debug 0xa6ff8: next=(nil) tnext=(nil)

17:43:39 ipsec,debug proposal #5: 1 transform

17:43:39 ipsec,debug got the local address from ID payload XX.XXX.XXX.XXX[1701] prefixlen=32 ul_proto=17

17:43:39 ipsec,debug got the peer address from ID payload 192.168.178.21[1701] prefixlen=32 ul_proto=17

17:43:39 ipsec,debug updating policy address because of NAT in transport mode

17:43:39 ipsec,debug new local address 192.168.178.24[1701]

17:43:39 ipsec,debug new peer address XX.XXX.XXX.XXX[1701]

17:43:39 ipsec searching for policy for selector: 192.168.178.24:1701 ip-proto:17 <=> XX.XXX.XXX.XXX:1701 ip-proto:17

17:43:39 ipsec using strict match: 192.168.178.24:1701 <=> XX.XXX.XXX.XXX:1701 ip-proto:17

17:43:39 ipsec,debug (proto_id=ESP spisize=4 spi=00000000 spi_p=00000000 encmode=UDP-Transport reqid=123:123)

17:43:39 ipsec,debug (trns_id=AES-CBC encklen=256 authtype=hmac-sha1)

17:43:39 ipsec,debug begin compare proposals.

17:43:39 ipsec,debug pair[1]: 0x98c88

17:43:39 ipsec,debug 0x98c88: next=(nil) tnext=(nil)

17:43:39 ipsec,debug prop#=1 prot-id=ESP spi-size=4 #trns=1 trns#=1 trns-id=AES-CBC

17:43:39 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:39 ipsec,debug type=Key Length, flag=0x8000, lorv=256

17:43:39 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug peer's single bundle:

17:43:39 ipsec,debug (proto_id=ESP spisize=4 spi=cbb19780 spi_p=00000000 encmode=UDP-Transport reqid=0:0)

17:43:39 ipsec,debug (trns_id=AES-CBC encklen=256 authtype=hmac-sha1)

17:43:39 ipsec,debug my single bundle:

17:43:39 ipsec,debug (proto_id=ESP spisize=4 spi=00000000 spi_p=00000000 encmode=UDP-Transport reqid=123:123)

17:43:39 ipsec,debug (trns_id=AES-CBC encklen=256 authtype=hmac-sha1)

17:43:39 ipsec Adjusting my encmode UDP-Transport->Transport

17:43:39 ipsec Adjusting peer's encmode UDP-Transport(4)->Transport(2)

17:43:39 ipsec,debug matched

17:43:39 ipsec,debug ===

17:43:39 ipsec,debug call pfkey_send_getspi 26e

17:43:39 ipsec,debug pfkey GETSPI sent: ESP/Transport XX.XXX.XXX.XXX[4500]->192.168.178.24[4500]

17:43:39 ipsec,debug pfkey getspi sent.

17:43:39 ipsec,debug total SA len=64

17:43:39 ipsec,debug 00000001 00000001 00000038 01030401 00000000 0000002c 010c0000 80040004

17:43:39 ipsec,debug 80060100 80050002 80010001 00020004 00000e10 80010002 00020004 0003d090

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=2(prop) len=56

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug proposal #1 len=56

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=3(trns) len=44

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug transform #1 len=44

17:43:39 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:39 ipsec,debug UDP encapsulation requested

17:43:39 ipsec,debug type=Key Length, flag=0x8000, lorv=256

17:43:39 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:39 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:39 ipsec,debug pair 1:

17:43:39 ipsec,debug 0x98c88: next=(nil) tnext=(nil)

17:43:39 ipsec,debug proposal #1: 1 transform

17:43:39 ipsec,debug NAT-OAi:

17:43:39 ipsec,debug 01000000 5496eab5

17:43:39 ipsec,debug NAT-OAr:

17:43:39 ipsec,debug 01000000 c0a8b218

17:43:39 ipsec,debug add payload of len 64, next type 10

17:43:39 ipsec,debug add payload of len 24, next type 5

17:43:39 ipsec,debug add payload of len 8, next type 5

17:43:39 ipsec,debug add payload of len 8, next type 21

17:43:39 ipsec,debug add payload of len 8, next type 21

17:43:39 ipsec,debug add payload of len 8, next type 0

17:43:39 ipsec,debug,packet HASH with:

17:43:39 ipsec,debug,packet 00000003 2f0c01f6 d7c047e7 b29a5b46 47891072 f0f0844e 9e2cb237 253f561d

17:43:39 ipsec,debug,packet c0a8b218

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug,packet HASH computed:

17:43:39 ipsec,debug,packet e24bd996 d8990ff8 a6dd63f1 d5961e26 1ecf95f8

17:43:39 ipsec,debug add payload of len 20, next type 1

17:43:39 ipsec,debug,packet begin encryption.

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet pad length = 8

17:43:39 ipsec,debug,packet 01000018 e24bd996 d8990ff8 a6dd63f1 d5961e26 1ecf95f8 0a000044 00000001

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet with key:

17:43:39 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:39 ipsec,debug,packet encrypted payload by IV:

17:43:39 ipsec,debug,packet 375b06fe ad0855dc 5b232a40 4dc7ab18

17:43:39 ipsec,debug,packet save IV for next:

17:43:39 ipsec,debug,packet dc02877e e44658de fe41ef7a 32e21d62

17:43:39 ipsec,debug,packet encrypted.

17:43:39 ipsec,debug 204 bytes from 192.168.178.24[4500] to XX.XXX.XXX.XXX[4500]

17:43:39 ipsec,debug 1 times of 208 bytes message will be sent to XX.XXX.XXX.XXX[4500]

17:43:39 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000003 000000cc 3f87e442

17:43:39 ipsec sent phase2 packet 192.168.178.24[4500]<=>XX.XXX.XXX.XXX[4500] d25537e97253630f:402c284cdff987ca:00000000

17:43:39 ipsec,debug ===== received 60 bytes from XX.XXX.XXX.XXX[4500] to 192.168.178.24[4500]

17:43:39 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000003 0000003c 78512bbb

17:43:39 ipsec,debug,packet d2e836cb 57cf1e77 cee9b85a cf87fa26 f261ef81 cc68fe87 ba8d0bf5

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet IV was saved for next processing:

17:43:39 ipsec,debug,packet cf87fa26 f261ef81 cc68fe87 ba8d0bf5

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet with key:

17:43:39 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:39 ipsec,debug,packet decrypted payload by IV:

17:43:39 ipsec,debug,packet dc02877e e44658de fe41ef7a 32e21d62

17:43:39 ipsec,debug,packet decrypted payload, but not trimed.

17:43:39 ipsec,debug,packet 00000018 edb5b979 3b27cfde cccfa57d b373d9db 27c38731 00000000 00000000

17:43:39 ipsec,debug,packet padding len=1

17:43:39 ipsec,debug,packet skip to trim padding.

17:43:39 ipsec,debug,packet decrypted.

17:43:39 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000003 0000003c 00000018

17:43:39 ipsec,debug,packet edb5b979 3b27cfde cccfa57d b373d9db 27c38731 00000000 00000000

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=8(hash) len=24

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug HASH(3) validate:

17:43:39 ipsec,debug edb5b979 3b27cfde cccfa57d b373d9db 27c38731

17:43:39 ipsec,debug,packet HASH with:

17:43:39 ipsec,debug,packet 00000000 032f0c01 f6d7c047 e7b29a5b 46478910 72f0f084 4e9e2cb2 37253f56

17:43:39 ipsec,debug,packet 1ddaddfc b2596a4e bb64a2d6 6b08990c b82ad531 e5b5c52d 037e5432 c008a123

17:43:39 ipsec,debug,packet f9f6e879 40bfce87 a92c9e89 3c

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug,packet HASH computed:

17:43:39 ipsec,debug,packet edb5b979 3b27cfde cccfa57d b373d9db 27c38731

17:43:39 ipsec,debug ===

17:43:39 ipsec,debug,packet KEYMAT compute with

17:43:39 ipsec,debug,packet 030376ca 0b2f0c01 f6d7c047 e7b29a5b 46478910 72f0f084 4e9e2cb2 37253f56

17:43:39 ipsec,debug,packet 1ddaddfc b2596a4e bb64a2d6 6b08990c b82ad531 e5b5c52d 037e5432 c008a123

17:43:39 ipsec,debug,packet f9f6e879 40bfce87 a92c9e89 3c

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug encryption(aes-cbc)

17:43:39 ipsec,debug hmac(sha1)

17:43:39 ipsec,debug encklen=256 authklen=160

17:43:39 ipsec,debug generating 640 bits of key (dupkeymat=4)

17:43:39 ipsec,debug generating K1...K4 for KEYMAT.

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug cacd4f4b e3d2a735 1bf4c26c 5277e6fc 1c5e43b5 b321654f a6ff4fbc 7794ce4e

17:43:39 ipsec,debug b550cf87 dcc91ab6 10f513b8 ce2bcd21 232de38a 4b941a82 4f1d3ad0 2a64a52a

17:43:39 ipsec,debug 5099595b 469a695a 2158b87c a9ede762

17:43:39 ipsec,debug,packet KEYMAT compute with

17:43:39 ipsec,debug,packet 03cbb197 802f0c01 f6d7c047 e7b29a5b 46478910 72f0f084 4e9e2cb2 37253f56

17:43:39 ipsec,debug,packet 1ddaddfc b2596a4e bb64a2d6 6b08990c b82ad531 e5b5c52d 037e5432 c008a123

17:43:39 ipsec,debug,packet f9f6e879 40bfce87 a92c9e89 3c

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug encryption(aes-cbc)

17:43:39 ipsec,debug hmac(sha1)

17:43:39 ipsec,debug encklen=256 authklen=160

17:43:39 ipsec,debug generating 640 bits of key (dupkeymat=4)

17:43:39 ipsec,debug generating K1...K4 for KEYMAT.

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug 84bea832 b00a68e1 9bc4c99c 8e5823c0 aa2751f2 6eed9dfd 22aee538 09feb77f

17:43:39 ipsec,debug 7c4551d3 2971563e 26454903 9db48e23 248093bc e512a77b b09c5ca1 ce4c3a97

17:43:39 ipsec,debug 8a9856a2 5b5bc3ef 7e7b2f18 cce1476d

17:43:39 ipsec,debug KEYMAT computed.

17:43:39 ipsec,debug call pk_sendupdate

17:43:39 ipsec,debug encryption(aes-cbc)

17:43:39 ipsec,debug hmac(sha1)

17:43:39 ipsec,debug call pfkey_send_update_nat

17:43:39 ipsec IPsec-SA established: ESP/Transport XX.XXX.XXX.XXX[4500]->192.168.178.24[4500] spi=0x376ca0b

17:43:39 ipsec,debug pfkey update sent.

17:43:39 ipsec,debug encryption(aes-cbc)

17:43:39 ipsec,debug hmac(sha1)

17:43:39 ipsec,debug call pfkey_send_add_nat

17:43:39 ipsec IPsec-SA established: ESP/Transport 192.168.178.24[4500]->XX.XXX.XXX.XXX[4500] spi=0xcbb19780

17:43:39 ipsec,debug pfkey add sent.

17:43:39 ipsec,debug ===== received 76 bytes from XX.XXX.XXX.XXX[4500] to 192.168.178.24[4500]

17:43:39 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08100501 4beae261 0000004c 6a21b786

17:43:39 ipsec,debug,packet d6d6e551 dc55f050 87e45ca4 47f02fa1 364a0dbb 6db798c7 eb6937b1 e93af1ea

17:43:39 ipsec,debug,packet 1862ff65 747992bf 45dab2dc

17:43:39 ipsec,debug receive Information.

17:43:39 ipsec,debug,packet compute IV for phase2

17:43:39 ipsec,debug,packet phase1 last IV:

17:43:39 ipsec,debug,packet e43726a4 1b1e488e 56a65cc3 8e5fdc54 4beae261

17:43:39 ipsec,debug hash(sha1)

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet phase2 IV computed:

17:43:39 ipsec,debug,packet 46ec3735 de747074 f0884919 28d45a9f

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet IV was saved for next processing:

17:43:39 ipsec,debug,packet e93af1ea 1862ff65 747992bf 45dab2dc

17:43:39 ipsec,debug,packet encryption(aes)

17:43:39 ipsec,debug,packet with key:

17:43:39 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:39 ipsec,debug,packet decrypted payload by IV:

17:43:39 ipsec,debug,packet 46ec3735 de747074 f0884919 28d45a9f

17:43:39 ipsec,debug,packet decrypted payload, but not trimed.

17:43:39 ipsec,debug,packet 0c000018 6ceb38cf 774c1182 6df712f1 b86bad4f 304ff745 00000010 00000001

17:43:39 ipsec,debug,packet 03040001 58a1ea30 00000000 00000000

17:43:39 ipsec,debug,packet padding len=1

17:43:39 ipsec,debug,packet skip to trim padding.

17:43:39 ipsec,debug,packet decrypted.

17:43:39 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08100501 4beae261 0000004c 0c000018

17:43:39 ipsec,debug,packet 6ceb38cf 774c1182 6df712f1 b86bad4f 304ff745 00000010 00000001 03040001

17:43:39 ipsec,debug,packet 58a1ea30 00000000 00000000

17:43:39 ipsec,debug,packet HASH with:

17:43:39 ipsec,debug,packet 4beae261 00000010 00000001 03040001 58a1ea30

17:43:39 ipsec,debug,packet hmac(hmac_sha1)

17:43:39 ipsec,debug,packet HASH computed:

17:43:39 ipsec,debug,packet 6ceb38cf 774c1182 6df712f1 b86bad4f 304ff745

17:43:39 ipsec,debug hash validated.

17:43:39 ipsec,debug begin.

17:43:39 ipsec,debug seen nptype=8(hash) len=24

17:43:39 ipsec,debug seen nptype=12(delete) len=16

17:43:39 ipsec,debug succeed.

17:43:39 ipsec,debug XX.XXX.XXX.XXX delete payload for protocol ESP

17:43:39 ipsec purged IPsec-SA proto_id=ESP spi=0x58a1ea30

17:43:39 ipsec purged IPsec-SA proto_id=ESP spi=0x5d29c13

17:43:39 ipsec,debug purged SAs.

17:43:42 system,info,account user admin logged in from 192.168.88.254 via telnet

17:43:43 ipsec,debug ===== received 444 bytes from XX.XXX.XXX.XXX[4500] to 192.168.178.24[4500]

17:43:43 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000004 000001bc cf9bef97

17:43:43 ipsec,debug,packet compute IV for phase2

17:43:43 ipsec,debug,packet phase1 last IV:

17:43:43 ipsec,debug,packet e43726a4 1b1e488e 56a65cc3 8e5fdc54 00000004

17:43:43 ipsec,debug hash(sha1)

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet phase2 IV computed:

17:43:43 ipsec,debug,packet b538ddf5 84133816 3fdd6779 bb61f4c5

17:43:43 ipsec,debug ===

17:43:43 ipsec respond new phase 2 negotiation: 192.168.178.24[4500]<=>XX.XXX.XXX.XXX[4500]

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet IV was saved for next processing:

17:43:43 ipsec,debug,packet 380773a0 7df83684 1ca2fc50 17a6c67e

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet with key:

17:43:43 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:43 ipsec,debug,packet decrypted payload by IV:

17:43:43 ipsec,debug,packet b538ddf5 84133816 3fdd6779 bb61f4c5

17:43:43 ipsec,debug,packet decrypted payload, but not trimed.

17:43:43 ipsec,debug,packet 01000018 a83d842a 273fec8b ffc89951 f5b45ef7 ff159288 0a000118 00000001

17:43:43 ipsec,debug,packet padding len=1

17:43:43 ipsec,debug,packet skip to trim padding.

17:43:43 ipsec,debug,packet decrypted.

17:43:43 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000004 000001bc 01000018

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=8(hash) len=24

17:43:43 ipsec,debug seen nptype=1(sa) len=280

17:43:43 ipsec,debug seen nptype=10(nonce) len=52

17:43:43 ipsec,debug seen nptype=5(id) len=12

17:43:43 ipsec,debug seen nptype=5(id) len=12

17:43:43 ipsec,debug seen nptype=21(nat-oa) len=12

17:43:43 ipsec,debug seen nptype=21(nat-oa) len=12

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug received IDci2:

17:43:43 ipsec,debug 011106a5 c0a8b215

17:43:43 ipsec,debug received IDcr2:

17:43:43 ipsec,debug 011106a5 4d169d89

17:43:43 ipsec,debug HASH(1) validate:

17:43:43 ipsec,debug a83d842a 273fec8b ffc89951 f5b45ef7 ff159288

17:43:43 ipsec,debug,packet HASH with:

17:43:43 ipsec,debug,packet 00000004 0a000118 00000001 00000001 02000038 01030401 7e8d9926 0000002c

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug,packet HASH computed:

17:43:43 ipsec,debug,packet a83d842a 273fec8b ffc89951 f5b45ef7 ff159288

17:43:43 ipsec,debug total SA len=276

17:43:43 ipsec,debug 00000001 00000001 02000038 01030401 7e8d9926 0000002c 010c0000 80040004

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=2(prop) len=56

17:43:43 ipsec,debug seen nptype=2(prop) len=56

17:43:43 ipsec,debug seen nptype=2(prop) len=52

17:43:43 ipsec,debug seen nptype=2(prop) len=52

17:43:43 ipsec,debug seen nptype=2(prop) len=52

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug proposal #1 len=56

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=3(trns) len=44

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug transform #1 len=44

17:43:43 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:43 ipsec,debug UDP encapsulation requested

17:43:43 ipsec,debug type=Key Length, flag=0x8000, lorv=256

17:43:43 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug proposal #2 len=56

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=3(trns) len=44

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug transform #1 len=44

17:43:43 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:43 ipsec,debug UDP encapsulation requested

17:43:43 ipsec,debug type=Key Length, flag=0x8000, lorv=128

17:43:43 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug proposal #3 len=52

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=3(trns) len=40

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug transform #1 len=40

17:43:43 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:43 ipsec,debug UDP encapsulation requested

17:43:43 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug proposal #4 len=52

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=3(trns) len=40

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug transform #1 len=40

17:43:43 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:43 ipsec,debug UDP encapsulation requested

17:43:43 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug proposal #5 len=52

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=3(trns) len=40

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug transform #1 len=40

17:43:43 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:43 ipsec,debug UDP encapsulation requested

17:43:43 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug pair 1:

17:43:43 ipsec,debug 0xa78b0: next=(nil) tnext=(nil)

17:43:43 ipsec,debug proposal #1: 1 transform

17:43:43 ipsec,debug pair 2:

17:43:43 ipsec,debug 0xa78c8: next=(nil) tnext=(nil)

17:43:43 ipsec,debug proposal #2: 1 transform

17:43:43 ipsec,debug pair 3:

17:43:43 ipsec,debug 0xa78e0: next=(nil) tnext=(nil)

17:43:43 ipsec,debug proposal #3: 1 transform

17:43:43 ipsec,debug pair 4:

17:43:43 ipsec,debug 0xa78f8: next=(nil) tnext=(nil)

17:43:43 ipsec,debug proposal #4: 1 transform

17:43:43 ipsec,debug pair 5:

17:43:43 ipsec,debug 0xa7910: next=(nil) tnext=(nil)

17:43:43 ipsec,debug proposal #5: 1 transform

17:43:43 ipsec,debug got the local address from ID payload XX.XXX.XXX.XXX[1701] prefixlen=32 ul_proto=17

17:43:43 ipsec,debug got the peer address from ID payload 192.168.178.21[1701] prefixlen=32 ul_proto=17

17:43:43 ipsec,debug updating policy address because of NAT in transport mode

17:43:43 ipsec,debug new local address 192.168.178.24[1701]

17:43:43 ipsec,debug new peer address XX.XXX.XXX.XXX[1701]

17:43:43 ipsec searching for policy for selector: 192.168.178.24:1701 ip-proto:17 <=> XX.XXX.XXX.XXX:1701 ip-proto:17

17:43:43 ipsec using strict match: 192.168.178.24:1701 <=> XX.XXX.XXX.XXX:1701 ip-proto:17

17:43:43 ipsec,debug (proto_id=ESP spisize=4 spi=00000000 spi_p=00000000 encmode=UDP-Transport reqid=123:123)

17:43:43 ipsec,debug (trns_id=AES-CBC encklen=256 authtype=hmac-sha1)

17:43:43 ipsec,debug begin compare proposals.

17:43:43 ipsec,debug pair[1]: 0xa78b0

17:43:43 ipsec,debug 0xa78b0: next=(nil) tnext=(nil)

17:43:43 ipsec,debug prop#=1 prot-id=ESP spi-size=4 #trns=1 trns#=1 trns-id=AES-CBC

17:43:43 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:43 ipsec,debug type=Key Length, flag=0x8000, lorv=256

17:43:43 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug peer's single bundle:

17:43:43 ipsec,debug (proto_id=ESP spisize=4 spi=7e8d9926 spi_p=00000000 encmode=UDP-Transport reqid=0:0)

17:43:43 ipsec,debug (trns_id=AES-CBC encklen=256 authtype=hmac-sha1)

17:43:43 ipsec,debug my single bundle:

17:43:43 ipsec,debug (proto_id=ESP spisize=4 spi=00000000 spi_p=00000000 encmode=UDP-Transport reqid=123:123)

17:43:43 ipsec,debug (trns_id=AES-CBC encklen=256 authtype=hmac-sha1)

17:43:43 ipsec Adjusting my encmode UDP-Transport->Transport

17:43:43 ipsec Adjusting peer's encmode UDP-Transport(4)->Transport(2)

17:43:43 ipsec,debug matched

17:43:43 ipsec,debug ===

17:43:43 ipsec,debug call pfkey_send_getspi 26f

17:43:43 ipsec,debug pfkey GETSPI sent: ESP/Transport XX.XXX.XXX.XXX[4500]->192.168.178.24[4500]

17:43:43 ipsec,debug pfkey getspi sent.

17:43:43 ipsec,debug total SA len=64

17:43:43 ipsec,debug 00000001 00000001 00000038 01030401 00000000 0000002c 010c0000 80040004

17:43:43 ipsec,debug 80060100 80050002 80010001 00020004 00000e10 80010002 00020004 0003d090

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=2(prop) len=56

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug proposal #1 len=56

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=3(trns) len=44

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug transform #1 len=44

17:43:43 ipsec,debug type=Encryption Mode, flag=0x8000, lorv=UDP-Transport

17:43:43 ipsec,debug UDP encapsulation requested

17:43:43 ipsec,debug type=Key Length, flag=0x8000, lorv=256

17:43:43 ipsec,debug type=Authentication Algorithm, flag=0x8000, lorv=hmac-sha1

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=seconds

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug type=SA Life Type, flag=0x8000, lorv=kilobytes

17:43:43 ipsec,debug type=SA Life Duration, flag=0x0000, lorv=4

17:43:43 ipsec,debug pair 1:

17:43:43 ipsec,debug 0xa3fc0: next=(nil) tnext=(nil)

17:43:43 ipsec,debug proposal #1: 1 transform

17:43:43 ipsec,debug NAT-OAi:

17:43:43 ipsec,debug 01000000 5496eab5

17:43:43 ipsec,debug NAT-OAr:

17:43:43 ipsec,debug 01000000 c0a8b218

17:43:43 ipsec,debug add payload of len 64, next type 10

17:43:43 ipsec,debug add payload of len 24, next type 5

17:43:43 ipsec,debug add payload of len 8, next type 5

17:43:43 ipsec,debug add payload of len 8, next type 21

17:43:43 ipsec,debug add payload of len 8, next type 21

17:43:43 ipsec,debug add payload of len 8, next type 0

17:43:43 ipsec,debug,packet HASH with:

17:43:43 ipsec,debug,packet 00000004 9a84d27e 543826a4 758f6fa3 522bc153 ccd813a7 e699381c ee8b58d5

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug,packet HASH computed:

17:43:43 ipsec,debug,packet 942f2121 90b926e5 b46ff685 bf64779f d6f3dd9e

17:43:43 ipsec,debug add payload of len 20, next type 1

17:43:43 ipsec,debug,packet begin encryption.

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet pad length = 8

17:43:43 ipsec,debug,packet 01000018 942f2121 90b926e5 b46ff685 bf64779f d6f3dd9e 0a000044 00000001

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet with key:

17:43:43 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:43 ipsec,debug,packet encrypted payload by IV:

17:43:43 ipsec,debug,packet 380773a0 7df83684 1ca2fc50 17a6c67e

17:43:43 ipsec,debug,packet save IV for next:

17:43:43 ipsec,debug,packet 59b22a7c db541e39 5ec73418 75f82254

17:43:43 ipsec,debug,packet encrypted.

17:43:43 ipsec,debug 204 bytes from 192.168.178.24[4500] to XX.XXX.XXX.XXX[4500]

17:43:43 ipsec,debug 1 times of 208 bytes message will be sent to XX.XXX.XXX.XXX[4500]

17:43:43 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000004 000000cc c7687da0

17:43:43 ipsec sent phase2 packet 192.168.178.24[4500]<=>XX.XXX.XXX.XXX[4500] d25537e97253630f:402c284cdff987ca:00000000

17:43:43 ipsec,debug ===== received 60 bytes from XX.XXX.XXX.XXX[4500] to 192.168.178.24[4500]

17:43:43 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000004 0000003c a1fbd65a

17:43:43 ipsec,debug,packet 53fa7ff1 0c407121 21942568 fb47eb3f 63a30d9e 66de4bc3 c72e64c9

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet IV was saved for next processing:

17:43:43 ipsec,debug,packet fb47eb3f 63a30d9e 66de4bc3 c72e64c9

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet with key:

17:43:43 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:43 ipsec,debug,packet decrypted payload by IV:

17:43:43 ipsec,debug,packet 59b22a7c db541e39 5ec73418 75f82254

17:43:43 ipsec,debug,packet decrypted payload, but not trimed.

17:43:43 ipsec,debug,packet 00000018 0b294b40 2aeab869 01aa202e b58ca2bb d86aa749 00000000 00000000

17:43:43 ipsec,debug,packet padding len=1

17:43:43 ipsec,debug,packet skip to trim padding.

17:43:43 ipsec,debug,packet decrypted.

17:43:43 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08102001 00000004 0000003c 00000018

17:43:43 ipsec,debug,packet 0b294b40 2aeab869 01aa202e b58ca2bb d86aa749 00000000 00000000

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=8(hash) len=24

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug HASH(3) validate:

17:43:43 ipsec,debug 0b294b40 2aeab869 01aa202e b58ca2bb d86aa749

17:43:43 ipsec,debug,packet HASH with:

17:43:43 ipsec,debug,packet 00000000 049a84d2 7e543826 a4758f6f a3522bc1 53ccd813 a7e69938 1cee8b58

17:43:43 ipsec,debug,packet d52449b7 ddb22800 752e84d6 23b4b299 5879c246 0db8b9f5 b0dd2c06 76678acf

17:43:43 ipsec,debug,packet e0e9f88a 49c3d7b2 cd284c82 c6

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug,packet HASH computed:

17:43:43 ipsec,debug,packet 0b294b40 2aeab869 01aa202e b58ca2bb d86aa749

17:43:43 ipsec,debug ===

17:43:43 ipsec,debug,packet KEYMAT compute with

17:43:43 ipsec,debug,packet 0308e858 d29a84d2 7e543826 a4758f6f a3522bc1 53ccd813 a7e69938 1cee8b58

17:43:43 ipsec,debug,packet d52449b7 ddb22800 752e84d6 23b4b299 5879c246 0db8b9f5 b0dd2c06 76678acf

17:43:43 ipsec,debug,packet e0e9f88a 49c3d7b2 cd284c82 c6

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug encryption(aes-cbc)

17:43:43 ipsec,debug hmac(sha1)

17:43:43 ipsec,debug encklen=256 authklen=160

17:43:43 ipsec,debug generating 640 bits of key (dupkeymat=4)

17:43:43 ipsec,debug generating K1...K4 for KEYMAT.

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug 0bf96136 db02b4b4 c15e0174 bf8c2a67 bd434310 233c6bd2 9817476e 379d2bf5

17:43:43 ipsec,debug a90ca667 65747005 28fef438 f781611a c671d19f 4f577361 882a511b 6105364b

17:43:43 ipsec,debug d497cd5c 6a8ede1c 429c7781 f4acd633

17:43:43 ipsec,debug,packet KEYMAT compute with

17:43:43 ipsec,debug,packet 037e8d99 269a84d2 7e543826 a4758f6f a3522bc1 53ccd813 a7e69938 1cee8b58

17:43:43 ipsec,debug,packet d52449b7 ddb22800 752e84d6 23b4b299 5879c246 0db8b9f5 b0dd2c06 76678acf

17:43:43 ipsec,debug,packet e0e9f88a 49c3d7b2 cd284c82 c6

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug encryption(aes-cbc)

17:43:43 ipsec,debug hmac(sha1)

17:43:43 ipsec,debug encklen=256 authklen=160

17:43:43 ipsec,debug generating 640 bits of key (dupkeymat=4)

17:43:43 ipsec,debug generating K1...K4 for KEYMAT.

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug 5926033b 0b2a41a4 f8a19292 45c23395 f1b7de47 62de7efa 7d73d812 5920d9d8

17:43:43 ipsec,debug 372b580a 6e460480 a56f1500 6c89d6e6 29f4d399 398ed875 f5e172d1 ffa9018b

17:43:43 ipsec,debug 4c806b52 5c474ba5 bf74c5e3 1bf6fab4

17:43:43 ipsec,debug KEYMAT computed.

17:43:43 ipsec,debug call pk_sendupdate

17:43:43 ipsec,debug encryption(aes-cbc)

17:43:43 ipsec,debug hmac(sha1)

17:43:43 ipsec,debug call pfkey_send_update_nat

17:43:43 ipsec IPsec-SA established: ESP/Transport XX.XXX.XXX.XXX[4500]->192.168.178.24[4500] spi=0x8e858d2

17:43:43 ipsec,debug pfkey update sent.

17:43:43 ipsec,debug encryption(aes-cbc)

17:43:43 ipsec,debug hmac(sha1)

17:43:43 ipsec,debug call pfkey_send_add_nat

17:43:43 ipsec IPsec-SA established: ESP/Transport 192.168.178.24[4500]->XX.XXX.XXX.XXX[4500] spi=0x7e8d9926

17:43:43 ipsec,debug pfkey add sent.

17:43:43 ipsec,debug ===== received 76 bytes from XX.XXX.XXX.XXX[4500] to 192.168.178.24[4500]

17:43:43 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08100501 35e39ca0 0000004c cf8b09df

17:43:43 ipsec,debug,packet feb3008d 9f89bc62 dfa39757 9a3f4b73 9e595f0e 66807de1 df23736d b04d812e

17:43:43 ipsec,debug,packet ddac6bdd 4bd1a645 819a4125

17:43:43 ipsec,debug receive Information.

17:43:43 ipsec,debug,packet compute IV for phase2

17:43:43 ipsec,debug,packet phase1 last IV:

17:43:43 ipsec,debug,packet e43726a4 1b1e488e 56a65cc3 8e5fdc54 35e39ca0

17:43:43 ipsec,debug hash(sha1)

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet phase2 IV computed:

17:43:43 ipsec,debug,packet 4357abd6 047f6273 f4469459 674dd826

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet IV was saved for next processing:

17:43:43 ipsec,debug,packet b04d812e ddac6bdd 4bd1a645 819a4125

17:43:43 ipsec,debug,packet encryption(aes)

17:43:43 ipsec,debug,packet with key:

17:43:43 ipsec,debug,packet 8dec49b0 5eae9281 f922a9b8 a5be9be5 c28d023b dcebc296 53f9f232 573ad857

17:43:43 ipsec,debug,packet decrypted payload by IV:

17:43:43 ipsec,debug,packet 4357abd6 047f6273 f4469459 674dd826

17:43:43 ipsec,debug,packet decrypted payload, but not trimed.

17:43:43 ipsec,debug,packet 0c000018 00873b6d c1ce39f4 c80e625b 96cbf58c b387e233 00000010 00000001

17:43:43 ipsec,debug,packet 03040001 cbb19780 00000000 00000000

17:43:43 ipsec,debug,packet padding len=1

17:43:43 ipsec,debug,packet skip to trim padding.

17:43:43 ipsec,debug,packet decrypted.

17:43:43 ipsec,debug,packet d25537e9 7253630f 402c284c dff987ca 08100501 35e39ca0 0000004c 0c000018

17:43:43 ipsec,debug,packet 00873b6d c1ce39f4 c80e625b 96cbf58c b387e233 00000010 00000001 03040001

17:43:43 ipsec,debug,packet cbb19780 00000000 00000000

17:43:43 ipsec,debug,packet HASH with:

17:43:43 ipsec,debug,packet 35e39ca0 00000010 00000001 03040001 cbb19780

17:43:43 ipsec,debug,packet hmac(hmac_sha1)

17:43:43 ipsec,debug,packet HASH computed:

17:43:43 ipsec,debug,packet 00873b6d c1ce39f4 c80e625b 96cbf58c b387e233

17:43:43 ipsec,debug hash validated.

17:43:43 ipsec,debug begin.

17:43:43 ipsec,debug seen nptype=8(hash) len=24

17:43:43 ipsec,debug seen nptype=12(delete) len=16

17:43:43 ipsec,debug succeed.

17:43:43 ipsec,debug XX.XXX.XXX.XXX delete payload for protocol ESP

17:43:43 ipsec purged IPsec-SA proto_id=ESP spi=0xcbb19780

17:43:43 ipsec purged IPsec-SA proto_id=ESP spi=0x376ca0b

17:43:43 ipsec,debug purged SAs.

17:43:45 ipsec,debug KA: 192.168.178.24[4500]->XX.XXX.XXX.XXX[4500]

17:43:45 ipsec,debug 1 times of 1 bytes message will be sent to XX.XXX.XXX.XXX[4500]

17:43:45 ipsec,debug,packet ff

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1415848

[content:530217#1415848]

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1415880

[content:530217#1415880]

MikroTik L2TP IpSec VPN Verbindungsprobleme

Der Client hängt mit ziemlicher Sicherheit an einem DS-Lite Anschluss (Vodafone/KD). Das könnte eine Erklärung dafür sein, dass es nur aus dem Mobilnetz geht. Eine Verbindung mit OpenVPN werde ich testen, aber nicht mehr heute Abend.

Ich werde berichten.

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1416089

[content:530217#1416089]

Mit DS-Lite ist technisch keinerlei VPN möglich, weil du die CGN NAT Firewall auf Providerseit nicht überwinden kannst.

Dann brauchst du nicht weiterzumachen !

Lösen kannst du das dann nur mit einem kostenpflichtigen IPv4 to v6 Tunnelprovider oder indem du dir einen preiswerten Server irgendwo mietest und den als VPN Relais benutzt.

heise.de/ct/ausgabe/2013-6-Internet-Dienste-trotz-DS-Lite-nutzen ...

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1416764

[content:530217#1416764]

Mit Deinem Tutorial hat es funktioniert:

Clientverbindung OpenVPN Mikrotik

(dass mehrere Anläufe erforderlich waren lag am Anwender...)

Ich kann damit den Mikrotik im Heimnetz (192.168.0.1) vom Windows-Client aus anpingen. Leider kann ich die an den Mikrotik angeschlossenen Rechner nicht anpingen (z.B. 192.168.0.200).

Ich habe für OpenVPN zwei zusätzliche Firewall-Regeln erstellt:

10.10.10.0 ist der Adresspool für das VPN-Netz, 192.168.0.0 ist mein lokales Netz

Brauche ich noch eine zusätzliche NAT-Regel oder weitere Routes?

Auf der Client-Seite ist in der mikrotik.ovpn folgendes eingetragen:

route 192.168.0.0 255.255.255.0 Ich habe schon längere Zeit gesucht, aber leider keine Lösung gefunden (oder die Lösungen nicht als solche erkannt). Für einen Hinweis wäre ich sehr dankbar.

Viele Grüße

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1416818

[content:530217#1416818]

- 1.) Wenn die Clients Winblows Rechner sind, dann blockiert die lokale Winblows Firewall den Zugriff aus Fremdnetzen. ICMP Pakete (Ping) sind generell in der Win Firewall geblockt und auch die musst du erst explizit erlauben: windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

- 2.) Wenn das Default Gateway der Endgeräte im lokalen Netz der Internet Router ist und NICHT der Mikrotik, dann ist zwingend eine statische Router ins interne OCPN IP Netz erforderlich, andernfalls scheitert das Routing der Antwortpakete !

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

(2tes Bild !)

Eins dieser 2 Optionen oder beide hast du vergessen oder nicht bedacht !!

Eine Skizze wie deine Router angeordnet sind und IP Adressierung wäre hier hilfreich.

NAT IM VPN Tunnel sollte immer deaktiviert sein ! Hier sollte man immer transparent routen ohne NAT !

Die gesamte Mikrotik Konfig inkl. Winblows und Linux Client findest du hier:

Clientverbindung OpenVPN Mikrotik

Brauchst du einfach nur abtippen

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1416857

[content:530217#1416857]

Guckst du dazu auch hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

(2tes Bild !)

Eins dieser 2 Optionen oder beide hast du vergessen oder nicht bedacht !!

Das war es, danke!!! Ich musste die Routen noch in die beiden Fritzboxen eintragen. Dieses Bild beschreibt die Lösung, die hier (leicht abgewandelt) passt und funktioniert:

Jetzt habe ich vom Client aus Zugriff auf die hinter dem Mikrotik liegenden Endgeräte.

Herzlichen Dank und einen schönen Sonntag!

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1416896

[content:530217#1416896]

Ist leider, wie immer, das tägliche Los hier im Forum das das vergessen wird und Tutorials werden oft leider eben nicht gelesen...

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1421831

[content:530217#1421831]

Wenn Du das "nicht gelesen" durch "nicht verstanden" ersetzt, stimme ich Dir sofort zu

Und so verhält es sich wahrscheinlich auch mit meinem nächsten Problem: Die VPN-Clients können auf die Rechner hinter dem Mikrotik-Router (VPN-Server) zugreifen, aber nicht umgekehrt. Nicht mal der Mikrotik-Router kann die VPN-Clients in ihrem Netz anpingen. Wenn ich mir das Bild oben anschaue, fehlt es möglicherweise an der "iroute" auf dem Mikrotik?

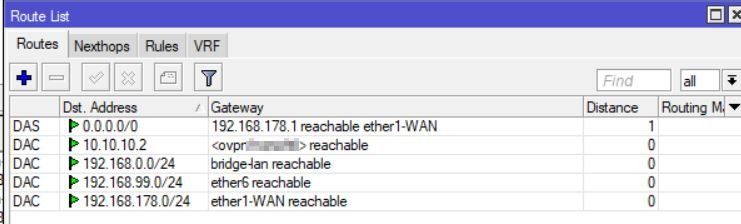

Das ganze sieht aktuell so aus:

Win10 (VPN-Client)

192.168.110.20

|

|

|

Fritzbox

192.168.110.1

statische Routen:

10.10.10.0 255.255.255.0 192.168.110.20

192.168.88.0 255.255.255.0 192.168.110.20

|

|

| WAN (VPN-Tunnel 10.10.10.0)

|

|

Fritzbox

192.168.178.1

statische Routen:

10.10.10.0 255.255.255.0 192.168.178.24

192.168.110.0 255.255.255.0 192.168.178.24

192.168.88.0 255.255.255.0 192.168.178.24

| |

| Linux-Recher

| 192.168.178.100

mikrotik (VPN-Server)

192.168.178.24 (eth1)

192.168.88.1 (eth2)

|

|

|

Win10-Rechner

192.168.88.200

Wie gesagt: Von oben nach unten funktioniert es einwandfrei, von unten nach oben nicht, nichtmal vom mikrotik aus. Vom linux-Rechner meldet der Befehl "traceroute 192.168.110.20" zunächst den Sprung zur Fritzbox (192.168.178.1), dann zum mikrotik (192.168.178.24) und dann ist Ende.

Vom Win10 Rechner meldet tracert "192.168.110.20" zunächst den mikrotik (192.168.88.1), dann die Fritzbox (192.168.178.1) und dann ist Ende.

Was habe ich wieder übersehen? Der Mikrotik OpenVPN-Server ist wie hier konfiguriert: Clientverbindung OpenVPN Mikrotik

Ganz herzlichen Dank für die Hilfe!

p.s.: Perspektivisch soll das gesamte Lokale Netz hinter den Mikrotik wenn dieser mit WLAN ausgestattet wird. Ich muss aber derzeit noch per WLAN auf den Linux-Rechner zugreifen können.

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1421891

[content:530217#1421891]

Sind das Winblows Rechner ?

Wenn ja ist das Verhalten völlig normal, denn das liegt an der lokalen Windows Firewall. 3 Dinge dort verhindern das:

- Ping (ICMP Protokoll) ist per Default in der Firewall geblockt und muss generell als Protokoll erst erlaubt bzw. freigeschaltet sein: windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

- Die automatische Netzwerk Profilerkennung bei Windows schlägt am virtuellen VPN Port fehl und deshalb deklariert die lokale Firewall das Netzprofil als Öffentlich was dann zur Folge hat das alle eingehenden Verbindungen komplett geblockt werden. Hier musst du das Profil in der Firewall auf Privat umstellen.

- Die lokale Firewall lässt grundsätzlich nur eingehende Verbindungen zu die aus dem lokalen IP Netz kommen. Das gilt natürlich auch für den virtuellen VPN Netzwerkadapter. Hier musst du ggf. die Dienste wie Datei- Druckerdienst etc. in den Firewall mit erweiterten Einstellungen anpassen das der auch Verbindungen von anderen IP Netzen zulässt.

Verifizieren kannst du das indem du kurzfristig mal die Firewall komplett deaktivierst. Dann klappt alles und du hast ein sicheres Indiz das die Firewall die Verbindungen blockt.

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1422819

[content:530217#1422819]

Die hab ich testweise mal deaktiviert, allerdings nur mit mittelbarem Erfolg.

Bevor wir hier noch tiefer einsteigen vorab vorsichtshalber noch eine Erläuterung: Vom Mikrotik-OpenVPN-Server kann ich die Clients im OpenVPN-Netz (10.10.10.X) anpingen (die Windows10-Clients erreiche ich mit den entsprechenden Freigaben in der Firewall).

Der Ping vom Mikrotik-OpenVPN-Server in das private Netz der OpenVPN-Clients (z.B. 192.168.110.10) funktioniert nicht (timeout).

Der Ping von den Clients hinter dem OpenVPN-Server (192.168.88.X) zu den OpenVPN-Clients funktioniert weder in das OpenVPN-Netz noch in das privaten Netz der Clients. Die Clients erreichen lediglich den OpenVPN-Server (10.10.10.1)

Von den OpenVPN-Clients erreiche ich sowohl den OpenVPN-Server (10.10.10.X bzw. 192.168.88.1) als auch alle dahinter liegenden Clients (192.168.88.X) per Ping. Die OpenVPN-Clients (an unterschiedlichen Standorten jeweils hinter einer Fritzbox) können sich auch untereinander im VPN-Netz anpingen. Die OpenVPN-Clients können auch auf meinen FTP-Server hinter dem OpenVPN-Server zugreifen. Das funktioniert alles wunderbar.

Ich bin leider gänzlich ratlos, wo ich suchen soll. Gerne schicke ich auch Screenshots meiner Config. Bevor ich aber hier alles vollmülle, wäre ich für einen Tipp sehr dankbar, welche Config ich hier posten soll.

Notfalls kann ich auch den Mikrotik zurücksetzen. Viel mehr als das Basissetup nebst OpenVPN-Server ist nicht eingerichtet.

Herzlichen Dank!

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1422941

[content:530217#1422941]

Wenn du dort nichts angibst nimmt der MT Router die niedrigste IP die er hat und hat damit eine Absender IP aus einem Fremdnetz was dann sofort wieder an der Winblows Firewall hängen bleibt ! Als Absender IP sollte man also schon eine sinvolle IP angeben.

Du schreibst "in das privaten Netz der Clients". WAS genau meinst du damit ??

Im Default arbeitet ein OVPN Client NICHT als Router. Man kann also immer nur einseitig vom Client in Richtung Server und lokales LAN am OVPN Server arbeiten. Mehr nicht ! Vergiss das nicht !

Soll der Client auch als OVPN Router arbeiten also den Zugriff von anderen Clients in sein lokales LAN zulassen erfordert das ein paar mehr Konfig Zeilen in der OVPN Client Konfig !!

Außerdem ist zwingend das IP Forwarding (Routing) zu aktivieren was bei Clients per default immer ausgeschlatet ist und ein Routing unmöglich. Traffic muss ja dann vom Client aus dem internen OVPN Tunnelnetz ins lokale LAN geroutet werden und vice versa.

Zudem ist dann im Client Netz auch zwingend eine statische Route auf dem Internet Router zum internen OVPN IP Netz erforderlich !

Logisch, denn pingst du aus dem OVPN Client IP Netz einen Rechner im lokalen Client LAN an, dann hat der als Default Gateway ganz sicher den dort vorhandenen Internet Router.

Kommt nun das Ping Paket an dem LAN Rechner im OVPN Client LAN an, und gehen wir mal davon aus das die Firewall es durchlässt, dann antwortet der Client ja auf die OVPN internen Absender IP.

Der LAN Client schickt diese Antwort dann an den Internet Router der ja sein Gateway ist. Fehlt dort die Route ins OVPN IP Netz geht die Ping Antwort ins Nirwana !

So eine Client Konfig wie sie richtig zu machen ist findest du hier:

Clientverbindung OpenVPN Mikrotik

Dort siehst du auch das Route Kommando auf Client Seite und auch in der Server Konfig.

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1429524

[content:530217#1429524]

Im Ergebnis: Vielen vielen Dank für Deine ausführliche Hilfe. Und Dank Deiner Anleitung hier Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik ließ sich der jüngst erworbene AP problemlos mit Capsman einbinden.

Beste Grüße!

- Internen Kommentar-Link kopieren

- Externen Kommentar-Link kopieren

- Zum Anfang der Kommentare

https://administrator.de/forum/mikrotik-no-ikev2-peer-config-for-x-x-x-x-bei-l2tp-ipsec-vpn-mit-win10-530217.html#comment-1429602

[content:530217#1429602]

Gut wenn nun alles klappt wie es soll !!

Case closed...