Aus Subnetz auf paralleles Subnetz zugreifen

Hallo zusammen,

ich versuche gerade zwei Netze miteinander zu verbinden, bekomme aber eine Fehlermeldung.

Insgesamt existieren drei Fritzboxen A, B, C, wobei A (192.168.1.0/24) am Internet hängt und B (192.168.2.0/24) dahinter und A als Gateway nutzt. C (192.168.10.0/24) ist eine per VPN-Tunnel über das Internet erreichbare Box.

In A ist die VPN-Konfiguration für den Tunnel zu C eingerichtet. Wenn ich also im Netz A bin und eine Adresse aus dem Adressbereich von C aufrufe, wird der VPN-Tunnel aufgebaut und ich bin mit C verbunden. So weit so gut.

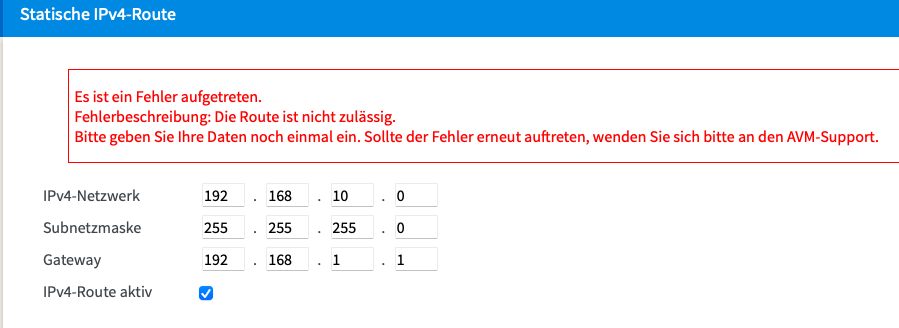

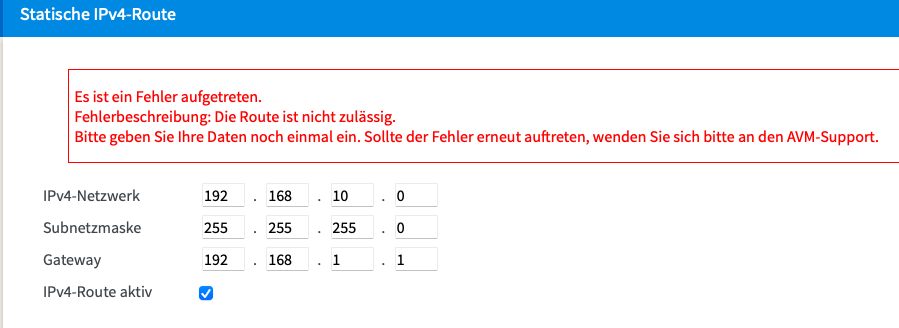

Wenn ich nun im Netz B bin und eine Adresse aus dem Netz C aufrufe, funktioniert das nicht. Auch nachvollziehbar. Aus diesem Grund dachte ich daran, in B eine statische Route einzurichten, die wie folgt aussieht:

Kann mir jemand erklären, wo mein Denkfehler ist?

Danke und Grüße

Stefan

ich versuche gerade zwei Netze miteinander zu verbinden, bekomme aber eine Fehlermeldung.

Insgesamt existieren drei Fritzboxen A, B, C, wobei A (192.168.1.0/24) am Internet hängt und B (192.168.2.0/24) dahinter und A als Gateway nutzt. C (192.168.10.0/24) ist eine per VPN-Tunnel über das Internet erreichbare Box.

In A ist die VPN-Konfiguration für den Tunnel zu C eingerichtet. Wenn ich also im Netz A bin und eine Adresse aus dem Adressbereich von C aufrufe, wird der VPN-Tunnel aufgebaut und ich bin mit C verbunden. So weit so gut.

Wenn ich nun im Netz B bin und eine Adresse aus dem Netz C aufrufe, funktioniert das nicht. Auch nachvollziehbar. Aus diesem Grund dachte ich daran, in B eine statische Route einzurichten, die wie folgt aussieht:

Kann mir jemand erklären, wo mein Denkfehler ist?

Danke und Grüße

Stefan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1720467417

Url: https://administrator.de/forum/aus-subnetz-auf-paralleles-subnetz-zugreifen-1720467417.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

18 Kommentare

Neuester Kommentar

Hi,

du schreibst "und B (192.168.2.0/24) dahinter und A als Gateway nutzt".

Denke du meinst damit A ist für FB B das Standardgateway

-> alles was B selbst nicht kenn schickt es an A

-> somit ist deine Route damit abgedeckt

oder verwurstel ich hier was?

Ich denke eher das C den Rückweg zu B nicht kennt. Denke dir fehlt eine Route auf FB C alles für 192.168.2.0/24 soll an 192.168.1.1 gehen.

Gruß IceBeer

du schreibst "und B (192.168.2.0/24) dahinter und A als Gateway nutzt".

Denke du meinst damit A ist für FB B das Standardgateway

-> alles was B selbst nicht kenn schickt es an A

-> somit ist deine Route damit abgedeckt

oder verwurstel ich hier was?

Ich denke eher das C den Rückweg zu B nicht kennt. Denke dir fehlt eine Route auf FB C alles für 192.168.2.0/24 soll an 192.168.1.1 gehen.

Gruß IceBeer

Moin.

Korrekt, grundsätzlich mag das gehen, die Fritzbox kann das aber nicht.

Vielleicht hilft dir dieser, ähnliche Beitrag, auch wenns da eher um Subnetze geht.

Standardgateway logisch nicht im selben Subnetz?

Korrekt, grundsätzlich mag das gehen, die Fritzbox kann das aber nicht.

Vielleicht hilft dir dieser, ähnliche Beitrag, auch wenns da eher um Subnetze geht.

Standardgateway logisch nicht im selben Subnetz?

Hallo alve89,

nur zur Sicherheit dass wir uns nicht missverstanden haben drösel ich das mit dem Routing (auch für mich nochmal - Bild malen wollte ich jetzt nicht) auf:

A kennt 192.168.1.0/24 -> eigenes Netz

A erreicht Internet -> Default Gateway=Provider

A kennt 192.168.10.0/24 -> VPN Konfiguration

B kennt 192.168.2.0/24 -> eigenes Netz

B erreicht Internet -> Default Gateway=A -> Provider

B erreicht 192.168.1.0/24 -> Default Gateway=A

B erreicht 192.168.10.0/24 -> Default Gateway=A -> VPN Konfiguration

C kennt 192.168.10.0/24 -> eigenes Netz

C erreicht Internet -> Default Gateway=Provider

C kennt 192.168.1.0/24 -> VPN Konfiguration

Wenn ich jetzt nicht grad ganz falsch bin fehlt Folgendes um alle Wege zu haben:

Auf A: Route für 192.168.2.0/24 die auf B zeigt

-> damit sollten Pakete aus A für:

- 192.168.2.0/24 an B gehen

- 192.168.10.0/24 via VPN an C gehen

- der Rest zum Provider

Auf B: keine extra Route

-> damit sollten Pakete aus B für:

- 192.168.1.0/24 an A gehen

- 192.168.10.0/24 an A gehen, A gibt sie via VPN an C

- der Rest über A zum Provider

Auf C: Route für 192.168.2.0/24 die auf A zeigt

-> somit sollten Pakete aus C für:

- 192.168.1.0/24 via VPN an A gehen

- 192.168.2.0/24 via VPN an A gehen, A gibt sie an B

- der Rest zum Provider

Ob das ein schönes/gutes Design wäre weiß ich grad nicht. Der VPN Tunnel sollte sich meinem naiven Verständnis nach egal von wo du anfängst automatisch (wenn nicht anders konfiguriert) aufbauen, wenn er nicht schon steht.

ABER:

Vermutlich wird dich die Firewall auf B weder von A noch C "reinlassen", daher dürfte obiges mit der Hardware eher theoretischer Natur sein. Daher spielt es denk auch eine untergeordnete Rolle, ob der VPN Tunnel (bedingt durch Gegebenheiten oder Konfiguration) nur von einer oder beiden Seiten aufgebaut werden kann. Generell geht es da ja erst mal ums Routing, das jeder weiß, wo er welches Paket hinschicken müsste.

-> Insofern die FW von B nicht dazwischen spucken würde, könnte man das Routing ja mal bei bereits laufendem Tunnel probieren.

Gruß IceBeer

nur zur Sicherheit dass wir uns nicht missverstanden haben drösel ich das mit dem Routing (auch für mich nochmal - Bild malen wollte ich jetzt nicht) auf:

A kennt 192.168.1.0/24 -> eigenes Netz

A erreicht Internet -> Default Gateway=Provider

A kennt 192.168.10.0/24 -> VPN Konfiguration

B kennt 192.168.2.0/24 -> eigenes Netz

B erreicht Internet -> Default Gateway=A -> Provider

B erreicht 192.168.1.0/24 -> Default Gateway=A

B erreicht 192.168.10.0/24 -> Default Gateway=A -> VPN Konfiguration

C kennt 192.168.10.0/24 -> eigenes Netz

C erreicht Internet -> Default Gateway=Provider

C kennt 192.168.1.0/24 -> VPN Konfiguration

Wenn ich jetzt nicht grad ganz falsch bin fehlt Folgendes um alle Wege zu haben:

Auf A: Route für 192.168.2.0/24 die auf B zeigt

-> damit sollten Pakete aus A für:

- 192.168.2.0/24 an B gehen

- 192.168.10.0/24 via VPN an C gehen

- der Rest zum Provider

Auf B: keine extra Route

-> damit sollten Pakete aus B für:

- 192.168.1.0/24 an A gehen

- 192.168.10.0/24 an A gehen, A gibt sie via VPN an C

- der Rest über A zum Provider

Auf C: Route für 192.168.2.0/24 die auf A zeigt

-> somit sollten Pakete aus C für:

- 192.168.1.0/24 via VPN an A gehen

- 192.168.2.0/24 via VPN an A gehen, A gibt sie an B

- der Rest zum Provider

Ob das ein schönes/gutes Design wäre weiß ich grad nicht. Der VPN Tunnel sollte sich meinem naiven Verständnis nach egal von wo du anfängst automatisch (wenn nicht anders konfiguriert) aufbauen, wenn er nicht schon steht.

ABER:

Vermutlich wird dich die Firewall auf B weder von A noch C "reinlassen", daher dürfte obiges mit der Hardware eher theoretischer Natur sein. Daher spielt es denk auch eine untergeordnete Rolle, ob der VPN Tunnel (bedingt durch Gegebenheiten oder Konfiguration) nur von einer oder beiden Seiten aufgebaut werden kann. Generell geht es da ja erst mal ums Routing, das jeder weiß, wo er welches Paket hinschicken müsste.

-> Insofern die FW von B nicht dazwischen spucken würde, könnte man das Routing ja mal bei bereits laufendem Tunnel probieren.

Gruß IceBeer

Hallo alve89,

Kann mir jemand erklären, wo mein Denkfehler ist?

Und ich bekomme ja schon beim Einrichten der Route in B die Fehlermeldung, nicht erst beim Ausführen, daher ist > > meine Befürchtung, dass ich schon in der Theorie etwas missverstanden habe.

das Gateway ist das Gerät ("Tür") im eigenen Netz ("Zimmer"), über das andere Netze zu erreichen sind.

Wenn es im "Zimmer" nur eine "Tür" gibt, ist dieses Gerät das Standardgateway für alle Adressen außerhalb des Netzes.

Somit ist eine Route nur da nötig, wo das "Zimmer" mehrere "Türen" hat, d.h. es gibt mehrere Geräte im Netz, über die unterschiedliche Fremdnetze erreichbar sind, und nicht die "Standardtür" genutzt werden soll.

Bei dir hat nur das Netz der Fritzbox A mehrere Türen:

Gruß

NikosLykos

Kann mir jemand erklären, wo mein Denkfehler ist?

Und ich bekomme ja schon beim Einrichten der Route in B die Fehlermeldung, nicht erst beim Ausführen, daher ist > > meine Befürchtung, dass ich schon in der Theorie etwas missverstanden habe.

das Gateway ist das Gerät ("Tür") im eigenen Netz ("Zimmer"), über das andere Netze zu erreichen sind.

Wenn es im "Zimmer" nur eine "Tür" gibt, ist dieses Gerät das Standardgateway für alle Adressen außerhalb des Netzes.

Somit ist eine Route nur da nötig, wo das "Zimmer" mehrere "Türen" hat, d.h. es gibt mehrere Geräte im Netz, über die unterschiedliche Fremdnetze erreichbar sind, und nicht die "Standardtür" genutzt werden soll.

Bei dir hat nur das Netz der Fritzbox A mehrere Türen:

- Internet (Standardgateway)

- VPN zu FritzBox C

- FritzBox B (um Antworten ins Netz 192.168.2.0/24 zu senden)

Gruß

NikosLykos

Hallo,

gerne, will ja helfen.

Ich behaupte: nicht falsch.

Es kann ja zwei Gründe geben dass es aus der Anwender Sicht nicht funktioniert:

1) Die Frage kommt nicht an

2) Die Antwort kommt nicht an

Behauptung: 2) Die Antwort kommt nicht an -> du brauchst eine Route für den Rückweg nicht den Hinweg.

Mal von der Firewall auf B abgesehen - die dich sehr wahrscheinlich eh blockt - ist vermutlich genau dass dein Problem:

Damit hast du keine Möglichkeit C zu sagen über welchen Weg B zu erreichen.

Um von C nach B zu kommen fehlt dir die Route dass diese Daten an A müssen und nicht an das Default Gateway.

Evt. lässt sich meine Behauptung mit folgendem Szenario sogar beweisen:

- VPN Tunnel ist so konfiguriert, dass er "on-demand" aufgebaut wird

- VPN Tunnel ist NICHT aufgebaut

- Du sprichst von B aus C an

-> Dann müsste sich A dazu genötigt fühlen, den Tunnel zu C aufzubauen

Dennoch wirst du aus C keine Antwort bekommen, da C alles an sein Default Gateway schickt.

Gruß IceBeer

gerne, will ja helfen.

Zitat von @alve89:

Falsch. Genau das funktioniert nicht, auch wenn das nach meinem Verständnis durch die Konfiguration aus dem Screenshot eigentlich passieren soll.

Falsch. Genau das funktioniert nicht, auch wenn das nach meinem Verständnis durch die Konfiguration aus dem Screenshot eigentlich passieren soll.

Ich behaupte: nicht falsch.

Es kann ja zwei Gründe geben dass es aus der Anwender Sicht nicht funktioniert:

1) Die Frage kommt nicht an

2) Die Antwort kommt nicht an

Behauptung: 2) Die Antwort kommt nicht an -> du brauchst eine Route für den Rückweg nicht den Hinweg.

Mal von der Firewall auf B abgesehen - die dich sehr wahrscheinlich eh blockt - ist vermutlich genau dass dein Problem:

Zitat von @alve89:

Falsch, ist so aber auch gewollt, da C keine Konfiguration für den Verbindungsaufbau hat (C kennt A nicht).

Falsch, ist so aber auch gewollt, da C keine Konfiguration für den Verbindungsaufbau hat (C kennt A nicht).

Damit hast du keine Möglichkeit C zu sagen über welchen Weg B zu erreichen.

Um von C nach B zu kommen fehlt dir die Route dass diese Daten an A müssen und nicht an das Default Gateway.

Evt. lässt sich meine Behauptung mit folgendem Szenario sogar beweisen:

- VPN Tunnel ist so konfiguriert, dass er "on-demand" aufgebaut wird

- VPN Tunnel ist NICHT aufgebaut

- Du sprichst von B aus C an

-> Dann müsste sich A dazu genötigt fühlen, den Tunnel zu C aufzubauen

Dennoch wirst du aus C keine Antwort bekommen, da C alles an sein Default Gateway schickt.

Gruß IceBeer

Wenn ich nun im Netz B bin und eine Adresse aus dem Netz C aufrufe, funktioniert das nicht. Auch nachvollziehbar.

Wieso ist das nachvollziehbar ?Es kommt darauf an WIE die Fritz B an das Netz A angeschlossen ist. Wenn du das über den LAN1 Port gemacht hast (bestehende Internetverbindung nutzen) dann macht die Fritz B NAT (IP Adress Translation) ins Netz A. Sprich, sie taucht dort nicht mit Absender IPs 192.168.2.x auf sondern immer mit der Absender IP ihres LAN1 Ports der ja bei dieser Kopplung immer eine IP aus dem lokalen LAN der Fritz A hat, also 192.168.1.<lan1_fritz-b>

Fritz A "merkt" also in dieser Router Kaskade durch das NAT (IP Adress Translation) gar nichts von einem IP Netz Fritz B und behandelt diese Frames allesamt wie lokale IP Frames aus seinem LAN.

Statisches Routing an Fritz A und ganz besonders an B ist damit also auch überflüssig und nicht erforderlich. Ganz im Gegenteil ! Ist es eingetragen ist das eher kontraproduktiv in so einem LAN1 Koppelsetup mit NAT !

Das statische Routing an B ist deshalb also de facto FALSCH und völlig unsinnig oben im Screenshot weil du das nicht deaktivierbare NAT der FB völlig ignoriert hast !

Ein Wireshark Trace im Netz A hätte dir hier auch ohne Thread gleich die Augen geöffnet !

NAT ist am LAN1 Port der FB bekanntlich generell nicht abschaltbar, so das man immer mit dieser routingtechnischen Einbahnstrasse bei FritzBoxen leben muss. Eingehende Verbindungen die aus dem Netz A und aus dem Netz C kommen, können deshalb niemals das Netz B erreichen. Das ist mit FB Hardware so wegen der NAT Thematik technisch nicht möglich. Es geht immer nur andersrum von B nach A und nach C.

Ist beideseitiges Routing in so einem Setup erforderlich, wäre es sinnvoller deshalb keine FritzBox, sondern einen kleinen, preiswerten Koppelrouter an A zu verwenden, wie z.B. einen Mikrotik hAP lite bei dem problemlos das NAT deaktivierbar ist (siehe Tutorial unten). Auch OpenWRT fähige Router sind eine gute Alternative.

Folglich sollten also mit der o.a. FritzBox Kaskade alle Pakete aus dem Netz B über das VPN von A auch problemlos ins Netz C gelangen.

Das ganze Prozedere eines solchen Setups inklusive NAT Thematik ist in diesem Tutorial grundlegend erklärt ! (Suchfunktion lässt grüßen..

Kardinalssfrage ist also WIE Fritz B angeschlossen ist ??

Habs gerade mal ausprobiert mit einer FritzBox Kaskade. In Ermangelung einer dritten FritzBox dann auf eine OPNsense Firewall. Das lokale LAN der kaskadierten FritzBox kam problemlos auf das LAN der OPNsense. Beweist mehr oder minder das das o.a. Design der Kaskade FB A und B auch generell so funktioniert.

Ist ja auch irgendwie klar, denn aus Sicht der FritzBox A ist die FB B ja lediglich wie ein zusätzlicher PC zu sehen. Vom Netz dahinter weiss A ja nichts.

Ist ja auch irgendwie klar, denn aus Sicht der FritzBox A ist die FB B ja lediglich wie ein zusätzlicher PC zu sehen. Vom Netz dahinter weiss A ja nichts.

dass die Anfragen bei FB A tatsächlich mit der jeweiligen Client-IP aus Netz B (also bspw. 192.168.2.25) ankommen

Ja, das hast du richtig erkannt.Wie sollte es denn auch gehen ?? Die FritzBox B macht ja immer zwangsweise NAT an ihrem LAN1 Port mit dem sie an A kaskadiert ist. Das NAT ist bekanntlich bei FritzBoxen nicht abschaltbar.

Folglich "sieht" A also immer nur Fritz B IP Pakete mit seiner eigenen LAN IP Adresse (die, die der LAN1 Port der FritzBox B hat) als Absender. Erkennt also nie die wahren Absender IPs aus Netz B.

Sie kann also nie die wirkliche Absender IP des lokalen FritzB LANs erkennen. Die letztliche Zuordnung auf diese IPs macht nur Fritz B über ihre NAT Session Tabelle.

Klassische und simple NAT Logik !

Wenn du kein NAT dort haben willst ist die FritzBox generell die falsche Hardware. Dann musst du einen Router verwenden bei dem das NAT frei konfigurierbar ist.

Mit einem 20 Euro Mikrotik hAP lite wäre das im Handumdrehen erledigt. Ebenso jeder Router der OpenWRT supportet. Alles andere an Router/Firewall Hardware was deaktivierbares NAT hat geht natürlich dann auch.

Wenn's das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu markieren !!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?