Konfiguration für IPsec VPN ohne L2TP

Hallo zusammen,

da ich bisher nirgends eine Lösung für mein Problem gefunden habe, wende mich an euch.

Ich habe:

- MikroTik hap ac2 mit routerOS 7.10

- Apple Geräte

- bisher eine funktionierende VPN-Verbindung auf Basis von L2TP und IPsec

- eine sehr bescheidene Netzwerk-Geschwindigkeit, obwohl das iPhone eine 5G- und mein Router einen 50 MBit-Verbindung hat

Bzgl. der Geschwindigkeit habe ich auch diesen Vergleich gefunden: rickfreyconsulting.com/mikrotik-vpns/

Daher möchte ich eine einfache VPN-Verbindung nur auf Basis von IPsec zur Verfügung stellen, über die ich mich von außerhalb meines Heimnetzwerk über mein iPhone mit meinem Netzwerk verbinden kann.

Eine Hilfestellung zur Erstellung eines reinen IPsec-VPNs (ohne site-to-Site Szenario) habe ich bisher nichts gefunden - daher die Suche nach Hilfe hier.

Wie konfiguriere ich meinen Router für eine Nutzung / Bereitstellung eines nur IPsec-basierten VPN?

Ich hoffe auf eure Hilfe… danke im Voraus!

Danke und Grüße!

da ich bisher nirgends eine Lösung für mein Problem gefunden habe, wende mich an euch.

Ich habe:

- MikroTik hap ac2 mit routerOS 7.10

- Apple Geräte

- bisher eine funktionierende VPN-Verbindung auf Basis von L2TP und IPsec

- eine sehr bescheidene Netzwerk-Geschwindigkeit, obwohl das iPhone eine 5G- und mein Router einen 50 MBit-Verbindung hat

Bzgl. der Geschwindigkeit habe ich auch diesen Vergleich gefunden: rickfreyconsulting.com/mikrotik-vpns/

Daher möchte ich eine einfache VPN-Verbindung nur auf Basis von IPsec zur Verfügung stellen, über die ich mich von außerhalb meines Heimnetzwerk über mein iPhone mit meinem Netzwerk verbinden kann.

Eine Hilfestellung zur Erstellung eines reinen IPsec-VPNs (ohne site-to-Site Szenario) habe ich bisher nichts gefunden - daher die Suche nach Hilfe hier.

Wie konfiguriere ich meinen Router für eine Nutzung / Bereitstellung eines nur IPsec-basierten VPN?

Ich hoffe auf eure Hilfe… danke im Voraus!

Danke und Grüße!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8129210966

Url: https://administrator.de/forum/konfiguration-fuer-ipsec-vpn-ohne-l2tp-8129210966.html

Ausgedruckt am: 16.07.2025 um 05:07 Uhr

13 Kommentare

Neuester Kommentar

IKEv2 VPN ist das Zauberwort.

forum.mikrotik.com/viewtopic.php?t=172778

jcutrer.com/howto/networking/mikrotik/ios-ikev2-vpn-mikrotik

Lehnt sich entsprechend an das hiesige pfSense/OPNsense IKEv2 VPN Tutorial an.

Für MT gibt es außer dem o.a. noch weitere Tutorials wenn man nach „IKEv2“ sucht. 😉

forum.mikrotik.com/viewtopic.php?t=172778

jcutrer.com/howto/networking/mikrotik/ios-ikev2-vpn-mikrotik

Lehnt sich entsprechend an das hiesige pfSense/OPNsense IKEv2 VPN Tutorial an.

Für MT gibt es außer dem o.a. noch weitere Tutorials wenn man nach „IKEv2“ sucht. 😉

Leider interpretierst du das völlig falsch. IKEv2 ist Teil von nativem IPsec.

Guckst du hier:

de.m.wikipedia.org/wiki/IPsec

Lesen und verstehen! 😉

Guckst du hier:

de.m.wikipedia.org/wiki/IPsec

Lesen und verstehen! 😉

IKEv2 ist das modernere Verfahren. v1 bietet iOS nur noch für den Cisco Client an. IKEv2 ist auch das Verfahren was alle anderen Betriebssysteme, Smartphones usw. onboard haben. Es ist ein deutlich effizienteres Schlüsselaustausch Verfahren als das ältere IKEv2 im IPsec.

heise.de/hintergrund/Einfacher-VPN-Tunnelbau-dank-IKEv2-270056.h ...

Es macht also Sinn v2 zu verwenden wenn immer möglich und Mikrotik supportet das natürlich auch wie du oben siehst!

heise.de/hintergrund/Einfacher-VPN-Tunnelbau-dank-IKEv2-270056.h ...

Es macht also Sinn v2 zu verwenden wenn immer möglich und Mikrotik supportet das natürlich auch wie du oben siehst!

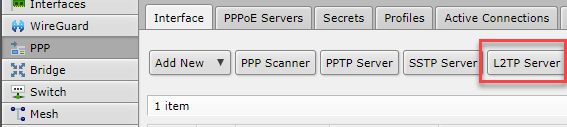

Warum bist du denn so gegen L2TP?? Das würde dir dein Leben mit dem Client VPN deutlich erleichtern und klappt auf Anhieb in 10 Minuten, aber nundenn...

Die IKEv2 Variante erfordert Zertifikate in einem Client VPN was du ja schon in der IKEv2 Lösung für die pfSense und OPNsense Firewall sehen kannst. (Gilt nicht für ein Site-2-Site Setup!)

Auch das musst du mit dem Mikrotik umsetzen. Es gibt 2 gute Dokus die die ToDos beschreiben und mit denen es auch fehlerlos funktioniert:

mum.mikrotik.com/presentations/MY19/presentation_7008_1560543676 ...

mum.mikrotik.com/presentations/CN19/presentation_7073_1571797375 ...

Vielleicht vergleichst du das einmal mit deinem Setup.

Die IKEv2 Variante erfordert Zertifikate in einem Client VPN was du ja schon in der IKEv2 Lösung für die pfSense und OPNsense Firewall sehen kannst. (Gilt nicht für ein Site-2-Site Setup!)

Auch das musst du mit dem Mikrotik umsetzen. Es gibt 2 gute Dokus die die ToDos beschreiben und mit denen es auch fehlerlos funktioniert:

mum.mikrotik.com/presentations/MY19/presentation_7008_1560543676 ...

mum.mikrotik.com/presentations/CN19/presentation_7073_1571797375 ...

Vielleicht vergleichst du das einmal mit deinem Setup.

aufgrund der Geschwindigkeiteinbußen

"Geschwindigkeitseinbußen"??? Das Fundament ist doch immer IPsec und bei L2TP gleich. Ein Client L2TP nutzt ja für den Tunnel immer IPsec mit IKEv1. Die Version spielt beim Netto Durchsatz bei IPsec bekanntlich keinerlei Rolle.Der von dir zitierte Typ redet von nativem L2TP, was aber nichts mit dem üblichen L2TP Client VPN außer der Authentisierung gemein hat denn hier wird wird der RFC 3139 umgesetzt.

Kann es sein das du hier Äpfel mit Birnen vergleichst??

auf interne IP-Adressen zugreifen, jedoch nicht per Hostname.

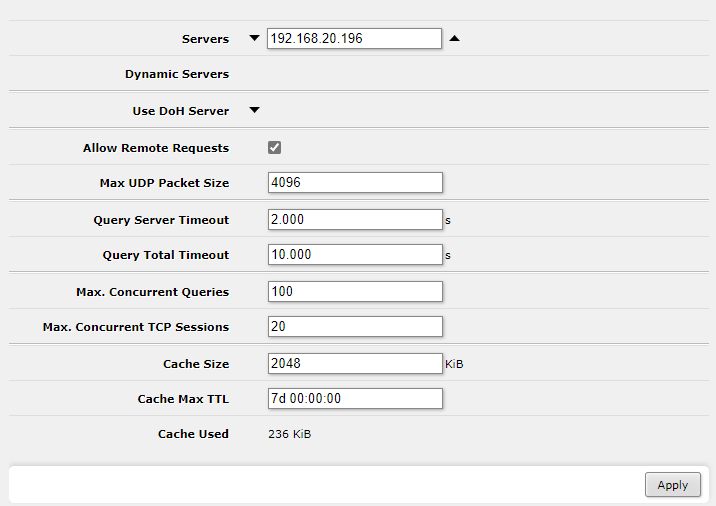

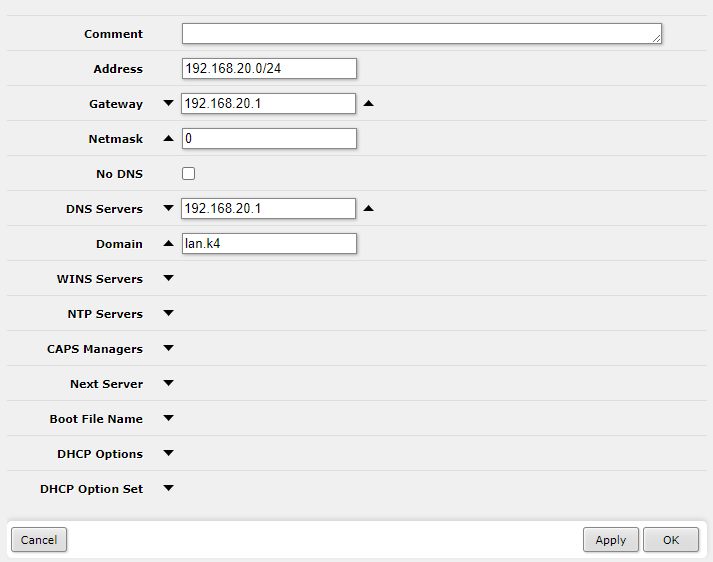

Das liegt daran das du sehr wahrscheinlich vergessen hast die DNS Server IP an den VPN Client zu übergeben. Fehlt das nutzt der seinen Default DNS der dann interne IPs natürlich nicht auflösen kann.Ich meine das hier:

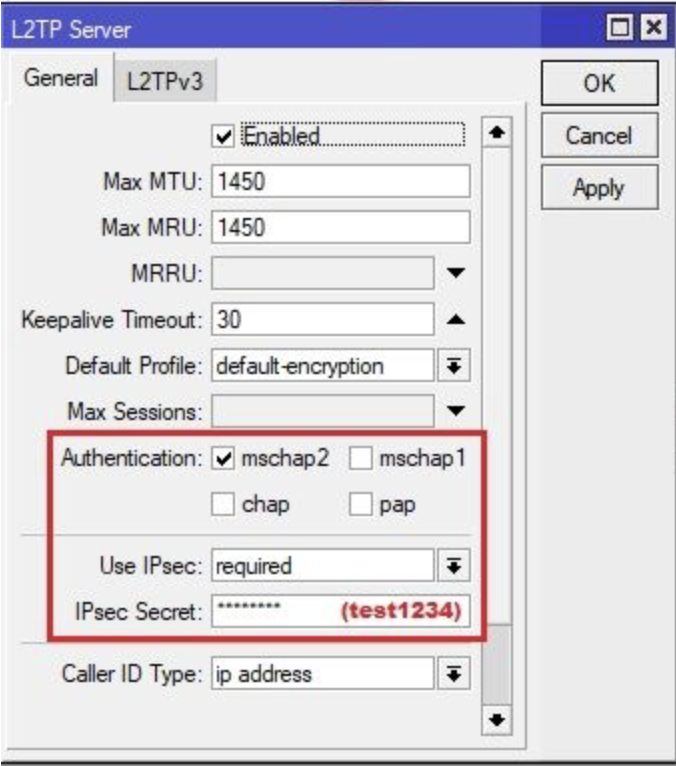

Per se ohne die weiteren Konfigparameter zu kennen ist das erstmal natives L2TP aber in den L2TP Server Settings musst du ja bei einem L2TP Client VPN immer "IPsec" anhaken um deren Vorgabe RFC 3139 zu erfüllen! Onboard L2TP Clients supporten bekanntlich KEIN native L2TP.

Fazit: Äpfel mit Birnen!

Was mache ich falsch?

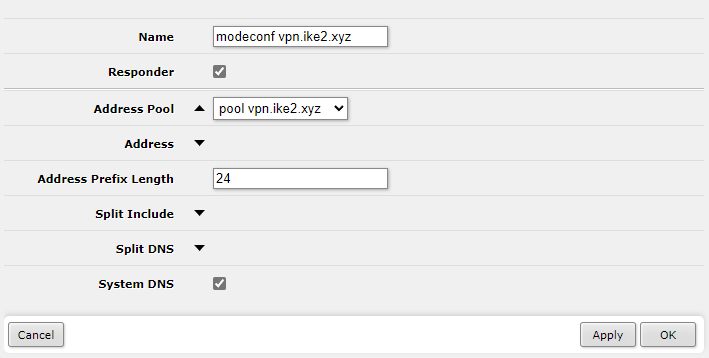

IKEv2 nutzt kein DHCP für die Vergabe der Client IP Adressen und DNS! Siehe dazu auch hier.Wenn du einen aktiven Tunnel aufgebaut hast checke welche DNS Server IP dir als Client propagiert wurde mit ipconfig -all. Auf einem Smartphone nutzt du dafür die bekannten HE.NET Tools aus dem App Store.

weil der Pi-Hole die privaten DNS-Einträge nicht kennt,

Das kann man dem ja im Handumdrehen beibringen! discourse.pi-hole.net/t/howto-using-pi-hole-as-lan-dns-server/53 ...

Danke!

Immer gerne! 😊