CAPsMAN + MS NPS RADIUS + bridge VLAN Filtering funktioniert nicht

Hallo zusammen,

trotz intensiver Recherche hier im Forum und dem glauben genau das Beispiel bzw. den Beitrag gefunden zu haben, den ich zur Umsetzung brauche funktioniert meine aktuelle Config nicht.

Ich werde versuchen alles so detailliert wie nur irgend möglich aufzuzeigen und hoffe auf den letzten Hinweis, der das System zum Laufen bringt.

Allgemeine Infos

CAPsMAN: CCR1072-1G-8S+ v6.48.6

CAPs: ca. 400 cAP AC, hAP ac, wAP AC, hAP ac² - alle v6.48.6

Radius Server: Microsoft NPS

Firewall: Sophos UTM

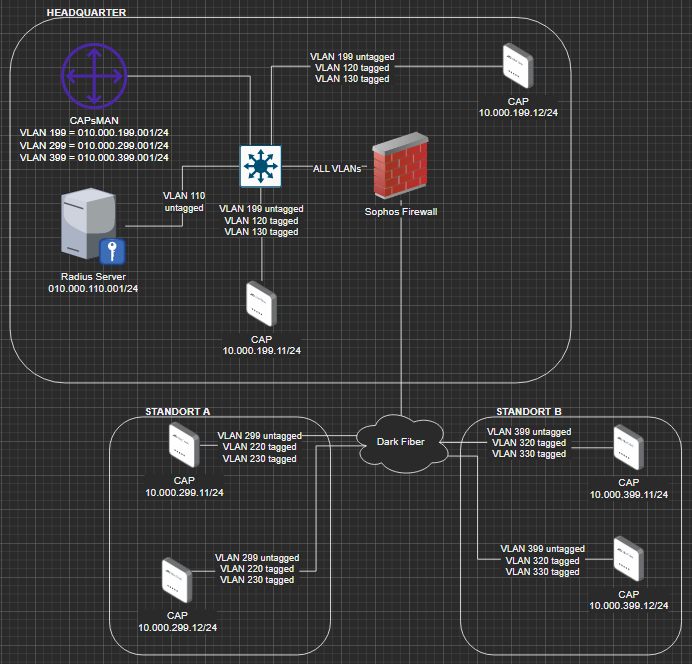

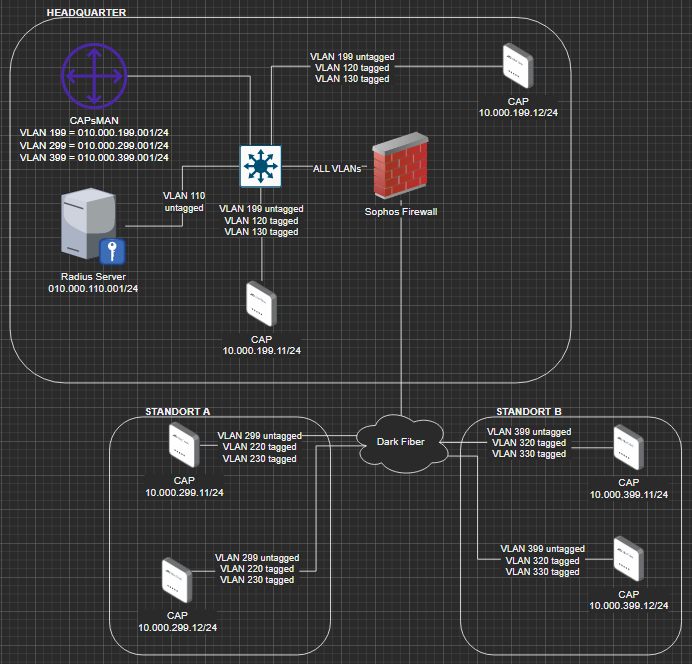

Schaubild:

Einleitung:

Unser Netzwerk besteht aus mehreren Standorten, die alle über eine Dark Fiber (direkte LWL Verbindung der Gebäude) miteinander verbunden sind und somit nicht über das Internet laufen.

An unserem Headquarter sind der CAPsMAN, der Radius Server (auf unserem Hyper-V, im Schaubild aber vereinfacht dargestellt als einzelner Server) und die Firewall sowie einige AccessPoints. Die restlichen AccessPoints sind auf unsere Standorte verteilt.

Jeder Standort, auch das Headquarter, hat einen eigenen VLAN Bereich mit verschiedenen Funktions-VLANs, die wiederum an allen Standorten gleich sind.

Beispiel Standort: Headquarter VLAN 1xx ; Standort A = VLAN 2xx ; Standort B = VLAN 3xx

Beispiel Funktion (am Standort Headquarter): Server = VLAN 110 ; interne Clients = VLAN 120 ; externe Clients = VLAN 130 ; WLAN MGM = VLAN 199

Beispiel Funktion (am Standort A): Server = VLAN 210 ; interne Clients = VLAN 220 ; externe Clients = VLAN 230 ; WLAN MGM = VLAN 299

Beispiel Funktion (am Standort B): Server = VLAN 310 ; interne Clients = VLAN 320 ; externe Clients = VLAN 330 ; WLAN MGM = VLAN 399

Alle knapp 400 AccessPoints (CAPs) sind identisch eingerichtet. Lediglich IP Adresse, Name je CAP und VLAN je Standort unterscheiden sich.

Das Management VLAN ist je Standort x99, also im Headquarter 199.

Jeder CAP bekommt sein spezifisches Management VLAN untagged. Durch das VLAN Filtering liegt auch das Management VLAN x99 als VLAN auf dem CAP (Siehe Muster Config).

Dabei sollte zu wissen sein, dass wir die gesamte Infrastruktur (CAPsMAN, MikroTik Switche und CAPs) auf Basis von bridge VLAN Filtering eingerichtet haben.

Das gesamte WLAN-Netzwerk arbeitet mit local forward.

Eine Muster Config für einen CAP MIT bridge VLAN Filtering ist hier zu finden:

Hier die Config des AccessPoint OHNE VLAN Filtering, mit dem die gesamte Einrichtung funktioniert

Anhand der Anleitung mum.mikrotik.com/presentations/EU18/presentation_5159_1523293520 ... habe ich die Einrichtung auf dem CAPsMAN und auch auf dem RADIUS Server 1zu1 umgesetzt.

Die Einrichtung funktioniert soweit auch.

Wenn sich nun ein Client mit dem WLAN verbindet wird er anhand der ActiveDirectory Credentials dem richtigen VLAN zugewiesen (Zuordnung anhand von AD Shadow Groups).

Sprich "internerBenutzer-A" mit "internesPasswort-A" ist am Standort A und meldet sich an. Es wird das VLAN 220 zugewiesen.

Der "externeBenuter-A" mit dem "externenPasswort-B" am Standort A bekommt VLAN 230 zugewiesen.

ABER das Ganze funktioniert nur an einem AccessPoint ohne(!) bridge VLAN Filtering!

Durch Zufall habe ich in meinen Büroräumen zwei AccessPoints, die sich in der Grundkonfiguration unterscheiden.

Anfangs konnte ich keine Verbindung aufbauen. Zwar erscheint mein Login auf dem CAPsMAN unter der Registration Table, aber ich bekomme keine IP zugewiesen.

Da ich an einen Fehler auf dem AccessPoint in meinem Büro ausschließen wollte habe ich diesen vorerst abgeklemmt. Anschließend konnte ich mich verbinden und bekam auch meine korrekte IP Adresse. Auch der Datenverkehr war möglich.

Auf beiden AccessPoints zeigt die Einstellung "CAP -> Bridge" auf die einzige lokale Bridge. Ich konnte einzig als Unterschied VLAN Filtering ausmachen.

Ich hoffe auf Eure Hilfe und einen Tipp, wie diese Einrichtung inkl. VLAN Filtering funktionieren kann ohne eventuell die Config auf 400 AccessPoints ändern zu müssen. (PS: Wir haben dies erst vor kurzem getan und vereinheitlicht ^^'....)

Sollten Infos fehlen versuche ich diese natürlich nachzureichen!

Liebe Grüße

Vjordian

trotz intensiver Recherche hier im Forum und dem glauben genau das Beispiel bzw. den Beitrag gefunden zu haben, den ich zur Umsetzung brauche funktioniert meine aktuelle Config nicht.

Ich werde versuchen alles so detailliert wie nur irgend möglich aufzuzeigen und hoffe auf den letzten Hinweis, der das System zum Laufen bringt.

Allgemeine Infos

CAPsMAN: CCR1072-1G-8S+ v6.48.6

CAPs: ca. 400 cAP AC, hAP ac, wAP AC, hAP ac² - alle v6.48.6

Radius Server: Microsoft NPS

Firewall: Sophos UTM

Schaubild:

Einleitung:

Unser Netzwerk besteht aus mehreren Standorten, die alle über eine Dark Fiber (direkte LWL Verbindung der Gebäude) miteinander verbunden sind und somit nicht über das Internet laufen.

An unserem Headquarter sind der CAPsMAN, der Radius Server (auf unserem Hyper-V, im Schaubild aber vereinfacht dargestellt als einzelner Server) und die Firewall sowie einige AccessPoints. Die restlichen AccessPoints sind auf unsere Standorte verteilt.

Jeder Standort, auch das Headquarter, hat einen eigenen VLAN Bereich mit verschiedenen Funktions-VLANs, die wiederum an allen Standorten gleich sind.

Beispiel Standort: Headquarter VLAN 1xx ; Standort A = VLAN 2xx ; Standort B = VLAN 3xx

Beispiel Funktion (am Standort Headquarter): Server = VLAN 110 ; interne Clients = VLAN 120 ; externe Clients = VLAN 130 ; WLAN MGM = VLAN 199

Beispiel Funktion (am Standort A): Server = VLAN 210 ; interne Clients = VLAN 220 ; externe Clients = VLAN 230 ; WLAN MGM = VLAN 299

Beispiel Funktion (am Standort B): Server = VLAN 310 ; interne Clients = VLAN 320 ; externe Clients = VLAN 330 ; WLAN MGM = VLAN 399

Alle knapp 400 AccessPoints (CAPs) sind identisch eingerichtet. Lediglich IP Adresse, Name je CAP und VLAN je Standort unterscheiden sich.

Das Management VLAN ist je Standort x99, also im Headquarter 199.

Jeder CAP bekommt sein spezifisches Management VLAN untagged. Durch das VLAN Filtering liegt auch das Management VLAN x99 als VLAN auf dem CAP (Siehe Muster Config).

Dabei sollte zu wissen sein, dass wir die gesamte Infrastruktur (CAPsMAN, MikroTik Switche und CAPs) auf Basis von bridge VLAN Filtering eingerichtet haben.

Das gesamte WLAN-Netzwerk arbeitet mit local forward.

Eine Muster Config für einen CAP MIT bridge VLAN Filtering ist hier zu finden:

###############################

## System Identity definiert ##

###############################

/system identity set name=##IDENTITY##

#################################################

## Erzeuge VLAN Filtering Bridge (deaktiviert) ##

#################################################

/interface bridge add frame-types=admit-only-vlan-tagged name=bridge-VLANs vlan-filtering=no

{

:local newAdminMac [/interface ethernet get [find name=ether1] mac-address]

/interface bridge set [find name="bridge-VLANs"] admin-mac=$newAdminMac auto-mac=no

}

#####################

## Uplink umbennen ##

#####################

/interface ethernet set [ find default-name=ether1 ] comment=Uplink

############################

## Erzeuge MGMT Interface ##

############################

/interface vlan add interface=bridge-VLANs name=bridge-VLANs-299-StandortA-mgm-wlan vlan-id=299

####################

## SNMP aktiviert ##

####################

/snmp community set [ find default=yes ] authentication-password=PASSWORT authentication-protocol=SHA1 encryption-password=PASSWORT encryption-protocol=AES name=mgm security=private write-access=yes

/snmp community add addresses=::/0 authentication-password=PASSWORT authentication-protocol=SHA1 encryption-password=PASSWORT encryption-protocol=AES name=NAME security=private

/snmp set contact=[/system identity get name] enabled=yes

############################

## User Group full access ##

############################

/user group set full policy=local,telnet,ssh,ftp,reboot,read,write,policy,test,winbox,password,web,sniff,sensitive,api,romon,dude,tikapp

#############################################################################

## Bridge Port Uplink definieren + Beispiel für zusätzlichen Untagged Port ##

#############################################################################

/interface bridge port add bridge=bridge-VLANs interface=ether1 pvid=299

#/interface bridge port add bridge=bridge-VLANs frame-types=admit-only-untagged-and-priority-tagged interface=ether2 pvid=220

##########################

## IP Neighbor Settings ##

##########################

/ip neighbor discovery-settings set discover-interface-list=!dynamic protocol=lldp

#######################

## STANDORT A VLANs Anlegen ##

#######################

/interface bridge vlan add bridge=bridge-VLANs comment=StandortA-Server tagged=ether1 vlan-ids=210

/interface bridge vlan add bridge=bridge-VLANs comment=StandortA-interne-Clients tagged=ether1 vlan-ids=220

/interface bridge vlan add bridge=bridge-VLANs comment=StandortA-externe-Clients tagged=ether1 vlan-ids=230

/interface bridge vlan add bridge=bridge-VLANs comment=StandortA-mgm-wlan tagged=bridge-VLANs vlan-ids=299

##########################

## CAP Modus aktivieren ##

##########################

/interface wireless cap

#

set bridge=bridge-VLANs caps-man-addresses=10.000.299.1 enabled=yes interfaces=wlan1,wlan2

######################################

## DHCP Client auf MGM Port setzten ##

######################################

/ip dhcp-client add disabled=no interface=bridge-VLANs-299-StandortA-mgm-wlan

#################################################

## NTP aktivieren und setzen / Timezone setzen ##

#################################################

/system ntp client set enabled=yes primary-ntp=10.000.299.254 secondary-ntp=8.8.8.8

/system clock set time-zone-name=Europe/Berlin

#############################################

## Aktiviere VLAN Filtering auf der Bridge ##

#############################################

/interface bridge set bridge-VLANs vlan-filtering=yes

############################################

## Disable default VLAN 1 on bridge-VLANs ##

############################################

/interface bridge set bridge-VLANs frame-types=admit-only-vlan-taggedHier die Config des AccessPoint OHNE VLAN Filtering, mit dem die gesamte Einrichtung funktioniert

/interface bridge add admin-mac=B8:69:F4:4F:4C:B5 auto-mac=no name=bridge-lan protocol-mode=none

/interface wireless

# managed by CAPsMAN

# channel: 2412/20/gn(7dBm), SSID: ssid, local forwarding

set [ find default-name=wlan1 ] disabled=no ssid=MikroTik

/interface wireless

# managed by CAPsMAN

# channel: 5180/20-Ce/ac/P(14dBm), SSID: ssid, local forwarding

set [ find default-name=wlan2 ] disabled=no ssid=MikroTik

/interface wireless security-profiles set [ find default=yes ] supplicant-identity=MikroTik

/snmp community set [ find default=yes ] authentication-protocol=SHA1 encryption-protocol=AES name=mgm security=authorized write-access=yes

/user group set full policy=local,telnet,ssh,ftp,reboot,read,write,policy,test,winbox,password,web,sniff,sensitive,api,romon,dude,tikapp

/interface bridge port add bridge=bridge-lan interface=ether1

/ip neighbor discovery-settings set discover-interface-list=!dynamic

/interface wireless cap

#

set bridge=bridge-lan caps-man-addresses=10.000.299.1 enabled=yes interfaces=wlan1,wlan2

/ip dhcp-client add disabled=no interface=bridge-lan

/system clock set time-zone-name=Europe/Berlin

/system identity set name=IDENTITY

/system logging add action=remote prefix=hap topics=warning,info,error,critical

/system logging add action=remote prefix=hap topics=warning,info,error,critical

/system ntp client set enabled=yes primary-ntp=10.000.299.254

/tool romon

# RoMON inactive, ID not determined

set enabled=yes

/tool romon port set [ find default=yes ] forbid=yesAnhand der Anleitung mum.mikrotik.com/presentations/EU18/presentation_5159_1523293520 ... habe ich die Einrichtung auf dem CAPsMAN und auch auf dem RADIUS Server 1zu1 umgesetzt.

Die Einrichtung funktioniert soweit auch.

Wenn sich nun ein Client mit dem WLAN verbindet wird er anhand der ActiveDirectory Credentials dem richtigen VLAN zugewiesen (Zuordnung anhand von AD Shadow Groups).

Sprich "internerBenutzer-A" mit "internesPasswort-A" ist am Standort A und meldet sich an. Es wird das VLAN 220 zugewiesen.

Der "externeBenuter-A" mit dem "externenPasswort-B" am Standort A bekommt VLAN 230 zugewiesen.

ABER das Ganze funktioniert nur an einem AccessPoint ohne(!) bridge VLAN Filtering!

Durch Zufall habe ich in meinen Büroräumen zwei AccessPoints, die sich in der Grundkonfiguration unterscheiden.

Anfangs konnte ich keine Verbindung aufbauen. Zwar erscheint mein Login auf dem CAPsMAN unter der Registration Table, aber ich bekomme keine IP zugewiesen.

Da ich an einen Fehler auf dem AccessPoint in meinem Büro ausschließen wollte habe ich diesen vorerst abgeklemmt. Anschließend konnte ich mich verbinden und bekam auch meine korrekte IP Adresse. Auch der Datenverkehr war möglich.

Auf beiden AccessPoints zeigt die Einstellung "CAP -> Bridge" auf die einzige lokale Bridge. Ich konnte einzig als Unterschied VLAN Filtering ausmachen.

Ich hoffe auf Eure Hilfe und einen Tipp, wie diese Einrichtung inkl. VLAN Filtering funktionieren kann ohne eventuell die Config auf 400 AccessPoints ändern zu müssen. (PS: Wir haben dies erst vor kurzem getan und vereinheitlicht ^^'....)

Sollten Infos fehlen versuche ich diese natürlich nachzureichen!

Liebe Grüße

Vjordian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4234812611

Url: https://administrator.de/forum/capsman-ms-nps-radius-bridge-vlan-filtering-funktioniert-nicht-4234812611.html

Ausgedruckt am: 01.08.2025 um 00:08 Uhr

11 Kommentare

Neuester Kommentar

Das passende Tutorial zur Thematik hast du gefunden?!

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Bzw. für die Grundlagen auch hier.

Dort steht eigentlich alles was man zum Thema und einer erfolgreichen Konfig wissen muss.

Den Radius Server Part kannst du dir natürlich wegdenken weil du schon einen hast.

Die Kardinalsfrage ist ob du local Termination aktiviert hast bei den APs, also die MSSID VLANs direkt am AP in die lokale Infrastruktur bringst ohne Tunnel auf den CapsMan. Das ist in einem Design wie bei deinem zwingend und Tunneling ausgeschlossen.

Das o.a. Tutorial beschreibt das im Kapitel "Konfigurations Profil für das gesamte WLAN setzen" mit der Datapath Konfig (Haken Local Forwarding).

Tip:

Du solltest wenn du produktiv gehst mindestens auf Router OS 7.3 oder höher gehen (aktuell ist die Stable 7.5) weil die Radius Funktion bis dahin in manchen Punkten recht buggy waren.

Außerdem ist deine 6er Version generell nicht mehr supportet und es gibt keinerlei Fixes mehr dafür.

Nebenbei OT: 5Ghz solltest du mindestens auf 40Mhz Bandbreite, besser 80 gehen! (Siehe hier)

Zur Dummheit Google DNS zu verwenden ist hier im Forum auch schon alles gesagt worden... privacy-handbuch.de/handbuch_93d.htm

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Bzw. für die Grundlagen auch hier.

Dort steht eigentlich alles was man zum Thema und einer erfolgreichen Konfig wissen muss.

Den Radius Server Part kannst du dir natürlich wegdenken weil du schon einen hast.

Alle knapp 400 AccessPoints (CAPs) sind identisch eingerichtet.

Das ist eine evidente Feststellung wenn man mit einem zentralen Management über CapsMan arbeitet. 😉Durch das VLAN Filtering liegt auch das Management VLAN x99 als VLAN auf dem CAP

Ebenso evident wenn man die VLANs richtig einrichtet... 😉Die Kardinalsfrage ist ob du local Termination aktiviert hast bei den APs, also die MSSID VLANs direkt am AP in die lokale Infrastruktur bringst ohne Tunnel auf den CapsMan. Das ist in einem Design wie bei deinem zwingend und Tunneling ausgeschlossen.

Das o.a. Tutorial beschreibt das im Kapitel "Konfigurations Profil für das gesamte WLAN setzen" mit der Datapath Konfig (Haken Local Forwarding).

Tip:

Du solltest wenn du produktiv gehst mindestens auf Router OS 7.3 oder höher gehen (aktuell ist die Stable 7.5) weil die Radius Funktion bis dahin in manchen Punkten recht buggy waren.

Außerdem ist deine 6er Version generell nicht mehr supportet und es gibt keinerlei Fixes mehr dafür.

Nebenbei OT: 5Ghz solltest du mindestens auf 40Mhz Bandbreite, besser 80 gehen! (Siehe hier)

Zur Dummheit Google DNS zu verwenden ist hier im Forum auch schon alles gesagt worden... privacy-handbuch.de/handbuch_93d.htm

und somit auf diesen kein VLAN Filtering auf der bridge aktiv wäre.

Nein, das ist falsch und würde auf einer Switch Infrastruktur ja auch gar nicht funktionieren.Alle VLANs im Tutorial wurden vorher mit Filtering eingerichtet wie im VLAN Tutorial beschrieben.

VLAN Bridge Filtering ist in solchen Setups zwingend.

oder übersehe ich hier etwas?

Ja du übersiehst etwas. Vermutlich weil du noch in der alten 6er Version gefangen bist. Die Radius Funktion hat eine komplette Überarbeitung erfahren in der 7er Version und ist jetzt komplett Standard konform was sie vorher nicht war. Siehe Tutorial des Kollegen @colinardo.Vielleicht hilft dazu auch noch das hier als Lektüre:

Mikrotik: Wifi clients in anderes VLAN schieben?

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Mit anderen Worten ist in der 7er Version ein kompletter, standardkonformer .1x Client und Radius Server an Bord.

Den Client kannst du unter anderem auch verwenden den AP selber dynamisch in ein Management VLAN zu hieven wenn du zusätzlich Port Sicherheit an den AP Ports benötigst.

Zwingend ist das aber nicht, denn man kann die MSSID VLANs die dynamisch WLAN Clients am AP zugewiesen werden auch statisch am AP Anschlussport eintragen.

Das o.a. Setup funktioniert hier in einem gemischten WLAN AP Umfeld mit Cisco, Ruckus und Mikrotik APs mit dynamischen WLAN Client VLANs absolut fehlerlos.

Ob man dabei den onboard Radius, FreeRadius oder wie in deinem Falle Winblows NPS nutzt spielt dabei keinerlei Rolle. Wichtig sind nur die speziellen Mikrotik Attribute.

Wäre in diesem Fall nur der CAPsMAN auf die OS Version 7.3 (bzw 7.5) zu aktualisieren oder auch alle CAPs

Das kommt drauf an ob du mit local Forwarding arbeitest oder nicht. Generell solltest du wegen des fehlenden Supports keinerlei 6er Firmware mehr einsetzen in Produktion. Musst du aber letztlich selber wissen ob du das Risiko tragen willst...

Dann drücken wir mal die Daumen. Ansonsten 25 Euro Taschengeld investieren, einen hAP Lite beschaffen und damit ganz entspannt und in Ruhe üben und testen bis es wasserdicht rennt. 😉

dass der AccessPoint im CAPS Mode zurückgesetzt wird und anschließend lokal auf dem Access Point keine weiteren Einstellungen getätigt werden.

Das ist richtig, denn wenn man mit CapsMan arbeitet kommt die AP Konfig ja immer zentral vom CapsMan Server bzw. wird auch NUR dort vorgenommen. Das ist der tiefere Sinn eines zentralen WLAN Managements.Was man machen kann ist ggf. noch den Namen (Identity) anzupassen damit man die APs besser identifizieren kann.

In diesem Fall ist bridge VLAN Filtering auf dem Access Point selbst nicht aktiv.

Das muss es auch nicht, weil die APs im CapsMan Setup mit local Forwarding betrieben werden!Sie taggen die MSSIDs bereits fix und fertig am Kupferport ohne Tunneling zum Controller.

dass ein explizites VLAN am zweiten Port des Access Points

OK, das ist eine Sonderlocke die du oben leider in der Beschreibung unterschlagen hast. Wir sind hier alle von einem klassischen Anschluß ausgegangen. Hier muss auf dem AP dann auch wieder eine Filter Bridge eingerichtet werden, das ist richtig.

Wie gesagt, das Setup von dir rennt hier na einem RB2011 als CapsMan Server solwohl mit einem FreeRadius als auch dem Mikrotik bordeigenen Radius fehlerlos.

so lange VLAN Filtering auf den AccessPoints deaktiviert ist.

Das ist es ja per se immer! Wenn du mit CapsMan Management arbeitest dann resettest du die APs ja immer im CapsMan Mode. Damit sind sie konfigtechnisch nackt und ziehen sich die Konfig vom Controller. So eine CapsMan Konfig sieht keine VLAN Konfig vor, denn sie betrifft, wie es bei zentralem WLAN Management in der Regel üblich ist, einzig nur die WLAN spezifische Konfig, nicht aber ein 802.1q VLAN Handling mehrerer individueller Kupferports.Das ist systembedingt nicht Sache der CapsMan Konfig vom Controller sondern muss dann immer individuell auf einem AP zusätzlich konfiguriert werden sofern der spezifisches VLAN Switching über weitere vorhandene Ports machen soll. Das das dann ohne aktive VLAN Filtering Option nicht geht steht außer Frage.

Somit bin ich aktuell bei der Auffassung, dass in unserem besonderen Beispiel das Szenario CAPsMAN + RADIUS noch nicht Einsatzfähig ist.

Nein, das ist eine klar falsche Schlussfolgerung. Beide Optionen haben auch gar nichts miteinander zu tun, sondern sind 2 völlig getrennte Baustellen. Kupferports können prinzipbedingt ja auch gar nicht per CapsMan administriert werden, müssen also auch separat konfiguriert werden in Bezug auf Radius basierte Port Security. Übrigens auch auf die rein Mac basierte Security ohne Radius.Eine Radius bedingte Authentisierung im WLAN funktioniert völlig problemlos mit einer Kupferport basierten Authentisierung im Einklang. Beides sogar mit dynamischer VLAN Zuordnung. Ein einfacher hAP Lite zeigt das in der Praxis!