CAPSMAN VLAN DHCP

….Euch allen erstmal danke, dass Ihr hier Hilfen und Tutorials postet und bereitstellt.

Vorab… ich bin befasse mich seit ein paar Jahren mit Mikrotik, vorrangig als Hobby.

Mit dem „alten“ Capsman hatte ich ein funktionierendes WLan mit Gastzugang.

Das neue Wifi 2 stellt mich vor „noch“ unlösbare Probleme.

Mit einem HEXs und 2 WAP AC (Arm) versuche ich das WLan ans Laufen zu bekommen.

Auf der MT-Help-Seite findet man eine CAP VLAN-Konfig.

Diese auf den HEXs geladen und die CAPs angepasst.

=> SSIDs sind da, kann mich auch einwählen, bekomme nur keine IP zugwiesen… 169.xxx.xxx.xxx

=> Keinen Schimmer, warum es keine IP gibt...

Neuer Versuch....alles resetten

Die Anleitung von Aqui rauf und runter gelesen und nachgebaut, so gut ich konnte.... mit angrenzender Sicherheit habe ich da einen Bock geschossen... bloß wo .... geht nicht...

.... geht nicht...

Mit Tobi26 gemailt (tausend Dank Tobi) um die Sache besser zu verstehen.

Jetzt habe ich, soweit ich es verstanden habe,

auf dem HEXs den CAPSMAN laufen, die CAPs sind eingeloggt, die Konfigs (2 SSIDs) manuell zugewiesen.

Die SSIDs sind da, privat und gast...alles sieht juti aus...

So weit so gut.

ABER:

Egal ob ich Privaten oder im Gast-Wlan bin, es wird immer vom „falschen“ DHCP die IP gezogen.

Es wird immer eine 192.168.1.xxx vergeben, wobei es im Gastnetz eine 192.168.2.xxx sein sollte..... oder vertue ich mich?

Durch die falsche IP-Zuweisung ist auch die Trennung durch die VLANs hinfällig wird, da man ja "leider" von jedem Netz auf mein LAN zugreifen kann....

Hier die Konfig vom

HEXs

und vom

WAP AC:

...hoffe ich habe das richtig so gepostet... überall lese ich, das Ihr mit Bildern nicht viel anfangen könnt

Habt Ihr eine Idee?

Könnt Ihr mit helfen?

Schon mal vielen Dank, dass es dieses Forum gibt....

Viele Grüße

Marco

Vorab… ich bin befasse mich seit ein paar Jahren mit Mikrotik, vorrangig als Hobby.

Mit dem „alten“ Capsman hatte ich ein funktionierendes WLan mit Gastzugang.

Das neue Wifi 2 stellt mich vor „noch“ unlösbare Probleme.

Mit einem HEXs und 2 WAP AC (Arm) versuche ich das WLan ans Laufen zu bekommen.

Auf der MT-Help-Seite findet man eine CAP VLAN-Konfig.

Diese auf den HEXs geladen und die CAPs angepasst.

=> SSIDs sind da, kann mich auch einwählen, bekomme nur keine IP zugwiesen… 169.xxx.xxx.xxx

=> Keinen Schimmer, warum es keine IP gibt...

Neuer Versuch....alles resetten

Die Anleitung von Aqui rauf und runter gelesen und nachgebaut, so gut ich konnte.... mit angrenzender Sicherheit habe ich da einen Bock geschossen... bloß wo

Mit Tobi26 gemailt (tausend Dank Tobi) um die Sache besser zu verstehen.

Jetzt habe ich, soweit ich es verstanden habe,

auf dem HEXs den CAPSMAN laufen, die CAPs sind eingeloggt, die Konfigs (2 SSIDs) manuell zugewiesen.

Die SSIDs sind da, privat und gast...alles sieht juti aus...

So weit so gut.

ABER:

Egal ob ich Privaten oder im Gast-Wlan bin, es wird immer vom „falschen“ DHCP die IP gezogen.

Es wird immer eine 192.168.1.xxx vergeben, wobei es im Gastnetz eine 192.168.2.xxx sein sollte..... oder vertue ich mich?

Durch die falsche IP-Zuweisung ist auch die Trennung durch die VLANs hinfällig wird, da man ja "leider" von jedem Netz auf mein LAN zugreifen kann....

Hier die Konfig vom

HEXs

/interface bridge add admin-mac=Cx:Ax:3x:Dx:DA:5x auto-mac=no comment=defconf name=bridge vlan-filtering=yes

/interface vlan add interface=bridge name=vlan1 vlan-id=1

/interface vlan add interface=bridge name="vlan10 Konfig" vlan-id=10

/interface vlan add interface=bridge name="vlan20 Privat" vlan-id=20

/interface vlan add interface=bridge name="vlan30 Gast" vlan-id=30

/interface list add comment=defconf name=WAN

/interface list add comment=defconf name=LAN

/ip pool add name=vlan1 ranges=192.168.1.2-192.168.1.254

/ip pool add name="vlan10 Konfig" ranges=192.168.10.2-192.168.10.254

/ip pool add name="vlan20 Privat" ranges=192.168.20.2-192.168.20.254

/ip pool add name="vlan30 Gast" ranges=192.168.30.2-192.168.30.254

/ip dhcp-server add address-pool=vlan1 interface=vlan1 name=dhcp1

/ip dhcp-server add address-pool="vlan10 Konfig" interface="vlan10 Konfig" name=dhcp2

/ip dhcp-server add address-pool="vlan20 Privat" interface="vlan20 Privat" name=dhcp3

/ip dhcp-server add address-pool="vlan30 Gast" interface="vlan30 Gast" name=dhcp4

/ip dhcp-server add address-pool=vlan1 disabled=yes interface=bridge name=defconf

/interface bridge port add bridge=bridge comment=defconf interface=ether2

/interface bridge port add bridge=bridge comment=defconf interface=ether3

/interface bridge port add bridge=bridge comment=defconf interface=ether4

/interface bridge port add bridge=bridge comment=defconf interface=ether5

/interface bridge port add bridge=bridge comment=defconf interface=sfp1

/ip neighbor discovery-settings set discover-interface-list=LAN

/interface bridge vlan add bridge=bridge tagged=ether4,ether5,bridge,ether2,ether3 vlan-ids=10

/interface bridge vlan add bridge=bridge tagged=bridge,ether2,ether3 vlan-ids=20

/interface bridge vlan add bridge=bridge tagged=bridge,ether2,ether3 vlan-ids=30

/interface bridge vlan add bridge=bridge tagged=bridge,ether4 vlan-ids=1

/interface list member add comment=defconf interface=bridge list=LAN

/interface list member add comment=defconf interface=ether1 list=WAN

/interface list member add interface=vlan1 list=LAN

/interface list member add interface="vlan10 Konfig" list=LAN

/interface list member add interface="vlan20 Privat" list=LAN

/interface list member add interface="vlan30 Gast" list=LAN

/interface wifi capsman set ca-certificate=auto certificate=auto interfaces=bridge package-path="" require-peer-certificate=no upgrade-policy=none

/ip address add address=192.168.1.1/24 interface=vlan1 network=192.168.1.0

/ip address add address=192.168.10.1/24 interface="vlan10 Konfig" network=192.168.10.0

/ip address add address=192.168.20.1/24 interface="vlan20 Privat" network=192.168.20.0

/ip address add address=192.168.30.1/24 interface="vlan30 Gast" network=192.168.30.0

/ip dhcp-client add comment=defconf interface=ether1

/ip dhcp-server network add address=192.168.1.0/24 gateway=192.168.1.1

/ip dhcp-server network add address=192.168.10.0/24 gateway=192.168.10.1

/ip dhcp-server network add address=192.168.20.0/24 gateway=192.168.20.1

/ip dhcp-server network add address=192.168.30.0/24 gateway=192.168.30.1

/ip dhcp-server network add address=192.168.88.0/24 comment=defconf dns-server=192.168.88.1 gateway=192.168.88.1

/ip dns set allow-remote-requests=yes servers=1.1.1.1

/ip dns static add address=192.168.88.1 comment=defconf name=router.lan

/ip firewall filter add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

/ip firewall filter add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

/ip firewall filter add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

/ip firewall filter add action=accept chain=input comment="defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

/ip firewall filter add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

/ip firewall filter add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

/ip firewall filter add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

/ip firewall filter add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related hw-offload=yes

/ip firewall filter add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

/ip firewall filter add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

/ip firewall filter add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

/ip firewall nat add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN

/ipv6 firewall address-list add address=::/128 comment="defconf: unspecified address" list=bad_ipv6

/ipv6 firewall address-list add address=::1/128 comment="defconf: lo" list=bad_ipv6

/ipv6 firewall address-list add address=fec0::/10 comment="defconf: site-local" list=bad_ipv6

/ipv6 firewall address-list add address=::ffff:0.0.0.0/96 comment="defconf: ipv4-mapped" list=bad_ipv6

/ipv6 firewall address-list add address=::/96 comment="defconf: ipv4 compat" list=bad_ipv6

/ipv6 firewall address-list add address=100::/64 comment="defconf: discard only " list=bad_ipv6

/ipv6 firewall address-list add address=2001:db8::/32 comment="defconf: documentation" list=bad_ipv6

/ipv6 firewall address-list add address=2001:10::/28 comment="defconf: ORCHID" list=bad_ipv6

/ipv6 firewall address-list add address=3ffe::/16 comment="defconf: 6bone" list=bad_ipv6

/ipv6 firewall filter add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

/ipv6 firewall filter add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

/ipv6 firewall filter add action=accept chain=input comment="defconf: accept ICMPv6" protocol=icmpv6

/ipv6 firewall filter add action=accept chain=input comment="defconf: accept UDP traceroute" dst-port=33434-33534 protocol=udp

/ipv6 firewall filter add action=accept chain=input comment="defconf: accept DHCPv6-Client prefix delegation." dst-port=546 protocol=udp src-address=fe80::/10

/ipv6 firewall filter add action=accept chain=input comment="defconf: accept IKE" dst-port=500,4500 protocol=udp

/ipv6 firewall filter add action=accept chain=input comment="defconf: accept ipsec AH" protocol=ipsec-ah

/ipv6 firewall filter add action=accept chain=input comment="defconf: accept ipsec ESP" protocol=ipsec-esp

/ipv6 firewall filter add action=accept chain=input comment="defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec

/ipv6 firewall filter add action=drop chain=input comment="defconf: drop everything else not coming from LAN" in-interface-list=!LAN

/ipv6 firewall filter add action=accept chain=forward comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

/ipv6 firewall filter add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

/ipv6 firewall filter add action=drop chain=forward comment="defconf: drop packets with bad src ipv6" src-address-list=bad_ipv6

/ipv6 firewall filter add action=drop chain=forward comment="defconf: drop packets with bad dst ipv6" dst-address-list=bad_ipv6

/ipv6 firewall filter add action=drop chain=forward comment="defconf: rfc4890 drop hop-limit=1" hop-limit=equal:1 protocol=icmpv6

/ipv6 firewall filter add action=accept chain=forward comment="defconf: accept ICMPv6" protocol=icmpv6

/ipv6 firewall filter add action=accept chain=forward comment="defconf: accept HIP" protocol=139

/ipv6 firewall filter add action=accept chain=forward comment="defconf: accept IKE" dst-port=500,4500 protocol=udp

/ipv6 firewall filter add action=accept chain=forward comment="defconf: accept ipsec AH" protocol=ipsec-ah

/ipv6 firewall filter add action=accept chain=forward comment="defconf: accept ipsec ESP" protocol=ipsec-esp

/ipv6 firewall filter add action=accept chain=forward comment="defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec

/ipv6 firewall filter add action=drop chain=forward comment="defconf: drop everything else not coming from LAN" in-interface-list=!LAN

/system clock set time-zone-name=Europe/Berlin

/system note set show-at-login=no

/tool mac-server set allowed-interface-list=LAN

/tool mac-server mac-winbox set allowed-interface-list=LANund vom

WAP AC:

/interface bridge add admin-mac=7x:9x:1x:9x:5x:8x auto-mac=no comment=defconf name=bridgeLocal vlan-filtering=yes

/interface list add name=LAN

/interface wifi datapath add bridge=bridgeLocal comment=defconf disabled=no name=capdp

/interface wifi

# managed by CAPsMAN

# mode: AP, SSID: Wifi 2,4, channel: 2462/n/eC

set [ find default-name=wifi1 ] configuration.manager=capsman datapath=capdp disabled=no

/interface wifi

# managed by CAPsMAN

# mode: AP, SSID: Wifi 5.0, channel: 5180/ac/Ceee

set [ find default-name=wifi2 ] configuration.manager=capsman .mode=ap datapath=capdp disabled=no

/ip hotspot profile set [ find default=yes ] html-directory=hotspot

/interface bridge port add bridge=bridgeLocal comment=defconf interface=ether1

/interface bridge port add bridge=bridgeLocal comment=defconf interface=ether2

/interface bridge vlan add bridge=bridgeLocal tagged=wifi1,wifi2,bridgeLocal vlan-ids=20

/interface bridge vlan add bridge=bridgeLocal tagged=bridgeLocal,*9,*A vlan-ids=30

/interface list member add interface=wifi1 list=LAN

/interface list member add interface=wifi2 list=LAN

/interface list member add interface=*F list=LAN

/interface list member add interface=*10 list=LAN

/interface wifi cap set discovery-interfaces=bridgeLocal enabled=yes slaves-datapath=capdp

/ip dhcp-client add comment=defconf interface=bridgeLocal

/system clock set time-zone-name=Europe/Berlin

/system identity set name=White

/system note set show-at-login=no...hoffe ich habe das richtig so gepostet... überall lese ich, das Ihr mit Bildern nicht viel anfangen könnt

Habt Ihr eine Idee?

Könnt Ihr mit helfen?

Schon mal vielen Dank, dass es dieses Forum gibt....

Viele Grüße

Marco

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6643052757

Url: https://administrator.de/forum/capsman-vlan-dhcp-6643052757.html

Ausgedruckt am: 06.07.2025 um 18:07 Uhr

23 Kommentare

Neuester Kommentar

Hallo,

bitte den Code in Code-Tags setzen ( das ist das </> im Menü eines Beitrages)

und vor allem einen Export machen. Dein Code ist in der bestehenden Fassung unnötig schwer lesbar.

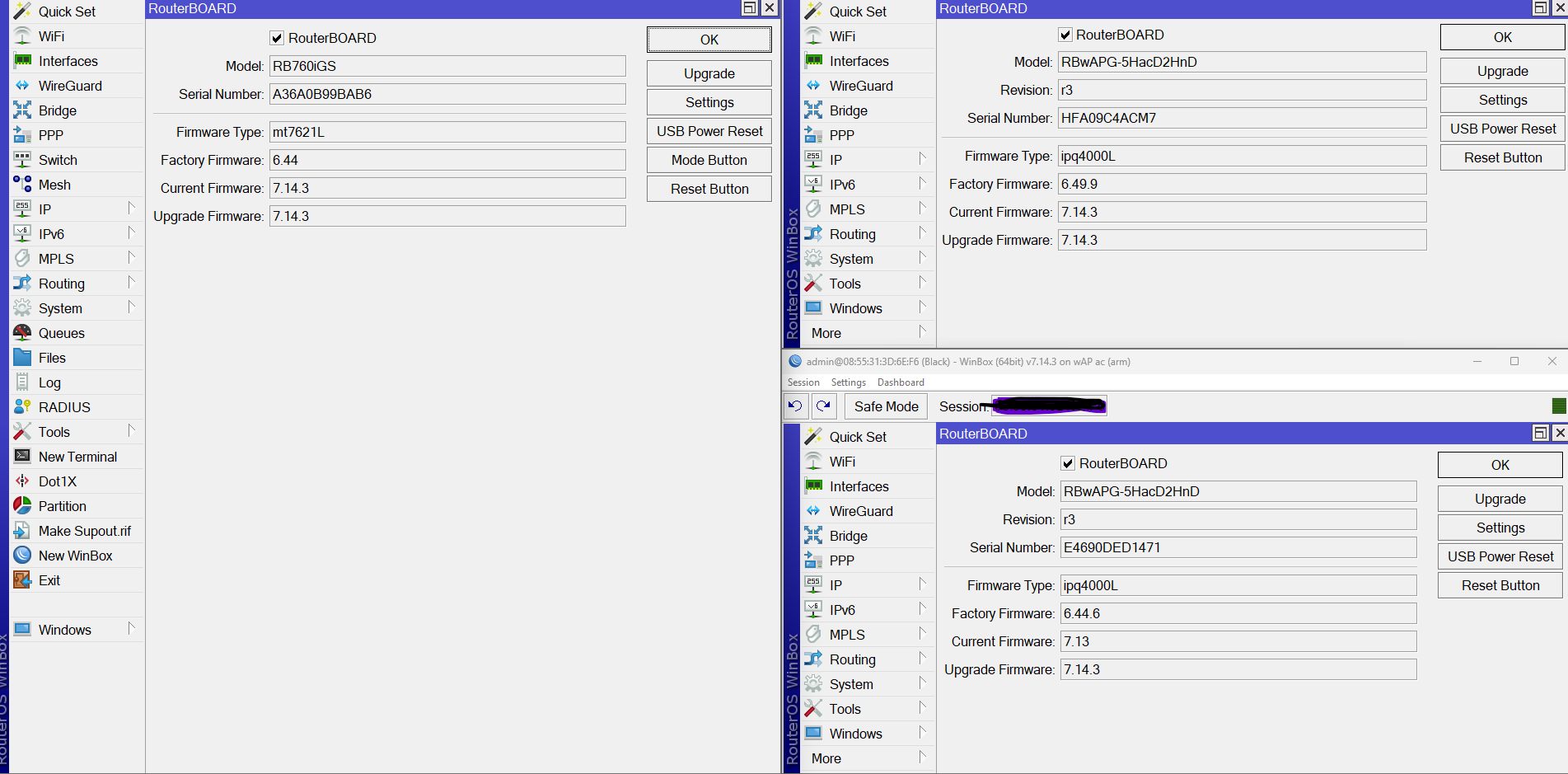

Schön wäre es auch, wenn Du uns mit einer Info über die eingesetzte Router OS - Version beglückst

Ein WAP ac gehört doch zu den Wifi-qcom-ac - Geräten, wenn ich das richtig sehe.

help.mikrotik.com/docs/display/ROS/WiFi#WiFi-Compatibility

Für diese gilt dann die Konfiguration für Wifi-qcom-ac.

Du hast jedoch die für das Wifi-qcom - Package verwendet.

Wenn das korrekt ist und noch nicht funktioniert, können wir uns dem CAPsMAN zuwenden. Dann hoffentlich in einer lesbaren Fassung.

Viele Grüße, commodity

bitte den Code in Code-Tags setzen ( das ist das </> im Menü eines Beitrages)

und sieht dann so aus :-)Schön wäre es auch, wenn Du uns mit einer Info über die eingesetzte Router OS - Version beglückst

Ein WAP ac gehört doch zu den Wifi-qcom-ac - Geräten, wenn ich das richtig sehe.

help.mikrotik.com/docs/display/ROS/WiFi#WiFi-Compatibility

Für diese gilt dann die Konfiguration für Wifi-qcom-ac.

Du hast jedoch die für das Wifi-qcom - Package verwendet.

Wenn das korrekt ist und noch nicht funktioniert, können wir uns dem CAPsMAN zuwenden. Dann hoffentlich in einer lesbaren Fassung.

Viele Grüße, commodity

Das Wichtigste wurde ebenfalls vergessen zu nennen, nämlich welche RouterOS Version verwendet wird!

Mit dem neuen WiFi Firmware Handling in der 7.13+ Version ist es wichtig zu wissen WIE du die Firmware installiert hast und WELCHE du überhaupt nutzt?!

HexSund cAP ac nutzen noch die alten Chipsets (MIPSBE) und funktionieren deshalb nur mit dem wireless Package. Neuere mit dem qcom Image und eine Kombination beider HW ist derzeit nicht supportet bzw. müssen separat administriert werden was RouterOS aber zulässt in gemischten Umgebungen.

Die fehlende IP Connectivity zeigt deutlich das etwas mit den Layer 2 Anbindungen der WiFi Interfaces an die VLAN Bridge schief gelaufen ist und dort die Bridge Verbindung auf die IP Interfaces scheitert.

Mit dem neuen WiFi Firmware Handling in der 7.13+ Version ist es wichtig zu wissen WIE du die Firmware installiert hast und WELCHE du überhaupt nutzt?!

HexS

Die fehlende IP Connectivity zeigt deutlich das etwas mit den Layer 2 Anbindungen der WiFi Interfaces an die VLAN Bridge schief gelaufen ist und dort die Bridge Verbindung auf die IP Interfaces scheitert.

HexS und cAP ac nutzen noch die alten Chipsets und funktionieren deshalb nur mit dem wireless Package.

(Nach meinem Verständnis: ) Nö, der cAP ac (auch der hier relevante wAP ac) benutzt das wifi-qcom-ac - Package und wird im WiFi-Menü administriert.Siehe auch hier: help.mikrotik.com/docs/display/ROS/Wireless

* wifi-qcom-ac: Audience, Audience LTE kit, Chateau (all variants of D53), hAP ac^2, hAP ac^3, cAP ac, cAP XL ac, LDF 5 ac, LHG XL 5 ac, LHG XL 52 ac, NetMetal ac^2, mANTBox 52 15s, wAP ac (RBwAPG-5HacD2HnD), SXTsq 5 ac

Der hEX s wird nur als CAPsMAN eingesetzt, braucht also gar kein Wireless-Package.Und ja: Das ist (immer noch) verwirrend

Viele Grüße, commodity

..was für seine Dienste ja reichen sollte... der CAPSMAN ist ja im Wifi-Package mit drinne, korrekt?

Sowohl im wireless als auch im qcom! Wireless kann aber NICHT mit qcom HW und umgekehrt! Nur das du das auf dem Radar hast. 2 getrennte Welten sofern du in einer Mischumgebung arbeitest.Wenn du nur qcom kompatible HW hast benötigst auch einzig nur das qcom Image und niemals das wireless.

Hab den HEXs ganz normal geuppt.

Auch den Bootloader unter System -> Routerboard??

Aktuelle Stable ist aber 7.15! 🤣

mikrotik.com/download

Gut, FW Probleme kann man dann zumindestens wohl ausschliessen.

Bleibt also nur das falsche Mixen der Wireless Images oder die falsche L2 Konfiguration der VLAN Bridge und den WiFi Interfaces.

mikrotik.com/download

Gut, FW Probleme kann man dann zumindestens wohl ausschliessen.

Bleibt also nur das falsche Mixen der Wireless Images oder die falsche L2 Konfiguration der VLAN Bridge und den WiFi Interfaces.

Na ja, was zunächst bleibt ist, dass bei - offenbar - dem richtigen Treiberpackage die falsche Konfiguration verwendet wurde (siehe meinen ersten Post).

und alle freuen sich.

"Handbücher" lesen hilft im Übrigen auch für das Forum.

Das mit den Code-Tags und vieles andere liest Du in der Hilfe. Ist mir völlig unverständlich, wie man sich an Router OS wagen kann, ohne solche Selbstverständlichkeiten zu beachten. Da würde ich bei einem solchen Router keine Nacht mehr schlafen können

Viele Grüße, commodity

Zu dem CapsMan-Export,

Bitte das Handbuch zur Kenntnis nehmen. Hatte ich oben verlinkt. Probier das doch mal nicht auf/interface/wifi/capsman

sondern auf /"Handbücher" lesen hilft im Übrigen auch für das Forum.

Das mit den Code-Tags und vieles andere liest Du in der Hilfe. Ist mir völlig unverständlich, wie man sich an Router OS wagen kann, ohne solche Selbstverständlichkeiten zu beachten. Da würde ich bei einem solchen Router keine Nacht mehr schlafen können

Viele Grüße, commodity

Mit einem HEXs und 2 WAP AC

undbekommen die CAPs das "wifi-qcom-ac" package.

passt jetzt für mich nicht so ganz zusammen. Ist aber im Ergebnis egal.Wenn Du jetzt oben meinen ersten Post nochmal liest:

Für diese gilt dann die Konfiguration für Wifi-qcom-ac.

und die Bedeutung des Wortes Konfiguration nochmal überdenkstund dann vielleicht noch den Link anklickst, verstehst und das umarbeitest, dann könnten wir Schritt 1 vielleicht schon abhaken.

Hint 1:

CAP using "wifi-qcom-ac" package:

...

diese Konfiguration sehe ich bei Dir oben nicht....

Erst dann, wie gesagt - wenn es dann nicht vielleicht schon geht - ist es sinnvoll, die CAPsMAN-Konfig zu checken.

Und dann, Hint 2:

Folgt da noch eine Überschrift

Additionally, the configuration below has to be added to the CAPsMAN configuration:

...

...

Ich denke, damit solltest Du weiter kommen.

Viele Grüße, commodity

Hier der Export:

- Üblicher Fehler wieder mal fälschlicherweise 2,4 GHz Bandbreite auf 40 MHz. Die kann im 2,4 GHz Band immer NUR 20 Mhz ONLY!

- IP Pools solltest du immer etwas mehr Abstand an den Enden für ggf. statische IP lassen z.B. .10 bis .200. Wenn du nie mehr als 100 Adressen benötigst z.B. .100 bis .200.

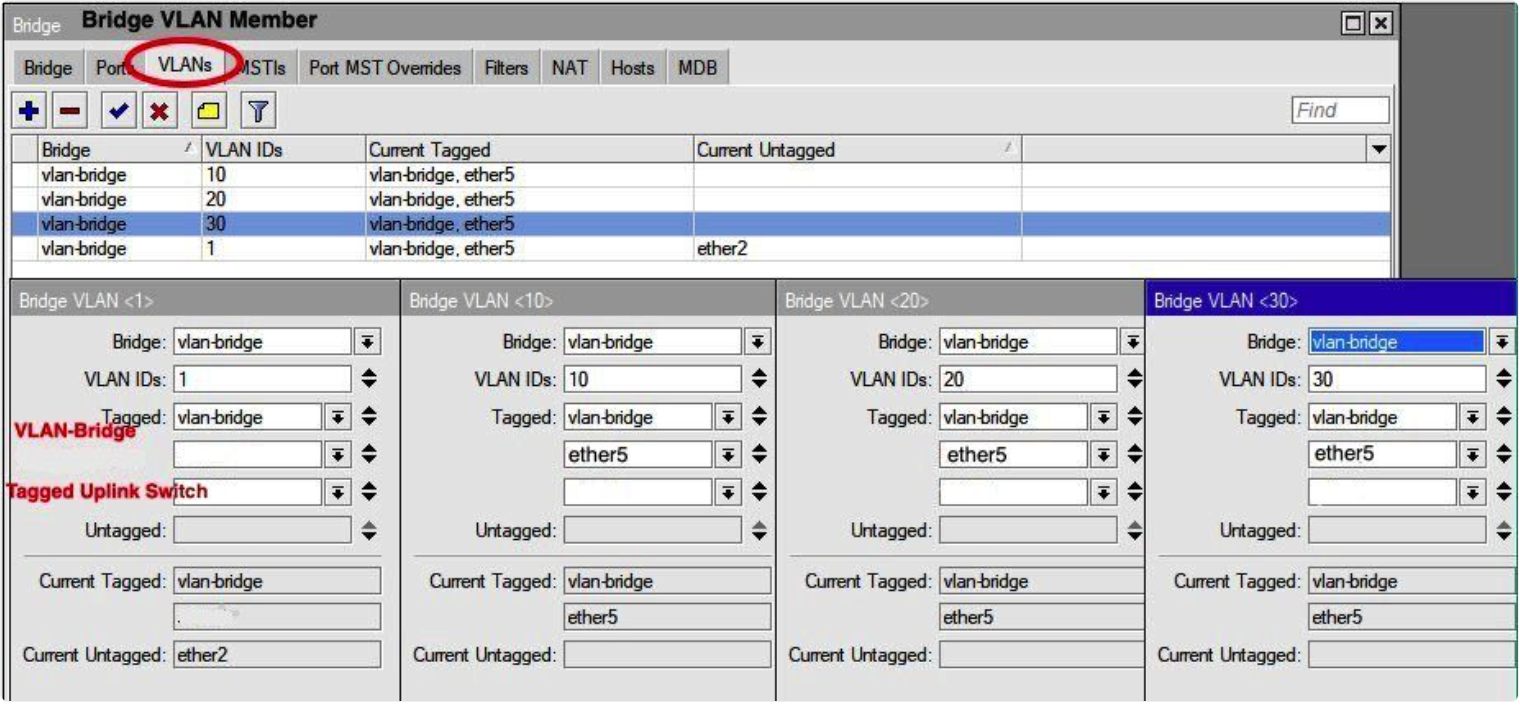

- Das Default VLAN 1 wird auch auf Trunks niemals tagged gesendet. (Ether 4)

- Im DHCP Server geistert noch das .88.0er Netz rum was es nirgendwo mehr gibt.

- Masken auf 24 setzen im DHCP Server

Zum Rest hat Kollege @commodity ja alles gesagt.

Eine detailiertere und korrekte Comment Beschriftung hilft ebenso beim Troubleshooting!

Ändere ich im CAPsMAN das VLAN 1 auf VLAN 10 sind die APs getrennt

Vermutlich weil du dann den Switchports an denen die Accesspoints angeschlossen sind vergessen hast als PVID dann das VLAN 10 zuzuweisen, kann das sein??Ist das der Fall senden die ihre Management DHCP Broadcasts und Caps Discovery Frames (die ja immer untagged kommen!!) weiterhin ins VLAN 1 wo sie dann versanden und sie logischerweise den CapsMan Manager nicht finden können der ja dann fest auf VLAN 10 gebunden ist.

Was dann passiert ist das die APs nicht nur falsche IPs bekommen sie können auch den CapsMan Manager nicht erreichen mit genau deinem Fehlerbild von oben.

Sagt einem aber eigentlich auch der gesunde IT Verstand das das dann schief geht wenn das PVID falsch ist.

Oder wie teile ich dem Bridge-Port Nr. 2 mit, dass die VLAN 10 + 20 + 30 darüber laufen sollen?

VLAN 10 soll untagged sein als Management VLAN oder nicht?Wenn ja ist der Bridge Memberport 2 zu setzen auf:

- Mode = admit all

- PVID = 10

- VLAN 20 und 30 als Tagged

Und schwups, Wifi läuft

Gerne. Man muss bei MT sehr artig der Konfigurationsanweisung folgen, dann fluppt'sZur anderen Frage: Das CAPsMAN-LAN (VLAN 10) muss in Deinem Fall untagged anliegen, also das so wie der Kollege @aqui oben bereits schreibt umsetzen. Aber wozu das überhaupt ändern? Das macht Dir nur Kummer, wenn Du später irgendwelche Billigswitche reinhängst, die das Verwaltungsnetz auf VLAN 1 erwarten.

Viele Grüße, commodity

Die APs sind nicht mehr über die WINBOX zu erreichen und werden auch nicht aufgeführt.

Ist sehr wahrscheinlich ein PEBKAC Problem, weil du mit dem WB Client nicht in deinem Management VLAN 10 bzw. einem VLAN 10 Port steckst.Die MT Autodiscovery von WB funktioniert logischerweise nur im gleichen Layer 2 Netz weil sie auf Broadcasts basiert die bekanntlich nicht über Routergrenzen hinauskommen.

Steckst du also mit deinem WB Client in einem anderen IP Segment musst du dann oben in den Connection Informationen natürlich die IP Adresse der APs angeben um diese aus VLAN 10 fremden Netzen via Routing erreichen zu können!

Wenn man schon richtigerweise ein dediziertes Management VLAN betreibt in dem alle Infrastrukturkomponenten liegen sollte man den WB Client dann natürlich auch in diesem Segment betreiben.

Also...WB ins gleiche VLAN stecken oder eben die IP Adresse der APs angeben wenn du aus einem VLAN 10 fremden IP Netz kommst!

Das das Internet nicht erreichbar ist aus dem VLAN 10 ist vermutlich ein Routing oder ein NAT Problem.

Leider ist deine Beschreibung laienhaft und oberflächlich so das man zum Troubleshooting Kristallkugeln muss.

Gehe strategisch vor und checke Folgendes aus dem VLAN 10 Segment:

- Ping auf das lokale VLAN 10 IP Interface

- Ping auf andere lokale IP Interfaces. Klappt beides ist das lokale Routing OK

- Wenn hEX in Kaskade = kaskadierten Router pingen

- Wenn hEX mit nur Modem direkt per PPPoE am Internet = nackte Internet IP wie 8.8.8.8 pingen

- Sollte das klappen pinge einen Internet Hostnamen wie www.heise.de

klingt alles logisch... jetzt wo ich das lese... Gestern Abend hab ich es nicht mehr verstanden..

How come?? Ein 🍺chen holen, entspannt zurücklehnen und nochmal in aller Ruhe drüber nachdenken WIE sich die IP Pakete in deinem Netzwerk bewegen. Dann kommt doch ganz schnell der gesunde Netzwerkverstand wieder zurück!Im Zweifel immer ins Mikrotik VLAN Tutorial sehen wo das alles haarklein beschrieben ist! 😉