Cisco SG Switch - Portsicherheit

Hallo

Es geht um einen SG-200. Gerät war resettet, von mir konfiguriert in Bezug auf IP, VLAN etc.

Dann eingebunden ins Netzwerk, in dem sich mittlerweile nur noch SG200, SG220, ein SX350 und ein befinden.

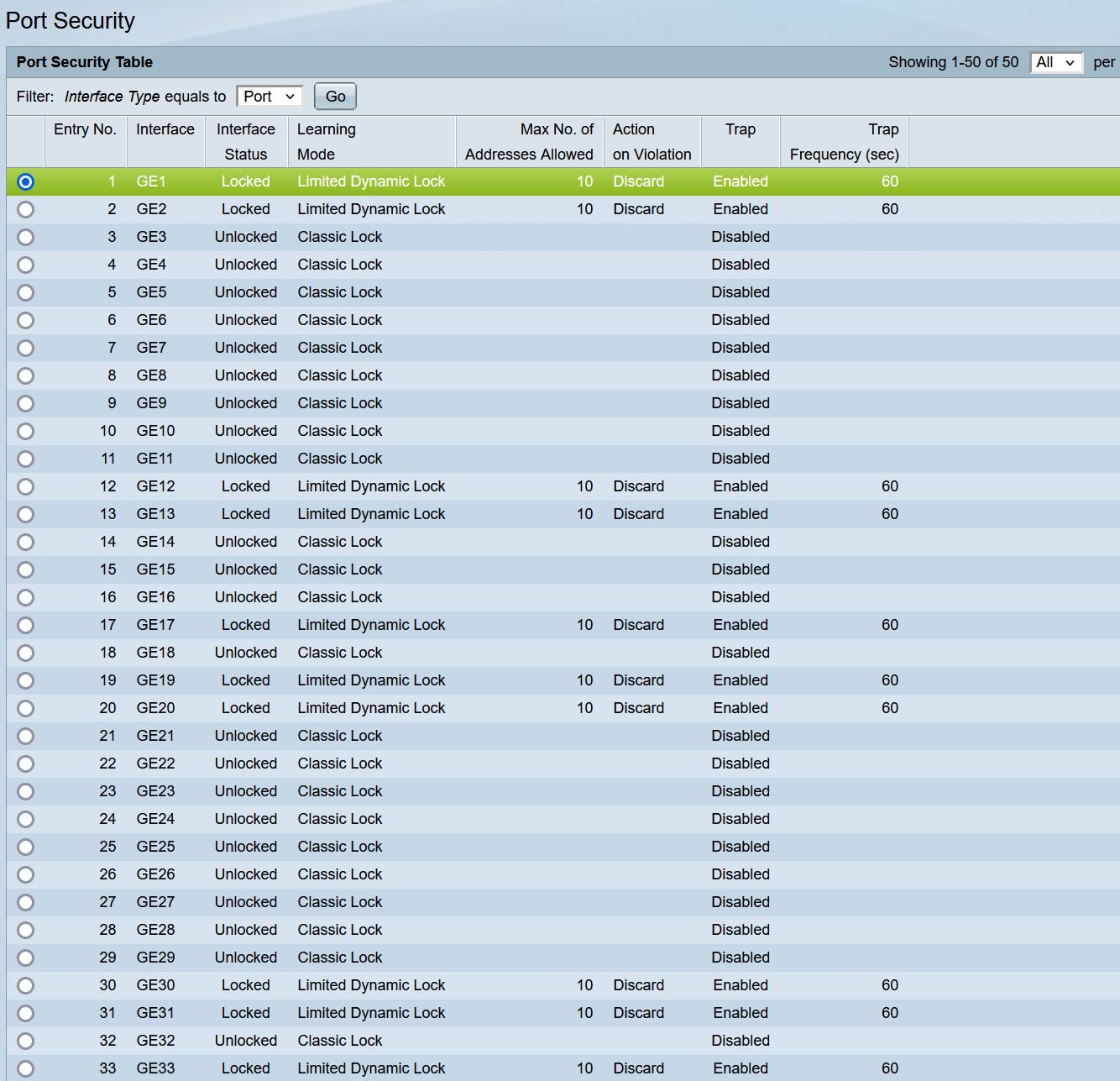

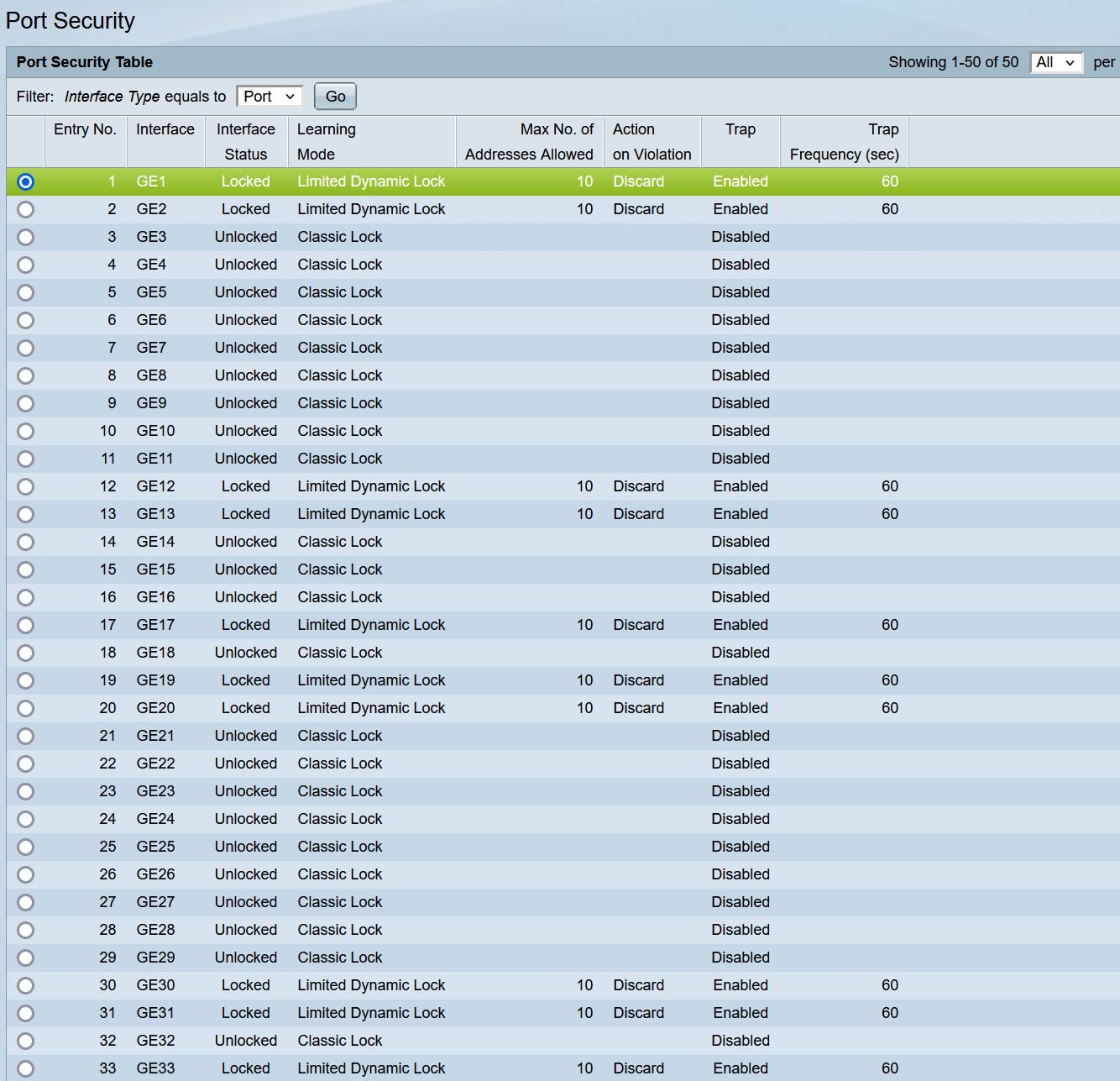

Auf der Suche nach der Einstellung, dass per SNMP die Uptime ausgelesen werden kann, bin ich auf "Portsicherheit" gestoßen und habe überrascht festgestellt, dass da die Ports sich in der Konfiguration unterscheiden.

Wird das bei einem Factory Reset gelöscht, was da gesperrt ist und was nicht? Oder merkt sich das Gerät über den Reset hinweg etwa?

Grund für Sperrung wäre, dass am Port trotz Konfig Access mehr als 10 Adressen sich verbinden wollten, der Port quasi als Uplink zu einem anderen Switch erkannt wurde und dann gesperrt wurde? Auf welcher Basis erkennt der Switch das?

Das hier habe ich als Anleitung bei Cisco gefunden: cisco.com/c/de_de/support/docs/smb/switches/cisco-small-business ...

Da wird aber nur erklärt, wie man es einrichtet, nicht die Hintergründe.

Wir haben so durchs IP Telefon durchgeschliffene Verbindungen zu Computern teilweise. Da dürften aber ja keine 10 Adressen dann auftauchen. Und WLAN APs wo ich mir das ja noch vorstellen könnte hängen an dem Switch nicht. Nur an einem am Uplink hängenden Unifi Switch. Ich müsste mal nachsehen, was genau an den gesperrten Ports hängt sonst. Ich denke aber Computer.

Und Uplink sind Port 49 und 50,diestehen beide auf unlocked und Trunk.

Danke für Hilfe

Es geht um einen SG-200. Gerät war resettet, von mir konfiguriert in Bezug auf IP, VLAN etc.

Dann eingebunden ins Netzwerk, in dem sich mittlerweile nur noch SG200, SG220, ein SX350 und ein befinden.

Auf der Suche nach der Einstellung, dass per SNMP die Uptime ausgelesen werden kann, bin ich auf "Portsicherheit" gestoßen und habe überrascht festgestellt, dass da die Ports sich in der Konfiguration unterscheiden.

Wird das bei einem Factory Reset gelöscht, was da gesperrt ist und was nicht? Oder merkt sich das Gerät über den Reset hinweg etwa?

Grund für Sperrung wäre, dass am Port trotz Konfig Access mehr als 10 Adressen sich verbinden wollten, der Port quasi als Uplink zu einem anderen Switch erkannt wurde und dann gesperrt wurde? Auf welcher Basis erkennt der Switch das?

Das hier habe ich als Anleitung bei Cisco gefunden: cisco.com/c/de_de/support/docs/smb/switches/cisco-small-business ...

Da wird aber nur erklärt, wie man es einrichtet, nicht die Hintergründe.

Wir haben so durchs IP Telefon durchgeschliffene Verbindungen zu Computern teilweise. Da dürften aber ja keine 10 Adressen dann auftauchen. Und WLAN APs wo ich mir das ja noch vorstellen könnte hängen an dem Switch nicht. Nur an einem am Uplink hängenden Unifi Switch. Ich müsste mal nachsehen, was genau an den gesperrten Ports hängt sonst. Ich denke aber Computer.

Und Uplink sind Port 49 und 50,diestehen beide auf unlocked und Trunk.

Danke für Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1869547987

Url: https://administrator.de/forum/cisco-sg-switch-portsicherheit-1869547987.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

5 Kommentare

Neuester Kommentar

Bitte nutze einmal das "+" bei embeddeten Bildern so das die auch im richtigen Kontext an der Stelle des textes erscheinen wo sie hinsollen und nicht völlig wirr und zusammenhangslos am Ende der Beschreibung sodas niemand versteht was wo gemeint ist !

Kann man über den Bearbeiten Button übrigens auch immer noch nachträglich machen !!

Nur soviel...

Es gibt 2 Arten von Port Security:

Kann man über den Bearbeiten Button übrigens auch immer noch nachträglich machen !!

Nur soviel...

Es gibt 2 Arten von Port Security:

- Einmal die statische, da bestimmst du welche und wieviele Mac Adressen der Switch pro Port lernt und ob das Lernen dieser Adressen dynamisch oder statisch passieren soll.

- Dann die dynamische Port Security mit 802.1x und einem Radius Server. Das ist dann sowas wie hier beschrieben.

Radius Server haben und brauchen wir nicht. Das bringt auch nur Arbeit, wenn mal jemand was umsteckt

Ist natürlich ziemlicher Blödsinn denn genau damit erreicht man diese Flexibilität das man eben NICHT mehr auf die Switchkonfig beim Umstecken achten muss und alle Switchports wasserdicht geschützt sind. Aber dieses laienhafte Statement schreiben wir mal deinem Netzwerk Wissenshorizont zu, da du zumindestens das Radius Prinzip wohl nicht richtig verstanden hast.Übrigens rennt ein Radius Server für umsonst auf einem 10 Euro Raspberry Pi Zero !

Bei der statischen Port Security hast du aber recht, dort musst du den Port erst wieder freigeben wenn du ein Endgerät umsteckst. Sonst wäre ja auch die Security per se Unsinn.

Macht das Sinn, außer zur Verhinderung von nicht erlaubten Verbindungen

Ja, natürlich ! Wenn du ein in der Beziehung sicheres Netz schaffen willst auf alle Fälle. Sonst kann dir ja jeder Hanseln jeden Blödmarkt Switch in dein Netzwerk klemmen und dort nach Belieben frei schalten und walten wenn du das nicht verhinderst.Der tiefere Sinn von Port Security eben.

Die neuen Switche hatten das alle auf allen Ports deaktiviert.

Ist ja auch normal. Wenn man gebrauchte Switches beschafft, dann löscht man doch zuallerst dessen Konfig auf die Factory Defaults (Reset auf Werkseinstellungen) !Eigentlich sollte der Vorbesitzer das ja immer gemacht haben sofern er dazu in der Lage war. Allein schon wegen der Passwörter.

Hat man den Switch auf die Factory Defaults gelöscht, flasht man ihn als allererstes ToDo immer mit der aktuellsten Firmware. Beim SG-200 ist das derzeit die 1.4.11.5 !!

Idealerweise wiederholt man den Reset damit dann auf die Werkseinstellungen, da neue FW Versionen oftmals auch andere Default Werte nutzen.

Das ist die normale Vorgehensweise wenn man gebrauchte Hardware verwendet !

Keine Ahnung warum du mit den Konfigs völlig unbekannter Vorbesitzer arbeitest...aber egal ?!