137431

04.07.2019

Client kontaktiert WSUS nicht

Hallo,

Hintergrund:

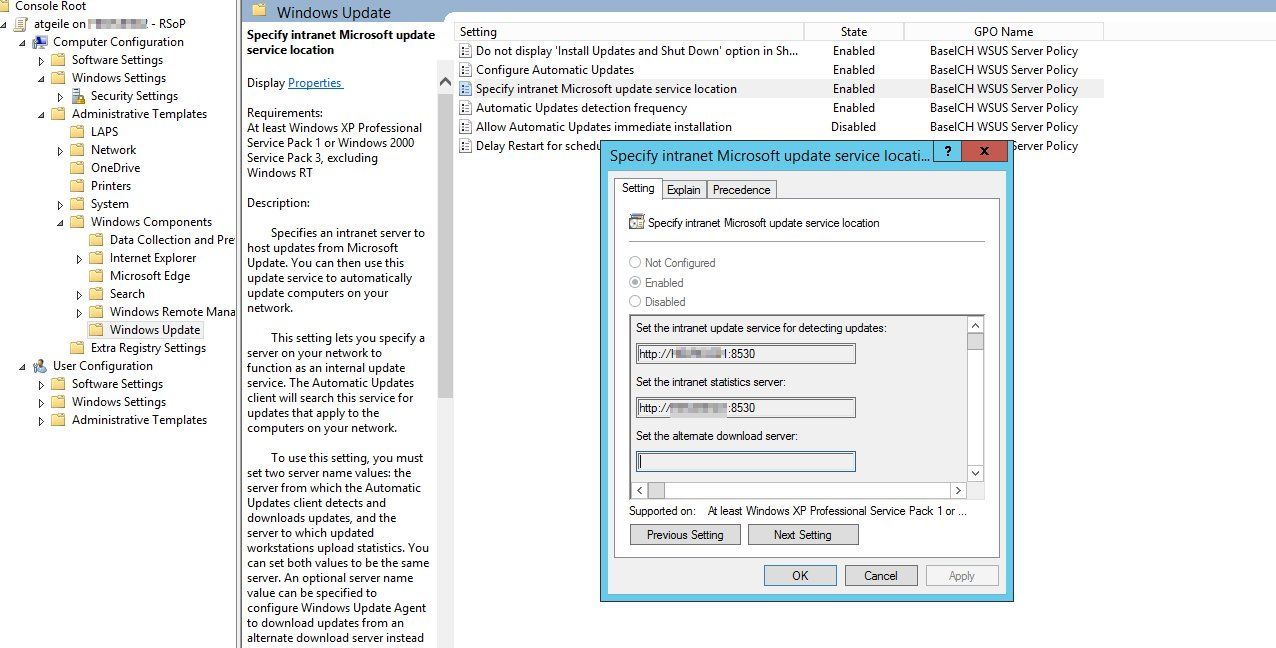

Server 2018 R2 wurde auf Server 2012 R2 geupgraded. Danach wurden keine Updates mehr gefunden und die Sanduhr drehte sich in Duaerschleife. Reset des Windows Update Agents brachte auch keinen Erfolg. Danach den WSUS offline Updater benutzt um zumindest alle Updates auf die Maschine zu bekommen. Das hat auch funktioniert. Die Update Suche funktioniert nun auch wieder, aber leider ist es so, dass Windows nur noch Updates direkt bei Microsoft sucht und nicht mehr unseren WSUS kontaktiert. Die GPO, die die WSUS Serveradresse bereitstellt wird auf dem Server via RSOP angezeigt. Im Windowdows Update LOG wird das aber nicht:

Hat jemand eine Idee, wie ich den WSUS für die Update Suche wieder reinbekomme?

ciao, toddehb

Hintergrund:

Server 2018 R2 wurde auf Server 2012 R2 geupgraded. Danach wurden keine Updates mehr gefunden und die Sanduhr drehte sich in Duaerschleife. Reset des Windows Update Agents brachte auch keinen Erfolg. Danach den WSUS offline Updater benutzt um zumindest alle Updates auf die Maschine zu bekommen. Das hat auch funktioniert. Die Update Suche funktioniert nun auch wieder, aber leider ist es so, dass Windows nur noch Updates direkt bei Microsoft sucht und nicht mehr unseren WSUS kontaktiert. Die GPO, die die WSUS Serveradresse bereitstellt wird auf dem Server via RSOP angezeigt. Im Windowdows Update LOG wird das aber nicht:

019-07-04 08:36:59:045 244 c78 Agent ** START ** Agent: Finding updates [CallerId = AutomaticUpdates Id = 4]

2019-07-04 08:36:59:045 244 1654 Agent * Criteria = "IsInstalled=0 and DeploymentAction='Installation' or IsPresent=1 and DeploymentAction='Uninstallation' or IsInstalled=1 and DeploymentAction='Installation' and RebootRequired=1 or IsInstalled=0 and DeploymentAction='Uninstallation' and RebootRequired=1"

2019-07-04 08:36:59:045 244 c78 Agent *********

2019-07-04 08:36:59:045 244 1654 Agent * ServiceID = {9482F4B4-E343-43B6-B170-9A65BC822C77} Windows Update

2019-07-04 08:36:59:045 244 c78 Agent * Online = Yes; Ignore download priority = No

2019-07-04 08:36:59:045 244 1654 Agent * Search Scope = {Machine & All Users}

2019-07-04 08:36:59:045 244 c78 Agent * Criteria = "IsInstalled=0 and DeploymentAction='Installation' or IsPresent=1 and DeploymentAction='Uninstallation' or IsInstalled=1 and DeploymentAction='Installation' and RebootRequired=1 or IsInstalled=0 and DeploymentAction='Uninstallation' and RebootRequired=1"

2019-07-04 08:36:59:045 244 1654 Agent * Caller SID for Applicability: S-1-5-18

2019-07-04 08:36:59:045 244 c78 Agent * ServiceID = {117CAB2D-82B1-4B5A-A08C-4D62DBEE7782} Third party service

2019-07-04 08:36:59:045 244 c78 Agent * Search Scope = {Machine & All Users}

2019-07-04 08:36:59:045 244 1654 Agent * RegisterService is set

2019-07-04 08:36:59:045 244 c78 Agent * Caller SID for Applicability: S-1-5-18

2019-07-04 08:36:59:045 244 c78 Agent * RegisterService is set

2019-07-04 08:36:59:061 244 1654 EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir Client/Server URL: "https://fe2.update.microsoft.com/v6/ClientWebService/client.asmx"

2019-07-04 08:36:59:061 244 c78 EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SecondaryServiceAuth URL: "117cab2d-82b1-4b5a-a08c-4d62dbee7782"

2019-07-04 08:36:59:061 244 1654 Setup Checking for agent SelfUpdate

2019-07-04 08:36:59:076 244 1654 Setup Client version: Core: 7.9.9600.19374 Aux: 7.9.9600.18970

2019-07-04 08:36:59:092 244 1654 EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SelfUpdate URL: "https://fe2.update.microsoft.com/v10/3/windowsupdate/selfupdate"

2019-07-04 08:36:59:108 244 c78 EP Got 117CAB2D-82B1-4B5A-A08C-4D62DBEE7782 redir Client/Server URL: "https://fe2.ws.microsoft.com/v6/ClientWebService/client.asmx"

2019-07-04 08:36:59:154 244 c78 PT +++++++++++ PT: Synchronizing server updates +++++++++++

2019-07-04 08:36:59:154 244 c78 PT + ServiceId = {117CAB2D-82B1-4B5A-A08C-4D62DBEE7782}, Server URL = https://fe2.ws.microsoft.com/v6/ClientWebService/client.asmx

2019-07-04 08:36:59:154 244 c78 Agent Reading cached app categories using lifetime 604800 seconds

2019-07-04 08:36:59:154 244 c78 Agent Read 1 cached app categories

2019-07-04 08:36:59:154 244 c78 Agent SyncUpdates adding 1 visited app categories

2019-07-04 08:36:59:420 244 c78 PT + SyncUpdates round trips: 0

2019-07-04 08:36:59:420 244 c78 Agent * Found 0 updates and 0 categories in search; evaluated appl. rules of 0 out of 0 deployed entities

2019-07-04 08:36:59:420 244 c78 Agent *********

2019-07-04 08:36:59:420 244 c78 Agent ** END ** Agent: Finding updates [CallerId = AutomaticUpdates Id = 4]

2019-07-04 08:36:59:420 244 c78 Agent *************Hat jemand eine Idee, wie ich den WSUS für die Update Suche wieder reinbekomme?

ciao, toddehb

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 468889

Url: https://administrator.de/forum/client-kontaktiert-wsus-nicht-468889.html

Ausgedruckt am: 16.07.2025 um 06:07 Uhr

13 Kommentare

Neuester Kommentar

Zitat von @em-pie:

Moin,

und eure Domain heißt WSUS?

Wäre nicht http://wsus.domain.local besser?

Gruß

em-pie

Moin,

und eure Domain heißt WSUS?

Wäre nicht http://wsus.domain.local besser?

Gruß

em-pie

Im Zweifelsfall würde ich erstmal die IP eintragen....

Mahlzeit,

wie em-pie schon schrieb, überprüfe mal bitte die Adresse deines WSUS-Servers. Deine o.g. Adresse macht keinen Sinn.Du kannst die korrekte Adresse (Port nicht vergessen) in der GPO in allen drei Feldern eintragen.

Dann starte mal Powershell (elevated) und führe das aus:

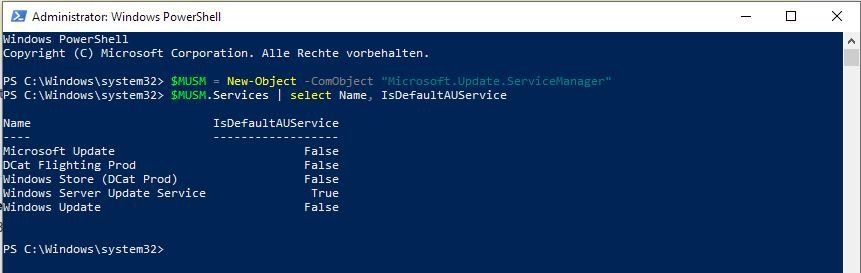

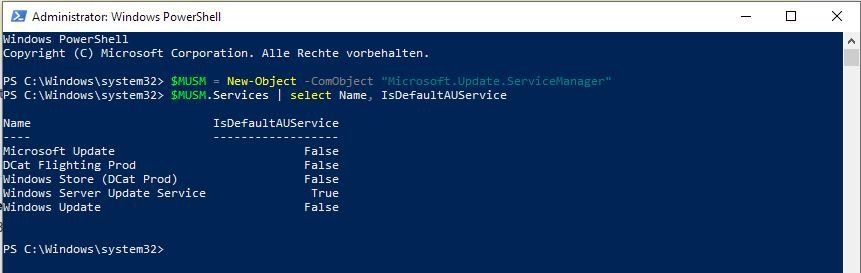

Als Rückgabe kommt die Updatequelle, von der sich der Rechner die Updates zieht. Wenn du nur vom WSUS ziehen willst, dann

darf hier auch nur "Windows Server Update Service" auf true stehen. Wenn trotz richtiger GPO etwas anderes dort steht,

kommt dir die Dualscan-Funktion in die Quere.

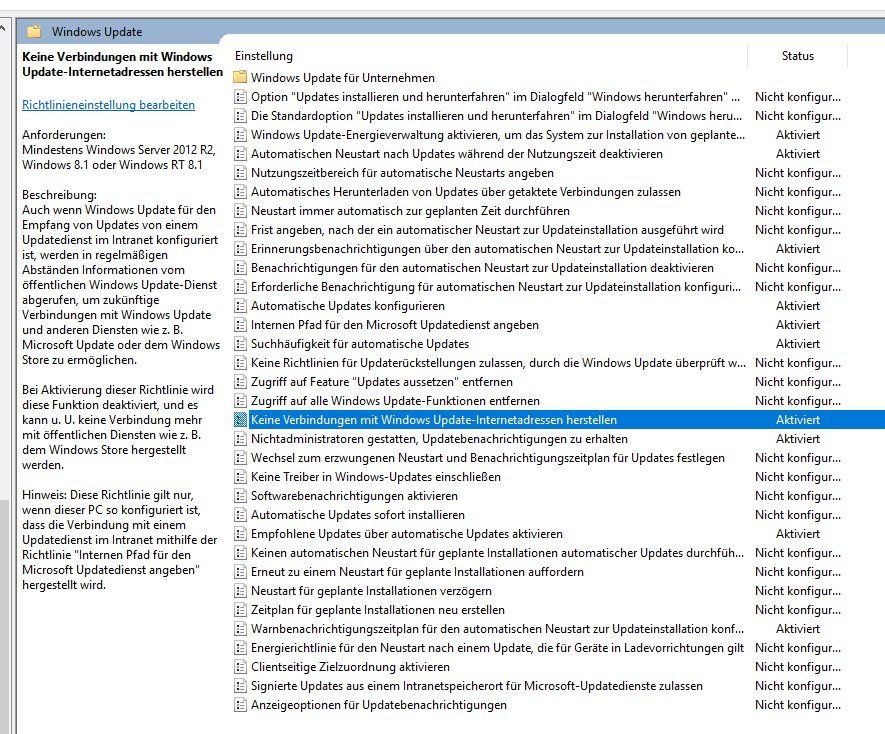

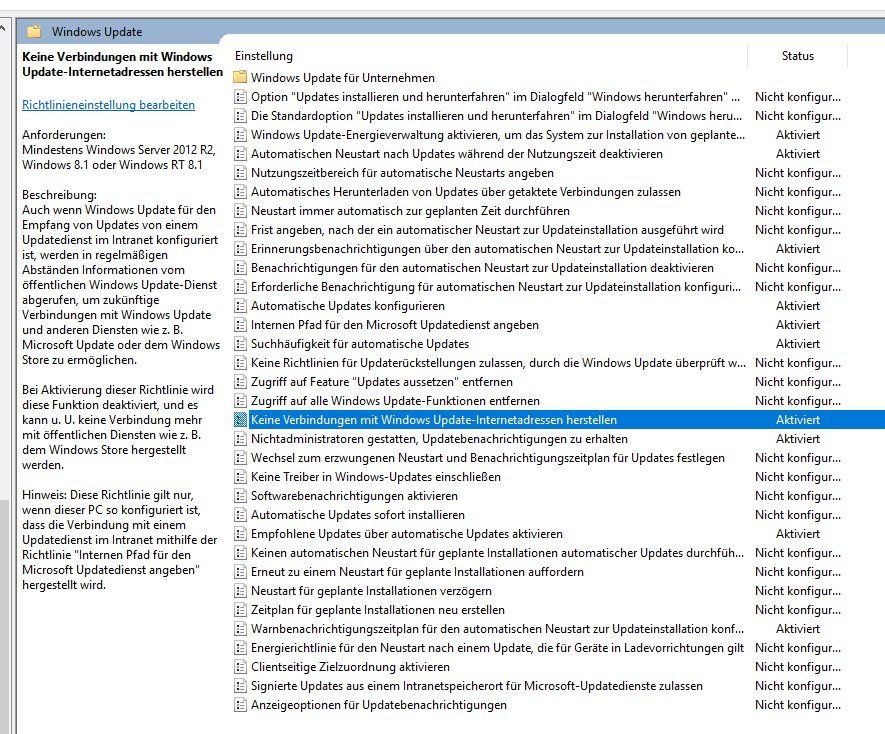

Dann blockierst du mal mit deiner WSUS-GPO den Zugriff auf Windows Update Internetadressen:

Der Button "auf Updates prüfen" müsste dann in einen Fehler laufen. Wenn das so ist, leg mal in der Registry folgenden Schlüssel an:

Dann nochmal oben genannten Powershell-Code ausführen und schauen ob nun WSUS auf "true" steht.

Danach Button "Nach Updates suchen" betätigen. Die Maschine sollte dann die auf dem WSUS genehmigten Updates ziehen.

Falls ja, kannst du den Registry-Key in einer separaten GPO verteilen. Setzt man den Wert im Registry-Schlüssel auf "0" zurück,

nimmt Windows i.d.R. wieder die Internet-Updatequelle.

Gruß NV

wie em-pie schon schrieb, überprüfe mal bitte die Adresse deines WSUS-Servers. Deine o.g. Adresse macht keinen Sinn.Du kannst die korrekte Adresse (Port nicht vergessen) in der GPO in allen drei Feldern eintragen.

Dann starte mal Powershell (elevated) und führe das aus:

$MUSM = New-Object -ComObject "Microsoft.Update.ServiceManager"

$MUSM.Services | select Name, IsDefaultAUServiceAls Rückgabe kommt die Updatequelle, von der sich der Rechner die Updates zieht. Wenn du nur vom WSUS ziehen willst, dann

darf hier auch nur "Windows Server Update Service" auf true stehen. Wenn trotz richtiger GPO etwas anderes dort steht,

kommt dir die Dualscan-Funktion in die Quere.

Dann blockierst du mal mit deiner WSUS-GPO den Zugriff auf Windows Update Internetadressen:

Der Button "auf Updates prüfen" müsste dann in einen Fehler laufen. Wenn das so ist, leg mal in der Registry folgenden Schlüssel an:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate

Dann nochmal oben genannten Powershell-Code ausführen und schauen ob nun WSUS auf "true" steht.

Danach Button "Nach Updates suchen" betätigen. Die Maschine sollte dann die auf dem WSUS genehmigten Updates ziehen.

Falls ja, kannst du den Registry-Key in einer separaten GPO verteilen. Setzt man den Wert im Registry-Schlüssel auf "0" zurück,

nimmt Windows i.d.R. wieder die Internet-Updatequelle.

Gruß NV

Guten Morgen,

wie du in Bild 1 sehen kannst, kennt die Maschine deinen WSUS überhaupt nicht. Trage bitte mal (Bild 2) beim alternativen Downloadserver ebenfalls die Adresse deines WSUS ein.

Eine Abfrage mit dem vorgenannten Powershell sollte so aussehen:

Wird der Name des WSUS korrekt aufgelöst?

Hast du alternativ mal in der GPO die IP des WSUS anstatt des FQDN eingetragen?

Wird die GPO verarbeitet?

Gruß NV

wie du in Bild 1 sehen kannst, kennt die Maschine deinen WSUS überhaupt nicht. Trage bitte mal (Bild 2) beim alternativen Downloadserver ebenfalls die Adresse deines WSUS ein.

Eine Abfrage mit dem vorgenannten Powershell sollte so aussehen:

Wird der Name des WSUS korrekt aufgelöst?

Hast du alternativ mal in der GPO die IP des WSUS anstatt des FQDN eingetragen?

Wird die GPO verarbeitet?

Gruß NV

Dann lass die Kiste laufen, auch wenn es mehrere Stunden dauert. Falls die Updatesuche mit Fehler 0x8024401c abbricht, dann schau dir mal das hier an:

Fehler 0x8024401c bei Suche nach Updates

Gruß NV

Fehler 0x8024401c bei Suche nach Updates

Gruß NV