Controllerzugriff über mehrere Switch - VLAN

Geschätzte IT'Leute

Dieses Forum scheint sehr Kompetent. Deshalb entschied ich mich, hier zu registrieren und meine Frage zu platzieren. Ich habe in einem Gebäude ein Problem, welches ich mir nicht erklären kann.

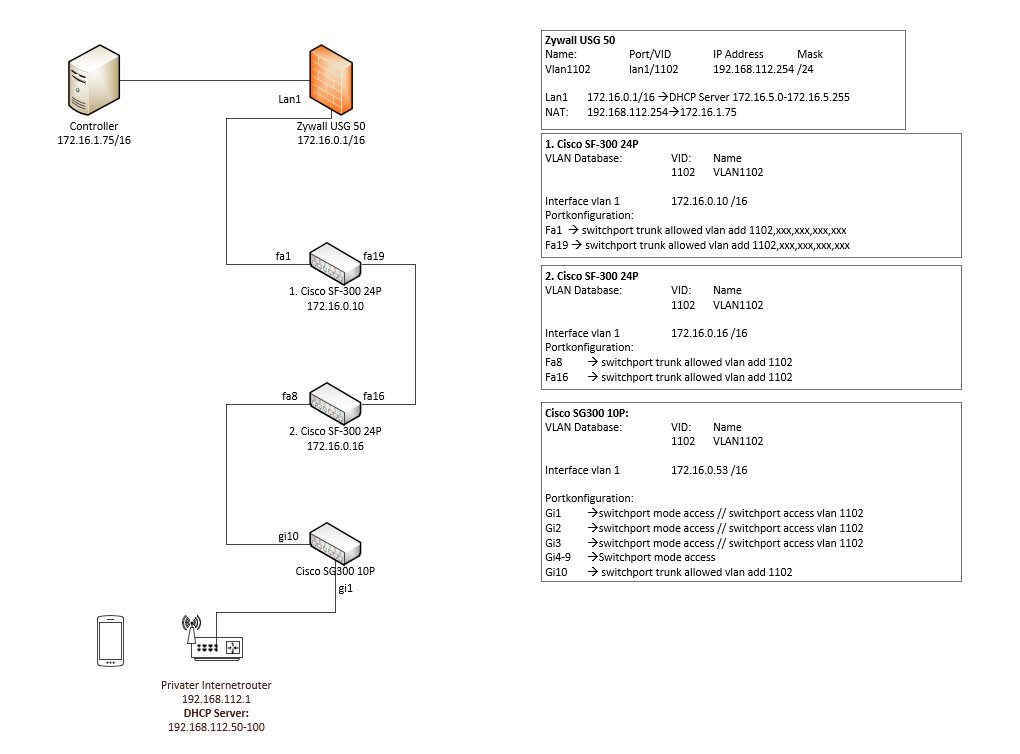

Zur groben Organisation des Gebäude:

Das Gebäude ist ein Hochhaus mit Gebäudeautomation (Nur GA genannt). Im Keller befindet sich eine FW, damit wir via VPN Wartungen durchführen können. Ebenso werden auf dieser FW verschiedenen NAT durchgeführt um vom Privaten Netzwerk der Kunden auf die GA zu gelangen. Im Keller befindet sich ebenfalls der Coreswitch. Von Dort gibt es Verbindungen in jede zweite Etage. Von jeder zweiten Etage geht es weiter in die entsprechenden Wohnungen / Firmen wo ein kleiner SG300 der letzte Knoten darstellt.

In einer Wohnung besteht nun das Problem, das via das Private Netz (z.B. via iPad) die GA nicht mehr bedient werden kann.

Das Private Netz ist auf allen Switch als VLAN 1102 erfasst. Aus meiner Sicht sind alle Ports korrekt konfiguriert.

Wenn ich mich auf dem Switch in der Wohnung (SG300) an Port 4-9 verbinde, erhalte ich eine IP von der Firewall im Keller (korrektes verhalten). Ich kann ebenfalls die IP 192.168.112.254 pingen und via Web gelange ich auch das entsprechende WEB-Interface des Controllers.

Verbinde ich mich nun auf den Port 2 oder Port 2 erhalte ich eine IP des privaten Internetrouters (ebenfalls korrektes verhalten). Es ist mir jedoch nicht mehr möglich die IP 192.168.112.254 zu pingen.

Laut der betroffenen Person hat das ganze mal funktioniert, dies kann ich jedoch nicht bezeugen.

Gerne kann ich euch mehr Infos weitergeben wenn gefordert.

Könnt ihr mir Tipps geben, was ich noch kontrollieren kann?

Besten Dank und Gruss

Kumi

Dieses Forum scheint sehr Kompetent. Deshalb entschied ich mich, hier zu registrieren und meine Frage zu platzieren. Ich habe in einem Gebäude ein Problem, welches ich mir nicht erklären kann.

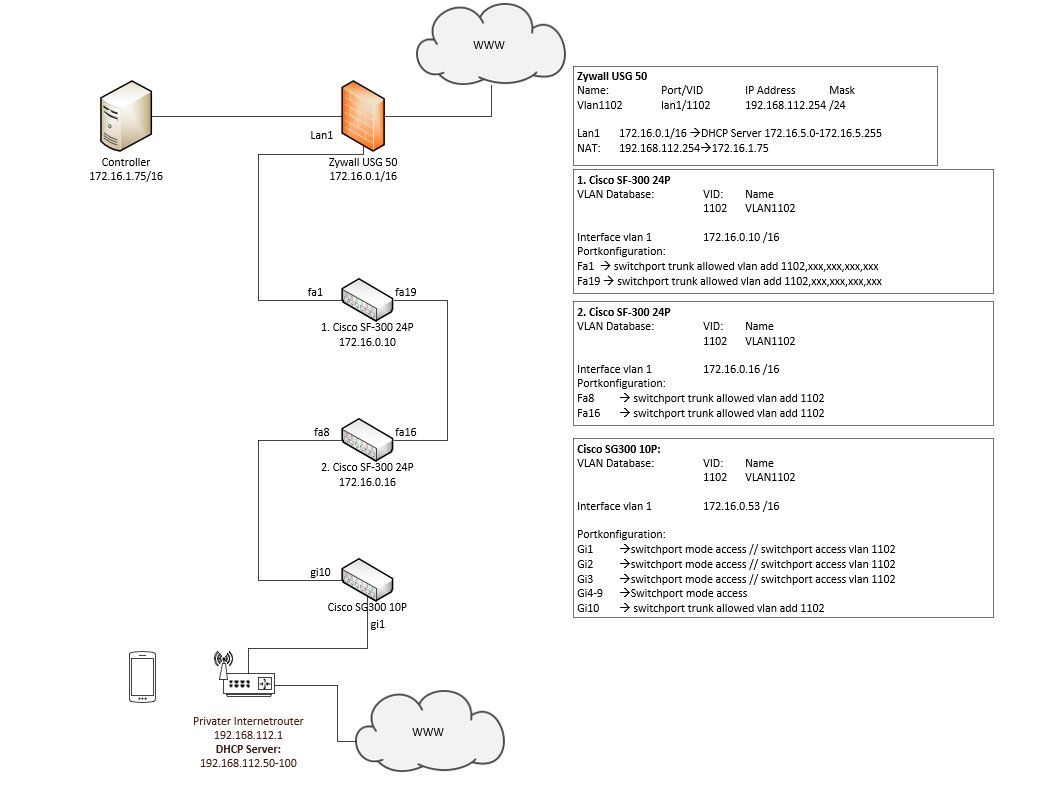

Zur groben Organisation des Gebäude:

Das Gebäude ist ein Hochhaus mit Gebäudeautomation (Nur GA genannt). Im Keller befindet sich eine FW, damit wir via VPN Wartungen durchführen können. Ebenso werden auf dieser FW verschiedenen NAT durchgeführt um vom Privaten Netzwerk der Kunden auf die GA zu gelangen. Im Keller befindet sich ebenfalls der Coreswitch. Von Dort gibt es Verbindungen in jede zweite Etage. Von jeder zweiten Etage geht es weiter in die entsprechenden Wohnungen / Firmen wo ein kleiner SG300 der letzte Knoten darstellt.

In einer Wohnung besteht nun das Problem, das via das Private Netz (z.B. via iPad) die GA nicht mehr bedient werden kann.

Das Private Netz ist auf allen Switch als VLAN 1102 erfasst. Aus meiner Sicht sind alle Ports korrekt konfiguriert.

Wenn ich mich auf dem Switch in der Wohnung (SG300) an Port 4-9 verbinde, erhalte ich eine IP von der Firewall im Keller (korrektes verhalten). Ich kann ebenfalls die IP 192.168.112.254 pingen und via Web gelange ich auch das entsprechende WEB-Interface des Controllers.

Verbinde ich mich nun auf den Port 2 oder Port 2 erhalte ich eine IP des privaten Internetrouters (ebenfalls korrektes verhalten). Es ist mir jedoch nicht mehr möglich die IP 192.168.112.254 zu pingen.

Laut der betroffenen Person hat das ganze mal funktioniert, dies kann ich jedoch nicht bezeugen.

Gerne kann ich euch mehr Infos weitergeben wenn gefordert.

Könnt ihr mir Tipps geben, was ich noch kontrollieren kann?

Besten Dank und Gruss

Kumi

Please also mark the comments that contributed to the solution of the article

Content-Key: 580190

Url: https://administrator.de/contentid/580190

Printed on: May 11, 2024 at 01:05 o'clock

3 Comments

Latest comment

An den Switches kann es nicht liegen. Das 172.16er Netz ist ja ein dummes, flaches und nicht segmentiertes Netz mit einem 16er Prefix was über alle Switches gelegt worden ist. Dafür teure Layer 3 Switches zu "verbraten" zeugt von sehr wenig Fachwissen des Installateurs. Ebenso das nicht wirklich intelligente IP Adress Konzept, aber egal.

Das 172.16er Netz ist ja quasi das "Wohnungs" Backbone wenn man so will auf das alle Mieter mit jeweils einem privaten Internet Router via Ethernet WAN Port connecten. Für die privaten Wohnungs Router ist also das 172.16er Netz und alles was dahinter ist das Internet wenn man so will.

Alle jeweils privaten lokalen LAN IP Netze an den Kunden eigenen Router werden allesamt per NAT auf das "Wohnungs Backbone" (172.16.0.0 /16) umgesetzt.

Soweit so gut, ein simples und durchaus normales Konzept wenn man mal von den beiden strukturellen Fehlern oben absieht.

Der Kardinalsfehler liegt sehr wahrscheinlich in der falschen oder fehlerhaften Konfiguration der Firewall !

Die NAT Einstellung dort "192.168.112.254 auf 172.16.1.75" ist natürlich fataler Unsinn und sollte dir als Netzwerk Profi auch eigentlich selber sofort als Erstes aufgefallen sein !

Niemals kommen dort IP Pakete mit einer Absender IP aus einem der lokalen Mieternetze an. Das wäre ja auch fatal und zudem ziemlicher Unsinn, denn stell dir mal vor nur 3 ode rmehr Mieter/Firmen hätten alle eine FritzBox mit ihrem Default Netzwerk von 192.168.178.0 /24. Wäre das der Fal,l hättest du nach deiner bzw. der FW NAT Logik ja gleiche IP Netze was zu einem völligen IP Chaos und Nichtfunktion führen würde.

Fazit:

Hier wurde nicht bedacht das ALLE privaten Internet Router der Mieter natürlich ein NAT machen auf das "Wohnungs Backbone" !

Sprich sie, bzw. ihr IP Traffic, taucht ab deren WAN Port (Anschlussport Switch) ausnahmslos mit einer 172.16.5.x IP im Netz auf. Der DHCP Server vergibt ja nur IPs an die Router WAN Ports im Bereich von .5.1 bis .5.254.

Die NAT Regel an der Firewall ist damit völliger Quatsch.

Einfache Lösung:

Die Firewall braucht ein entsprechendes Regelwerk was IP Adressen im Bereich 172.16.5.1 bis .5.254 den Zugriff auf die Host IP Adresse 172.16.1.75 erlaubt.

Fertig ist der Lack !

Das 172.16er Netz ist ja quasi das "Wohnungs" Backbone wenn man so will auf das alle Mieter mit jeweils einem privaten Internet Router via Ethernet WAN Port connecten. Für die privaten Wohnungs Router ist also das 172.16er Netz und alles was dahinter ist das Internet wenn man so will.

Alle jeweils privaten lokalen LAN IP Netze an den Kunden eigenen Router werden allesamt per NAT auf das "Wohnungs Backbone" (172.16.0.0 /16) umgesetzt.

Soweit so gut, ein simples und durchaus normales Konzept wenn man mal von den beiden strukturellen Fehlern oben absieht.

Der Kardinalsfehler liegt sehr wahrscheinlich in der falschen oder fehlerhaften Konfiguration der Firewall !

Die NAT Einstellung dort "192.168.112.254 auf 172.16.1.75" ist natürlich fataler Unsinn und sollte dir als Netzwerk Profi auch eigentlich selber sofort als Erstes aufgefallen sein !

Niemals kommen dort IP Pakete mit einer Absender IP aus einem der lokalen Mieternetze an. Das wäre ja auch fatal und zudem ziemlicher Unsinn, denn stell dir mal vor nur 3 ode rmehr Mieter/Firmen hätten alle eine FritzBox mit ihrem Default Netzwerk von 192.168.178.0 /24. Wäre das der Fal,l hättest du nach deiner bzw. der FW NAT Logik ja gleiche IP Netze was zu einem völligen IP Chaos und Nichtfunktion führen würde.

Fazit:

Hier wurde nicht bedacht das ALLE privaten Internet Router der Mieter natürlich ein NAT machen auf das "Wohnungs Backbone" !

Sprich sie, bzw. ihr IP Traffic, taucht ab deren WAN Port (Anschlussport Switch) ausnahmslos mit einer 172.16.5.x IP im Netz auf. Der DHCP Server vergibt ja nur IPs an die Router WAN Ports im Bereich von .5.1 bis .5.254.

Die NAT Regel an der Firewall ist damit völliger Quatsch.

Einfache Lösung:

Die Firewall braucht ein entsprechendes Regelwerk was IP Adressen im Bereich 172.16.5.1 bis .5.254 den Zugriff auf die Host IP Adresse 172.16.1.75 erlaubt.

Fertig ist der Lack !

Der private Router hat kein freies WAN Interface, dieses ist belegt vom Internetanbieter der Wohnung.

Oha, und das lokale LAN eines jeden Mieters/Firma wird dann auf einen von allen anderen gesharte Infrastruktur geschickt ?Sprich ein Lauscher an einem der Switches ist dann in der Lage in alle lokalen LANs zu schnüffeln und zu schnorcheln ?

In so einem Haus möchte man dann wahrlich niemals ein Mieter sein ! Wer denkt sich denn bitte so einen Unsinn aus ? Jeder normal denkende Mieter würde sich sowas verbitten. Für Firmen mit Geschäftsgeheimnissen wäre sowas fatal und absolut inakzeptabel. Zumal man sich damit auch juristisch auf sehr sehr dünnes Eis begibt als Betreiber.

Dieses kranke Konzept sollte man also nochmals gründlich überdenken.

Dazu kommt dann noch das oben schon angesprochene Problem mit gleichen Router und der daraus resultierenden Gefahr der mehrfachen IP Netze (3 und mehr FritzBoxen !) Sowas ist nicht wirklich IP Adress technsich sauber in den Griff zu bekommen.

Auch wenn man so ein krankes Konzept umsetzen würde müsstest du in JEDEM Mieternetz eine IP für den NAT Zugang fest reservieren...unmöglich. Wenn Mieter ihre Hardware oder Provider wechseln ist sowas nicht mehr managebar. Bei gleichen IP Netzen wird dann auch ein NAT quasi unmöglich.

Mit anderen Worten: So ist das technisch nicht umzusetzbar ! Mal ganz abgesehen von den gravierenden und inakzeptablen Sicherheitsproblematiken eines solchen Designs.

2 fatale NoGos für so eine Umsetzung.