DMZ mit pfSense ohne Interface-Assignment

Hallo zusammen,

mir stellt sich ein etwas kniffeliges Problem, bei dem ich Hilfe benötige.

Ich habe folgende Ausgangssituation:

FB7490 als DSL-Router (LAN1) <-> (WAN)pfsense (LAN) <-> Netgear JGS524PE <-> LAN,WLAN-APs

Die pfSense läuft auf einem APU4-Board, das dritte Netzwerk-Interface ist aktuell unbelegt.

In der pfSense-Firewall habe ich einige Aliase und Regeln für die LAN-Clients angelegt, alles funktioniert.

Nun möchte ich einige Clients in eine DMZ packen und vom restlichen LAN abtrennen. Sie sollen uneingeschränkt ins Internet dürfen, aber eben keinen Kontakt zu den anderen LAN-Clients (inklusive der pfSense) herstellen dürfen.

Da die angedachten DMZ-Clients mehrheitlich WLAN-Geräte sind, macht ein Assignment des freien Netzwerk-Interfaces nach meiner Vorstellung hier keinen Sinn.

Im LAN läuft unter anderem auch ein piHole-Docker-Image, auf das die DNS-Anfragen der LAN-Clients per DHCP-Server der pfSense umgeleitet werden.

Das soll für die Clients der DMZ auch unterbleiben, d.h. diese sollen bspw. 9.9.9.9 o.Ä. als DNS-Server per DHCP bekommen.

Könnte mir jemand einen Tip, gerne auch als Lesestoff, geben, wie ich das realisieren kann ?

mir stellt sich ein etwas kniffeliges Problem, bei dem ich Hilfe benötige.

Ich habe folgende Ausgangssituation:

FB7490 als DSL-Router (LAN1) <-> (WAN)pfsense (LAN) <-> Netgear JGS524PE <-> LAN,WLAN-APs

Die pfSense läuft auf einem APU4-Board, das dritte Netzwerk-Interface ist aktuell unbelegt.

In der pfSense-Firewall habe ich einige Aliase und Regeln für die LAN-Clients angelegt, alles funktioniert.

Nun möchte ich einige Clients in eine DMZ packen und vom restlichen LAN abtrennen. Sie sollen uneingeschränkt ins Internet dürfen, aber eben keinen Kontakt zu den anderen LAN-Clients (inklusive der pfSense) herstellen dürfen.

Da die angedachten DMZ-Clients mehrheitlich WLAN-Geräte sind, macht ein Assignment des freien Netzwerk-Interfaces nach meiner Vorstellung hier keinen Sinn.

Im LAN läuft unter anderem auch ein piHole-Docker-Image, auf das die DNS-Anfragen der LAN-Clients per DHCP-Server der pfSense umgeleitet werden.

Das soll für die Clients der DMZ auch unterbleiben, d.h. diese sollen bspw. 9.9.9.9 o.Ä. als DNS-Server per DHCP bekommen.

Könnte mir jemand einen Tip, gerne auch als Lesestoff, geben, wie ich das realisieren kann ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 610318

Url: https://administrator.de/forum/dmz-mit-pfsense-ohne-interface-assignment-610318.html

Ausgedruckt am: 02.08.2025 um 10:08 Uhr

24 Kommentare

Neuester Kommentar

Das ist nicht wirklich knifflig sondern eine einfache Lachnummer..

Wenn du kein weiteres Hardware Interface verbraten willst dann ist ein VLAN dein bester Freund ! Dein Switch ist VLAN fähig also ist das im Handumdrehen umgesetzt.

Dieses Tutorial erklärt dir wie du das einfach und schnell realisierst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn du kein weiteres Hardware Interface verbraten willst dann ist ein VLAN dein bester Freund ! Dein Switch ist VLAN fähig also ist das im Handumdrehen umgesetzt.

Dieses Tutorial erklärt dir wie du das einfach und schnell realisierst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Verwendung des freien pfSense-Ports macht aus meiner Sicht keinen Sinn

Da hast du recht, deshalb ja auch VLANs ! und sie eben auch per DHCP nicht den piHole-DNS aufgezwungen bekommen sollen ...

Ja das geht natürlich.Du hast ja sicher den DNS der pfSense hoffentlich als DNS Resolver eingestellt und NICHT als Forwarder ?!

Guckst du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Ansonsten fragt die pfSense niemals den konfigurierten DNS Server sondern immer nur die DNS Root Server.

Als DNS Server gibst du dann in General Setup deinen PiHole an und fertig ist der Lack !

Die pfSense ist dann DNS Resolver und schickt alle DNS Anfragen die sie bekommt weiter an den PiHole.

Simpler Standard !

Mac Adressen sind wenig Hilfreich im WLAN Bereich. Moderne Smartphones benutzen in der Regel alle einen Mac Adress Anonymisier Algorithmus der immer zufällige Mac Adressen sendet.

Da machen dann Mac Adress Filter logischerweise sehr wenig Sinn.

heise.de/news/iOS-14-Private-WLAN-Adressen-koennen-fuer-Probleme ...

da Du in Deinem Kommentar zu DNS Forwarder rätst und in Deinem verlinkten Post zum Gegenteil

Sorry, freudscher Versprecher ! Resolver UND mit aktiviertem Haken bei Enabling Forwarding Mode ist natürlich absolut richtig !

Die Mac basierte VLAN Zuweisung wäre natürlich ideal erfordert aber auch entsprechende Accesspoints die das können. Zudem musst du einen Radius Server im Netz haben was aber die pfSense natürlich auch kann.

Wie das alles inkl. pfSense Radius geht erklärt dir dieses Forentutorial im Detail:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Es klappt aber natürlich auch alles mit der einfachen statischen VLAN Zuweisung.

OK, dann wird das natürlich nix mit dynamischen VLANs via Mac Adresse und dann bleibt es beim ganz normalen statischen VLAN auf pfSense und Switch in das du dann deine DMZ APs (WLAN) hängst.

Das ist ja dann in 5 Minuten mit deinen Komponenten problemlos erledigt !

Zudem machst du einen gehörigen Denkfehler hier, denn deine APs vergeben niemals aktiv DHCP Adressen an Clients. Die arbeiten ganz normal als doofe transparente Bridge zwischen LAN und WLAN (sollten sie wenigstens !) und die DHCP IP Adressen vergibt immer der DHCP Server auf der pfSense. Da hast du also was mit der IP DHCP Adressierung gründlich missverstanden oder bei dir völlig falsch konfiguriert ?!

Die IP Adresse des APs hat einzig und allein rein nur Management Funktion und dient lediglich dazu das der AP einen Management Zugang hat. Mit den IP Adressen der Clients sollte ein AP logischerweise niemals etwas zu tun haben. Wäre ja auch völlig sinnfrei weil du dann ja auf jedem AP einen DHCP Server haben müsstest die dann völlig unkontrolliert IP Adressen vergeben. IP Adress Chaos wäre dann vorprogrammiert. Kein normal denkender Netzwerker würde so einen Unsinn machen. APs arbeiten immer als einfache Bridge.

Das ist ja dann in 5 Minuten mit deinen Komponenten problemlos erledigt !

Zudem machst du einen gehörigen Denkfehler hier, denn deine APs vergeben niemals aktiv DHCP Adressen an Clients. Die arbeiten ganz normal als doofe transparente Bridge zwischen LAN und WLAN (sollten sie wenigstens !) und die DHCP IP Adressen vergibt immer der DHCP Server auf der pfSense. Da hast du also was mit der IP DHCP Adressierung gründlich missverstanden oder bei dir völlig falsch konfiguriert ?!

Die IP Adresse des APs hat einzig und allein rein nur Management Funktion und dient lediglich dazu das der AP einen Management Zugang hat. Mit den IP Adressen der Clients sollte ein AP logischerweise niemals etwas zu tun haben. Wäre ja auch völlig sinnfrei weil du dann ja auf jedem AP einen DHCP Server haben müsstest die dann völlig unkontrolliert IP Adressen vergeben. IP Adress Chaos wäre dann vorprogrammiert. Kein normal denkender Netzwerker würde so einen Unsinn machen. APs arbeiten immer als einfache Bridge.

werde ich das erst mal so versuchen.

Extra Switch brauchst du doch gar nicht. Deine aktuell verwendete NetGear Gurke kann das doch auch ?!Aber wenn du einen über hast zum Spielen und Testen kannst du das Setup natürlich viel entspannter ausprobieren als am Livenetz.

Übrigens....

Sooo teuer sind APs die mehrere SSIDs (MSSID) können nun auch wieder nicht:

varia-store.com/de/produkt/97657-mikrotik-cap-lite-mit-ar9533-65 ...

Darüber rumzuheulen statt schnell zu tauschen und bequem beide Netze zu nutzen ist eigentlich überflüssig...aber nundenn.

Okay, dann wird das wohl nix. Manche Geräte hättest du mit openWRT flashen können, dann hätte MSSID auch funktioniert.

Hi Ricky99,

das könnte so klappen, siehe auch hier: oldwiki.archive.openwrt.org/doc/howto/wireless.security.8021x

VG

das könnte so klappen, siehe auch hier: oldwiki.archive.openwrt.org/doc/howto/wireless.security.8021x

VG

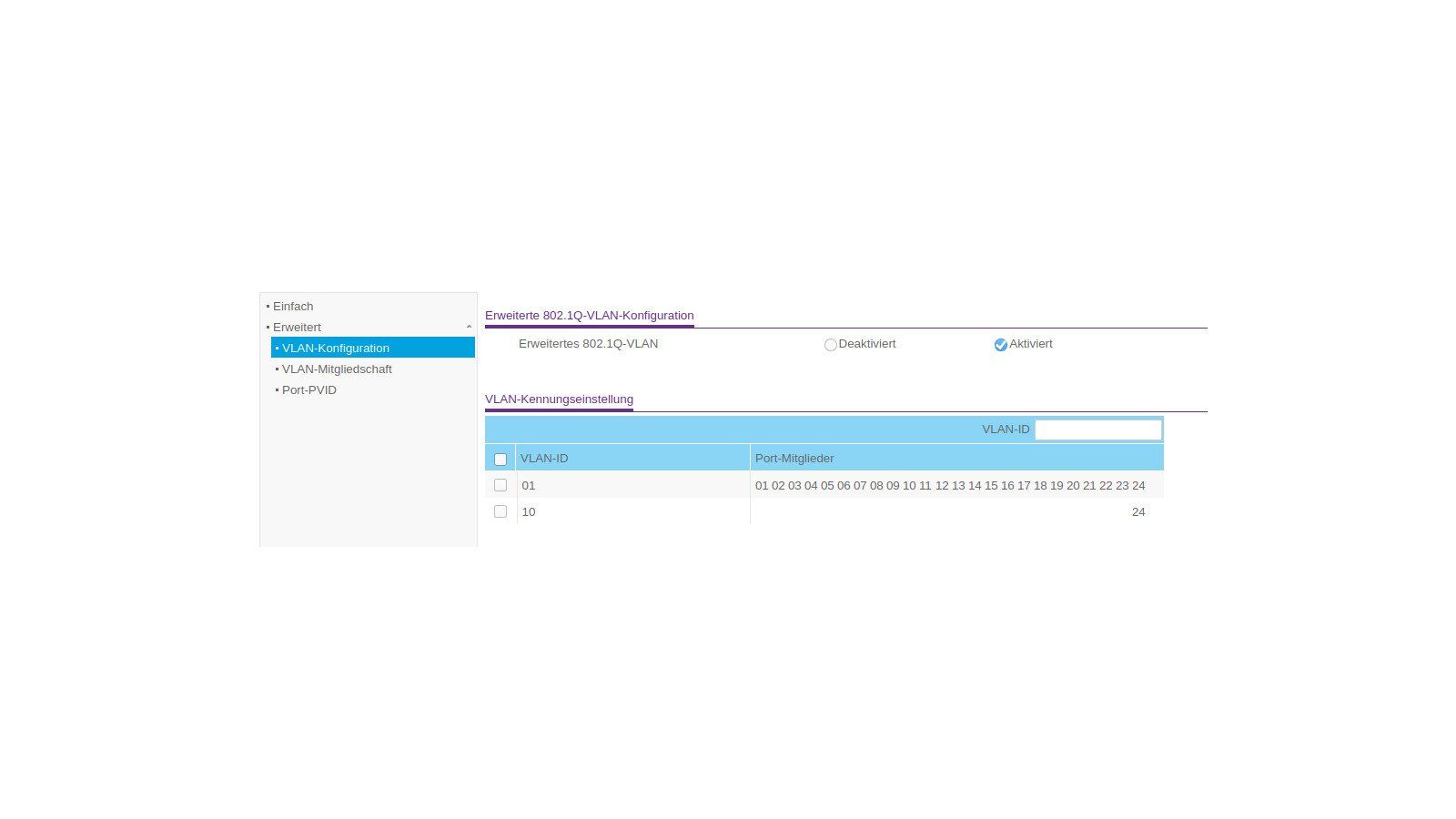

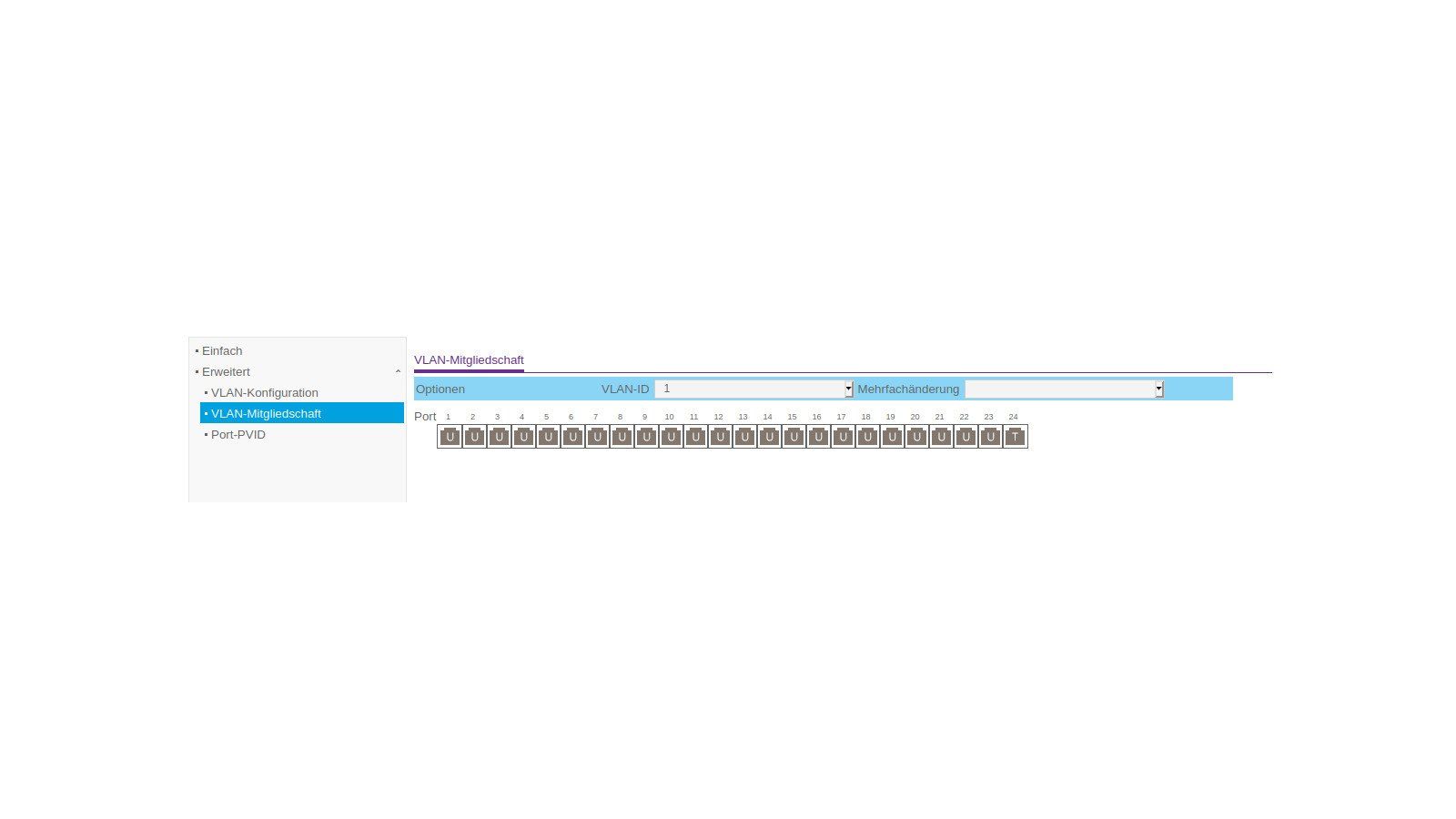

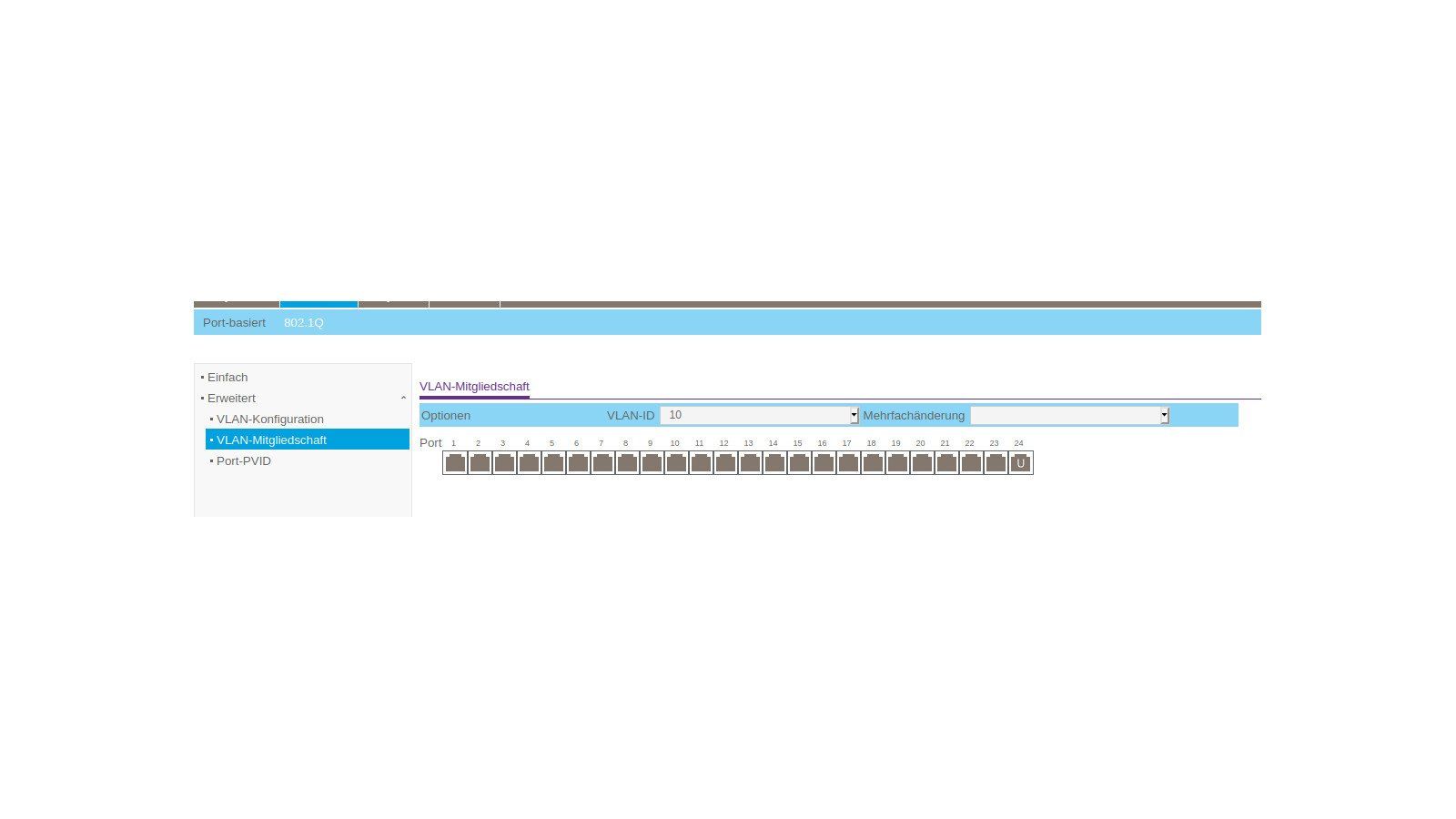

Das ist auch Quatsch was du da auf dem Switch gemacht hast !

VLAN 1 bleibt immer unatgged, nur VLAN 10 ist getagged !

Also nochmal deine ToDos :

VLAN 1 bleibt immer unatgged, nur VLAN 10 ist getagged !

Also nochmal deine ToDos :

- VLAN 10 Interface auf der pfSense einrichten mit IP Adresse, DHCP Server und (wichtig) Regelwerk ! Halte dich da bitte genau an das hiesige Tutorial und setze alle dort beschrieben Schritte um: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

- Dann richtest du das VLAN 10 auf dem Switch ein und weist die Ports zu: Tagged auf dem Port der zur pfSense geht (VLAN 1 bleibt dabei UNtagged auf dem Port !)

- Einen Port am Switch richest du zusätzlich als UNtagged Endgeräte Port im VLAN 10 ein.

- Wenn du jetzte einen Test PC an diesem VLAN 10 Port anschliesst sollte der eine IP Adresse von der pfSense im VLAN 10 bekommen (ipconfig), die pfSense pingen können, eine IP Adresse im Internet (8.8.8.8) pingen können und auch einen Hostnamen wie z.B. www.heise.de.

- Wenn das alles klappt hast du alles richtig gemacht.

👍

Gut wenn's nun wenigstens auf dem Switch rennt. Es sollte natürlich auch mit dem WebGUI laufen. Hier steht wie man es auf einer NetGear Gurke macht. Wichtig ist dort immer die Fummelei mit der PVID !!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bringe das erstmal so zum laufen das mit entsprechender "Scheunentor" Regel die Clients in beiden Netzen an der Firewall ins Internet kommen und auch untereinander erreichbar sind.

Erst wenn das fehlerfrei klappt passen wir die Regeln an !!

Immer strategisch vorgehen...!

Was war der Fehler ?? Klärst du uns noch auf ?? Könnte ja auch anderen helfen hier.

Wenn's das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Gut wenn's nun wenigstens auf dem Switch rennt. Es sollte natürlich auch mit dem WebGUI laufen. Hier steht wie man es auf einer NetGear Gurke macht. Wichtig ist dort immer die Fummelei mit der PVID !!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

aber der Client hat trotzdem keinen Internetzugang. Woran könnte das liegen ?

Wenn du einen Client in deinem Client VLAN hast...- Was bekommt der für eine IP Adresse (ipconfig) ?

- Wenn diese stimmt und mit dem Clientnetz übereinstimmt kannst du dann die zum Netz gehörende Firewall IP pingen ?

- Kannst du aus dem Diagnostics Menü der Firewall unter Ping dein Eindgerät pingen wenn du als "Source IP" das entsprechende zum Client passende Firewall Interface angibst ? (Bedenke wenn der Client Winblows ist das du das ICMP_Protokoll _Ping)_freigibst in der Winblows Firewall !

Und mit welcher Regel stelle ich sicher,

Das machen wir immer erst später !!!Bringe das erstmal so zum laufen das mit entsprechender "Scheunentor" Regel die Clients in beiden Netzen an der Firewall ins Internet kommen und auch untereinander erreichbar sind.

Erst wenn das fehlerfrei klappt passen wir die Regeln an !!

Immer strategisch vorgehen...!

Edit: Gelöst, läuft jetzt alles. Nochmal danke für die Tips/Hilfe.

Oooops zu spät gelesen...sorry ! Was war der Fehler ?? Klärst du uns noch auf ?? Könnte ja auch anderen helfen hier.

Wenn's das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !