Einrichtung VLAN Zyxel Nebula

Hallo,

ich habe mich die letzten Tage intensiv mit dem Thema VLAN beschäftigt und glaube es auch soweit verstanden zu haben, jedoch verzweifle ich jetzt doch an einem Punkt und brauche Hilfe. Ich teste meine Einstellungen gerade im kleinen, um dies nachher auf einen Hotelbetrieb zu portieren. Meine Problem ist, dass ich die PVID an dem Port im Switch an dem der Access Point hängt nicht auf ein anderes VLAN setzen kann, ohne den Zugang zu verlieren. Ich tippe auf ein kleines Brett vorm Kopf.

Folgende Voraussetzungen sind gegeben:

Hardware: Zyxel SBG5500 Router, Zyxel GS1920-8HPv2 Switch, Zyxel NWA 1123-ACv2 Access Points

VLAN: 1 System, 10 Privat, 20 Gast

Access Points: 2 SSIDs die VLAN 10 und VLAN 20 ausgeben.

Sonstiges: Diese Komponenten erhalten alle eine Statische IP im VLAN 1 zugeordnet aufgrund der MAC Adresse. Eingestellt im Router.

Folgendes ist bislang eingestellt:

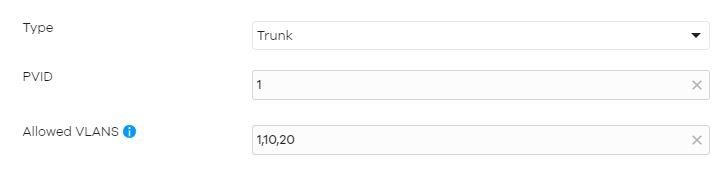

Im Router habe ich die zwei neuen VLANs eingerichtet und den DHCP Server aktiviert (VLAN 10 = 192.168.10.0/24 und VLAN 20 = 192.168.20.0/24). Diese gehen als Trunk über Port 1 zum Switch. Der Port im Switch ist auf PVID = 1 und Erlaubte VLANs = all eingestellt.

Die Ports, wo keine Access Points angeschlossen sind und per LAN ins Netz gehen, sind als Access Ports mit der PVID 10 konfiguriert. Hier erhalte ich auch wie zu erwarten war eine IP im VLAN 10.

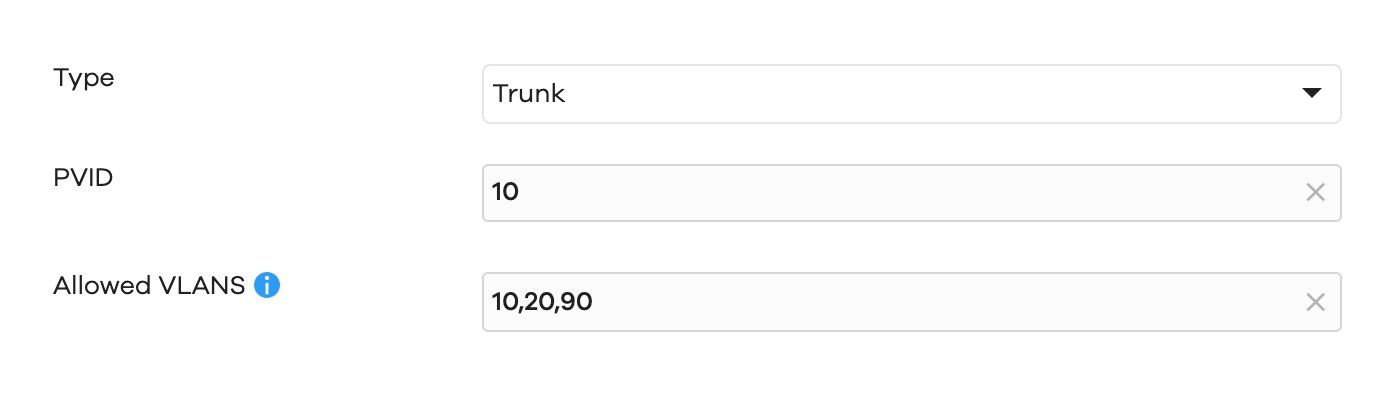

Nun kommen wir zu meinem eigentlichen Problem. Die Ports im Switch, an denen die Access Points hängen, sind als Trunk konfiguriert mit der PVID 1 und erlaubte VLANs 10 und 20. Nun kann ich mich auf beiden SSIDs anmelden und erhalte entsprechende IPs aus den VLAN bereichen zugeteilt und kann ins Internet. Der Zugriff zwischen den IP Bereichen ist in der Firewall des Routers eingestellt.

Soweit funktioniert das alles. Nun möchte ich allerdings folgendes erreichen. Sollte ein Gast mal auf die Idee kommen sich an die Netzwerkdose an dem der Access Point im Zimmer hängt anzuschließen, möchte ich das dieser eine IP im VLAN 20 erhält und nicht im VLAN 1. Stelle ich aber am Switch in Nebula ein, dass die PVID nicht 1 sondern 20 ist, bekomme ich keine Verbindung mehr.

Wie bekomme ich den Port im Standard ins VLAN 20 aber habe trotzdem noch Zugriff auf die SSIDs im VLAN 10 und 20?

Danke und Gruß

ich habe mich die letzten Tage intensiv mit dem Thema VLAN beschäftigt und glaube es auch soweit verstanden zu haben, jedoch verzweifle ich jetzt doch an einem Punkt und brauche Hilfe. Ich teste meine Einstellungen gerade im kleinen, um dies nachher auf einen Hotelbetrieb zu portieren. Meine Problem ist, dass ich die PVID an dem Port im Switch an dem der Access Point hängt nicht auf ein anderes VLAN setzen kann, ohne den Zugang zu verlieren. Ich tippe auf ein kleines Brett vorm Kopf.

Folgende Voraussetzungen sind gegeben:

Hardware: Zyxel SBG5500 Router, Zyxel GS1920-8HPv2 Switch, Zyxel NWA 1123-ACv2 Access Points

VLAN: 1 System, 10 Privat, 20 Gast

Access Points: 2 SSIDs die VLAN 10 und VLAN 20 ausgeben.

Sonstiges: Diese Komponenten erhalten alle eine Statische IP im VLAN 1 zugeordnet aufgrund der MAC Adresse. Eingestellt im Router.

Folgendes ist bislang eingestellt:

Im Router habe ich die zwei neuen VLANs eingerichtet und den DHCP Server aktiviert (VLAN 10 = 192.168.10.0/24 und VLAN 20 = 192.168.20.0/24). Diese gehen als Trunk über Port 1 zum Switch. Der Port im Switch ist auf PVID = 1 und Erlaubte VLANs = all eingestellt.

Die Ports, wo keine Access Points angeschlossen sind und per LAN ins Netz gehen, sind als Access Ports mit der PVID 10 konfiguriert. Hier erhalte ich auch wie zu erwarten war eine IP im VLAN 10.

Nun kommen wir zu meinem eigentlichen Problem. Die Ports im Switch, an denen die Access Points hängen, sind als Trunk konfiguriert mit der PVID 1 und erlaubte VLANs 10 und 20. Nun kann ich mich auf beiden SSIDs anmelden und erhalte entsprechende IPs aus den VLAN bereichen zugeteilt und kann ins Internet. Der Zugriff zwischen den IP Bereichen ist in der Firewall des Routers eingestellt.

Soweit funktioniert das alles. Nun möchte ich allerdings folgendes erreichen. Sollte ein Gast mal auf die Idee kommen sich an die Netzwerkdose an dem der Access Point im Zimmer hängt anzuschließen, möchte ich das dieser eine IP im VLAN 20 erhält und nicht im VLAN 1. Stelle ich aber am Switch in Nebula ein, dass die PVID nicht 1 sondern 20 ist, bekomme ich keine Verbindung mehr.

Wie bekomme ich den Port im Standard ins VLAN 20 aber habe trotzdem noch Zugriff auf die SSIDs im VLAN 10 und 20?

Danke und Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 547253

Url: https://administrator.de/forum/einrichtung-vlan-zyxel-nebula-547253.html

Ausgedruckt am: 01.08.2025 um 23:08 Uhr

6 Kommentare

Neuester Kommentar

dass die PVID nicht 1 sondern 20 ist, bekomme ich keine Verbindung mehr.

Ist jetzt die Frage wie du das genau meinst ??Raten wir mal das du damit meinst das du die Verbindung auf die Management IP Adresse des Switches verlierst und damit den Zugriff auf dessen Management GUI, richtig ?

Das wäre dann auch völlig normal.

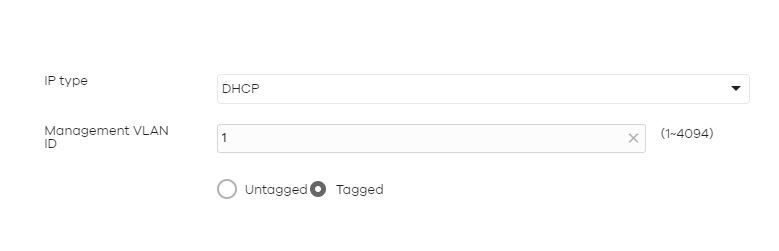

Die Management IP Adresse auf dem Switch ist im Default immer fest auf das VLAN 1 gemappt und damit dann nur über das VLAN 1 erreichbar.

Wenn du nun die PVID des Ports an dem auch dein Management PC hängt auf die PVOD 20 setzt, dann ist das ein memeberport des VLAN 20 und du hast dir quasi den Ast abgesägt auf dem du sitzt, denn aus dem VLAN 20 kannst du natürlich das Management des Switches nicht mehr erreichen.

Das funktioniert also alles wie es soll.

Mal ganz abgesehen davon das du im Management VLAN ja auch völlig andere IP Netze konfiguriert hast als in den VLAN 10 und 20. Allein das würde schon zusätzlich einen Connectivity Verlust bringen, denn sowie der Port ein Memberport im VLAN ist bekommst du dort ja auch per DHCP eine andere IP.

2 Dinge also die dieses völlig normale Verhalten erklären und auf das man mit nur ein wenig Nachdenken auch selber kommt wenn man sich einmal die Vorgehensweisen und Funktion_der_PVID klar macht !

Den Rest erklärt das hiesige VLAN_Tutorial das mit dem Praxisbeispiel exakt so ein Design im Detail beschreibt.

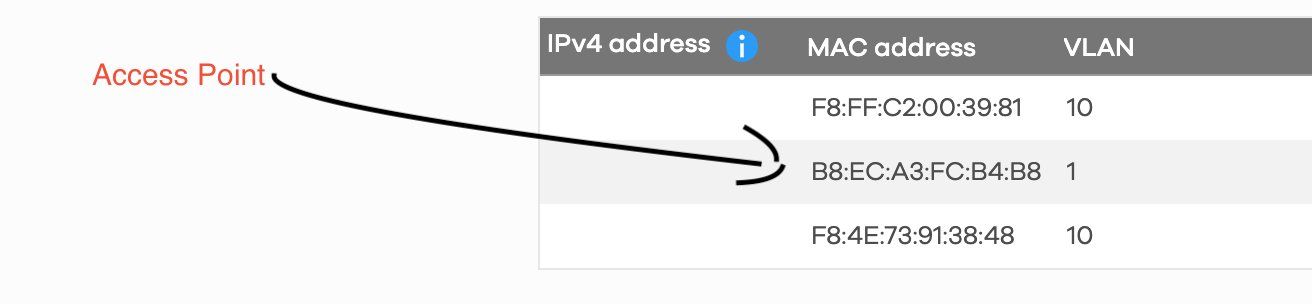

Im Grunde hast du alles genau richtig gemacht, denn die Zimmer RJ-45 LAN Ports sollen ja gerade ins VLAN 20 und keinesfalls will man das Gäste Zugriff auf das Management VLAN 1 bekommen in dem deine APs gemanaged werden und auch der Switch. Sprich die Zimmerports sollen ja isoliert nur im VLAN 20 sein.

Ideal wäre es noch dazu dieses VLAN als sog. Private VLAN oder isolated VLAN auszulegen was eine any zu any Kommunikation der Ports untereinander unterbindet und nur in Richtung Uplink zulässt. Das verhindert dann das andere Gäste dieses Netzwerk ausspionieren können und Angriffe auch andere Gästerechner starten können. Das ist ein Feature was aber dein Switch supporten muss.

Fazit:

Du musst also sicherstellen das der Management PC immer im VLAN 1 liegt oder an einem VLAN 1 Port. So kannst du dann niemals mehr die Verbindung verlieren.

Das bei Port basierten VLANs ein Port gleichzeitig in VLAN 1 und VLAN 20 liegt ist technisch ohne Tagging nicht möglich. Wie sollte das auch gehen ?!

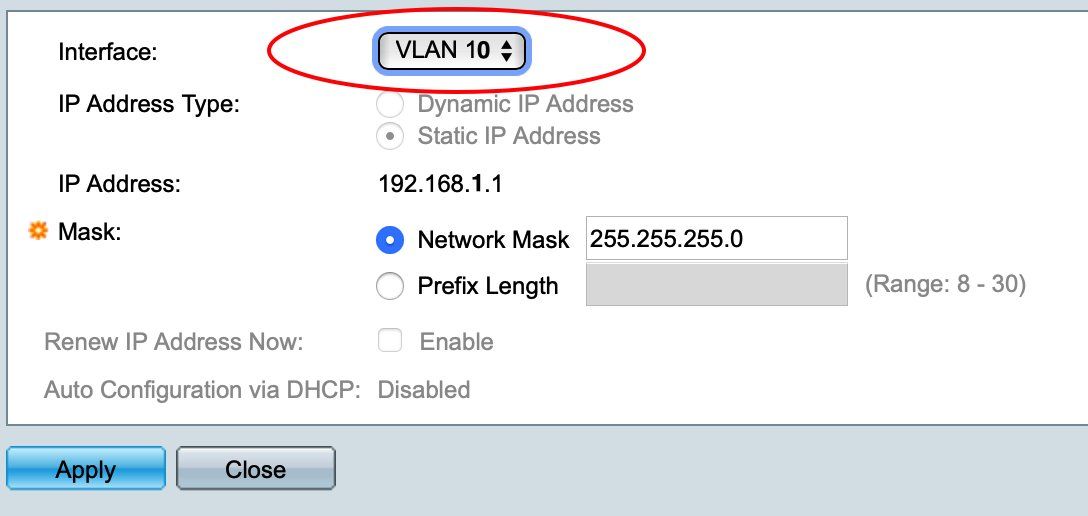

Wenn das VLAN 10 also dein Hotel "Management" Netz ist in dem alle anderen Komponenten liegen, dann legst du im Switch Setup ganz einfach die Management IP in das VLAN 10 statt in das VLAN 1. Hier mal als Beispiel an einem Cisco SG Switch:

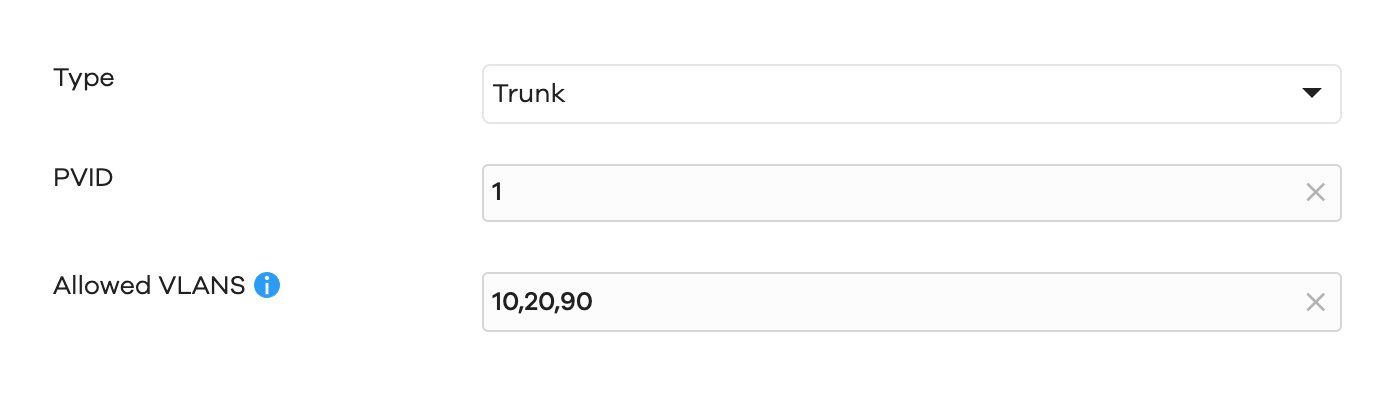

Hier musst du dann aber allerdings auch auf die Accesspoints achten, denn für die gilt das gleiche !!

Auch deren Management liegt im VLAN 1.

Um diese dann auch weiter aus dem VLAN 10 managen zu können musst du das sog. Native VLAN oder die Port PVID an den tagged Uplink Ports auch auf 10 setzen.

Damit wird dann der Management Traffic der APs auch in das VLAN 10 geforwardet.

Eigentlich eine ganz einfache und banale Logik.

Mein Brett vorm Kopf wird größer

Warum ?? Eigentlich sollte nach der Erklärung ganz klein geworden sein, quasi nichtexistent Ich kann mich gar nicht mehr mit dem WLAN Verbinden, weil mir keine IP mehr zugewiesen wird

Lass erstmal das WLAN aus dem Spiel und teste das VLAN Verhalten wasserdicht an Endgeräte Ports (Untagged).Dazu weist du 3 Ports aus:

- Einen in VLAN 1

- Einen in VLAN 10

- Einen in VLAN 20

Wenn ja musst du dir überlegen was du mit dem Default VLAN 1 machst. Nutzt du das aktiv mit Endgeräten oder willst du die alle ausschliesslich in den 2 anderen VLAN 10 und 20 betreiben. Leider hast du dazu keinerlei Angeban gemacht so das man nur raten kann.

Die PVID gibt doch an einem Trunkport an, was gesetzt wird, wenn ein Untagged Frame kommt, oder?

Ja, genau !Das ist richtig. die PVID beschreibt in welches VLAN bzw. VLAN ID ungetraggte Pakete, also solche ohne jeglichen VLAN Header, geforwardet werden. Auch aus welchem VLAN der Switch ungetaggte Pakete an den Port sendet da das ja immer zweiseitig ist.

Bei vielen der billigen Websmart VLAN Switches muss man aber immer nich zwingend zusätzlich zur PVID auch noch im VLAN Setup angeben das diese Port Tagged oder Untagged im VLAN x ist indem man ihn haben will.

Man muss als zwingend PVID und zusätzlich das VLAN definieren !

Eigentlich Blödsinn aber viele dieser Switches supporten kein Auto PVID und deshalb muss man das doppelt machen ! Das solltest du nie vergessen bzw. checken ob das bei Zyxel auch so ist wovon man mal ausgehen sollte.

müsste ich eine IP aus dem Gast VLAN erhalten wenn ich die PVID auf 20 setze

Aber nur wenn du zusätzlich diesen Port im VLAN Setup auch explizit Untagged ins VLAN 20 gesetzt hast ! Siehe Ausführungen dazu oben !Wenn ich mich mit der Gast SSID verbinde, erzeugt der Access Point einen Frame der einen Tag 20 erhält

Richtig ! Sofern du die Gast SSID im AP auf das VLAN 20 gemappt hast !wenn ich mich mit der Privat SSID verbinde erhält der Frame den Tag 10.

Auch richtig ! Und auch sofern du die Privat SSID im AP auf das VLAN 10 gemappt hast !Nachfolgend ein Screenshot wie der Port, an dem der Access Point hängt derzeit konfiguriert ist:

Alles richtig !Wenn ich jetzt hier die PVID auf 20 stelle,

Das wäre aber für den AP Poert komplett falsch !!!Denk doch mal selber etwas nach. Du hast es oben ja schon alles richtig beschrieben.

- Der AP tagged allen Traffic aus dem Gast WLAN mit der ID 20

- Der AP tagged allen Traffic aus dem Privat WLAN mit der ID 10

- Management Traffic des APs kommt (normalerweise) untagged.

Auch klar und hast du richtig beschrieben.

Switch und AP taggen also richtig beidseitig die Frames um zu erkennen wo in welches VLAN oder WLAN diese Pakete gehören.

DHCP Requests unhd Replys werden natürlich auch getagged so das du im eintsprechenden WLAN und auch VLAN immer die richtigen zum VLAN/WLAN korrespondierenden IP Adressen bekommst.

Alles gut also soweit...

Warum willst du jetzt denn auch noch die PVID auf 20 setzen ?? Also das völlig ungetaggter Traffic am AP Port auch in VLAN 20 landet ? Das wäre doch jetzt Quatsch. Zumal am AP Port doch außer Management Traffic vom AP niemals ungetaggter Traffic auftauchen kann. Völlig unverständlich also was das soll... ?!

Aber wenn ich das auf 20 stelle, bekomme ich keine IP Adressen mehr.

Ist doch auch logisch ! Ein Port kann doch niemals Tagged und auch untagged im gleichen VLAN sein. Damit hättest du einen Loop zwischen den beiden Layer 2 VLAN Collision Domains und der Switch kollabiert dann. Normal sollte er solche fehlerhafte Konfig gar nicht akzeptieren vom Kommando Interface !!Du machst hier also einen ziemlichen Denkfehler bei den VLANs.

Ggf. hilft dir dazu nochmal die "VLAN Schnellschulung" zum besseren Verständnis ?!

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Das aus dem Access Points nichts kommen kann außer Frames die getagged sind ist mir schon bewusst

Ist aber auch falsch !! Lies bitte mal genau die Ausführungen von oben.Der Management Traffic kommt immer untagged aus dem AP. Es ist also immer essentiell das man drauf achtet das der untagged Management Traffic der APs auch in das richtige VLAN geforwardet wird. Dafür ist die Native VLAN Einstellung bzw. PVID Setting des AP Ports entscheident ! Vergiss das nicht, sonst sägst du dich bzw. den AP vom Management ab.

den Access Point von der Netzwerkdose trennt, sein LAN Kabel reinsteckt und dann eine IP aus dem System Traffic erhält.

Das ist ein generelles Problem an sich bei WLAN Problemen. Das kannst du so mit den einfachen Mitteln wie du es angehst überhaupt nicht verhindern, denn auch ein Tagging kannst du ganz schnell und einfach auf dem Laptop mit Bordmitteln hinbekommen wie die HIER selber sehen kannst !Sinnfrei es also mit VLAN Frisckelei lösen zu wollen. Verantwortungsvolle Netzwerk haben immer 2 Optionen das zu sicher lösen:

- 1.) Den WLAN Traffic zentral über einen Tunnel auf dem WLAN Controller zu senden und dort dann Controllerbasiert in die VLANs zu splitten. Vorteil: Sicher und man hat HW Portsicherheit, denn das Tunnelprotokoll ist niemals reproduzierbar an den AP LAN Ports. Nachteil: Skaliert nicht und ist ein massiver Performance Killer, da ja aller AP Taffic am Controller kumuliert. Desweiteren muss der Controller ein Tunneling supporten was viele Billigprodukte nicht können.

- 2.) 802.1x Port Security wie sie HIER anhand von Praxisbeispielen beschrieben ist. Vorteil: Skalierbar UND sicher. Nachteil: Etwas größerer Management Aufwand.

bin nicht der richtige für den Job oder ich muss noch einmal drüber schlafen

Nein, nicht die Flinte ins Korn werfen, das bringt auch nix. Versuche diese einfachen Zusammenhänge zu verstehen und lasse diese Frickeleien erstmal. Bau das ganze Netz mal mit einer simplen MSSID Konfig auf und sauberem Tagging ohne diese Spinnereien von oben.Wenn das stabil und fehlerfrei rennt machst du dich ans optimieren.

Behalte dazu immer das VLAN_Tutorial und sein Praxisbeispiel in der Hinterhand und setze es dementsprechend um. Das ganze ist kein Hexenwerk !

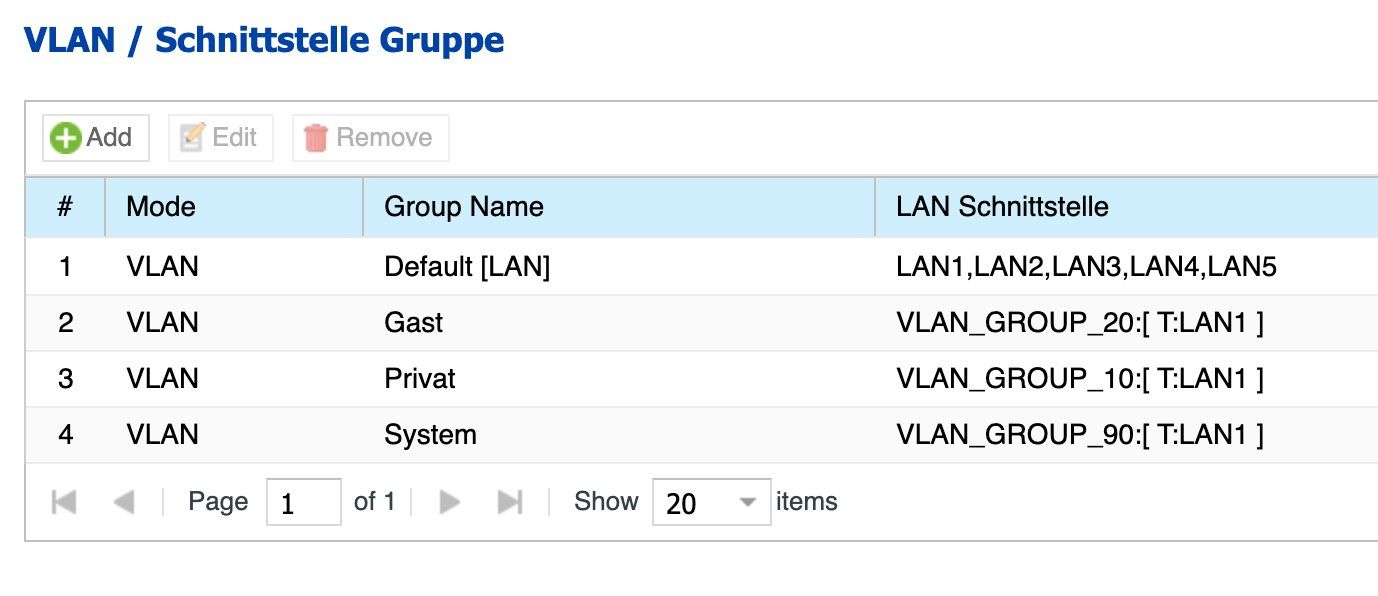

Zu deinen Settings:

Im Router eingestellte VLANS:

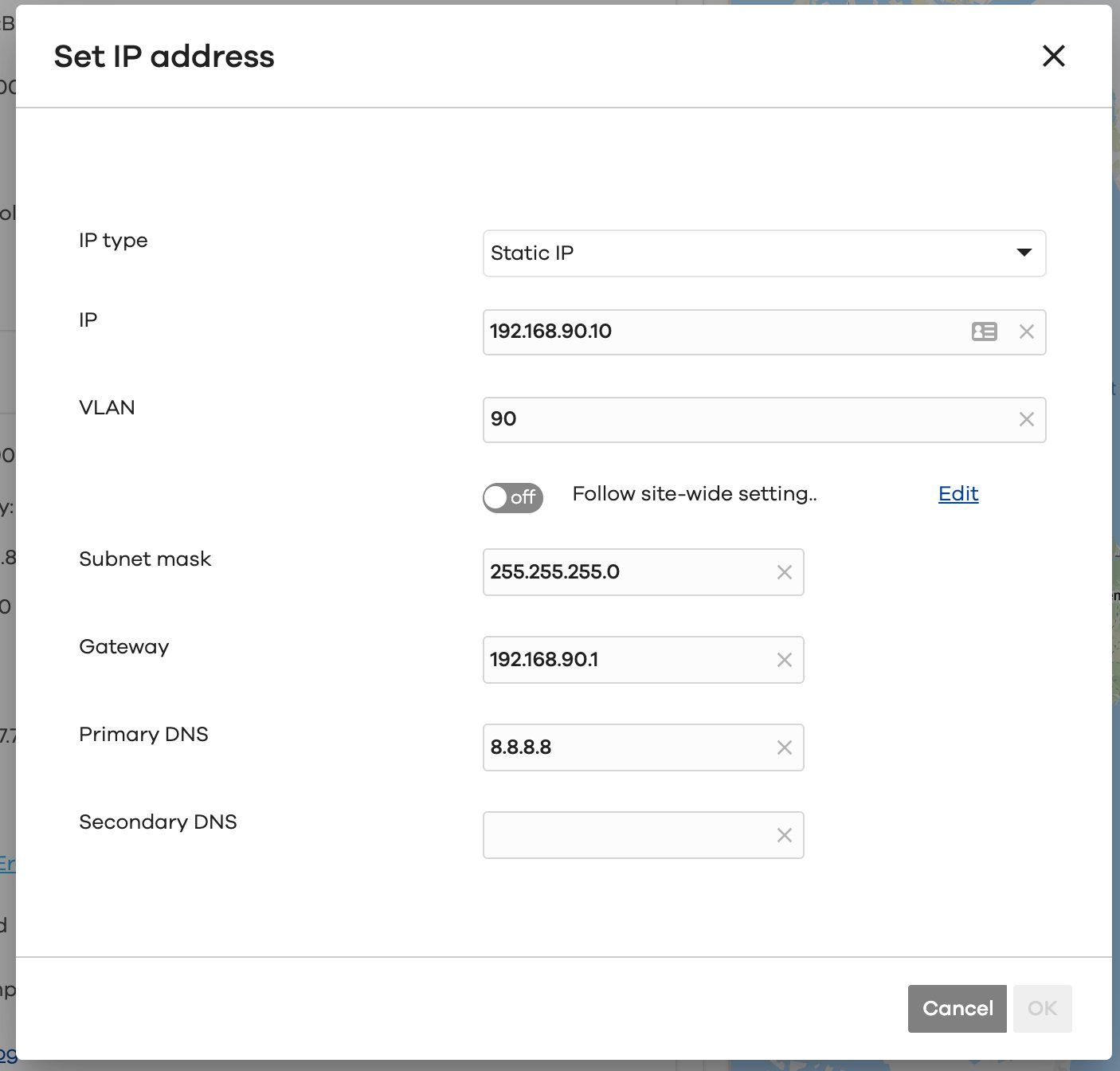

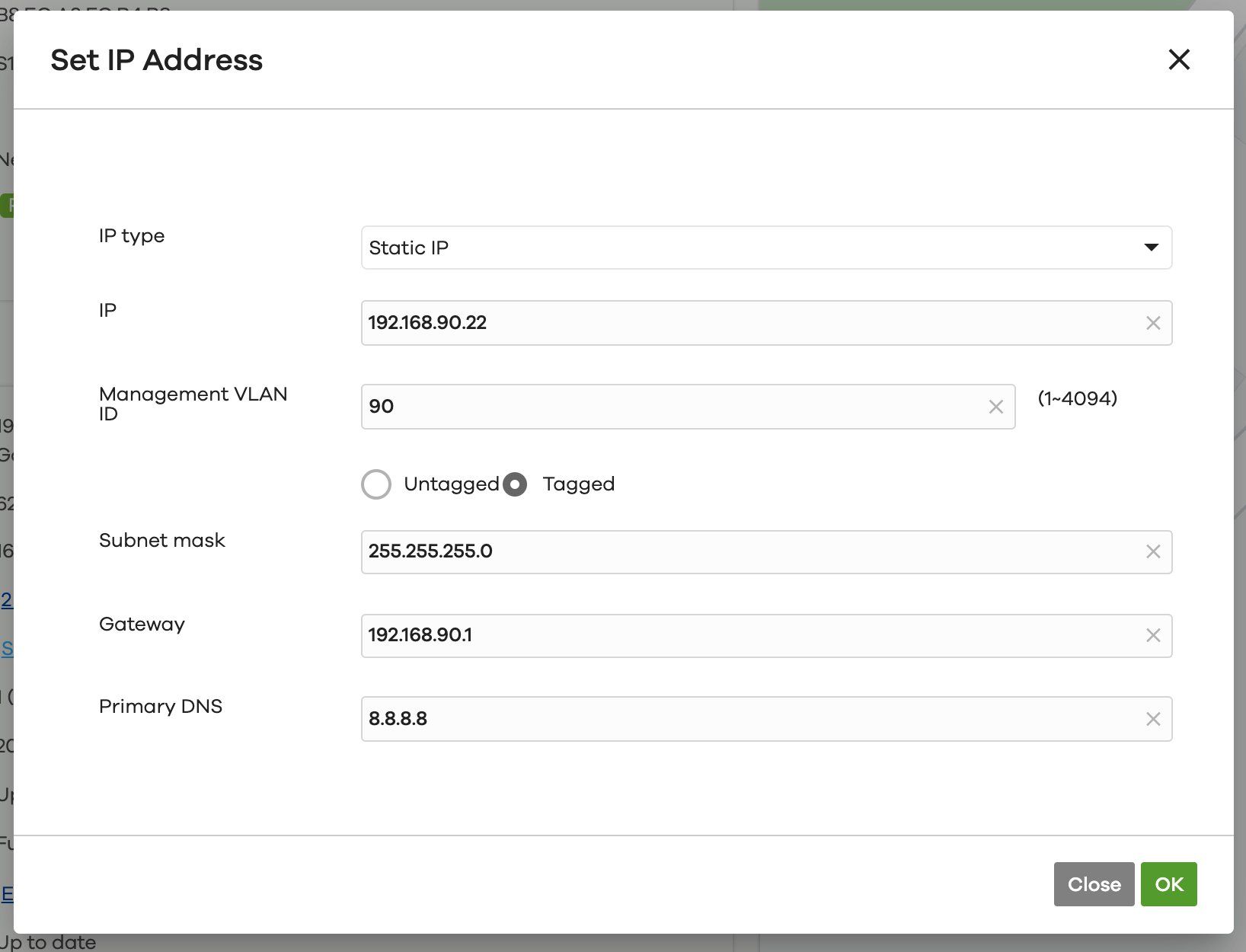

Ist soweit richtig ! Port 1 ist dann Tagged für alle 3 VLANs 10, 20 und 90 und Untagged Frames werden ins VLAN 1 geforwardet ! Controller und Management müssen sich dann also im VLAN befinden !IP Konfig Switch:

2 Fehler hier !- Das Management VLAN hast du in VLAN 90 gelegt. Das ist falsch, denn so können sich Controller und Switch nicht "sehen". Logisch, denn beide sind in unterscheidlichen VLANs. Ein Fehler den du korrigieren solltest.

- Als DNS 8.8.8.8 einzustellen ist tödlich. Jeder Dummie weiss mittlerweile das du damit von Google ausspioniert wirst und die dein Profil vermarkten. Hier konfiguriert man als primären DNS immer die IP des eigenen Internet Routers, da der in der Regel DNS Proxy Server ins Internet ist. Als sekundären wählt man immer eine Datensicherheits freundliche Lösung wie z.B. [ Quad9 heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...].

Wie gsagt. Lies nochmal in Ruhe das Tutorial und auch die VLAN Schnellschulung das hilft die eigentlich einfachen VLAN Zusammenhänge zu verstehen !