Erstellung von VLANs

Guten Tag liebe Mitglieder ich bin ganz neu hier und hab da mal eine Frage.

Ich mache derzeit eine Ausbildung zum IT-Systemelektroniker und befinde mich im ersten Lehrjahr. Da wir vor kurzem das Thema VLANs hatten und ich es äußerst interessant fand, dachte ich mir es eventuell sogar zu meinem Thema meiner Projektarbeit zu machen.

Ich habe mir auch schon einen Kunden gebastelt + Unternehmensgebäude. Das Gebäude hat drei Etagen und auf diesen verteilt befinden sich insgesamt ca. 60 Büroräume mit jeweils zwei PCs und zwei VoIP-Telefonen. Auf den Etagen gibt es natürlich auch Drucker. Das die Telefone und die Drucker ein Eigenes VLAN bekommen ist mir bewusst. Sollte ich die weitere Einteilung nach Fachbereichen bsp.: Verkauf, Buchhaltung, Marketing machen oder eher nach Etagen? Tu mich da ein wenig schwer da ich ca. acht dieser Bereiche habe und ich Angst habe es könnten zu viele VLANs werden.

Ich bedanke mich schon mal für eure Hilfe

Ich mache derzeit eine Ausbildung zum IT-Systemelektroniker und befinde mich im ersten Lehrjahr. Da wir vor kurzem das Thema VLANs hatten und ich es äußerst interessant fand, dachte ich mir es eventuell sogar zu meinem Thema meiner Projektarbeit zu machen.

Ich habe mir auch schon einen Kunden gebastelt + Unternehmensgebäude. Das Gebäude hat drei Etagen und auf diesen verteilt befinden sich insgesamt ca. 60 Büroräume mit jeweils zwei PCs und zwei VoIP-Telefonen. Auf den Etagen gibt es natürlich auch Drucker. Das die Telefone und die Drucker ein Eigenes VLAN bekommen ist mir bewusst. Sollte ich die weitere Einteilung nach Fachbereichen bsp.: Verkauf, Buchhaltung, Marketing machen oder eher nach Etagen? Tu mich da ein wenig schwer da ich ca. acht dieser Bereiche habe und ich Angst habe es könnten zu viele VLANs werden.

Ich bedanke mich schon mal für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1256711254

Url: https://administrator.de/forum/erstellung-von-vlans-1256711254.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

29 Kommentare

Neuester Kommentar

Moin,

Würdest du nach Etagen separieren, wären VLANs ja beinahe witzlos. Dann würde man einfach jeden Switch in ein eigenständiges Segment stecken und nur an der zentralen Firewall zusammenlaufen lassen.

Nene. VLANs können und sollten genutzt werden, um logisch zu trennen. Wenn sich das Personalwesen über drei Etagen erstreckt und mittendrin noch das Sekretariat, die GF sowie der Hausmeister wiederfindet, kann man schon logisch trennen. ODer willst du, als weiteres Beispiel, eure Gäste alle nur in einem Raum einpferchen?

Achte bei der Switchwahl nur darauf, dass die Switche nicht nach 5 VLANs Schluss machen.

Gruß

em-pie

Sollte ich die weitere Einteilung nach Fachbereichen bsp.: Verkauf, Buchhaltung, Marketing machen oder eher nach Etagen? Tu mich da ein wenig schwer da ich ca. acht dieser Bereiche habe

VLANs sind ja genau dazu da, logisch zu trennen.Würdest du nach Etagen separieren, wären VLANs ja beinahe witzlos. Dann würde man einfach jeden Switch in ein eigenständiges Segment stecken und nur an der zentralen Firewall zusammenlaufen lassen.

Nene. VLANs können und sollten genutzt werden, um logisch zu trennen. Wenn sich das Personalwesen über drei Etagen erstreckt und mittendrin noch das Sekretariat, die GF sowie der Hausmeister wiederfindet, kann man schon logisch trennen. ODer willst du, als weiteres Beispiel, eure Gäste alle nur in einem Raum einpferchen?

und ich Angst habe es könnten zu viele VLANs werden.

Och, das ist wie mit Steckdosen, wohlbedacht kann man nie zu viele haben Achte bei der Switchwahl nur darauf, dass die Switche nicht nach 5 VLANs Schluss machen.

Gruß

em-pie

Moin,

du solltest bei deinen überlegungen immer darüber nachdenken wann es Sinn macht logich zu trennen und wann nicht. Dazu kommt dann auch welche VLANs willst du untereinander Routen und welche nicht.

Vor allem solltest du bei deiner Planung die einzelnen Netze nicht zu groß oder zu klein planen. Eine Abteilung mit 4 Mitarbeitern braucht kein /24 Netz, sofern kein extremer Wachstum der Abteilung geplant ist.

Was du auch betrachten solltest wäre die zuweisung der VLAN's.

Willst du diese Portgebunden an jedem Switch konfigurieren oder möchtest du diese via DHCP und MAC Erkennung zuweisen lassen. Was wären Vor und Nachteile der beiden Methoden.

Gruß

Patrick

du solltest bei deinen überlegungen immer darüber nachdenken wann es Sinn macht logich zu trennen und wann nicht. Dazu kommt dann auch welche VLANs willst du untereinander Routen und welche nicht.

Vor allem solltest du bei deiner Planung die einzelnen Netze nicht zu groß oder zu klein planen. Eine Abteilung mit 4 Mitarbeitern braucht kein /24 Netz, sofern kein extremer Wachstum der Abteilung geplant ist.

Was du auch betrachten solltest wäre die zuweisung der VLAN's.

Willst du diese Portgebunden an jedem Switch konfigurieren oder möchtest du diese via DHCP und MAC Erkennung zuweisen lassen. Was wären Vor und Nachteile der beiden Methoden.

Gruß

Patrick

Hallo,

Zur Anzahl der VLAN's haben die Kollegen ja schon einiges gesagt.

theoretisch kannst du 4096 VLAN's anlegen. Wobei es einige reservierte VLAN's bzw. VLAN ID's gibt die man nicht nimmt.

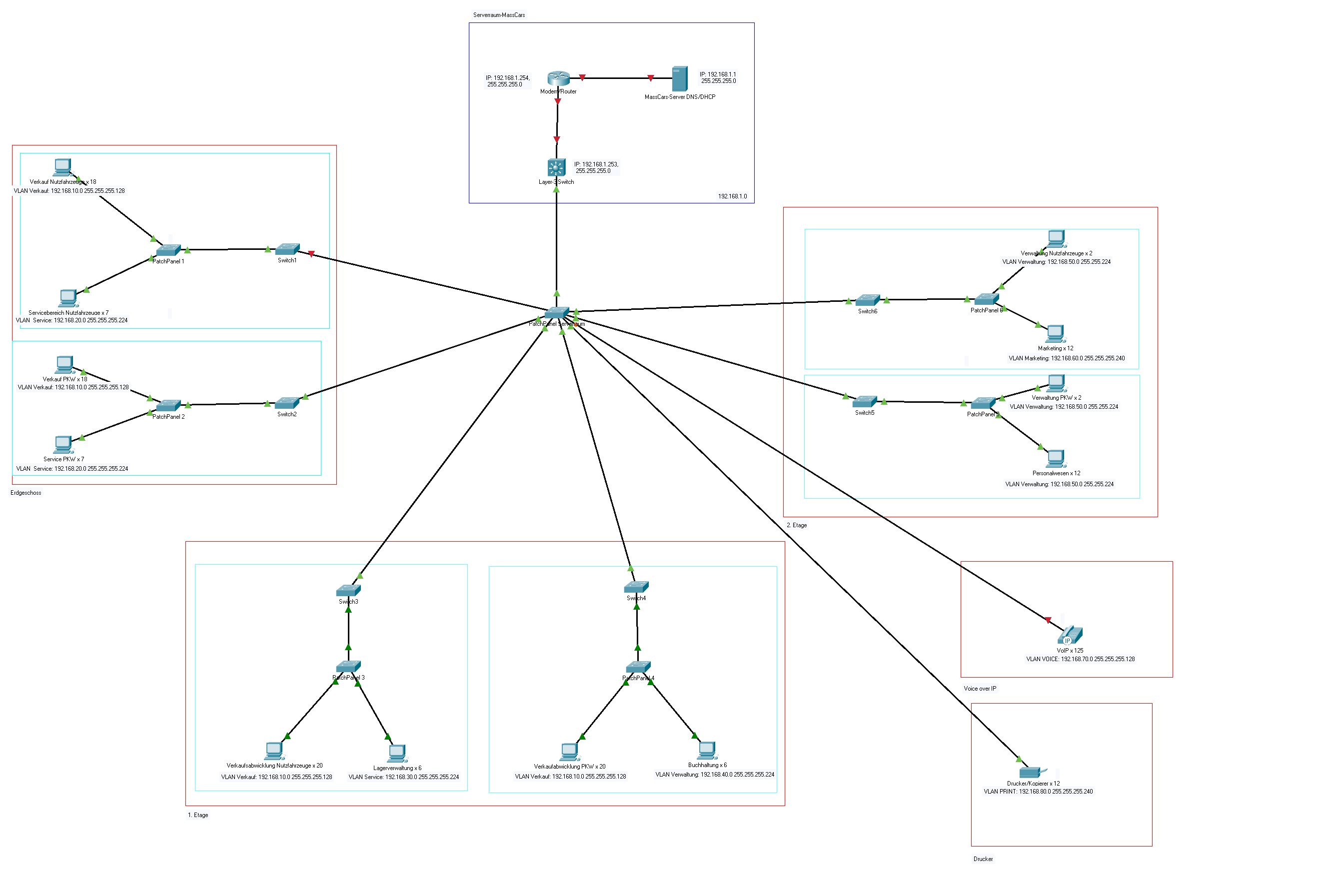

Deine Zeichnung kann aber nicht funktionieren.

Du hast in der Mitte nur ein Patchpaneel. Das ist nur gut fürs Kabel Management. Du musst von jedem switch immer zu mindestens einem anderen switch patchen. Nicht um ein Patchpaneel. Das ist nur eine passive Komponente.

brammer

Zur Anzahl der VLAN's haben die Kollegen ja schon einiges gesagt.

theoretisch kannst du 4096 VLAN's anlegen. Wobei es einige reservierte VLAN's bzw. VLAN ID's gibt die man nicht nimmt.

Deine Zeichnung kann aber nicht funktionieren.

Du hast in der Mitte nur ein Patchpaneel. Das ist nur gut fürs Kabel Management. Du musst von jedem switch immer zu mindestens einem anderen switch patchen. Nicht um ein Patchpaneel. Das ist nur eine passive Komponente.

brammer

Hallo,

noch ein paar Hinweise...

nimm als Netzgrösse immer eine Nummer größer als du brauchst...

Bei 40 IP Adressen die du brauchst reicht dir ein /26.... nimm ein /25.

Aber keines größer als /24 (Ausnahmen bestätigen die Regel).

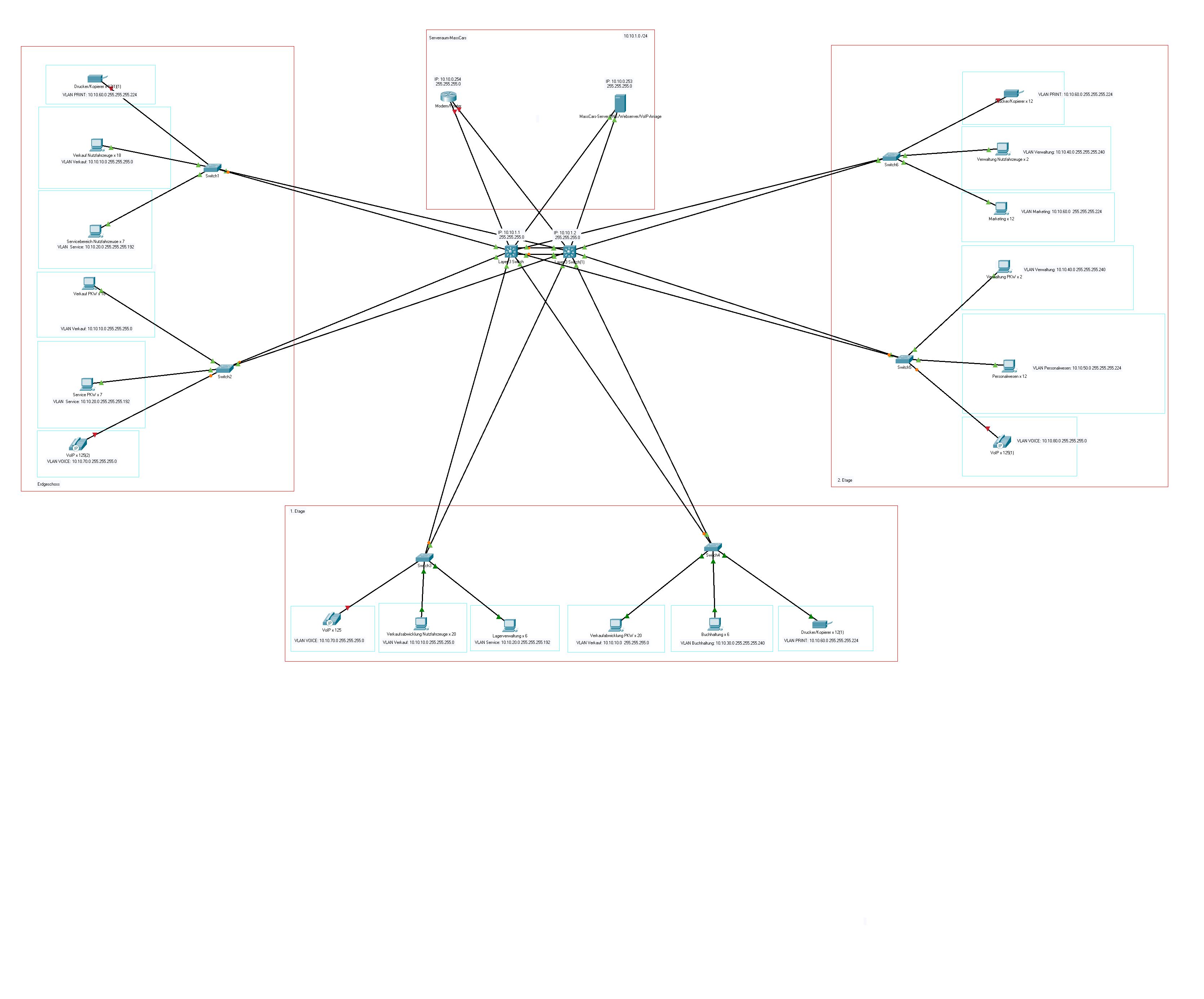

Und verabschiede dich von 192.168.x.x.

nimm irgendwas aus dem Bereich 10.x.x.x bei 192.168.x.x bekommst du fast zwangsläufig irgendwann Probleme mit VPN Verbindungen.

brammer

noch ein paar Hinweise...

nimm als Netzgrösse immer eine Nummer größer als du brauchst...

Bei 40 IP Adressen die du brauchst reicht dir ein /26.... nimm ein /25.

Aber keines größer als /24 (Ausnahmen bestätigen die Regel).

Und verabschiede dich von 192.168.x.x.

nimm irgendwas aus dem Bereich 10.x.x.x bei 192.168.x.x bekommst du fast zwangsläufig irgendwann Probleme mit VPN Verbindungen.

brammer

Moin,

@brammer hat ja schon ein wenig was dazu erzählt.

Was mir auffällt: dein VoIP-Netz ist zu klein. Du bekommst da nur noch ein Telefon/ IP-gerät unter. kommt ein zweites hinzu, musst du das Netz entweder vergrößern oder ein weiteres aufspannen.

Dein Personalwesen hängt im selben Netz wie die "Verwaltung PKW"

Dann fehlt dir scheinbar ein Netz für die Infrastruktur (Switche, Firewall, AccessPoints, ...)

Mein Ansatz wäre:

- VLAN 1: Infrastruktur -> 10.10.1.0/ 24

- VLAN 10: Kameras -> 10.10.10.0/ 24

- VLAN 20: Server -> 10.10.20.0/ 24

- VLAN 21: Server Fibu -> 10.10.21.0/ 24

- VLAN 22: Server Personal -> 10.10.22.0/ 24

- VLAN 30: Drucker -> 10.10.30.0/ 24

- VLAN 40: Clients -> 10.10.40.0/ 24

- VLAN 41: Clients FiBu -> 10.10.41.0/ 25

- VLAN 42: Clients Personal -> 10.10.42.0/ 25

- VLAN 200: Gäste -> 10.20.0.0/ 24

Die VLAN 21, 22, 41 bzw. 42 aber nur, wenn hier der Schutzbedarf benötigt wird.

Arbeiten die Clients ohnehin nur auf Servern (auf, nicht mit), kann man die VLANs 41 und 42 auch weglassen. Gibt es keine eigenständigen Server der beiden Abteilungen, könten die VLANs 21 und 22 wegfallen.

Das Gast-WLAN hängt bewusst in einem anderen /16er-Bereich, da so Firewall-Regeln und Routing-Einträge leichter zu verwalten sind.

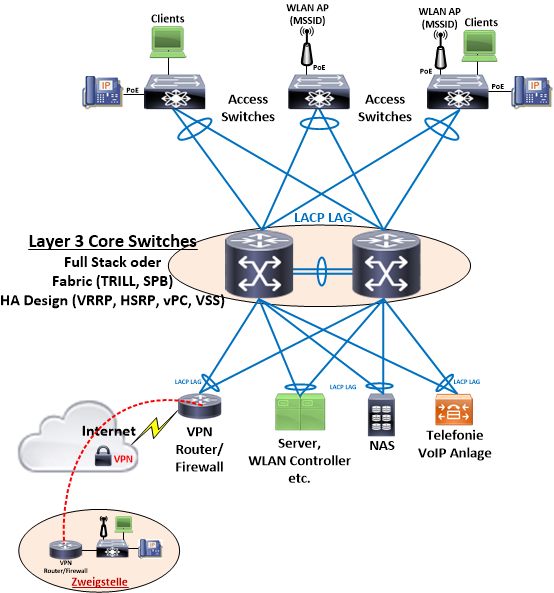

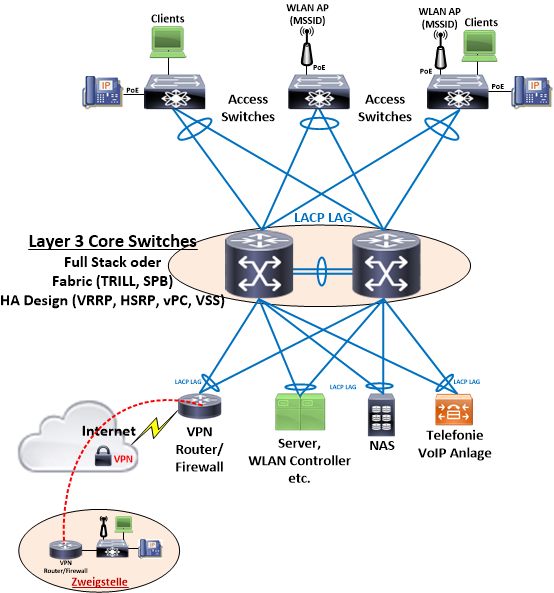

Großes Grundmanko des etwas laienhaften Designs oben ist die völlig fehlende Redundanz, was sicher der Unkenntnis einer sinnvollen Praxiserfahrung des TOs geschuldet ist. Sowas ist immer ein NoGo für ein Firmennetz. Aber das kann man ja noch lernen im 1. Jahr...

Ein klassisches Grunddesign was aufzeigt wie man sowas heutzutage in Firmennetzen löst sähe z.B. so aus:

Ein klassisches Grunddesign was aufzeigt wie man sowas heutzutage in Firmennetzen löst sähe z.B. so aus:

Hallo,

sieht schon viel besser aus... aber...

Wie du 36 Drucker mit der Maske 255.255.255.224 adressieren willst ist mir schleierhaft... da gibt es nämlich nur 32 IP Adressen und davon kannst du nur 30 verwenden. Da du das Marketing vlan auch noch in den selben IP Adressbereich legst klappt das sowieso nicht.

Auf der anderen Seite nimmst du aber für 8 switche ein /24... und du hast du Verteiler Switche in der Zeichnung nicht adressiert...

lies dir zu den Netzgrössen noch mal meinen 2. Beitrag durch. ...immer eine Nummer größer...

brammer

sieht schon viel besser aus... aber...

Wie du 36 Drucker mit der Maske 255.255.255.224 adressieren willst ist mir schleierhaft... da gibt es nämlich nur 32 IP Adressen und davon kannst du nur 30 verwenden. Da du das Marketing vlan auch noch in den selben IP Adressbereich legst klappt das sowieso nicht.

Auf der anderen Seite nimmst du aber für 8 switche ein /24... und du hast du Verteiler Switche in der Zeichnung nicht adressiert...

lies dir zu den Netzgrössen noch mal meinen 2. Beitrag durch. ...immer eine Nummer größer...

brammer

Hey Patrick,

ich bin der gleichen Meinung, dass Netze kein zu großes Netz haben sollten.

Jedoch finde ich einer /24er eine gute Wahl.

bei 4 oder auch 20 IPs/Geräte hast du ja auch nicht so ein großen Broadcast.

Viele Netze unterschiedlich unter /24 zu legen finde ich nicht als optimal.

Kannst du mir deine Gründe nennen?

ich bin der gleichen Meinung, dass Netze kein zu großes Netz haben sollten.

Jedoch finde ich einer /24er eine gute Wahl.

bei 4 oder auch 20 IPs/Geräte hast du ja auch nicht so ein großen Broadcast.

Viele Netze unterschiedlich unter /24 zu legen finde ich nicht als optimal.

Kannst du mir deine Gründe nennen?

Wills du den Server so belassen? Oder möchtest ihn in ein DMZ stecken? In jedem Fall würde ich da noch eine Firewall dazwischen schalten sollte der Server auch vom Internet aus zu erreichen sein.

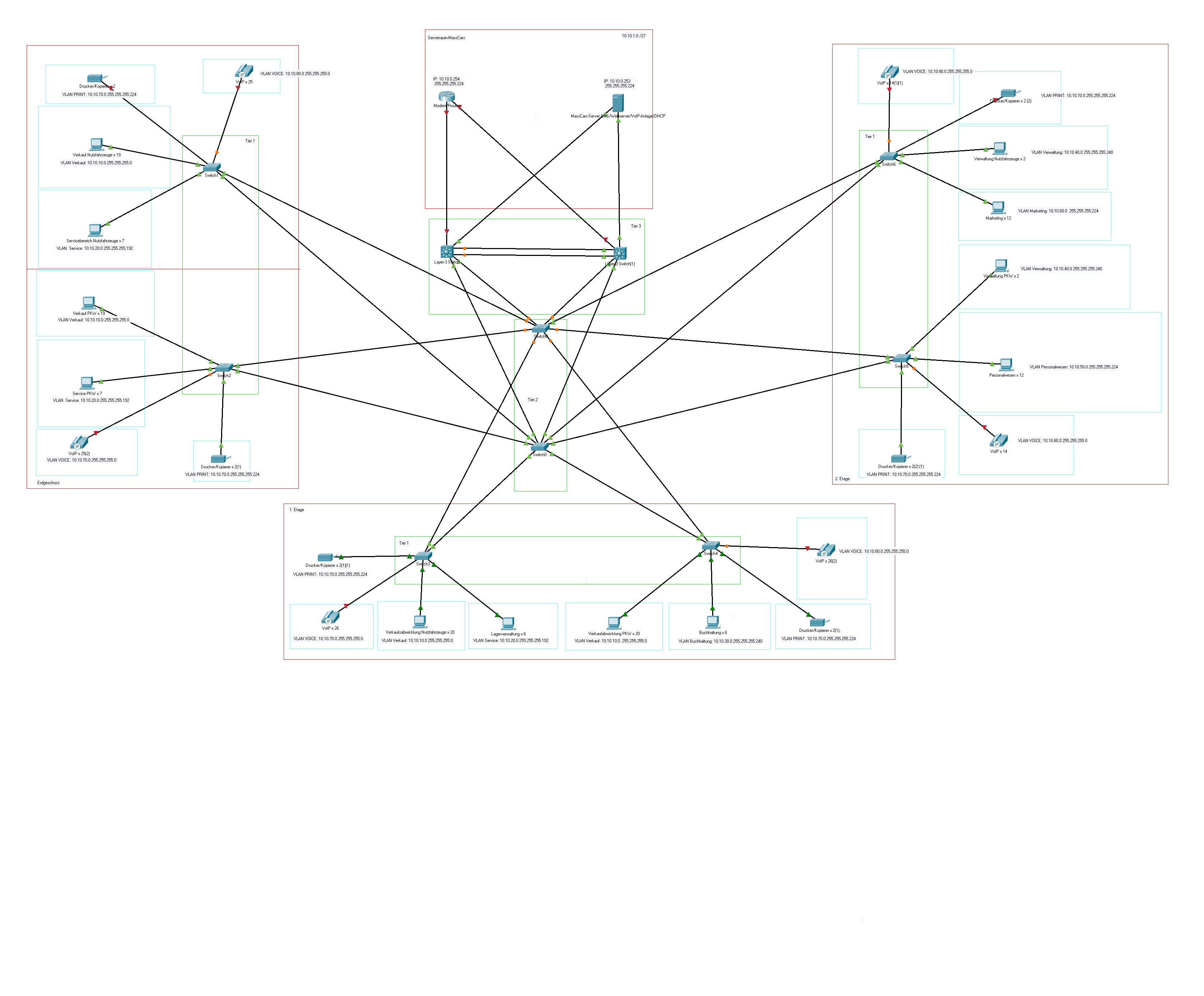

In deinem jetzigen Design hast du die zwei Layer3 Switche quasi als Distribution und Core Layer laufen.

Sprich: Collapsed-Core-Architektur

Wenn du eine > three tier architecture haben möchtest, musst du noch 2 weitere Switches(Layer 2) als Distribution Layer dazu nehmen und diese redundant mit den Core Layer Switches(Layer 3) verbinden. An Die Distribution Switche schließt du deine Access Layer Switche(Layer 2) an. Natürlich auch redundant.

In deinem jetzigen Design hast du die zwei Layer3 Switche quasi als Distribution und Core Layer laufen.

Sprich: Collapsed-Core-Architektur

Wenn du eine > three tier architecture haben möchtest, musst du noch 2 weitere Switches(Layer 2) als Distribution Layer dazu nehmen und diese redundant mit den Core Layer Switches(Layer 3) verbinden. An Die Distribution Switche schließt du deine Access Layer Switche(Layer 2) an. Natürlich auch redundant.

Zitat von @em-pie:

Moin,

prüfe mal noch die Netz-Adresse.

Manche deiner Telefone können die Drucker sehen

Moin,

prüfe mal noch die Netz-Adresse.

Manche deiner Telefone können die Drucker sehen

Da liegt em-pi richtig.

Such mal bei der Tante nach "IPv4-Subnetting - vom Anfänger zum Profi"