Firewall über VPN-Verbindung?!

Guten Abend!

Mein Plan ist es, eine zentrale Firewall für von mir verwaltete (mobile) Endgeräte zu implementieren.

Die Geräte befinden sich in nicht von mir administrierten Netzwerken, sodass keine weiteren Netzwerkkomponenten physisch installiert werden können.

Bei den Geräten selbst handelt es sich um Smartphones, Tablets und Laptops mit den Betriebssystemen Android, iOS/iPadOS sowie Windows.

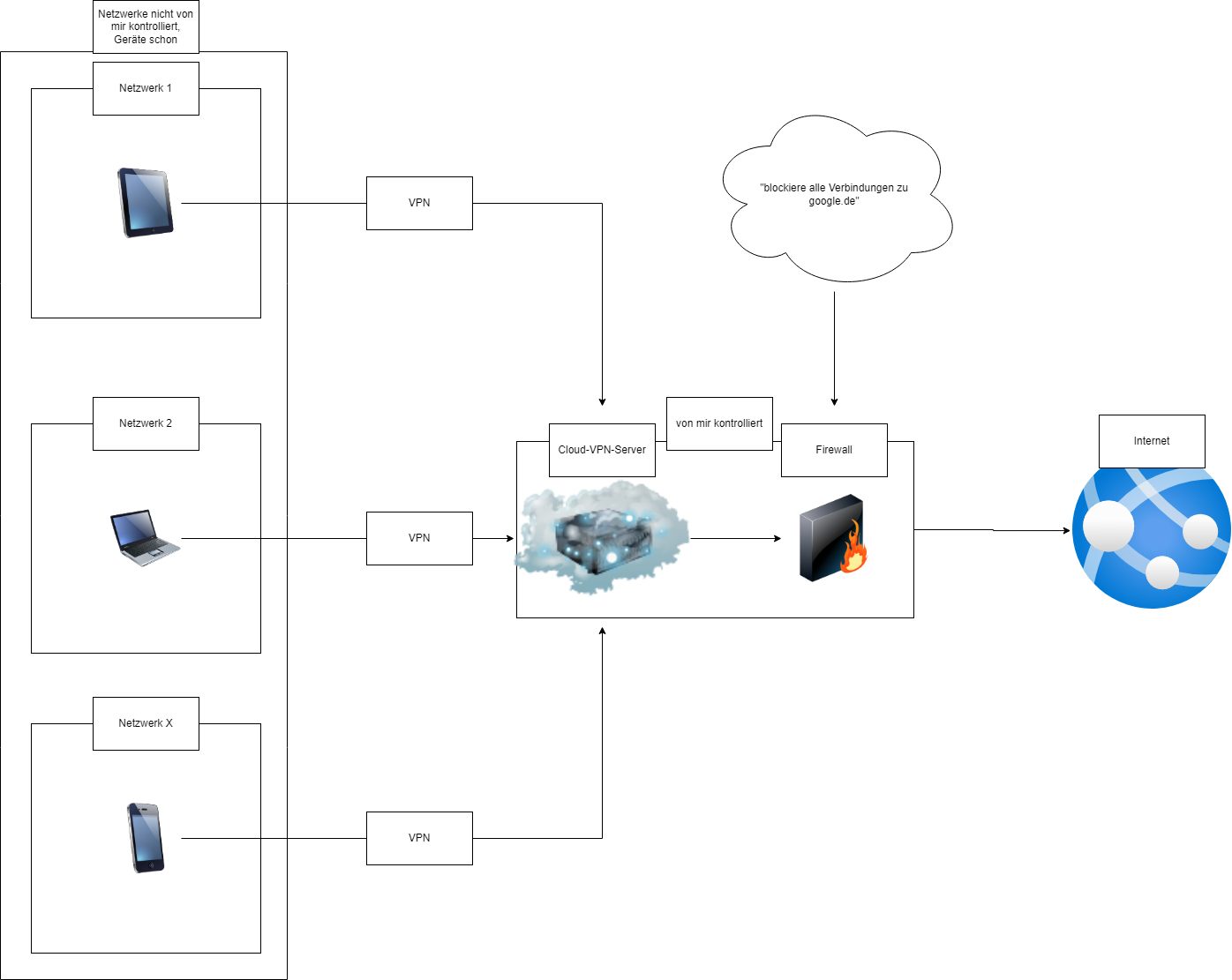

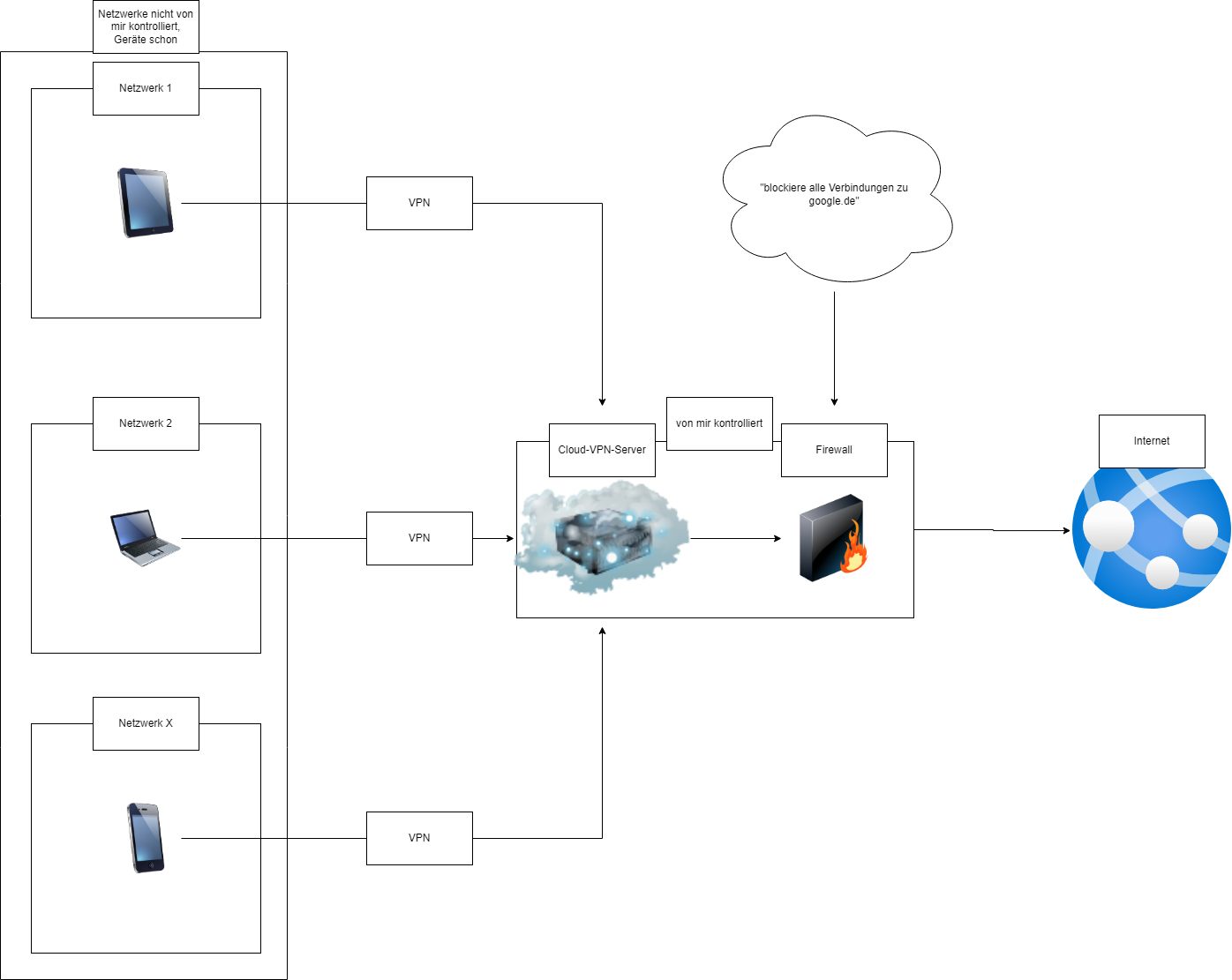

Ein erster Entwurf von mir sieht wie folgt aus:

Da die Netzwerke nicht von mir administriert werden, erschien mir als Halbwissender diese Vorgehensweise logisch. ;)

Die Geräte verbinden sich mit dem entsprechenden Netzwerk und greifen ausschließlich über ein von mir kontrolliertes VPN auf das Internet zu.

Zwischen VPN und Internet befindet sich eine Firewall, welche Verbindungen zu den gewünschten Adressen blockiert.

Über die Firewall sollen speziell ausgehende Verbindungen zu spezifischen IP-Adressen, ganzen IP-Adressräumen und auch Verbindungen zu spezifischen Ports für spezifische IP-Adressen und -räume blockiert werden können.

Gibt es für einen solchen Anwendungsfall eine Best Practice?

Wie würdet Ihr das Problem lösen?

Ist das Vorhaben überhaupt lösbar?!

Viele Fragezeichen...

Beste Grüße und ein schönes Wochenende

pls1byte

Mein Plan ist es, eine zentrale Firewall für von mir verwaltete (mobile) Endgeräte zu implementieren.

Die Geräte befinden sich in nicht von mir administrierten Netzwerken, sodass keine weiteren Netzwerkkomponenten physisch installiert werden können.

Bei den Geräten selbst handelt es sich um Smartphones, Tablets und Laptops mit den Betriebssystemen Android, iOS/iPadOS sowie Windows.

Ein erster Entwurf von mir sieht wie folgt aus:

Da die Netzwerke nicht von mir administriert werden, erschien mir als Halbwissender diese Vorgehensweise logisch. ;)

Die Geräte verbinden sich mit dem entsprechenden Netzwerk und greifen ausschließlich über ein von mir kontrolliertes VPN auf das Internet zu.

Zwischen VPN und Internet befindet sich eine Firewall, welche Verbindungen zu den gewünschten Adressen blockiert.

Über die Firewall sollen speziell ausgehende Verbindungen zu spezifischen IP-Adressen, ganzen IP-Adressräumen und auch Verbindungen zu spezifischen Ports für spezifische IP-Adressen und -räume blockiert werden können.

Gibt es für einen solchen Anwendungsfall eine Best Practice?

Wie würdet Ihr das Problem lösen?

Ist das Vorhaben überhaupt lösbar?!

Viele Fragezeichen...

Beste Grüße und ein schönes Wochenende

pls1byte

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4286480757

Url: https://administrator.de/forum/firewall-ueber-vpn-verbindung-4286480757.html

Ausgedruckt am: 21.07.2025 um 13:07 Uhr

10 Kommentare

Neuester Kommentar

Moin,

das ist so kein Hexen Werk.

Die Anleitungen hierzu haben wir alle hier im Forum.

Stichwort "Roadwarrior VPN PfSense".

Ich würde hier eine Sense (OSense oder PfSense) z.B. bei Hetzner auf einem Cloud Server installieren.

Kostet dich 5€ im Monat.

Das ganze ist eine FW und kann die von dir gewünschten VPN Services bereitstellen.

Gruß

Spirit

das ist so kein Hexen Werk.

Die Anleitungen hierzu haben wir alle hier im Forum.

Stichwort "Roadwarrior VPN PfSense".

Ich würde hier eine Sense (OSense oder PfSense) z.B. bei Hetzner auf einem Cloud Server installieren.

Kostet dich 5€ im Monat.

Das ganze ist eine FW und kann die von dir gewünschten VPN Services bereitstellen.

Gruß

Spirit

Du solltest auch noch dran denken - je nachdem wo die Geräte genutzt werden - immer einen Plan B zu haben. Nicht überall kannst du nen VPN aufbauen - sei es weils lokal geblockt ist oder sogar verboten wurde. Wäre ja dann ziemlich blöd wenn du zB. in China Urlaub machst und plötzlich dein Telefon nich mal Google Maps öffnen kann...

Einfach mal die Suchfunktion benutzen... 😉

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Scheitern am IPsec VPN mit MikroTik

Oder auch mit einem gehostetem vServer

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Scheitern am IPsec VPN mit MikroTik

Oder auch mit einem gehostetem vServer

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Das Problem ist, dass ich ja gar kein „richtiges“ bzw. überhaupt kein LAN habe

Das Zauberwort heisst Loopback Interface.über das ebenfalls nach Anleitung konfigurierte Wireguard VPN…

Ist eigentlich auch sinnfrei, denn das erzwingt eine zusätzliche und überflüssige Fricklei mit einem externen VPN Client auf den Endgeräten.Deutlich einfacher sowohl für dich und dein Management als auch für die Endanwender ist es immer mit den onboard VPN Clients also L2TP oder IKEv2 zu arbeiten!

Mal ganz abgesehen davon das WG auch immer noch Beta ist...

Du hättest auch für die Erstkonfig eine weitere VM mit dem Windows oder Linux installieren können. Über das VM Interface kommst du dann auch an die Sense heran.

Danach kannst du die zweite VM weg werfen. Alles andere ist raus geschmissenes Geld da WG ohne Probleme auf einer Sense läuft.

Oder hast du alles auf einem root Server installiert?

Danach kannst du die zweite VM weg werfen. Alles andere ist raus geschmissenes Geld da WG ohne Probleme auf einer Sense läuft.

Oder hast du alles auf einem root Server installiert?

@pls1byte genug antworten sind ja reingekommen.

Was genau hast du damit vor, habe noch nicht verstanden was genau das Ziel sein soll?

Was genau hast du damit vor, habe noch nicht verstanden was genau das Ziel sein soll?

Aktuell funktioniert alles wie ursprünglich geplant war.

Dann bleibt dir ja nur noch deinen Thread nun als erledigt zu schliessen!