Firtzbox + Opnsense + VLAN

Hallo,

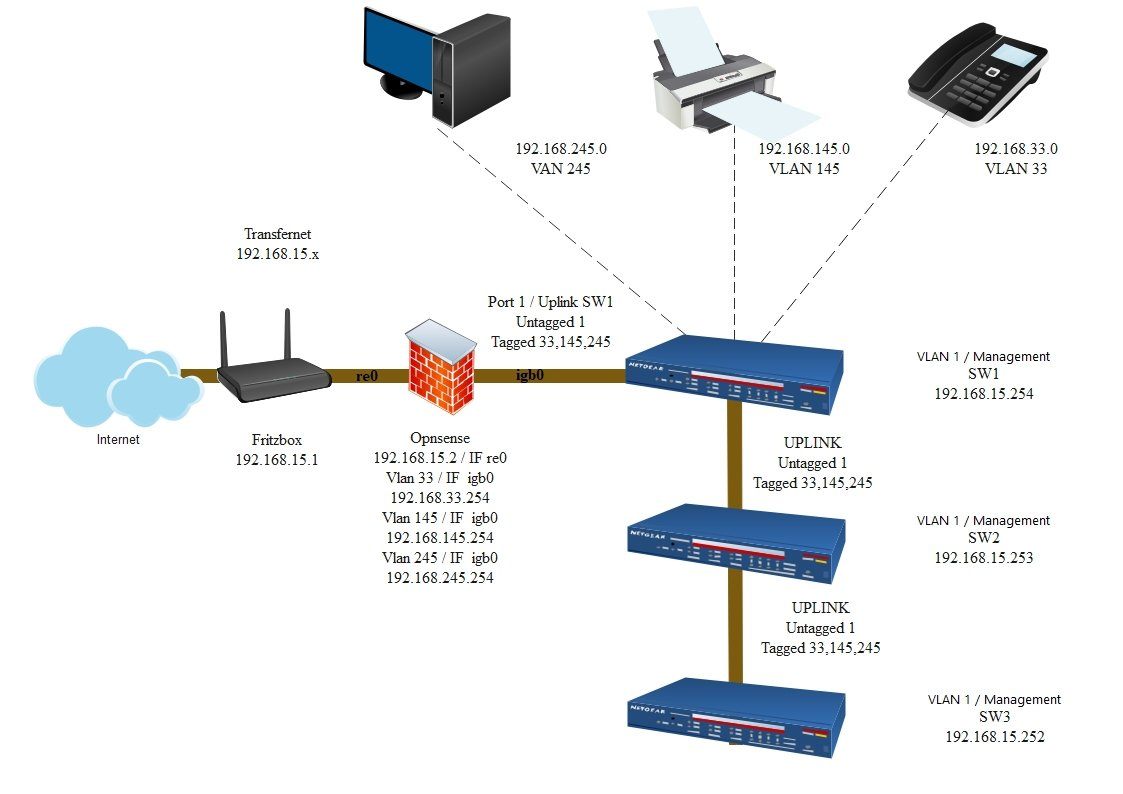

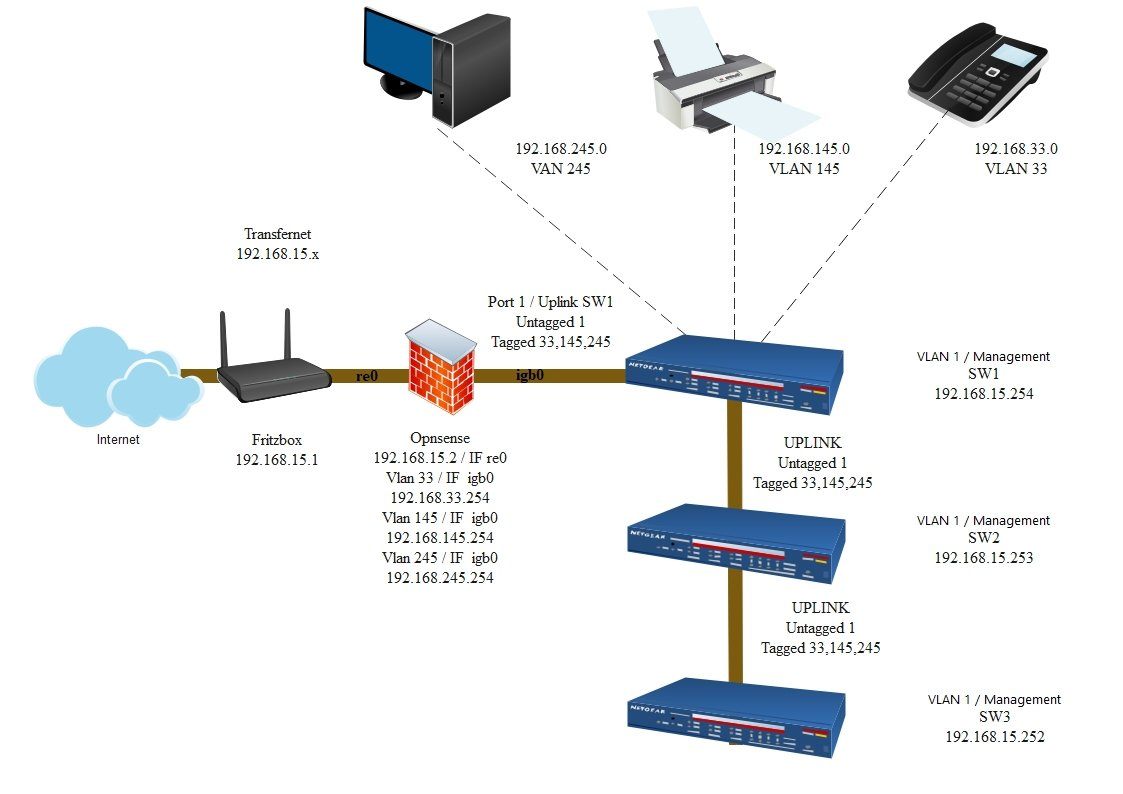

ich benötige bitte einmal Eure Unterstützung. Ich möchte gerne das in der Anlage ersichtliche Konstrukt realisieren. Es funktioniert soweit auch nur das ich in meinem Transfernetz 192.168.15.x die Switche nicht erreiche. Mit meinem Client müsste ich im selben Subnetz (angeschlossen an der Fritte oder an einem zusätzlichen Port meiner Opnsense) diese doch erreichen? Alles andere funktioniert, die Clients bekommen aus dem jeweiligen Vlan ihre korrekte IP (von der Oppnsense) und kommen auch ins Internet. Muss ich der Opnsense auch das VLAN 1 mitteilen/konfigurieren? Muss ich an meinem Client als Gateway meine Opnsense angeben? Da ich mich im selben Netz befinde mach das sicherlich keinen Sinn...

Manchmal sieht man den Baum vor lauter Wald nicht...Danke für Eure Unterstützung!

ich benötige bitte einmal Eure Unterstützung. Ich möchte gerne das in der Anlage ersichtliche Konstrukt realisieren. Es funktioniert soweit auch nur das ich in meinem Transfernetz 192.168.15.x die Switche nicht erreiche. Mit meinem Client müsste ich im selben Subnetz (angeschlossen an der Fritte oder an einem zusätzlichen Port meiner Opnsense) diese doch erreichen? Alles andere funktioniert, die Clients bekommen aus dem jeweiligen Vlan ihre korrekte IP (von der Oppnsense) und kommen auch ins Internet. Muss ich der Opnsense auch das VLAN 1 mitteilen/konfigurieren? Muss ich an meinem Client als Gateway meine Opnsense angeben? Da ich mich im selben Netz befinde mach das sicherlich keinen Sinn...

Manchmal sieht man den Baum vor lauter Wald nicht...Danke für Eure Unterstützung!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 660570

Url: https://administrator.de/forum/firtzbox-opnsense-vlan-660570.html

Ausgedruckt am: 15.07.2025 um 16:07 Uhr

3 Kommentare

Neuester Kommentar

Vorab erstmal der Hinweis das du einen fatalen IP Adressierungsfehler gemacht hast in deinem Netzwerk. Niemals dürfen 2 oder mehr IP Netze doppelt vorkommen wie bei dir das Transfernetz am WAN Port der FW und das interne Management Netz (vermutlich VLAN 1 ?!).

Solche simplen TCP/IP Grundlagen kennt man auch als als blutiger Laie. Sowas ist im TCP/IP nicht standardkonform, denn IP Netze müssen einzigartig sein. Logisch, denn wie sollte es im IP Netzwerk Routing sonst eine eindeutige Wegeführung geben ?! Lernt jeder Azubi im ersten Lehrjahr. Dein Transfernetz musst du also zwingend umadressieren in 192.168.215.0 /24 oder was auch immer so das es nicht doppelt vorkommt.

Das Transfer Netz sollte deshalb rein nur ein Transfernetz bleiben und niemals behandelt werden wie ein internes Netz.

Ideal wäre es in so einem Design immer wenn man die FritzBox durch ein reines NUR Modem ersetzt wie es hier beschrieben ist:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Denn dann ist der Internet Port der FW wirklich das Internet und man erspart sich die Frickelei mit einer doppelten Firewall und doppeltem NAT in einer Kaskade was auf die Performance geht. Sollte die FritzBox Voice machen betreibt man sie als einfachen IP Host nur mit der VoIP Anlagenfunktion im internen Netzwerk !

Alle deine anderen Fragen beantwortet das hiesige VLAN Tutorial im Detail:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn du dennoch das Risiko eingehen willst weil du unbedingt aus dem Transfer Netz auf die Switches zugreifen willst schaffst du das nur wenn du Löcher in die Firewall bohrst und diesen Traffic durch das geschützte Interface durchlässt. Dazu erstellst du 3 Dinge:

Du solltest dir aber genau überlegen ob du solchen Unsinn machst, denn damit konterkarierst du eigentlich dein an sich sinnvolles und sicheres Firewall Setup wenn du das Sicherheitskonzept so aushöhlst und die FW zu einem schweizer Käse und damit verwundbar machst. Mal gar nicht zu reden das so ein direkter ungeschützter Zugang zu deinen internen Netzen besteht. Ein NoGo normalerweise wenn man auf Datenschutz aus ist.

Zudem solltest du dir das o.a. VLAN Tutorial nochmals genau zu Gemüte führen, denn deine Fragestellung zu Gateways und die falsche Adressierung lässt befürchten das du nicht wirklich genau weisst was du da machst.

P.S.: Und korrigiere mal das peinliche "Firtzbox" in der Überschrift !! Hört deine FB sicher nicht gerne. 🤣

Texte an solch prominenter Stelle liest man doch erstmal Korrektur bevor man den Sende Knopf drückt !

Solche simplen TCP/IP Grundlagen kennt man auch als als blutiger Laie. Sowas ist im TCP/IP nicht standardkonform, denn IP Netze müssen einzigartig sein. Logisch, denn wie sollte es im IP Netzwerk Routing sonst eine eindeutige Wegeführung geben ?! Lernt jeder Azubi im ersten Lehrjahr. Dein Transfernetz musst du also zwingend umadressieren in 192.168.215.0 /24 oder was auch immer so das es nicht doppelt vorkommt.

nur das ich in meinem Transfernetz 192.168.15.x die Switche nicht erreiche.

Das ist ja auch klar und zu erwarten, denn für die Firewall bist du mit dem Transfernetz logischerweise ja schon im "Internet" !! Folglich blockt sie also alles was von außen auf sie und die internen Netze zugreifen will. Ist ja auch ein selbstverständliches und gewolltes Verhalten einer Firewall und deshalb hat man sie ja !!Das Transfer Netz sollte deshalb rein nur ein Transfernetz bleiben und niemals behandelt werden wie ein internes Netz.

Ideal wäre es in so einem Design immer wenn man die FritzBox durch ein reines NUR Modem ersetzt wie es hier beschrieben ist:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Denn dann ist der Internet Port der FW wirklich das Internet und man erspart sich die Frickelei mit einer doppelten Firewall und doppeltem NAT in einer Kaskade was auf die Performance geht. Sollte die FritzBox Voice machen betreibt man sie als einfachen IP Host nur mit der VoIP Anlagenfunktion im internen Netzwerk !

Alle deine anderen Fragen beantwortet das hiesige VLAN Tutorial im Detail:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn du dennoch das Risiko eingehen willst weil du unbedingt aus dem Transfer Netz auf die Switches zugreifen willst schaffst du das nur wenn du Löcher in die Firewall bohrst und diesen Traffic durch das geschützte Interface durchlässt. Dazu erstellst du 3 Dinge:

- eine FW Port Forwarding Regel für 3 Ports von TCP 8081 auf die interne Switch 1 IP, TCP 8082 auf die interne Switch 2 IP und TCP 8083 auf die interne Switch 3 IP. Ohne das kannst du niemals das NAT von außerhalb überwinden.

- Dann eine Regel die den Traffic TCP 8081, TCP 8082 und TCP 8083 auf die WAN IP der Firewall erlaubt

- Zusätzlich eine statische Route die dir das .15.0er Management Netz (VLAN 1) an die WAN IP der Firewall routet.

Du solltest dir aber genau überlegen ob du solchen Unsinn machst, denn damit konterkarierst du eigentlich dein an sich sinnvolles und sicheres Firewall Setup wenn du das Sicherheitskonzept so aushöhlst und die FW zu einem schweizer Käse und damit verwundbar machst. Mal gar nicht zu reden das so ein direkter ungeschützter Zugang zu deinen internen Netzen besteht. Ein NoGo normalerweise wenn man auf Datenschutz aus ist.

Zudem solltest du dir das o.a. VLAN Tutorial nochmals genau zu Gemüte führen, denn deine Fragestellung zu Gateways und die falsche Adressierung lässt befürchten das du nicht wirklich genau weisst was du da machst.

P.S.: Und korrigiere mal das peinliche "Firtzbox" in der Überschrift !! Hört deine FB sicher nicht gerne. 🤣

Texte an solch prominenter Stelle liest man doch erstmal Korrektur bevor man den Sende Knopf drückt !