Frage zu Webserver bzw. Domänen Einrichtung. AD

Guten Morgen und einen schönen Sonntag.

Sagt, ich würde gerne mal was abwägen.

In unserem LAN gibt es einen Physikalischen WebServer der für unsere Intranet Seite seine Dienste erfüllt. Er hat somit viele Files die nicht für die öffentlichkeit sind. Das Server OS ist ein Server 2003 mit Apache 2xx. Der Server ist in der Domäne aufgenommen und läuft unter dem domänen admin account.

Jetzt wollen wir einen Webserver für die öffentl. Webpage installieren. Was ist nun das sinnvollste um die größtmögliche sicherheit zu genießen, Kosten sind mom. nicht von Bedeutung??

1. Wir könnten einen virtuellen Server auf Server 1 einrichten. Nur sind auf diesem halt auch Daten gespeichert die nicht veröffentlich werden sollten, oder bei einem Angriff nicht erreichbar seien sollten.

2. Sollten wir den neuen Webserver physikalisch von dem Intranet-Webserver trennen, also einen 2. Server aufsetzten. Sollte dann der neue Webserver auch in die Domäne aufgenommen werden? Welches Account würdet ihr dann auf diesem nutzen, sollte ein eingeschränktes Account für den Öfftl.-Webserver genutzt werden? Oder gar das lokale Admin-Account od. Domänen Admin-Account.

Wie kann am wenigsten Schaden angerichtet werden, wenn der Server -gehackt- würde???

Ich weiß leider nicht wie wir es am besten realisieren sollten, daher hier mein posting, wäre schön wenn ihr eure Meinungen oder Vorschläge äußern würdet.

Was sind Vor und Nachteile???

Danke,

Tommy

Sagt, ich würde gerne mal was abwägen.

In unserem LAN gibt es einen Physikalischen WebServer der für unsere Intranet Seite seine Dienste erfüllt. Er hat somit viele Files die nicht für die öffentlichkeit sind. Das Server OS ist ein Server 2003 mit Apache 2xx. Der Server ist in der Domäne aufgenommen und läuft unter dem domänen admin account.

Jetzt wollen wir einen Webserver für die öffentl. Webpage installieren. Was ist nun das sinnvollste um die größtmögliche sicherheit zu genießen, Kosten sind mom. nicht von Bedeutung??

1. Wir könnten einen virtuellen Server auf Server 1 einrichten. Nur sind auf diesem halt auch Daten gespeichert die nicht veröffentlich werden sollten, oder bei einem Angriff nicht erreichbar seien sollten.

2. Sollten wir den neuen Webserver physikalisch von dem Intranet-Webserver trennen, also einen 2. Server aufsetzten. Sollte dann der neue Webserver auch in die Domäne aufgenommen werden? Welches Account würdet ihr dann auf diesem nutzen, sollte ein eingeschränktes Account für den Öfftl.-Webserver genutzt werden? Oder gar das lokale Admin-Account od. Domänen Admin-Account.

Wie kann am wenigsten Schaden angerichtet werden, wenn der Server -gehackt- würde???

Ich weiß leider nicht wie wir es am besten realisieren sollten, daher hier mein posting, wäre schön wenn ihr eure Meinungen oder Vorschläge äußern würdet.

Was sind Vor und Nachteile???

Danke,

Tommy

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 85947

Url: https://administrator.de/forum/frage-zu-webserver-bzw-domaenen-einrichtung-ad-85947.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

7 Kommentare

Neuester Kommentar

hallo,

ich werfe einfach mal das Stichwort DMZ in den Raum.

Damit läuft ein Server in einer von Außen zugänglichen Zone ist aber vom Rest des Netzwerkes abgeschottet. Aber bitte nicht die DMZ Funktion eines billig Routers, sondern ordentlich.

Daraus resultierend:

unabhängig vom AD und komplett selbstständig.

Wenn er dann geknackt wird hat der jenige einen Server, kommt aber nicht an den Rest ran.

Nils

ich werfe einfach mal das Stichwort DMZ in den Raum.

Damit läuft ein Server in einer von Außen zugänglichen Zone ist aber vom Rest des Netzwerkes abgeschottet. Aber bitte nicht die DMZ Funktion eines billig Routers, sondern ordentlich.

Daraus resultierend:

unabhängig vom AD und komplett selbstständig.

Wenn er dann geknackt wird hat der jenige einen Server, kommt aber nicht an den Rest ran.

Nils

Moin Nils, Moin tom1234,

Nils hat es richtig erwähnt....eine richtige DMZ aufbauen. Nicht das "Feature" der Router benutzen". Das kann schnell mal in die Hose gehen.

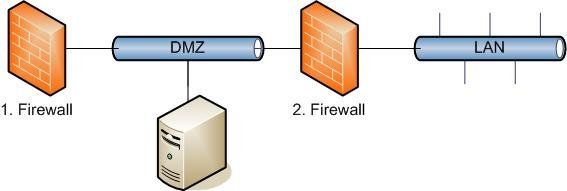

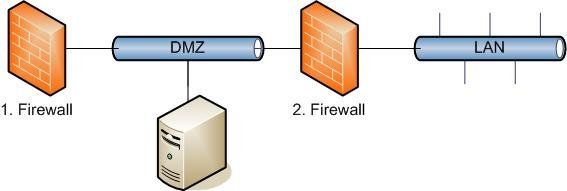

So sollte das ausehen:

Die 1. Firewall kann ruhig dein Router sein. Spricht nichts dagegen. Die DMZ hat ein völlig anderes IP-Subnetz wie das LAN! Also gut überlegen...

Die 2. Firewall kann ein Server mit 2 Netzwerkkarten sein und mit einem Squid (kostenlos) oder ISA (Kostet). Hier ist zu überlegen, ob du Windows oder Linux laufen lassen möchtest. Der Firewalldienst muss eben sauber konfiguiert sein....ansonsten bringt das nichts.

Der Webserber sollte mit Debian 4r2 laufen...gilt zur Zeit am sichersten. Mit den notwenigsten Diensten (z.B. Apache, PHP, SSH). Somit ist erstmal sichergestellt, dass die Angriffsfläche so klein wie möglich ist.

Im Router machst du dann einfach n Portforwarding auf den Server und gut ist.

Grüße

Dani

Nils hat es richtig erwähnt....eine richtige DMZ aufbauen. Nicht das "Feature" der Router benutzen". Das kann schnell mal in die Hose gehen.

So sollte das ausehen:

Die 1. Firewall kann ruhig dein Router sein. Spricht nichts dagegen. Die DMZ hat ein völlig anderes IP-Subnetz wie das LAN! Also gut überlegen...

Die 2. Firewall kann ein Server mit 2 Netzwerkkarten sein und mit einem Squid (kostenlos) oder ISA (Kostet). Hier ist zu überlegen, ob du Windows oder Linux laufen lassen möchtest. Der Firewalldienst muss eben sauber konfiguiert sein....ansonsten bringt das nichts.

Der Webserber sollte mit Debian 4r2 laufen...gilt zur Zeit am sichersten. Mit den notwenigsten Diensten (z.B. Apache, PHP, SSH). Somit ist erstmal sichergestellt, dass die Angriffsfläche so klein wie möglich ist.

Im Router machst du dann einfach n Portforwarding auf den Server und gut ist.

Grüße

Dani

Danke nochmal an Dani, du hast mir jetzt schon ein paar mal gut geholfen.

Danke für die Blumen.. Genau...du hast 2 unterschiedliche Netze. Das DMZ Netz bitte nur so groß machen wie es notwenig ist. Also am Fang reicht eine SnM von 255.255.255.248. => Du hast 4 IP-Adressen zur Verfügung. Bringt einfach ein bisschen mehr Sicherheit mit sich.

Ich benötige also noch einen Rechner auf dem ich die Firewall/ISA Server installiere.

Genau...das ist am Einfachsten. Du kannst aber auch - wenn der Rechner genug Leistung hat - die Server virtualisieren. Das hat den Vorteil sie lassen sich später einfach umziehen, wenn die Hardware getauscht werden muss bzw. bei einem Hardwareausfall schnell auf einem anderne Rechner wieder hochgezogen werden.Ich würde 2x Windows Server 2003 aufsetzen. 1x für den ISA und nichts anderes und den 2. für Dateiserver, DNS, DHCP, etc....

Also bei unterschiedlichen Server 2003 die local mehrere Dienste ausführen, wer sollte da als

aktiver User angemeldet sein, und sollten alle localen Server auch in dem AD aufgenommen

sein?

Aktuell angemeldet sein muss kein User. Das sollte imemr so sein...ein Benutzer sollte nur aktiv angemeldet sein, wenn arbeiten durchgeführt werden. Alles andere ist eine Sicherheitsaspekt.aktiver User angemeldet sein, und sollten alle localen Server auch in dem AD aufgenommen

sein?

und sollten alle localen Server auch in dem AD aufgenommen sein?

Ja, wenn diese im LAN stehen, ist das am einfachsten. Denn die NTFS-Rechte für Freigaben, etc... kannst du dann an den AD Benutzer festlegen. Vereinfacht den Zeitaufwand enorm.Nehme ich diesen dann auch in die Domäne, geht das überhaupt?

Ja nicht! Auf der Kiste lässt du am besten Linux laufen und den Apache, DB, etc... einfach alles löschen, was du nicht benötigst.Wenn ich nun zusätzlich noch einen VPN Server haben möchte, wie sollte ich das machen??

Kann ich VPN Server in Netz B laufen lassen und mit AD User aus Netz A arbeiten???

Also am Einfachsten wäre es wenn dein Router als VPN-Server konfiguriert werden kann. Ansonsten wird der Zugang auf dem ISA Server konfiguriert und die entsprechenden Ports auf den ISA weitergeleitet (Forwarding). Aber das ist wieder eine andere Baustelle!Kann ich VPN Server in Netz B laufen lassen und mit AD User aus Netz A arbeiten???

Grüße

Dani