Mikrotik mehrere VirtualAccessPoints mit gleicher SSID

Hallo zusammen, dank aqui habe ich mir 2 Mikrotiksen gekauft und erlerne die Teile gerade, (meistens auch mit aquis Hilfe, Ein Dank an dieser Stelle)

Klasse Geräte mit coolen Möglichkeiten, wenn mans denn kann...

Ich habe mir erfolgreich das Wifi eingerichtet und wollte nun zum Testen einen VAP für Gäste (evtl. später einmal) einrichten.

Das klappt auch soweit, auf einem läuft ja mein DHCP, da bekomme ich auch problemlos mit AP oder vAP die Adressen aus dem Pool, welchen ich möchte.

Nur wie realisiere ich das auf dem anderen, da läuft kein DHCP (der macht nur AP ohne irgendetwas anderes) und er gibt immer die DHCP Anfrage an AP1, bekommt dann auch eine IP aus Pool 1. -> Hoffe ihr versteht mich, versteh mich fast selbst nicht...

Pool 2 soll aber doch für den vAP sein! Wie sag ich der Kiste, auf der nicht der DHCP läuft, nimm eine IP aus Pool 2.

Danke.

Klasse Geräte mit coolen Möglichkeiten, wenn mans denn kann...

Ich habe mir erfolgreich das Wifi eingerichtet und wollte nun zum Testen einen VAP für Gäste (evtl. später einmal) einrichten.

Das klappt auch soweit, auf einem läuft ja mein DHCP, da bekomme ich auch problemlos mit AP oder vAP die Adressen aus dem Pool, welchen ich möchte.

Nur wie realisiere ich das auf dem anderen, da läuft kein DHCP (der macht nur AP ohne irgendetwas anderes) und er gibt immer die DHCP Anfrage an AP1, bekommt dann auch eine IP aus Pool 1. -> Hoffe ihr versteht mich, versteh mich fast selbst nicht...

Pool 2 soll aber doch für den vAP sein! Wie sag ich der Kiste, auf der nicht der DHCP läuft, nimm eine IP aus Pool 2.

Danke.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 233966

Url: https://administrator.de/forum/mikrotik-mehrere-virtualaccesspoints-mit-gleicher-ssid-233966.html

Ausgedruckt am: 26.07.2025 um 01:07 Uhr

2 Kommentare

Neuester Kommentar

Du musst die beiden virtuellen APs / SSIDs natürlich splitten auf unterschiedliche Netze sprich VLANs wie Kollege Netman das oben schon richtig bemerkt hat !

Damit trennst du dann diesen Traffic und kannst die IPs separat über unterschiedliche DHCP Server bzw. Pools im MT verwalten.

Dieses Tutorial hat die Grundlagen dazu (Praxisbeispiel).

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Beim Mikrotik RB 751U sind das die folgenden ToDos hier als Beispiel 2 WLANs "Privat" und "Gaeste" die in den VLANs 10 und 20 arbeiten und der Tagged Port mit beiden VLANs Ethernet 4 ist.

Die Ports 2 und 3 sind hier testweise als Accessports auch in den Vlans 10 und 20 also Port 2 in Vlan 10 und Port 3 in VLAN 20:

Im WLAN sieht man jetzt 2 WLANs "Privat" und "Gaeste". Privat hängt am MT auch an ether-2 und analog "Gaeste" and ether-3, das erleichtert den Test mit einem kabelgebundenen Laptop z.B. ob der tagged Uplink beider VLANs auf ether-4 funktioniert.

Wer es nicht braucht kann diese beiden Interfaces natürlich auch weglassen.

An ether-4 kann man dann entsprechend eine pfSense mit Hotspot und Captive Portal hängen oder einen VLAN Router der dann beide VLANs routet bzw. den Zugang kontrolliert.

Will man das nicht kann das lokal natürlich auch der Mikrotik machen !

Dafür gibt man unter "IP" im Menü den VLAN Interfaces vlan-10 und vlan-20 einfach eine entsprechende IP und schon routet der Mikrotik.

Analog geht das mit DHCP. Die kann entweder ein an Port ether-4 angeschlossener Router / Firewall vergeben oder der MT selber.

In der o.a. Beschreibung ist noch keine Verschlüsselung aktiviert für das "Privat" WLAN, was man natürlich nachholen sollte. WPA 2 mit Preshared keys und AES CCMP und TKIP nicht aktivieren.

Hier die einzelnenn Screenshots zum o.a. Setup (Winbox bzw. WebGUI:

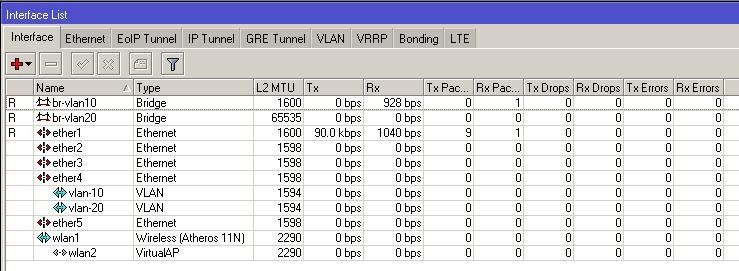

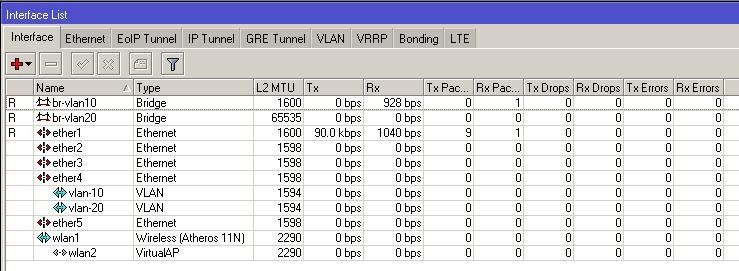

Interfaces

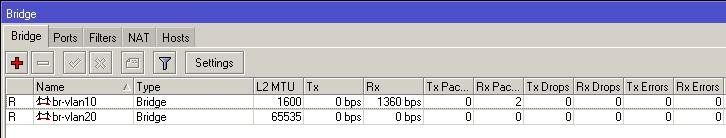

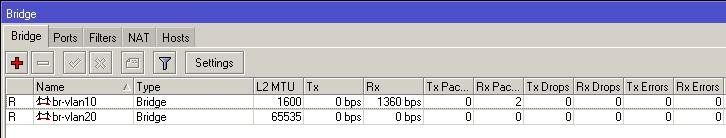

Bridges

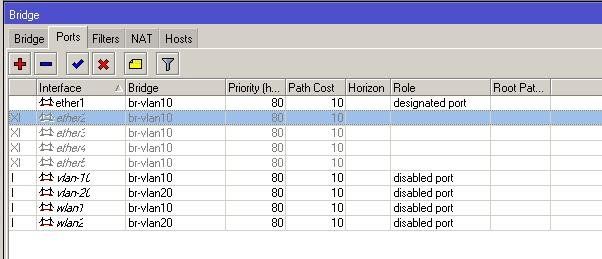

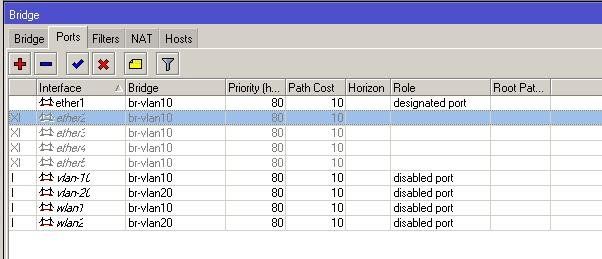

Portzuweisung auf den Bridges

( Port ether-4 hier "disabled" weil hier im Testsetup physisch kein tagged Uplink angeschlossen !)

( Port ether-4 hier "disabled" weil hier im Testsetup physisch kein tagged Uplink angeschlossen !)

Damit trennst du dann diesen Traffic und kannst die IPs separat über unterschiedliche DHCP Server bzw. Pools im MT verwalten.

Dieses Tutorial hat die Grundlagen dazu (Praxisbeispiel).

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Beim Mikrotik RB 751U sind das die folgenden ToDos hier als Beispiel 2 WLANs "Privat" und "Gaeste" die in den VLANs 10 und 20 arbeiten und der Tagged Port mit beiden VLANs Ethernet 4 ist.

Die Ports 2 und 3 sind hier testweise als Accessports auch in den Vlans 10 und 20 also Port 2 in Vlan 10 und Port 3 in VLAN 20:

- Beim Mikrotik die Default Konfig löschen System -> Reset Configuration, Haken bei "No Default Config" und Rebooten

- Unter Interfaces und + 2 VLANs hinzufügen vlan-10 und vlan-20 und die vlan ID dort entsprechend auf 10 und 20 passend setzen.

- Für den Tagged Uplink Port hier "ether 4" setzen und "Service Tag" anhaken.

- Unter Interfaces den Port "wlan1" doppelklicken und unter Wireless Mode auf "ap bridge" setzen, SSID auf "Privat" setzen. Ggf. Kanal anpassen. (inSSIDer)

- Unter Interfaces + klicken und Virtual AP hinzufügen und unter Wireless SSID auf "Gaeste" setzen.

- Auf "Bridge" klicken und mit + Bridge hinzufügen z.B. Name "br-vlan10" und das gleiche wiederholen für "br-vlan20"

- Nun müssen die einzelnen Ports diesen Bridges zugeordnet werden:

- Unter Bridges auf "Ports" klicken und + und dann die Ports zuordnen. Für die Bridge br-vlan10 sind das die Ports ether-2, vlan-10, wlan1 Für die Bridge br-vlan20 dann analog die Ports ether-3, vlan-20, wlan2

- Das Interface wlan1 nun noch aktivieren und fertig ist der mSSID Accesspoint.

Im WLAN sieht man jetzt 2 WLANs "Privat" und "Gaeste". Privat hängt am MT auch an ether-2 und analog "Gaeste" and ether-3, das erleichtert den Test mit einem kabelgebundenen Laptop z.B. ob der tagged Uplink beider VLANs auf ether-4 funktioniert.

Wer es nicht braucht kann diese beiden Interfaces natürlich auch weglassen.

An ether-4 kann man dann entsprechend eine pfSense mit Hotspot und Captive Portal hängen oder einen VLAN Router der dann beide VLANs routet bzw. den Zugang kontrolliert.

Will man das nicht kann das lokal natürlich auch der Mikrotik machen !

Dafür gibt man unter "IP" im Menü den VLAN Interfaces vlan-10 und vlan-20 einfach eine entsprechende IP und schon routet der Mikrotik.

Analog geht das mit DHCP. Die kann entweder ein an Port ether-4 angeschlossener Router / Firewall vergeben oder der MT selber.

In der o.a. Beschreibung ist noch keine Verschlüsselung aktiviert für das "Privat" WLAN, was man natürlich nachholen sollte. WPA 2 mit Preshared keys und AES CCMP und TKIP nicht aktivieren.

Hier die einzelnenn Screenshots zum o.a. Setup (Winbox bzw. WebGUI:

Interfaces

Bridges

Portzuweisung auf den Bridges