Frage zum MikroTik Router 750

Hi Community,

ich habe eine bestimmt einfache Verständnis Frage zum Thema MikroTik Router 750.

Ich habe leider nicht so viel Erfahrung mit MikroTik und möchte deswegen kurz von den Profis wissen, ob dies so möglich ist.

Szenario:

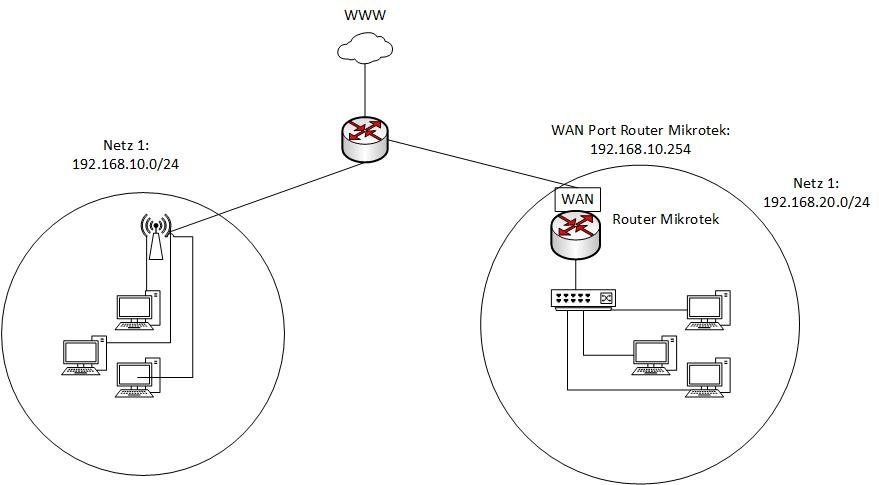

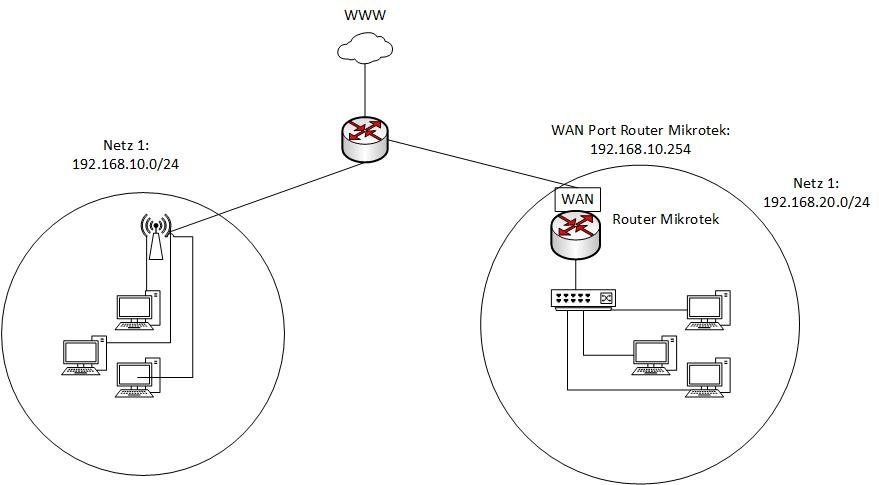

Im Anhang der Netzplan.

Ich habe ein normales Netzwerk, welches durch einen Router und WLAN die Clients versorgt und die Internetverbindung herstellt.

192.168.10.0 / 24

Nun möchte ich ein zweites Netzwerk erstellen, welches ebenfalls Internetzugriff bekommen soll.

192.168.20.0 / 24

In diesem Fall kommt natürlich ein Router ins spiel, welcher die Netze routen kann.

Entweder über eine statische Route ins Netz 2 oder über NAT.

Wichtige Punkte:

- das Netzwerk an dem Netz 2 hängt, wechselt sehr oft (Locations). Somit kann ich nicht auf die einzelnen Router zugreifen und eine Route ins Netz 2 konfigurieren.

Bedeutet in meinem Fall komme ich vermutlich nicht um NAT herum.

Nun die Frage zum MikroTik Router. Kann ein MikroTik ROuter 750 G NAT in diesem Szenario?

Port 1 WAN Port vom 10er Netz (z.B. 192.168.10.254 /24) am bestem immer auf DHCP.

Die restlichen Ports sollen das zweite Netz 192.168.20.0/24 abbilden.

Ich denke, dass der Mikrotek Router dies auf jeden Fall kann, nur wollte ich mir zur Sicherheit die Antwort von euch einholen.

Alternativ wäre natürlich ein APU Board mit Sophos UTM oder XG Firewall drauf, welche es auf jeden Fall kann.

Danke euch im Voraus.

Grüße Phil

ich habe eine bestimmt einfache Verständnis Frage zum Thema MikroTik Router 750.

Ich habe leider nicht so viel Erfahrung mit MikroTik und möchte deswegen kurz von den Profis wissen, ob dies so möglich ist.

Szenario:

Im Anhang der Netzplan.

Ich habe ein normales Netzwerk, welches durch einen Router und WLAN die Clients versorgt und die Internetverbindung herstellt.

192.168.10.0 / 24

Nun möchte ich ein zweites Netzwerk erstellen, welches ebenfalls Internetzugriff bekommen soll.

192.168.20.0 / 24

In diesem Fall kommt natürlich ein Router ins spiel, welcher die Netze routen kann.

Entweder über eine statische Route ins Netz 2 oder über NAT.

Wichtige Punkte:

- das Netzwerk an dem Netz 2 hängt, wechselt sehr oft (Locations). Somit kann ich nicht auf die einzelnen Router zugreifen und eine Route ins Netz 2 konfigurieren.

Bedeutet in meinem Fall komme ich vermutlich nicht um NAT herum.

Nun die Frage zum MikroTik Router. Kann ein MikroTik ROuter 750 G NAT in diesem Szenario?

Port 1 WAN Port vom 10er Netz (z.B. 192.168.10.254 /24) am bestem immer auf DHCP.

Die restlichen Ports sollen das zweite Netz 192.168.20.0/24 abbilden.

Ich denke, dass der Mikrotek Router dies auf jeden Fall kann, nur wollte ich mir zur Sicherheit die Antwort von euch einholen.

Alternativ wäre natürlich ein APU Board mit Sophos UTM oder XG Firewall drauf, welche es auf jeden Fall kann.

Danke euch im Voraus.

Grüße Phil

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 506313

Url: https://administrator.de/forum/frage-zum-mikrotik-router-750-506313.html

Ausgedruckt am: 15.07.2025 um 20:07 Uhr

13 Kommentare

Neuester Kommentar

Vorab: Der Hersteller heisst Mikrotik ! (Überschrift, (Korrektur mit "Bearbeiten" Button))

Zu deinen Punkten:

Wie gesagt das ist bereits so fest in der Default Konfig der Systeme immer voreingestellt. Guckst du auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Nochwas:

Der 750G hat eine neue Produktbezeichnung sofern du die 1Gig Variante meinst. Der heisst jetzt heX

varia-store.com/de/produkt/36790-mikrotik-routerboard-hex-mit-88 ...

Zu deinen Punkten:

- Ja, dann ist NAT zwangsläufig Pflicht für dich. Hat den Vorteil das du mit deinem lokalen LAN am Mikrotik auch aus diesen Netzen nicht angreifbar bist und geschützt bist durch die MT Firewall. Bedeutet aber dann auch das du aktiv aus dem Netz wo du angeschlossen bist von dortigen Endgeräten keine initiale Verbindung in dein Netz aufbauen kannst. Was immer geht natürlich ist aus deinem Netz auf Geräte in diesem Anschlussnetz zuzugreifen, das klappt immer.

- ALLE MT Router rennen mit RouterOS als Betriebssystem und RouterOS supportet immer NAT. Es ist also niemals eine Frage der HW oder Modellplattform. RouterOS kann immer NAT auf jedem Modell was RouterOS supportet. Besser noch, es ist gleich aktiviert in der Default Konfig. Du kannst also den Router out of the Box einschalten und er ist für dein Szenario gleich einsatzbereit.

Port 1 WAN Port vom 10er Netz (z.B. 192.168.10.254 /24) am bestem immer auf DHCP.

Wenn du hiermit den DHCP Client Mode meinst dann ja ! (Auf keinen Fall natürlich Server Mode sonst gibt es logischerweise Adress Chaos im 10er Netz !)Wie gesagt das ist bereits so fest in der Default Konfig der Systeme immer voreingestellt. Guckst du auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Ich denke, dass der Mikrotek Router dies auf jeden Fall kann

Ja, richtig. Solch einfachen Standard macht der natürlich mit links.Alternativ wäre natürlich ein APU Board mit Sophos UTM oder XG Firewall drauf

Nein, nicht besser nur anders, denn der MT hat auch eine Firewall an Bord. Wenn überhaupt dann nur pfSense Nochwas:

Der 750G hat eine neue Produktbezeichnung sofern du die 1Gig Variante meinst. Der heisst jetzt heX

varia-store.com/de/produkt/36790-mikrotik-routerboard-hex-mit-88 ...

Will natürlich keinen MikroTIK User damit verärgern :D

Wenn überhaupt dann verärgerst du den Hersteller ! Die Default Config müsste ich ja nur löschen, wenn ich hinter dem MikroTIK mehrer verschiedene Netze hätte.

Nein !Auch mehrere IP Netze hinter dem Mikrotik kann dieser per NAT umsetzen auf das "Anschlussnetz" !

An deinem Mikrotik kannst du soviele lokale IP Netze anschliessen wie du willst. Die werden alle zentral dann auf die IP des Anschluss Netzes geNATet. In deinen lokjalen IP Netzen kann dann jeder mit jedem es sei denn du limitierst das dann über eigene Access Regeln.

Da merkt man, dass ich mein MikroTik 750 schon vor einer ganzen Weile gekauft habe

Und dann stellst du solche Fragen hier ?? Das hättest du ja dann schnell in einem Testaufbau dir alles selbst beantworten können ! Leider finde ich momentan auch kein Netzteil dazu.

Die MTs nutzen alle ein Standard 24 Volt 1A Netzteil mit Plus auf dem Mittelpin des Hohlsteckers.Amazon oder Reichelt haben soviel davon das sie sie schon verkaufen müssen.

reichelt.de/steckernetzteil-24-w-24-v-1-a-hnp-24-240l6-p177032.h ...

amazon.de/JRing-Stecker-Netzteil-Radiowecker-LED-Strip-Lichtleis ...

Gibts auch bei jedem Blödmarkt von der Stange.

Ich habe es nun kurz getestet und es läuft sauber.

Wäre auch verwunderlich wenn nicht ! Momentan ist es so, dass ich logischerweise aus netz2 auf alle Clients on Netz1 zugreifen kann.

Wenn "Netz 2" das lokale hinter dem MT ist dann ist das so...das ist richtig.st es irgendwie möglich im Mikrotik router zu konfigurieren, dass nur Internet möglich und kein Zugriff auf Clients in Netzt1?

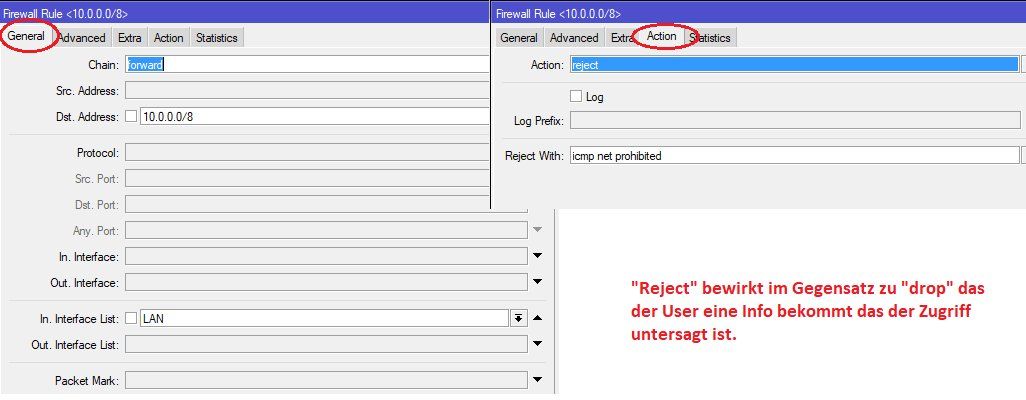

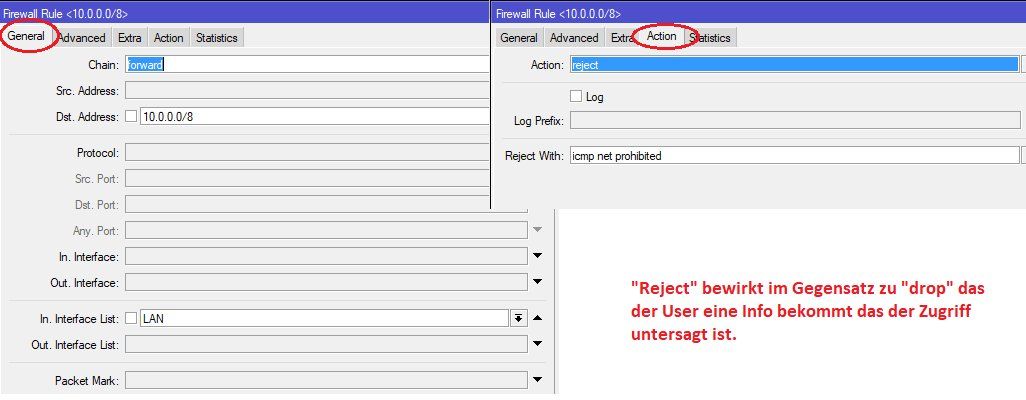

Ja, das geht natürlich ! Das stellst du in der Firewall ein mit einer Regel wo du den Zugriff auf alle privaten RFC 1918 IPs verbietest:de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Ein simpler Einzeiler im Firewall Setup des MT.

Ich hatte den TO jetzt so verstanden das er die Zugriffe von seinem lokalen LAN hinter dem MT auf Endgeräte im "Anschlussnetz" verhindern will.

Er möchte quasi das "Anschlussnetz" rein nur als Transportvehikel ins Internet nutzen. So könnte man zumindest die Argumentation bzw. Frage des TO verstehen. Würde ja auch so Sinn machen um die Endgeräte des "Anschlußinhabers" in seinem Netz nicht zu kompromittieren.

Am einfachsten geht das dann wenn man der Firewall die Zugriffe auf RFC-1918 private Adressen als Zieladressen global untersagt.

Dann kann er nicht in "Anschlußnetze" verbinden die private RFC 1918 Adressen nutzen, kann aber alles andere im Internet erreichen.

Er möchte quasi das "Anschlussnetz" rein nur als Transportvehikel ins Internet nutzen. So könnte man zumindest die Argumentation bzw. Frage des TO verstehen. Würde ja auch so Sinn machen um die Endgeräte des "Anschlußinhabers" in seinem Netz nicht zu kompromittieren.

Am einfachsten geht das dann wenn man der Firewall die Zugriffe auf RFC-1918 private Adressen als Zieladressen global untersagt.

Dann kann er nicht in "Anschlußnetze" verbinden die private RFC 1918 Adressen nutzen, kann aber alles andere im Internet erreichen.

So sehen dann die Filterregeln aus die Den Zugriff in die Anschlussnetze verbieten:

Erweiterte Filterregel der Default Konfig Einstellungen:

1) Filterregel für die 3 freien privaten RFC 1918 IP Netze:

Das wiederholst du für die 3 Bereiche.

Das wiederholst du für die 3 Bereiche.

2.) Regeln hinter die LAN Regel schieben:

Fertisch

Check obs klappt:

(192.168.1.254 ist hier im Setup der Internet Router im "Anschlussnetz")

ACHTUNG !:

Das filtert jetzt nur die privaten RFC 1918 IP Netze als Anschlussnetze. Wenn da mal einer eine öffentliche oder andere IP Hat dann greifen die Regeln natürlich nicht.

Das sollte aber 99,9% aller Fälle abdecken.

Erweiterte Filterregel der Default Konfig Einstellungen:

1) Filterregel für die 3 freien privaten RFC 1918 IP Netze:

2.) Regeln hinter die LAN Regel schieben:

Fertisch

Check obs klappt:

C:\Users\User>ping 8.8.8.8

Ping wird ausgeführt für 8.8.8.8 mit 32 Bytes Daten:

Antwort von 8.8.8.8: Bytes=32 Zeit=13ms TTL=55

Antwort von 8.8.8.8: Bytes=32 Zeit=12ms TTL=55

Antwort von 8.8.8.8: Bytes=32 Zeit=13ms TTL=55

Antwort von 8.8.8.8: Bytes=32 Zeit=13ms TTL=55

Ping-Statistik für 8.8.8.8:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 12ms, Maximum = 13ms, Mittelwert = 12ms

C:\Users\User>ping 192.168.1.254

Ping wird ausgeführt für 192.168.1.254 mit 32 Bytes Daten:

Antwort von 192.168.88.1: Zielnetz nicht erreichbar.

Antwort von 192.168.88.1: Zielnetz nicht erreichbar.

Antwort von 192.168.88.1: Zielnetz nicht erreichbar.

Antwort von 192.168.88.1: Zielnetz nicht erreichbar.

Ping-Statistik für 192.168.1.254:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust), ACHTUNG !:

Das filtert jetzt nur die privaten RFC 1918 IP Netze als Anschlussnetze. Wenn da mal einer eine öffentliche oder andere IP Hat dann greifen die Regeln natürlich nicht.

Das sollte aber 99,9% aller Fälle abdecken.