Ein paar Fragen zu meiner VLAN Infrastruktur zu Hause

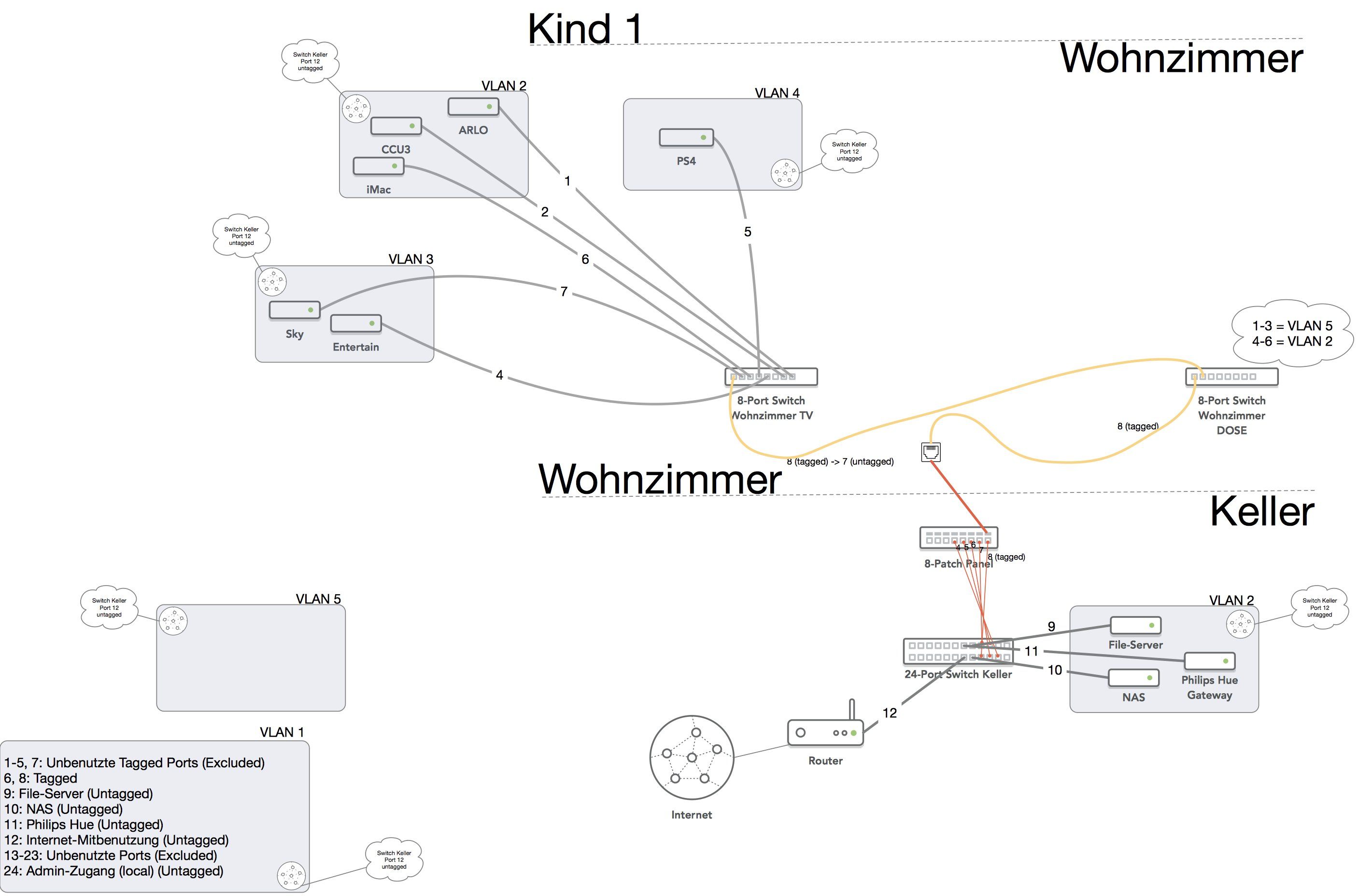

Um den Umgang mit VLAN zu lernen, habe ich aktuell die auf dem Bild zu sehende Infrastruktur aufgebaut.

Das funktioniert im Großen und Ganzen auch soweit.

Ich habe aber ein paar Verständnisfragen, bzw. Fragen, zu Dingen die ich gerne noch umsetzen würde.

1. Mir war wichtig, dass alle 5 VLANs Zugang zum Internet erhalten.

Ich war etwas überrascht, dass das tatsächlich so funktioniert, weil ich im Hinterkopf hatte, dass ein Port nur einmal untagged sein darf.

Liegt das in meinem konkreten Fall daran, dass der Router automatisch dem VLAN1 zugeordnet wurde, oder warum klappt das so?

2. Ich habe die Fritzbox (LAN 4) auf den Gastzugang eingestellt und dann mit Port 13 verbunden.

Dann habe ich VLAN5 mit Port 13 untagged gesetzt. Sobald ich von Port 12 auf 13 wechsele hat man keinen Zugang mehr zum Internet.

Ich habe diesen jetzt auch auf 12 gelassen, da auch so kein Zugriff auf die anderen Geräte möglich ist.

Hat trotzdem eine Erklärung warum das so ist.

3. VLAN1 muss so eingestellt sein, sonst kann ich nicht von Außen über die Domain auf den Chat etc. zugreifen.

Es verhält sich hier ähnlich wie in Frage 1. Wieso kann ich ohne Probleme den NAS beispielsweise in VLAN1 und VLAN2 untagged setzen?

4. Wie ist eigentlich sichergestellt, dass sich die Datenpakete Internet nicht mit dem Broadcast des VLANS vermischen – nur durch die Frames mit Angabe der VLAN/PVID?

5. Im Keller habe ich einen Zyxel Switch. In den Zimmern jeweils TP-Link. Bei den TP-Link Switches musste ich immer noch die PVIDs setzen.

Beim Zyxel Switch in der Port-Einstellung sind alle Ports der PVID 1 zugeordnet.

Soll/Muss ich das so lassen?

6. Im Wohnzimmer habe ich zwei Switches. Der erste Switch geht vom Port 8 (tagged) in den zweiten Switch Port 7 (untagged) und der Port 8 (tagged) über das Verlegekabel in den Keller.

Ich hatte erst Port 7 des zweiten Switches auch tagged. Dann hatte ich keine Zugriffe mehr. Warum ist das so?

7. Ich hatte eigentlich vor eine zweite Homematic CCU in den Keller zu stellen und dem VLAN2 zuzuordnen, die an das Internet angeschlossen wird und E-Mails versendet.

Die CCU die sich schon in VLAN2 befindet wollte ich ursprünglich vom Internet trennen.

Dafür müsste ich diese aber aus dem VLAN2 nehmen. Wenn ich das aber tue, dann kann die erste keine HTTP-Requests an die andere senden, es sei denn ich hätte einen Router/Switch Layer 3 der das routet. Oder kann man das doch mit einer Fritzbox 7490 lösen?

8. Gibt es eigentlich eine Möglichkeit bei der Fritzbox das WLAN Gastnetz anzuschalten und das WLAN-Funketz auszuschalten?

Das funktioniert im Großen und Ganzen auch soweit.

Ich habe aber ein paar Verständnisfragen, bzw. Fragen, zu Dingen die ich gerne noch umsetzen würde.

1. Mir war wichtig, dass alle 5 VLANs Zugang zum Internet erhalten.

Ich war etwas überrascht, dass das tatsächlich so funktioniert, weil ich im Hinterkopf hatte, dass ein Port nur einmal untagged sein darf.

Liegt das in meinem konkreten Fall daran, dass der Router automatisch dem VLAN1 zugeordnet wurde, oder warum klappt das so?

2. Ich habe die Fritzbox (LAN 4) auf den Gastzugang eingestellt und dann mit Port 13 verbunden.

Dann habe ich VLAN5 mit Port 13 untagged gesetzt. Sobald ich von Port 12 auf 13 wechsele hat man keinen Zugang mehr zum Internet.

Ich habe diesen jetzt auch auf 12 gelassen, da auch so kein Zugriff auf die anderen Geräte möglich ist.

Hat trotzdem eine Erklärung warum das so ist.

3. VLAN1 muss so eingestellt sein, sonst kann ich nicht von Außen über die Domain auf den Chat etc. zugreifen.

Es verhält sich hier ähnlich wie in Frage 1. Wieso kann ich ohne Probleme den NAS beispielsweise in VLAN1 und VLAN2 untagged setzen?

4. Wie ist eigentlich sichergestellt, dass sich die Datenpakete Internet nicht mit dem Broadcast des VLANS vermischen – nur durch die Frames mit Angabe der VLAN/PVID?

5. Im Keller habe ich einen Zyxel Switch. In den Zimmern jeweils TP-Link. Bei den TP-Link Switches musste ich immer noch die PVIDs setzen.

Beim Zyxel Switch in der Port-Einstellung sind alle Ports der PVID 1 zugeordnet.

Soll/Muss ich das so lassen?

6. Im Wohnzimmer habe ich zwei Switches. Der erste Switch geht vom Port 8 (tagged) in den zweiten Switch Port 7 (untagged) und der Port 8 (tagged) über das Verlegekabel in den Keller.

Ich hatte erst Port 7 des zweiten Switches auch tagged. Dann hatte ich keine Zugriffe mehr. Warum ist das so?

7. Ich hatte eigentlich vor eine zweite Homematic CCU in den Keller zu stellen und dem VLAN2 zuzuordnen, die an das Internet angeschlossen wird und E-Mails versendet.

Die CCU die sich schon in VLAN2 befindet wollte ich ursprünglich vom Internet trennen.

Dafür müsste ich diese aber aus dem VLAN2 nehmen. Wenn ich das aber tue, dann kann die erste keine HTTP-Requests an die andere senden, es sei denn ich hätte einen Router/Switch Layer 3 der das routet. Oder kann man das doch mit einer Fritzbox 7490 lösen?

8. Gibt es eigentlich eine Möglichkeit bei der Fritzbox das WLAN Gastnetz anzuschalten und das WLAN-Funketz auszuschalten?

Please also mark the comments that contributed to the solution of the article

Content-Key: 396967

Url: https://administrator.de/contentid/396967

Printed on: May 5, 2024 at 06:05 o'clock

5 Comments

Latest comment

Aus deinem Bild bzw in Verbindung mit der Textbeschreibung werde ich noch nicht 100%ig schlau, da kann noch irgendwas noch nicht stimmen. Eigentlich darf bei 5 VLANs fast niemand mehr ins Internet.

zu 1)

Alle Geräte, die sich innerhalb eines bestimmten VLANS befinden, sehen sich untereinander. Geräte aus VLAN 3 sieht also keine Geräte aus VLAN 4. Aber alle Geräte in VLAN 2 sehen andere Geräte im VLAN 2. Also kann es so tatsächlich nicht funktionieren, es sei denn, Du hast noch Konfigurationsfehler drinnen und es klappt zufällig über einen anderen nicht durchdachten Weg.

zu 2)

Ok, Du hast also die Fritzbox an Port 13 des Switches angesteckt und am Switch eingestellt, dass Port 13 ein VLAN 5 untagged ist. Also kannst Du damit schon mal bestimmen, dass alle Geräte, die sich im VLAN 5 befinden, die Fritzbox sehen und über den Gastzugang ins Internet kommen.

Jetzt schreibst Du: "Sobald ich von Port 12 auf 13 wechsele" <- Du kannst auf Port 13 nichts mehr anschliessen, da steckt schon das Kabel von der Fritzbox Port 4 drinnen.

zu 3)

Ich vermute mal, VLAN 1 ist auch das VLAN, in dem Deine PCs hängen, wenn Du von einem Chat sprichst. Also gehst Du von Deiner Fritzbox (Port 1,2, oder 3) zum Switch Port 12, der auf VLAN1 untagged eingestellt ist. Das bedeutet, alle Geräte, die in VLAN1 hängen, sehen die Fritzbox und haben direkten Zugang ins Internet. Auch können Anfragen von Aussen (Internet) über Portfreigabe in der Fritzbox zu irgendwelchen Geräten in VLAN1 weiter geleitet werden. Das ist also Dein Hauptnetzwerk.

Du kannst dem NAS keine zwei untagged VLANs zuweisen. Laut Zeichnung hängt er mit nur einem Kabel am Port 10 und damit im VLAN1 untagged. Wenn Du schreibst Du kannst ohne Probleme den NAS in VLAN1 und VLAN2 untagged setzen. Dann solltest Du genauer beschreiben wie Du das machst. Ich vermute einfach mal: Du stellst im Switch beide VLANs untagged hintereinander ein. Wenn Du Port 10 ein untagged VLAN1 zuweist, und danach dem gleichen Port VLAN2 untagged, dann sollte VLAN1 untagged aber automatisch deaktiviert / weg sein. Schau nochmal nach ob wirklich beide VLANs untagged aktiviert sind. Ich behaupte: nein. Das wäre unsinnig und würde beide VLANS miteinander verbinden. So etwas darf in einem Switch nicht passieren. Nur ein Router darf so was verbinden bzw gezielt durchrouten.

zu 4)

Genau, jedes VLAN ist für sich. Broadcasts und auch normale TCP Pakete, einfach alles, findet keinen Weg ins andere VLAN. Jedes VLAN ist ein eigenes LAN, als ob es getrennte Switche wären.

zu 5)

wenn Du allen Ports PVID 1 gibst, befinden sich alle untagged Anschlüsse automatisch im VLAN1.

zu 6)

Erst einmal ein Grundkurs:

Du hast also 5 VLANs, das heisst, 5 verschiedene Netzwerke, die sich nicht gegenseitig sehen (sollen/dürfen).

Tagged bedeutet: Du gibst dem Datenpaket einen Tag (eine Markierung) mit, der dem Paket ein gewisses VLAN zuweist.

Du kannst also verschiedene Pakete mit verschiedenen Tags über ein Kabel schicken, ohne, dass sie sich gegenseitig stören. Durch die Markierungen können sie wieder unterschieden und in 5 verschiedene Netzwerke getrennt werden.

Aber was passiert, wenn über das gleiche Kabel ein Datenpaket ohne Markierung saust? Es kann keinem VLAN zugewiesen werden. Niemand weiss wo es hin gehört. Deswegen erklärt man dem Switch: Ankommende unbekannte / untagged Pakete gehören zu einem bestimmten VLANx. Das macht man mit der PVID. Beim Zyxel hast Du PVID 1 eingestellt, also werden alle Pakete ohne Markierung automatisch dem VLAN1 zugeordnet. Umgekehrt heisst es aber auch, alle Pakete für VLAN1 müssen unmarkiert/ungetaggt an diesen Anschluss auch raus gesendet werden.

Nun können wie wenigsten Geräte VLAN Tags lesen. Die Switche können es, damit kann man mehrere Netzwerke über ein Kabel verbinden. Die Endgeräte können es aber meistens nicht. Also mach Dir folgende Regel:

Alle Switche verbindest Du untereinander mit folgenden Porteinstellungen:

- VLAN 1 bis 5 tagged

- kein untagged Netz dabei

Somit hast Du sicher gestellt, dass alle Switche alle Netze sehen können.

Nun weist Du jedem Endgerät an seinem zuständigen Switch und zuständigem Port das gewünschte VLAN untagged zu. Also der PS4 das VLAN4 untagged bzw seine PVID Einstellung auf 4. Somit stellt Du sicher: Die PS4 bekommt nur Daten aus VLAN4 und die Daten haben keine Markierungen, also die PS4 weiss gar nicht, dass sie im VLAN4 ist. Sie bekommt nur die Daten von dort, und wenn sie was sendet, werden es nur andere Geräte in VLAN4 hören. Dafür sorgt der Switch dann schon. Für die PS4 ist es "ein normales LAN".

zu 7)

Richtig. Nur Geräte im VLAN2 sehen andere Geräte aus VLAN2, wenn sich im VLAN2 auch eine Fritzbox befinden sollte, werden alle Geräte die Fritzbox sehen. Wenn beide CCUs sich sehen sollen und damit im gleichen VLAN sein sollen, musst Du den Zugriff ins Internet auf eine andere Weise verhindern. Und war so:

Die CCU im Keller, die ins Internet darf, kann nur über folgende Einstellungen ins Internet: Sie hat in den TCP/IP Einstellungen eine Standard Gateway (oder einfach nur Gateway). Da ist die IP des Internet Routers hinterlegt. Für die CCU bedeutet das, alle Anfragen, die nicht für ihr eigenes Netzwerk bestimmt sind, werden ins Internet, also zur Gateway geschickt.

Wenn Du also verhindern willst, dass die zweite CCU nicht ins Internet senden darf, musst Du es dem Router irgendwie mitteilen (also mit Berechtigungseinstellungen) oder der CCU die Standard Gateway Einstellung einfach weg nehmen. Somit weiss sie gar nicht mehr unter welcher IP sich der Router fürs Internet befindet.

zu 8)

Ich glaube nicht, aber es ist auch gar nicht nötig. Lass das WLAN einfach an. Das Gastnetz benutzt Du dann einfach und ins WLAN Funknetz lässt Du keinen rein bzw machst die SSID unsichbar oder änderst das Passwort. Und schon hat das WLAN Funknetz gar keine Funktion mehr.

So, jetzt kommt der Haken: Du hast eben gelernt, dass Du 5 VLANs hast, die sich untereinander nicht sehen, aber alle sollen ins Internet. Alle 5 Netzwerke benötigen also einen Internet Router. Deine Fritzbox hat aber nur 2 Netzwerke:

Auf port 1-3 das normale Netzwerk und

auf Port 4 das Gastnetzwerk.

Das normale Netzwerk hast Du am Switch an Port 12 angesteckt, also kann VLAN1 schon mal ins Internet.

Das Gastnetzwerk hast Du an Port13 angesteckt, also kann VLAN5 schon mal ins Internet.

Jetzt hast Du aber nichts mehr, um VLAN 2,3 und 4 ins Internet zu bringen. Du hast zwar an der Fritzbox noch 2 freie Netzwerkanschlüsse, aber diese sind automatisch mit VLAN1 verbunden. Wenn Du also versuchst VLAN3 ins Internet zu bringen, indem Du vom Switch, dessen Port auf VLAN3 untagged eingestellt ist, zur Fritzbox Port 2 gehst, verbindet die Fritzbox VLAN1 und VLAN3 miteinander. Somit wäre ein VLAN von den beiden überflüssig.

Also bekommst Du es ohne zusätzliche Routings nicht hin. Bei 5 VLANs brauchst Du also 5 Router und auch 5 DHCP Server, wenn die Endgeräte in den 5 Netzwerken automatisch eine IP bekommen sollen, oder Du vergibst feste IP Adressen, dann benötigst Du dafür keine DHCP Server mehr, aber immer noch die Router. Die Fritzbox kann also mit dem Hauptnetz und Gastnetz zwei Router und zwei DHCP Server spielen. Für die anderen Netze benötigst Du also zusätzliche Hardware.

Du kannst einen kleinen PC oder Raspberry oder sonst etwas nehmen, der entweder mehrere Netzwerkanschlüsse hat, oder ein Gerät mit einem Netzwerkanschluss, der VLAN fähig ist und damit mehrere verschiedene VLAN Netzwerke behandeln kann. Dieses Gerät benötigt dann eine Router Software (pfSense, Sophos UTM Home oder eine andere Firewall), die dann die Daten zur Fritzbox weiter leitet, und auch gewünscht zwischen verschiedenen Geräten oder VLANs Daten durchreicht oder sperrt.

Auch hier gilt es: Wenn es ein Gerät ist, das 5 Netzwerkanschlüsse hat und nicht VLAN fähig ist, dann musst Du ihm vom Switch aus 5 Kabel verbinden und jedem Anschluss ein eigenes untagged VLAN (+PVID) zuweisen. Dann kann der Router jedes Netzwerk einzeln behandeln. Wenn es ein Gerät ist, das VLAN Tags lesen kann, dann reicht ein Kabel zum Switch, und dem Switch weist Du dem Anschluss VLAN 1 bis 5 tagged zu. Somit bekommt das Gerät alle 5 VLANs ab und kann sich die Datenpakete selbst trennen / sortieren.

Und wenn Du es richtig sauber machen willst, dann steckst Du die Fritzbox in ein neues VLAN (VLAN 6) und nimmst damit dem VLAN1 und VLAN5 das Internet weg. Dem neuen Router routest Du also alle Internetanfragen nicht ins VLAN1 zur Fritzbox, sondern ins VLAN6 zur Fritzbox. Somit kannst Du VLAN1 und VLAN5 mit der Firewall besser kontrollieren. Somit ist die Firewall Deine neue zentrale Machtsteuerung.

Das erfordert natürlich, dass Du Dich mit der Firewall Software intensiv auseinander setzen musst, und die Portweiterleitungen und Routings richtig einstellen musst, damit die Domäne und der Chat richtig von Fritzbox über VLAN6 ins VLAN1 geroutet werden.

Wenn Du nichts zusätzliches hinstellen willst, das routen kann, kannst Du auch bestimmte VLANs weg rationalisieren und einfach die zwei VLANs verwenden, die die Fritzbox mit den zwei Kabeln versorgen kann. Steck also alles von VLAN2,3 und 4 ins VLAN5 um, fertig.

Dein NAS kann vermutlich auch mit VLANs umgehen. Dem kannst Du bestimmt auch das Routen zwischen 5 Netzwerken beibringen, ohne gute Software- und Netzwerkkenntnisse ist es aber ein langes Projekt und vielleicht zerschießt Du Dir auch die NAS Konfiguration. Mit getrennten Geräten zu arbeiten ist anfangs sicherer, bis Du die Basics drauf hast und es dann auch mit dem NAS versuchen kannst.

zu 1)

Alle Geräte, die sich innerhalb eines bestimmten VLANS befinden, sehen sich untereinander. Geräte aus VLAN 3 sieht also keine Geräte aus VLAN 4. Aber alle Geräte in VLAN 2 sehen andere Geräte im VLAN 2. Also kann es so tatsächlich nicht funktionieren, es sei denn, Du hast noch Konfigurationsfehler drinnen und es klappt zufällig über einen anderen nicht durchdachten Weg.

zu 2)

Ok, Du hast also die Fritzbox an Port 13 des Switches angesteckt und am Switch eingestellt, dass Port 13 ein VLAN 5 untagged ist. Also kannst Du damit schon mal bestimmen, dass alle Geräte, die sich im VLAN 5 befinden, die Fritzbox sehen und über den Gastzugang ins Internet kommen.

Jetzt schreibst Du: "Sobald ich von Port 12 auf 13 wechsele" <- Du kannst auf Port 13 nichts mehr anschliessen, da steckt schon das Kabel von der Fritzbox Port 4 drinnen.

zu 3)

Ich vermute mal, VLAN 1 ist auch das VLAN, in dem Deine PCs hängen, wenn Du von einem Chat sprichst. Also gehst Du von Deiner Fritzbox (Port 1,2, oder 3) zum Switch Port 12, der auf VLAN1 untagged eingestellt ist. Das bedeutet, alle Geräte, die in VLAN1 hängen, sehen die Fritzbox und haben direkten Zugang ins Internet. Auch können Anfragen von Aussen (Internet) über Portfreigabe in der Fritzbox zu irgendwelchen Geräten in VLAN1 weiter geleitet werden. Das ist also Dein Hauptnetzwerk.

Du kannst dem NAS keine zwei untagged VLANs zuweisen. Laut Zeichnung hängt er mit nur einem Kabel am Port 10 und damit im VLAN1 untagged. Wenn Du schreibst Du kannst ohne Probleme den NAS in VLAN1 und VLAN2 untagged setzen. Dann solltest Du genauer beschreiben wie Du das machst. Ich vermute einfach mal: Du stellst im Switch beide VLANs untagged hintereinander ein. Wenn Du Port 10 ein untagged VLAN1 zuweist, und danach dem gleichen Port VLAN2 untagged, dann sollte VLAN1 untagged aber automatisch deaktiviert / weg sein. Schau nochmal nach ob wirklich beide VLANs untagged aktiviert sind. Ich behaupte: nein. Das wäre unsinnig und würde beide VLANS miteinander verbinden. So etwas darf in einem Switch nicht passieren. Nur ein Router darf so was verbinden bzw gezielt durchrouten.

zu 4)

Genau, jedes VLAN ist für sich. Broadcasts und auch normale TCP Pakete, einfach alles, findet keinen Weg ins andere VLAN. Jedes VLAN ist ein eigenes LAN, als ob es getrennte Switche wären.

zu 5)

wenn Du allen Ports PVID 1 gibst, befinden sich alle untagged Anschlüsse automatisch im VLAN1.

zu 6)

Erst einmal ein Grundkurs:

Du hast also 5 VLANs, das heisst, 5 verschiedene Netzwerke, die sich nicht gegenseitig sehen (sollen/dürfen).

Tagged bedeutet: Du gibst dem Datenpaket einen Tag (eine Markierung) mit, der dem Paket ein gewisses VLAN zuweist.

Du kannst also verschiedene Pakete mit verschiedenen Tags über ein Kabel schicken, ohne, dass sie sich gegenseitig stören. Durch die Markierungen können sie wieder unterschieden und in 5 verschiedene Netzwerke getrennt werden.

Aber was passiert, wenn über das gleiche Kabel ein Datenpaket ohne Markierung saust? Es kann keinem VLAN zugewiesen werden. Niemand weiss wo es hin gehört. Deswegen erklärt man dem Switch: Ankommende unbekannte / untagged Pakete gehören zu einem bestimmten VLANx. Das macht man mit der PVID. Beim Zyxel hast Du PVID 1 eingestellt, also werden alle Pakete ohne Markierung automatisch dem VLAN1 zugeordnet. Umgekehrt heisst es aber auch, alle Pakete für VLAN1 müssen unmarkiert/ungetaggt an diesen Anschluss auch raus gesendet werden.

Nun können wie wenigsten Geräte VLAN Tags lesen. Die Switche können es, damit kann man mehrere Netzwerke über ein Kabel verbinden. Die Endgeräte können es aber meistens nicht. Also mach Dir folgende Regel:

Alle Switche verbindest Du untereinander mit folgenden Porteinstellungen:

- VLAN 1 bis 5 tagged

- kein untagged Netz dabei

Somit hast Du sicher gestellt, dass alle Switche alle Netze sehen können.

Nun weist Du jedem Endgerät an seinem zuständigen Switch und zuständigem Port das gewünschte VLAN untagged zu. Also der PS4 das VLAN4 untagged bzw seine PVID Einstellung auf 4. Somit stellt Du sicher: Die PS4 bekommt nur Daten aus VLAN4 und die Daten haben keine Markierungen, also die PS4 weiss gar nicht, dass sie im VLAN4 ist. Sie bekommt nur die Daten von dort, und wenn sie was sendet, werden es nur andere Geräte in VLAN4 hören. Dafür sorgt der Switch dann schon. Für die PS4 ist es "ein normales LAN".

zu 7)

Richtig. Nur Geräte im VLAN2 sehen andere Geräte aus VLAN2, wenn sich im VLAN2 auch eine Fritzbox befinden sollte, werden alle Geräte die Fritzbox sehen. Wenn beide CCUs sich sehen sollen und damit im gleichen VLAN sein sollen, musst Du den Zugriff ins Internet auf eine andere Weise verhindern. Und war so:

Die CCU im Keller, die ins Internet darf, kann nur über folgende Einstellungen ins Internet: Sie hat in den TCP/IP Einstellungen eine Standard Gateway (oder einfach nur Gateway). Da ist die IP des Internet Routers hinterlegt. Für die CCU bedeutet das, alle Anfragen, die nicht für ihr eigenes Netzwerk bestimmt sind, werden ins Internet, also zur Gateway geschickt.

Wenn Du also verhindern willst, dass die zweite CCU nicht ins Internet senden darf, musst Du es dem Router irgendwie mitteilen (also mit Berechtigungseinstellungen) oder der CCU die Standard Gateway Einstellung einfach weg nehmen. Somit weiss sie gar nicht mehr unter welcher IP sich der Router fürs Internet befindet.

zu 8)

Ich glaube nicht, aber es ist auch gar nicht nötig. Lass das WLAN einfach an. Das Gastnetz benutzt Du dann einfach und ins WLAN Funknetz lässt Du keinen rein bzw machst die SSID unsichbar oder änderst das Passwort. Und schon hat das WLAN Funknetz gar keine Funktion mehr.

So, jetzt kommt der Haken: Du hast eben gelernt, dass Du 5 VLANs hast, die sich untereinander nicht sehen, aber alle sollen ins Internet. Alle 5 Netzwerke benötigen also einen Internet Router. Deine Fritzbox hat aber nur 2 Netzwerke:

Auf port 1-3 das normale Netzwerk und

auf Port 4 das Gastnetzwerk.

Das normale Netzwerk hast Du am Switch an Port 12 angesteckt, also kann VLAN1 schon mal ins Internet.

Das Gastnetzwerk hast Du an Port13 angesteckt, also kann VLAN5 schon mal ins Internet.

Jetzt hast Du aber nichts mehr, um VLAN 2,3 und 4 ins Internet zu bringen. Du hast zwar an der Fritzbox noch 2 freie Netzwerkanschlüsse, aber diese sind automatisch mit VLAN1 verbunden. Wenn Du also versuchst VLAN3 ins Internet zu bringen, indem Du vom Switch, dessen Port auf VLAN3 untagged eingestellt ist, zur Fritzbox Port 2 gehst, verbindet die Fritzbox VLAN1 und VLAN3 miteinander. Somit wäre ein VLAN von den beiden überflüssig.

Also bekommst Du es ohne zusätzliche Routings nicht hin. Bei 5 VLANs brauchst Du also 5 Router und auch 5 DHCP Server, wenn die Endgeräte in den 5 Netzwerken automatisch eine IP bekommen sollen, oder Du vergibst feste IP Adressen, dann benötigst Du dafür keine DHCP Server mehr, aber immer noch die Router. Die Fritzbox kann also mit dem Hauptnetz und Gastnetz zwei Router und zwei DHCP Server spielen. Für die anderen Netze benötigst Du also zusätzliche Hardware.

Du kannst einen kleinen PC oder Raspberry oder sonst etwas nehmen, der entweder mehrere Netzwerkanschlüsse hat, oder ein Gerät mit einem Netzwerkanschluss, der VLAN fähig ist und damit mehrere verschiedene VLAN Netzwerke behandeln kann. Dieses Gerät benötigt dann eine Router Software (pfSense, Sophos UTM Home oder eine andere Firewall), die dann die Daten zur Fritzbox weiter leitet, und auch gewünscht zwischen verschiedenen Geräten oder VLANs Daten durchreicht oder sperrt.

Auch hier gilt es: Wenn es ein Gerät ist, das 5 Netzwerkanschlüsse hat und nicht VLAN fähig ist, dann musst Du ihm vom Switch aus 5 Kabel verbinden und jedem Anschluss ein eigenes untagged VLAN (+PVID) zuweisen. Dann kann der Router jedes Netzwerk einzeln behandeln. Wenn es ein Gerät ist, das VLAN Tags lesen kann, dann reicht ein Kabel zum Switch, und dem Switch weist Du dem Anschluss VLAN 1 bis 5 tagged zu. Somit bekommt das Gerät alle 5 VLANs ab und kann sich die Datenpakete selbst trennen / sortieren.

Und wenn Du es richtig sauber machen willst, dann steckst Du die Fritzbox in ein neues VLAN (VLAN 6) und nimmst damit dem VLAN1 und VLAN5 das Internet weg. Dem neuen Router routest Du also alle Internetanfragen nicht ins VLAN1 zur Fritzbox, sondern ins VLAN6 zur Fritzbox. Somit kannst Du VLAN1 und VLAN5 mit der Firewall besser kontrollieren. Somit ist die Firewall Deine neue zentrale Machtsteuerung.

Das erfordert natürlich, dass Du Dich mit der Firewall Software intensiv auseinander setzen musst, und die Portweiterleitungen und Routings richtig einstellen musst, damit die Domäne und der Chat richtig von Fritzbox über VLAN6 ins VLAN1 geroutet werden.

Wenn Du nichts zusätzliches hinstellen willst, das routen kann, kannst Du auch bestimmte VLANs weg rationalisieren und einfach die zwei VLANs verwenden, die die Fritzbox mit den zwei Kabeln versorgen kann. Steck also alles von VLAN2,3 und 4 ins VLAN5 um, fertig.

Dein NAS kann vermutlich auch mit VLANs umgehen. Dem kannst Du bestimmt auch das Routen zwischen 5 Netzwerken beibringen, ohne gute Software- und Netzwerkkenntnisse ist es aber ein langes Projekt und vielleicht zerschießt Du Dir auch die NAS Konfiguration. Mit getrennten Geräten zu arbeiten ist anfangs sicherer, bis Du die Basics drauf hast und es dann auch mit dem NAS versuchen kannst.

Grundlagen dazu findest du hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Und ganz wichtig die "VLAN Schnellschulung":

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Zu deinen Fragen im Einzelnen:

1.)

Ja, jeder Port ist per Default immer untagged im Default VLAN 1 das ist generell (fast) immer so.

2.)

Ist ja auch kein Wunder, denn auf Port 12 Hast du ja sicher ein völlig anderes VLAN gesetzt. Logisch also das es dann nicht geht. Wenn du Port 12 UND 13 beide ins VLAN 5 legst dann kannst du logischerweise auch umstecken.

3.)

Du kannst jedes Endgerät untagged in jedes deine VLANs legen. Genau das ist der tiefere Sinn ja von VLANs. Siehe VLAN Schnellschulung.

4.)

Jedes VLAN ist eine in sich völlig getrennte Broadcast Domain. 3 unterschiedliche VLANs verhalten sich so wie 3 separate völlig getrennte Netze.

Es ist ohne Router physisch niemals möglich zwischen mehreren VLANs zu kommunizieren. Logisch, denn sie sind ja physisch vollkommen voneinander getrennt.

Entweder der VLAN Tag (ID) oder die feste Zuordnung des Ports (untagged) weist ein Endgerät dediziert einem VLAN zu.

5.)

Das ist Hersteller abhängig. Manche supporten eine sog. Auto PVID die das automatisch setzen, manche erzwingen das man es dediziert nochmal setzt.

Die PVID Magic ist hier erklärt:

Warum gibt es PVID bei VLANs?

6.)

Das ist so weil du deine Vernetzung FALSCH gemacht hast. Logischerweise sind die Uplinks zwischen den Switches IMMER und an beiden Enden TAGGED ! für alle VLANs !!!

Ist doch auch klar, denn die Switches müssen sich untereinander mitteilen für WELCHE VLANs zu sendende und empfangende Frames sind !! Das könne sie nur anhand der VLANs IDs machen.

Folglich sind also die Uplinks der einzelnen Switches IMMER getagged für ALLE VLANs !!

Was du da gemacht hast ist Quatsch und zeigt das du das VLAN Prinzip leider nicht ganz verstanden hast.

7.)

In deinem ganzen Setup sieht man KEINEN Router oder einen Layer 3 Switch (Routing) Switch der eine Kommunikation zwischen den VLANs ermöglicht.

Die FritzBox ist NICHT VLAN fähig, supportet das also nicht.

In deinem Setup ist so also generell keinerlei Kommunikation zw. den VLANs möglich. Deshalb scheitert dein Design schon im Ansatz.

Das VLAN_Tutorial hier und besonders die weiterführenden Links zeigt wie man es richtig löst.

Also bitte nochmal in Ruhe lesen und vor allem...verstehen.

Dann neu und vor allem richtig machen !

8.)

Nein !

Die FritzBox ist zwar kein schlechter Router aber dennoch ein billiger Consumer Router die viele Funktionen wie z.B. VLAN und auch das von dir geforderte WLAN Customizing nicht supporten.

Da müsstest du auf andere HW wechseln.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Und ganz wichtig die "VLAN Schnellschulung":

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Zu deinen Fragen im Einzelnen:

1.)

Ja, jeder Port ist per Default immer untagged im Default VLAN 1 das ist generell (fast) immer so.

2.)

Ist ja auch kein Wunder, denn auf Port 12 Hast du ja sicher ein völlig anderes VLAN gesetzt. Logisch also das es dann nicht geht. Wenn du Port 12 UND 13 beide ins VLAN 5 legst dann kannst du logischerweise auch umstecken.

3.)

Du kannst jedes Endgerät untagged in jedes deine VLANs legen. Genau das ist der tiefere Sinn ja von VLANs. Siehe VLAN Schnellschulung.

4.)

Jedes VLAN ist eine in sich völlig getrennte Broadcast Domain. 3 unterschiedliche VLANs verhalten sich so wie 3 separate völlig getrennte Netze.

Es ist ohne Router physisch niemals möglich zwischen mehreren VLANs zu kommunizieren. Logisch, denn sie sind ja physisch vollkommen voneinander getrennt.

Entweder der VLAN Tag (ID) oder die feste Zuordnung des Ports (untagged) weist ein Endgerät dediziert einem VLAN zu.

5.)

Das ist Hersteller abhängig. Manche supporten eine sog. Auto PVID die das automatisch setzen, manche erzwingen das man es dediziert nochmal setzt.

Die PVID Magic ist hier erklärt:

Warum gibt es PVID bei VLANs?

6.)

Das ist so weil du deine Vernetzung FALSCH gemacht hast. Logischerweise sind die Uplinks zwischen den Switches IMMER und an beiden Enden TAGGED ! für alle VLANs !!!

Ist doch auch klar, denn die Switches müssen sich untereinander mitteilen für WELCHE VLANs zu sendende und empfangende Frames sind !! Das könne sie nur anhand der VLANs IDs machen.

Folglich sind also die Uplinks der einzelnen Switches IMMER getagged für ALLE VLANs !!

Was du da gemacht hast ist Quatsch und zeigt das du das VLAN Prinzip leider nicht ganz verstanden hast.

7.)

In deinem ganzen Setup sieht man KEINEN Router oder einen Layer 3 Switch (Routing) Switch der eine Kommunikation zwischen den VLANs ermöglicht.

Die FritzBox ist NICHT VLAN fähig, supportet das also nicht.

In deinem Setup ist so also generell keinerlei Kommunikation zw. den VLANs möglich. Deshalb scheitert dein Design schon im Ansatz.

Das VLAN_Tutorial hier und besonders die weiterführenden Links zeigt wie man es richtig löst.

Also bitte nochmal in Ruhe lesen und vor allem...verstehen.

Dann neu und vor allem richtig machen !

8.)

Nein !

Die FritzBox ist zwar kein schlechter Router aber dennoch ein billiger Consumer Router die viele Funktionen wie z.B. VLAN und auch das von dir geforderte WLAN Customizing nicht supporten.

Da müsstest du auf andere HW wechseln.

Mal sehen, ob ich es bis hierhin verstanden habe:

Mal sehen...?! Da der Switch weiß, von welchem Port diese kommen, weiß er auch zu welchem VLAN die Frames gehören.

Richtig !Alle Geräte an den Port 1,2,3 und 4 sind in einem gemeinsamen VLAN, da die Switchports in der Konfig alle fest in ein VLAN (2) gelegt wurden. Geräte an Port 1,2,3 und 4 "sehen" sich also untereinander und sind in einem gemeinsamen Netz.

Die Geräte an Port 5-8 sehen sie NICHT, denn die sind in einem völlig getrennten Netz.

Habe ich das richtig verstanden?

Jupp, bis dato alles richtig !Beispiel 2: Habe ich das richtig verstanden?

Jupp, auch das ist bis dato alles richtig !Beispiel 3: Drei Switches,

Ist wie dein Beispiel 2 nur das du eben dann 2 Tagged Uplinks hast. Genau so wie du es dir also schon selbst erklärt hast.Alles richtig also und verstanden.

Basisprüfung VLANs bestanden !!

Ohne Router oder ohne Layer 3 Switch (Routing) Switch bleiben diese 3 VLANs 1 (Default) 2 und 3 aber völlig getrennt und können NICHT miteinenader kommunizieren ! Der tiefere Sinn von VLANs da diese ja segmentieren sollen !

Die FB hilft dir hier nicht, denn die supportet KEINE VLANs. Du musst also mit einem kleinen VLAN Router davor oder einem Layer 3 Switch im Core (Zentralverteiler) arbeiten sofern du eine Kommunikation der VLAN Netze untereinander benötigst und diese Netze ins Internet müssen.

Das sollte dir auch klar sein !

Siehe die oben zitierten Tutorials !