Gäste und Mitarbeiter WLAN freeRadius

Hallo,

Ich möchte in einen LAN, WLAN einführen.

Für die Authentifizierung möchte ich den freeRADIUS einsetzen.

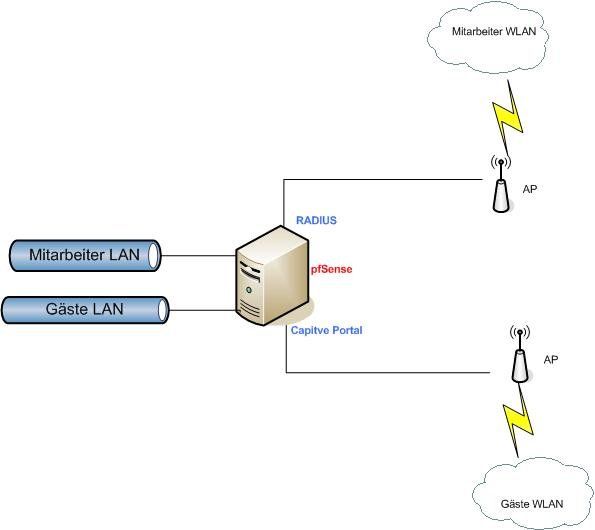

Ich hab folgendes vor:

-ein AP mit zwei SSIDs:

-und unterschiedliche VLAN, GästeVLAN und MitarbeiterVLAN

1. Mitarbeiter

-freeRadius mit LDAP Verzeichnisdienst verbinden, dazu gib es ja genügend Beschreibungen

2. Gäste

-Gast soll den Browser öffnen und ein vordefiniertes BN/PW eingeben quasi ein Gutschein.

-und soll nach einer bestimmten Zeit wieder aus dem WLAN entfernt werden

Kann ich den gleichen RADIUS nehmen wie für die Mitarbeiter?

Und gibt es Tipps wie ich das Umsetzen kann?

Hab was über chillispot gelesen aber weiß nicht wie das mit dem RADIUS zusammenhängt

Kenne mich leider noch nicht wirklich auf dem Gebiet aus.

mfg

suflix

Ich möchte in einen LAN, WLAN einführen.

Für die Authentifizierung möchte ich den freeRADIUS einsetzen.

Ich hab folgendes vor:

-ein AP mit zwei SSIDs:

-und unterschiedliche VLAN, GästeVLAN und MitarbeiterVLAN

1. Mitarbeiter

-freeRadius mit LDAP Verzeichnisdienst verbinden, dazu gib es ja genügend Beschreibungen

2. Gäste

-Gast soll den Browser öffnen und ein vordefiniertes BN/PW eingeben quasi ein Gutschein.

-und soll nach einer bestimmten Zeit wieder aus dem WLAN entfernt werden

Kann ich den gleichen RADIUS nehmen wie für die Mitarbeiter?

Und gibt es Tipps wie ich das Umsetzen kann?

Hab was über chillispot gelesen aber weiß nicht wie das mit dem RADIUS zusammenhängt

Kenne mich leider noch nicht wirklich auf dem Gebiet aus.

mfg

suflix

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 186637

Url: https://administrator.de/forum/gaeste-und-mitarbeiter-wlan-freeradius-186637.html

Ausgedruckt am: 19.07.2025 um 07:07 Uhr

12 Kommentare

Neuester Kommentar

Hi !

Darum hat Kollege aqui zu dem Thema hier im Forum gleich mehrere hervorragende Tutorials (auch über RADIUS) geschrieben! Arbeite die bitte erstmal durch, danach können wir über Detailfragen diskutieren. Die Tutorials findest Du mit Hilfe der Suchfunktion des Forums.

mrtux

Darum hat Kollege aqui zu dem Thema hier im Forum gleich mehrere hervorragende Tutorials (auch über RADIUS) geschrieben! Arbeite die bitte erstmal durch, danach können wir über Detailfragen diskutieren. Die Tutorials findest Du mit Hilfe der Suchfunktion des Forums.

mrtux

Zu deinen Fragen:

1.) pfSense und FreeRadius integriert:

Ja, das rennt wunderbar ! Allerdings musst du aufpassen denn auf der festen Appliance (ALIX Board)

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

ist das installieren solcher Plugins nicht supportet ! Das funktioniert nur wenn du es auf einer PC Plattform installierst.

2.) Ja, deinen Vorgehensweise ist absolut korrekt so und das funktioniert auch fehlerfrei !

3.) Ja die Vouchers sind sehr sicher. Was du nicht verhindern kannst ist wenn jemand den Voucher an jemand anders weitergibt. Das geht dann nur indem du nur einen einzigen Voucher Login erlaubst, dann kann man ein Voucher auch nicht mehr weitergeben, bzw. loggt sich dann selber aus.

Das Konzept ist also wasserdicht.

Ja, du kannst das ganze auch via Radius verbinden, das geht auch. Es geht aber nicht beides. Du musst dich entweder für eine Radius basierte Captive Portal Authentisierung entscheiden oder die Voucher basierende.

Problem ist dabei das das Voucher ein zeitlich limitiertes Einmalpasswort ist. Also auch ohne ein Zutun von dir wird das nach abgelaufener Zeit einfach von selbst ungültig. Zudem kannst du z.B. mehere Vocuher Rollen parallel installieren. Also welche für 30 Minuten, 2 Stunden und 8 Stunden oder 1 Woche.

Je nach Bedarf.

Mit der Radisu basierenden CP Authentisierung musst du etwaige Gast Accounts auch manuell wieder ungültig machen. Es erfordert also mehr Aufmerksamkeit und Pflege was man dann meist nach 3 Wochen nicht mehr macht und dann ist die Gefahr das alte Einträge weiter gültig bleiben und du dir somit ein Sicherheitsloch schaffst.

Vouchers sind da wasserdichter letztlich. Kommt aber auf dein Engagement an....

Das das ganze natürlich in einer produktiven Umgebung funktioniert ist klar...dafür sind diese Lösungen entwickelt worden. Diese Frage stellt sich also nicht wirklich !

Freeradius Management mit WebGUI

1.) pfSense und FreeRadius integriert:

Ja, das rennt wunderbar ! Allerdings musst du aufpassen denn auf der festen Appliance (ALIX Board)

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

ist das installieren solcher Plugins nicht supportet ! Das funktioniert nur wenn du es auf einer PC Plattform installierst.

2.) Ja, deinen Vorgehensweise ist absolut korrekt so und das funktioniert auch fehlerfrei !

3.) Ja die Vouchers sind sehr sicher. Was du nicht verhindern kannst ist wenn jemand den Voucher an jemand anders weitergibt. Das geht dann nur indem du nur einen einzigen Voucher Login erlaubst, dann kann man ein Voucher auch nicht mehr weitergeben, bzw. loggt sich dann selber aus.

Das Konzept ist also wasserdicht.

Ja, du kannst das ganze auch via Radius verbinden, das geht auch. Es geht aber nicht beides. Du musst dich entweder für eine Radius basierte Captive Portal Authentisierung entscheiden oder die Voucher basierende.

Problem ist dabei das das Voucher ein zeitlich limitiertes Einmalpasswort ist. Also auch ohne ein Zutun von dir wird das nach abgelaufener Zeit einfach von selbst ungültig. Zudem kannst du z.B. mehere Vocuher Rollen parallel installieren. Also welche für 30 Minuten, 2 Stunden und 8 Stunden oder 1 Woche.

Je nach Bedarf.

Mit der Radisu basierenden CP Authentisierung musst du etwaige Gast Accounts auch manuell wieder ungültig machen. Es erfordert also mehr Aufmerksamkeit und Pflege was man dann meist nach 3 Wochen nicht mehr macht und dann ist die Gefahr das alte Einträge weiter gültig bleiben und du dir somit ein Sicherheitsloch schaffst.

Vouchers sind da wasserdichter letztlich. Kommt aber auf dein Engagement an....

Das das ganze natürlich in einer produktiven Umgebung funktioniert ist klar...dafür sind diese Lösungen entwickelt worden. Diese Frage stellt sich also nicht wirklich !

Freeradius Management mit WebGUI

Dann viel Erfolg, den du aber sicher haben wirst

Wenns das denn war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Wenns das denn war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Die Antwort lautet beides mal Ja ! Das ist beides problemlos möglich und pfSense protokolliert auch alles mit.

Das Tutorial erklärt die haarklein alle Schritte um das erfolgreich umzusetzen:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Natürlich klappt das auch mit 2 separaten APs. Allerdings kosten welche die Multi SSID supporten nun auch nicht die Welt z.w 35 und 40 Euronen so das ein neukauf dich sicher nicht umbringt. Kannst natürlich aber genauso gut die einzelnen auch verbauen.

Beachte allerdings den Kanalversatz der Funkfrequenz von 5 Kanälen wenn die in räumlicher Nähe arbeiten um sich nicht gegenseitig zu stören:

elektronik-kompendium.de/sites/net/0907031.htm -->> Kanalaufteilung

Am besten immer vorher mit einem freinen WLAN Sniffer wie dem inSSIDer:

metageek.net/products/inssider

genau checken wo die freien frequenzen sind bei dir für die optimale Aufstellung bzw. Konfiguration !

Das Tutorial erklärt die haarklein alle Schritte um das erfolgreich umzusetzen:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Natürlich klappt das auch mit 2 separaten APs. Allerdings kosten welche die Multi SSID supporten nun auch nicht die Welt z.w 35 und 40 Euronen so das ein neukauf dich sicher nicht umbringt. Kannst natürlich aber genauso gut die einzelnen auch verbauen.

Beachte allerdings den Kanalversatz der Funkfrequenz von 5 Kanälen wenn die in räumlicher Nähe arbeiten um sich nicht gegenseitig zu stören:

elektronik-kompendium.de/sites/net/0907031.htm -->> Kanalaufteilung

Am besten immer vorher mit einem freinen WLAN Sniffer wie dem inSSIDer:

metageek.net/products/inssider

genau checken wo die freien frequenzen sind bei dir für die optimale Aufstellung bzw. Konfiguration !

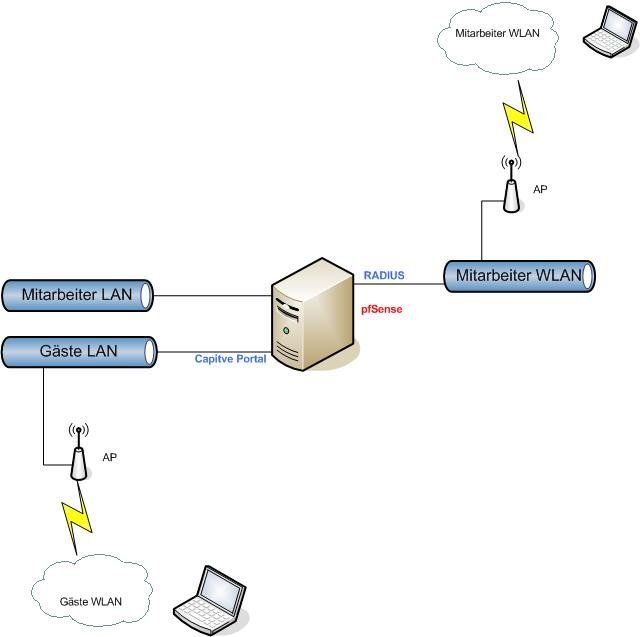

Du machst hier vermutlich einen Denkfehler bzw. einen Designfehler ?!

Was soll denn der tiefere Sinn sein das Gäste WLAN und LAN zu trennen ?? Das ist doch eigentlich Unsinn, denn Gäste sind Gäste. Ob die nun per WLAN oder LAN in deinem Gäste Netz sind spielt doch keinerlei Rolle !

Warum betreibst du also die LAN Anschlüsse und die WLAN APs für die Gäste nicht in einem gemeinsamen Netzwerk wie sich das gehört, dann stellt sich die Frage doch gar nicht erst und wäre dann die sinnvollste Lösung ??

Schon vor dem Hintergrund das das CP nur immer für ein einziges Interface nur definiert werden kann. Da die FW immer routet kannst du das CP nicht auf 2 physischen Netzsegmenten parallel aktivieren !

Überdenke also sinnvollerweise nochmal dein Netzdesign !

Was soll denn der tiefere Sinn sein das Gäste WLAN und LAN zu trennen ?? Das ist doch eigentlich Unsinn, denn Gäste sind Gäste. Ob die nun per WLAN oder LAN in deinem Gäste Netz sind spielt doch keinerlei Rolle !

Warum betreibst du also die LAN Anschlüsse und die WLAN APs für die Gäste nicht in einem gemeinsamen Netzwerk wie sich das gehört, dann stellt sich die Frage doch gar nicht erst und wäre dann die sinnvollste Lösung ??

Schon vor dem Hintergrund das das CP nur immer für ein einziges Interface nur definiert werden kann. Da die FW immer routet kannst du das CP nicht auf 2 physischen Netzsegmenten parallel aktivieren !

Überdenke also sinnvollerweise nochmal dein Netzdesign !

OK, dann gibt es 2 Lösungswege für dich !!

1.) Du setzt das WLAN Segment in ein eingenes Interface bzw. Netzwerk.

Das ist in jedem Falle die technisch bessere, weil sauberere Lösung !

2.) Wenn WLAN und LAN bei dir gemischt sind, dann kannst du im CP die IP Adressen oder noch besser (weil sicherer) die Mac Adressen der Endgeräte vom CP ausnehmen die das CP nicht "sehen" sollen also die LAN Endgeräte.

Das ist aber eine Frickellösung, denn wenn man IPs oder MACs verrät kann man so das CP umgehen.

Besser ist also einen Trennung wie es auch grafisch im o.a. Tutorial beschrieben ist.

Was deine letzte Frage anbetrifft: Ja, klar, die pfSense routet dann beide Netze also LAN und WLAN wenn das an unterschiedlichen pfSense Interface anliegt was die sinnvollste Lösung ist.

Wichtig ist das du mit den Firewall Regeln an diesen Interfaces dann noch bestimmt WER WOHIN Zugriff hat !

Eine Any zu Any Liste lässt erstmal alles zu zum Testen.

Wenn dein WLAN nur Gäste hast solltest du das natürlich entsprechend anpassen wenn die keinen Zugriff aufs LAN haben dürfen !

Ist ein pfSense Klassiker !!

1.) Du setzt das WLAN Segment in ein eingenes Interface bzw. Netzwerk.

Das ist in jedem Falle die technisch bessere, weil sauberere Lösung !

2.) Wenn WLAN und LAN bei dir gemischt sind, dann kannst du im CP die IP Adressen oder noch besser (weil sicherer) die Mac Adressen der Endgeräte vom CP ausnehmen die das CP nicht "sehen" sollen also die LAN Endgeräte.

Das ist aber eine Frickellösung, denn wenn man IPs oder MACs verrät kann man so das CP umgehen.

Besser ist also einen Trennung wie es auch grafisch im o.a. Tutorial beschrieben ist.

Was deine letzte Frage anbetrifft: Ja, klar, die pfSense routet dann beide Netze also LAN und WLAN wenn das an unterschiedlichen pfSense Interface anliegt was die sinnvollste Lösung ist.

Wichtig ist das du mit den Firewall Regeln an diesen Interfaces dann noch bestimmt WER WOHIN Zugriff hat !

Eine Any zu Any Liste lässt erstmal alles zu zum Testen.

Wenn dein WLAN nur Gäste hast solltest du das natürlich entsprechend anpassen wenn die keinen Zugriff aufs LAN haben dürfen !

Ist ein pfSense Klassiker !!