GPO - Nur lokale Benutzerprofile zulassen

Servus,

ich hätte eine Frage bzgl. der GPO

aktuell läuft es bei uns so ab:

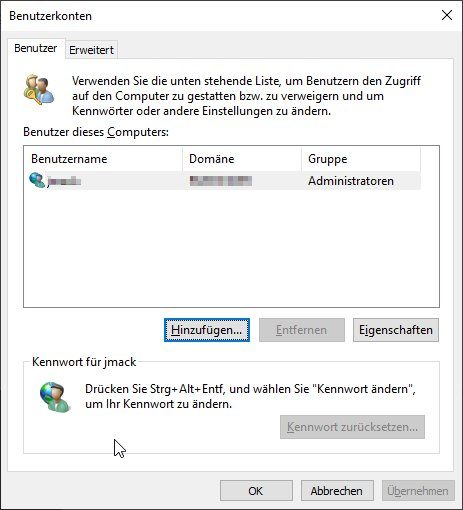

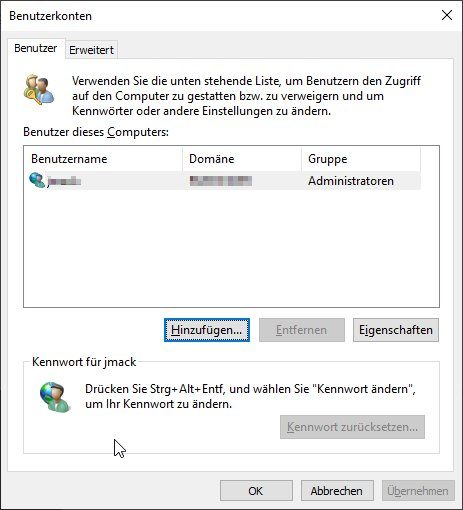

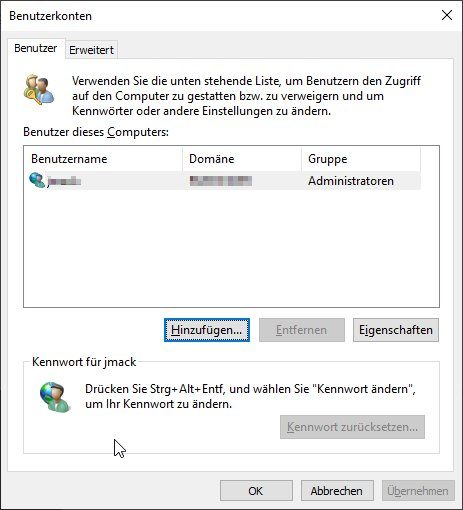

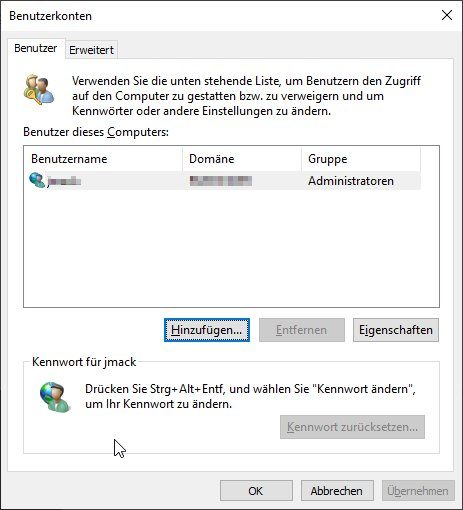

Wenn ein Mitarbeiter an einem PC arbeiten möchte, fügen wir diesen unter Systemsteuerung --> Benutzerkonten hinzu.

Jeder Benutzer bekommt dort die Gruppe: Administratoren.

Jeder Benutzer bekommt dort die Gruppe: Administratoren.

Nun möchte ich einstellen dass der Benutzer sich an den PC's nur anmelden kann wenn er unter "Benutzerkonten" hinzugefügt wurde.

In den GPO's habe ich dazu folgendes gefunden:

Nachdem ich dies dann getestet hatte, hat dies auch für ein bis zwei Tage funktioniert.

Jetzt funktioniert es leider nicht mehr.

An was könnte dies liegen?

Mit freundlichen Grüßen

Joshua

ich hätte eine Frage bzgl. der GPO

aktuell läuft es bei uns so ab:

Wenn ein Mitarbeiter an einem PC arbeiten möchte, fügen wir diesen unter Systemsteuerung --> Benutzerkonten hinzu.

Nun möchte ich einstellen dass der Benutzer sich an den PC's nur anmelden kann wenn er unter "Benutzerkonten" hinzugefügt wurde.

In den GPO's habe ich dazu folgendes gefunden:

Nachdem ich dies dann getestet hatte, hat dies auch für ein bis zwei Tage funktioniert.

Jetzt funktioniert es leider nicht mehr.

An was könnte dies liegen?

Mit freundlichen Grüßen

Joshua

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 598855

Url: https://administrator.de/forum/gpo-nur-lokale-benutzerprofile-zulassen-598855.html

Ausgedruckt am: 18.07.2025 um 13:07 Uhr

14 Kommentare

Neuester Kommentar

Zitat von @Josh-Ma:

Servus,

ich hätte eine Frage bzgl. der GPO

aktuell läuft es bei uns so ab:

Wenn ein Mitarbeiter an einem PC arbeiten möchte, fügen wir diesen unter Systemsteuerung --> Benutzerkonten hinzu.

Jeder Benutzer bekommt dort die Gruppe: Administratoren.

Jeder Benutzer bekommt dort die Gruppe: Administratoren.

Watt? Ihr fügt jedesmal, wenn sich ein Benutzer an einem Rechner anmelden soll, den Benutzer von Hand hinzu? Nur damit er in der Gruppe Adminstratoren ist?Servus,

ich hätte eine Frage bzgl. der GPO

aktuell läuft es bei uns so ab:

Wenn ein Mitarbeiter an einem PC arbeiten möchte, fügen wir diesen unter Systemsteuerung --> Benutzerkonten hinzu.

Oder sollen sich die Benutzer nur anmelden können, wenn sie direkt an dem Rechner hinzufügt wurden und sich nicht als Domänennbenutzer anmelden können?

Da kannst Du die GPO schön ausreizen, kann mann alles einstellen. Die Frage ist, wie sinnig das ist. Es ist IMHO doch völlig unwichtig an welchem Rechner sich jemand anmeldet, solange er keinen Arbeitsplatz blockiert und keinen Zugriff auf Daten hat, die er nicht sehen soll. Selbst wenn er sich an den Rechner vom Chef setzt, auch als lokaler Admin, kommt er nicht an die Daten ran, wenn diese, so wie es sein sollte, auf einem (File-) Server liegen.

🖖

🖖

Hallo Dr. Bit

Da widerspreche ich: Völlig unwichtig ist es nicht. Wir nutzen die "Anmelden an" Funktion ebenfalls. Der Grund dafür liegt bei uns in einer heterogenen Clientumgebung mit Windows 8 und Windows 10 in Kombination mit Roaming Profilen. Wir wollen nicht die unterschiedlichen Profilversionen haben, wo wir grade auf Ordnerumleitungen umstellen

Außerdem gibt es auch noch eine GPO die bei uns USB-Laufwerke sperrt. Diese Sperre wird unter Computerkonfiguration gesetzt. Einige ausgewählte Rechner haben allerdings Rechte die USB-Laufwerke zu nutzen. An den Rechnern sollen sich auch die "normalen" Nutzer nicht anmelden können.

Es gibt also durchaus sinnvolle Anwendungsgebiete für die "Anmelden an" Funktion.

Gruß

Doskias

Zitat von @Dr.Bit:

Die Frage ist, wie sinnig das ist. Es ist IMHO doch völlig unwichtig an welchem Rechner sich jemand anmeldet, solange er keinen Arbeitsplatz blockiert und keinen Zugriff auf Daten hat, die er nicht sehen soll. Selbst wenn er sich an den Rechner vom Chef setzt, auch als lokaler Admin, kommt er nicht an die Daten ran, wenn diese, so wie es sein sollte, auf einem (File-) Server liegen.

Die Frage ist, wie sinnig das ist. Es ist IMHO doch völlig unwichtig an welchem Rechner sich jemand anmeldet, solange er keinen Arbeitsplatz blockiert und keinen Zugriff auf Daten hat, die er nicht sehen soll. Selbst wenn er sich an den Rechner vom Chef setzt, auch als lokaler Admin, kommt er nicht an die Daten ran, wenn diese, so wie es sein sollte, auf einem (File-) Server liegen.

Da widerspreche ich: Völlig unwichtig ist es nicht. Wir nutzen die "Anmelden an" Funktion ebenfalls. Der Grund dafür liegt bei uns in einer heterogenen Clientumgebung mit Windows 8 und Windows 10 in Kombination mit Roaming Profilen. Wir wollen nicht die unterschiedlichen Profilversionen haben, wo wir grade auf Ordnerumleitungen umstellen

Außerdem gibt es auch noch eine GPO die bei uns USB-Laufwerke sperrt. Diese Sperre wird unter Computerkonfiguration gesetzt. Einige ausgewählte Rechner haben allerdings Rechte die USB-Laufwerke zu nutzen. An den Rechnern sollen sich auch die "normalen" Nutzer nicht anmelden können.

Es gibt also durchaus sinnvolle Anwendungsgebiete für die "Anmelden an" Funktion.

Gruß

Doskias

Zitat von @Doskias:

Hallo Dr. Bit

Da widerspreche ich: Völlig unwichtig ist es nicht. Wir nutzen die "Anmelden an" Funktion ebenfalls. Der Grund dafür liegt bei uns in einer heterogenen Clientumgebung mit Windows 8 und Windows 10 in Kombination mit Roaming Profilen. Wir wollen nicht die unterschiedlichen Profilversionen haben, wo wir grade auf Ordnerumleitungen umstellen

Außerdem gibt es auch noch eine GPO die bei uns USB-Laufwerke sperrt. Diese Sperre wird unter Computerkonfiguration gesetzt. Einige ausgewählte Rechner haben allerdings Rechte die USB-Laufwerke zu nutzen. An den Rechnern sollen sich auch die "normalen" Nutzer nicht anmelden können.

Es gibt also durchaus sinnvolle Anwendungsgebiete für die "Anmelden an" Funktion.

Gruß

Doskias

Hallo Dr. Bit

Zitat von @Dr.Bit:

Die Frage ist, wie sinnig das ist. Es ist IMHO doch völlig unwichtig an welchem Rechner sich jemand anmeldet, solange er keinen Arbeitsplatz blockiert und keinen Zugriff auf Daten hat, die er nicht sehen soll. Selbst wenn er sich an den Rechner vom Chef setzt, auch als lokaler Admin, kommt er nicht an die Daten ran, wenn diese, so wie es sein sollte, auf einem (File-) Server liegen.

Die Frage ist, wie sinnig das ist. Es ist IMHO doch völlig unwichtig an welchem Rechner sich jemand anmeldet, solange er keinen Arbeitsplatz blockiert und keinen Zugriff auf Daten hat, die er nicht sehen soll. Selbst wenn er sich an den Rechner vom Chef setzt, auch als lokaler Admin, kommt er nicht an die Daten ran, wenn diese, so wie es sein sollte, auf einem (File-) Server liegen.

Da widerspreche ich: Völlig unwichtig ist es nicht. Wir nutzen die "Anmelden an" Funktion ebenfalls. Der Grund dafür liegt bei uns in einer heterogenen Clientumgebung mit Windows 8 und Windows 10 in Kombination mit Roaming Profilen. Wir wollen nicht die unterschiedlichen Profilversionen haben, wo wir grade auf Ordnerumleitungen umstellen

Außerdem gibt es auch noch eine GPO die bei uns USB-Laufwerke sperrt. Diese Sperre wird unter Computerkonfiguration gesetzt. Einige ausgewählte Rechner haben allerdings Rechte die USB-Laufwerke zu nutzen. An den Rechnern sollen sich auch die "normalen" Nutzer nicht anmelden können.

Es gibt also durchaus sinnvolle Anwendungsgebiete für die "Anmelden an" Funktion.

Gruß

Doskias

Überzeugt.

🖖

Zitat von @Josh-Ma:

Servus,

Ein paar Windows Server von 2012 - 2019

Clients nur W10

Das mit dem Anmelden An ist ein guter Ansatz für uns.

Wenn es servergespeicherte Profile sind, werden die Dateien im Userverzeichnis auf dem Server abgelegt.Zitat von @killtec:

HI,

ja, das mit der Domain war schon ganz wichtig. Welche Server / Clients setzt du ein?

Du kannst auch Gruppen für Admins erstellen und diese per GPO verteilen.

Somit solltest du dich komplett von lokalen Konten verabschieden und alles auf Domänenkonten setzen.

Gruß

HI,

ja, das mit der Domain war schon ganz wichtig. Welche Server / Clients setzt du ein?

Du kannst auch Gruppen für Admins erstellen und diese per GPO verteilen.

Somit solltest du dich komplett von lokalen Konten verabschieden und alles auf Domänenkonten setzen.

Gruß

Servus,

Ein paar Windows Server von 2012 - 2019

Clients nur W10

Das mit dem Anmelden An ist ein guter Ansatz für uns.

Zitat von @killtec:

Somit solltest du dich komplett von lokalen Konten verabschieden und alles auf Domänenkonten setzen.

Können dann Benutzer trotzdem noch Sachen auf dem Desktop speichern? Oder verschwinden die nach dem Abmelden?Somit solltest du dich komplett von lokalen Konten verabschieden und alles auf Domänenkonten setzen.

🖖

Ich hoffe, da sitzen Leute, die eine IT-Ausbildung haben, denn sorry, aber sowas gehört zum Standardwissen.

Grade bei Umgebungen mit 250+ User sollte man über ein vernünftiges Berechtigungskonzept übers AD nachdenken, denn wenn ein User lokale Adminrechte bekommt und sich einen Virus einfängt, kann das ganz schnell euer ganzes System lahmlegen (Siehe Kammergericht Berlin).

Und das AD ist ja grade dazu da, solche Sachen zu vereinfachen.... Das was ihr macht ist Turnschuhadministration.

Mfg

DWF2

Grade bei Umgebungen mit 250+ User sollte man über ein vernünftiges Berechtigungskonzept übers AD nachdenken, denn wenn ein User lokale Adminrechte bekommt und sich einen Virus einfängt, kann das ganz schnell euer ganzes System lahmlegen (Siehe Kammergericht Berlin).

Und das AD ist ja grade dazu da, solche Sachen zu vereinfachen.... Das was ihr macht ist Turnschuhadministration.

Mfg

DWF2