Habt Ihr auch schon Mails mit Locky Virus bekommen ?

Moin,

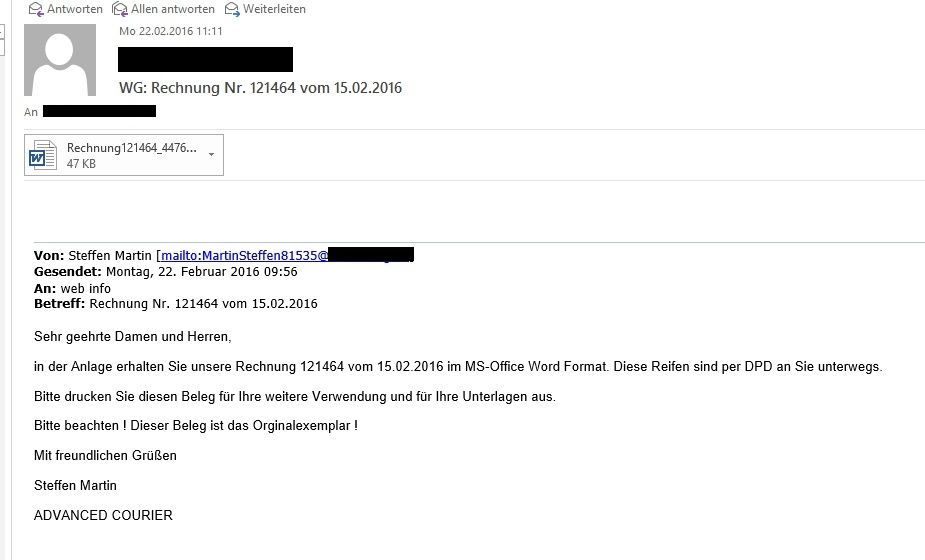

wir haben jetzt auch eine Mail mit Locky Virus bekommen.

Die Absenderadresse hat immer die Absenderadresse der Firmendomän von eurer Firma !!

Die Word Datei ist 47 KB groß ( sehr unwahrscheinlich für eine Rechnung !)

Ich habe in allen Word und Excel Programme die Macrofunktion in unserer Firma deaktiviert !

heise.de/newsticker/meldung/Krypto-Trojaner-Locky-Was-tun-gegen- ...

Gruss

Werner

wir haben jetzt auch eine Mail mit Locky Virus bekommen.

Die Absenderadresse hat immer die Absenderadresse der Firmendomän von eurer Firma !!

Die Word Datei ist 47 KB groß ( sehr unwahrscheinlich für eine Rechnung !)

Ich habe in allen Word und Excel Programme die Macrofunktion in unserer Firma deaktiviert !

heise.de/newsticker/meldung/Krypto-Trojaner-Locky-Was-tun-gegen- ...

Gruss

Werner

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 297000

Url: https://administrator.de/forum/habt-ihr-auch-schon-mails-mit-locky-virus-bekommen-297000.html

Ausgedruckt am: 18.07.2025 um 12:07 Uhr

23 Kommentare

Neuester Kommentar

Ja natürlich, kommen leider sehr oft bei unserem Provider durch...

Die mit einem Makro versehen Word Datei wird nur leider von kaum einem Antiviren Programm erkannt:

virustotal.com/en/file/46afa0ba3452ffc886e03de80ef26844458da1fc4 ...

VG

Val

Die mit einem Makro versehen Word Datei wird nur leider von kaum einem Antiviren Programm erkannt:

virustotal.com/en/file/46afa0ba3452ffc886e03de80ef26844458da1fc4 ...

VG

Val

Keine Ahnung. Alle "bösartigen" Mails, die mir irendwelche unerwarteten Rechnungen bringen, werden bei mir gleich in der Rundablage entsorgt. Ab und zu, wenn ich neugierig bin, fische ich da eines raus und werfe es virutotal vor, um zu schauen, welches Schlangenöl es erkennt.

lks

Hi,

Mails mit Anhängen werden hier bei uns grundsätzlich alle von Attachments gestrippt. Wenn ein Kunde etc. pp Dateien übermitteln möchte bekommt dieser einen temporären einmaligen Upload-Link von uns für einen Upload zugeschickt (Das kann der User per Funktion in Outlook triggern). So besteht für die User in dieser Hinsicht keine Gefahr mehr sich mit Mails irgendetwas derartiges einzufangen.

fk

Mails mit Anhängen werden hier bei uns grundsätzlich alle von Attachments gestrippt. Wenn ein Kunde etc. pp Dateien übermitteln möchte bekommt dieser einen temporären einmaligen Upload-Link von uns für einen Upload zugeschickt (Das kann der User per Funktion in Outlook triggern). So besteht für die User in dieser Hinsicht keine Gefahr mehr sich mit Mails irgendetwas derartiges einzufangen.

fk

Wenn ich nur schon die Mailadresse im Zusammenhang mit dem Inhalt der Mail sehe wandert sowas bei mir direkt in den Papierkorb.

Wenn ich dann noch eine Rechnung für bestellte Reifen bekomme und ein Finanzdienstleister bin erst recht :D

Wenn ich dann noch eine Rechnung für bestellte Reifen bekomme und ein Finanzdienstleister bin erst recht :D

Ist alles selbst programmiert und an die Umgebung angepasst. Addon für Outlook ist ebenfalls customized und von uns selbst programmiert.

Hi Werner!

Die Absenderdomain ist meines Wissens nicht immer die Absenderdomain der eigenen Firma.

Ich kenne die mit der eigenen Domain aber auch und habe mir mal die Kopzeilen angesehen. Da taucht vor dem Mailserver mail.meinedomain.de nix anderes auf, sondern nur die IP des einliefernden Hosts. Kein Mailserver, der sich da verwewigt hätte. Das hat mich zu der Annahme geführt, dass die Mail direkt am Kundenmailserver eingeliefert wurde und dann habe ich den mal per Telnet getestet. Siehe da: Der Server akzeptiert ohne Authentifizierung Mails von jeder beliebigen IP solange sie an vom ihm verwatete Domains gehen...

Ein Hinweis meinerseits an den Provider hat zu keiner Reaktion geführt, der Kunde hat nun gewechselt zu einem Anbieter, der Authentifizierung für den Mailversand auch Ernst nimmt.

Buc

Die Absenderdomain ist meines Wissens nicht immer die Absenderdomain der eigenen Firma.

Ich kenne die mit der eigenen Domain aber auch und habe mir mal die Kopzeilen angesehen. Da taucht vor dem Mailserver mail.meinedomain.de nix anderes auf, sondern nur die IP des einliefernden Hosts. Kein Mailserver, der sich da verwewigt hätte. Das hat mich zu der Annahme geführt, dass die Mail direkt am Kundenmailserver eingeliefert wurde und dann habe ich den mal per Telnet getestet. Siehe da: Der Server akzeptiert ohne Authentifizierung Mails von jeder beliebigen IP solange sie an vom ihm verwatete Domains gehen...

Ein Hinweis meinerseits an den Provider hat zu keiner Reaktion geführt, der Kunde hat nun gewechselt zu einem Anbieter, der Authentifizierung für den Mailversand auch Ernst nimmt.

Buc

Ich bekomme nur 1-4 Spammails pro Woche derzeit was schon viel ist *g*

Aber wenn die neue Server zum Versenden haben gehen die ja erstmal durch die ganzen Prüflisten durch bevor die auf der Schwarzen Liste landen wegen Spam...

Dazu sind di Anhänge sicherlich Infifiert mit Irgendwas aber ka um was es sich genau Handelt da ich es nicht Ausprobiere...

Aber wenn die neue Server zum Versenden haben gehen die ja erstmal durch die ganzen Prüflisten durch bevor die auf der Schwarzen Liste landen wegen Spam...

Dazu sind di Anhänge sicherlich Infifiert mit Irgendwas aber ka um was es sich genau Handelt da ich es nicht Ausprobiere...

Frage: läuft das Teil eigentlich nur als "Benutzer" ohne Adminrechte?

Ja. Alles worauf der User Zugriff hat wird dadurch verschlüsselt.und gibts kein Tool, das mal sämtliche Ordner wo keine exe, dll etc. zu laufen hat sperrt?

"Software Restriction Policys" oder "Applocker" sind hier interessant.und in den regulären Programmen "Neulinge" nur gegen "Erlaubnis" zulässt...

Dort kommen doch eh nur Programme rein welche vom Admin installiert wurden!VG

Val

In den letzten Wochen gefühlte 50 Stück. War alles dabei, vom DHL-Paktet mit Gebühren, bis zum Paypal Account der verifiziert werden soll, bis zum verifizieren von Amazon Account alles dabei und natürlich die Bestellungen die noch storniert werden können über tausende Euros. Gewonnen habe ich auch noch.

Schwierig wirds erst wenn die Rechnung der Telekom kommt.

Aber würde es denn helfen das nachladen des Trojaners im Router zu sperren? Die URL ist ja bekannt: hypertextprotokoll://WWW.bag-online.com

Oder ist das zu einfach? Kann ja nicht schaden!

Schwierig wirds erst wenn die Rechnung der Telekom kommt.

Aber würde es denn helfen das nachladen des Trojaners im Router zu sperren? Die URL ist ja bekannt: hypertextprotokoll://WWW.bag-online.com

Oder ist das zu einfach? Kann ja nicht schaden!

Moinsen

Jep, hatte in der Firma auch beinahe eine Infektion.

Einer meiner User hat eine Exceldatei geöffnet, die als Rechnung getarnt einem Mail angehängt war.

Mein Trendmicro kannte den aber schon. Er hat mir ca. 600 Mails geschickt . Er hat edel gekämpft.

. Er hat edel gekämpft.

Ich bin zum Rechner hingerannt, habe den Stromstecker gezogen und die Kiste frisch aufgesetzt.

Danach ein Vollscan über alle Server und PCs im Netz. Hat zum Glück keinen weiteren Schaden angerichtet.

Jep, hatte in der Firma auch beinahe eine Infektion.

Einer meiner User hat eine Exceldatei geöffnet, die als Rechnung getarnt einem Mail angehängt war.

Mein Trendmicro kannte den aber schon. Er hat mir ca. 600 Mails geschickt

Ich bin zum Rechner hingerannt, habe den Stromstecker gezogen und die Kiste frisch aufgesetzt.

Danach ein Vollscan über alle Server und PCs im Netz. Hat zum Glück keinen weiteren Schaden angerichtet.

Hallo,

wir hatten bisher einen Fall. Benutzer hat Stromstecker gezogen. Es wurden nur ein paar GB an Daten verschlüsselt. Alles wiederherstellt aus Backups. Es war eine Word Datei mit Makro und wurde vom Virenscanner nicht erkannt. Danach habe ich Makros per Gruppenrichtlinie deaktiviert in Word. Alles noch recht gut gelaufen durch schnelle Reaktion des Nutzers.

wir hatten bisher einen Fall. Benutzer hat Stromstecker gezogen. Es wurden nur ein paar GB an Daten verschlüsselt. Alles wiederherstellt aus Backups. Es war eine Word Datei mit Makro und wurde vom Virenscanner nicht erkannt. Danach habe ich Makros per Gruppenrichtlinie deaktiviert in Word. Alles noch recht gut gelaufen durch schnelle Reaktion des Nutzers.

Hallo,

mich würde mal intressieren, was er alles verschlüsselt. Bei uns hat auch der Chef diesen Trojaner ins System verbreitet. Er hat auch ein paar GB auf dem Server verschlüsselt. Hatte noch ein großes Backup, was ich vor 3 Tagen gemacht hatte. Ich konnte nur erkennten, wenn ich mal einen Ordner verglichen hatte (dort waren Bilder, PDF's und Office Dokumente abgelegt), das der Trojaner nur Office Dokumente verschlüsselt hat. Unsere Datenbanken liefen zum Glück auf anderen Laufwerken, die kein Mitarbeiter auch Chef nicht Zugriff haben.

Da ja in den 3 Tagen auch noch andere Daten auf den Server neu dazu kamen, wäre mir dies sehr hilfreich, wenn einer eine Aussage treffen könnte, was er alles an Endungen befällt.

Danke

mich würde mal intressieren, was er alles verschlüsselt. Bei uns hat auch der Chef diesen Trojaner ins System verbreitet. Er hat auch ein paar GB auf dem Server verschlüsselt. Hatte noch ein großes Backup, was ich vor 3 Tagen gemacht hatte. Ich konnte nur erkennten, wenn ich mal einen Ordner verglichen hatte (dort waren Bilder, PDF's und Office Dokumente abgelegt), das der Trojaner nur Office Dokumente verschlüsselt hat. Unsere Datenbanken liefen zum Glück auf anderen Laufwerken, die kein Mitarbeiter auch Chef nicht Zugriff haben.

Da ja in den 3 Tagen auch noch andere Daten auf den Server neu dazu kamen, wäre mir dies sehr hilfreich, wenn einer eine Aussage treffen könnte, was er alles an Endungen befällt.

Danke

Wie gesagt, mir sind aktuell nur Office Dokumente wie *.xls, *.xlsx, *.doc, *.docx, *.ppt, *.pptx aufgefallen

Alle jpg's, PDF's, dwg's waren alle noch da. Es könnte aber auch sein, da wir es noch rechtzeitig bemerkt haben. Dass der Trojaner erst mal mit den Office Dokumenten angefangen hat, kenne ja nicht seine Routine, ob er alles auf einmal befällt oder erst mal systematisch abarbeitet.

Ich könnte dir morgen sagen, was Avast zur Systemplatte vom Chef gesagt hat, weil er hat Locky erkannt von meinem PC aus, als ich die Platte als externes Laufwerk eingebunden hatte.

Mit freundlichen Grüßen

Alle jpg's, PDF's, dwg's waren alle noch da. Es könnte aber auch sein, da wir es noch rechtzeitig bemerkt haben. Dass der Trojaner erst mal mit den Office Dokumenten angefangen hat, kenne ja nicht seine Routine, ob er alles auf einmal befällt oder erst mal systematisch abarbeitet.

Ich könnte dir morgen sagen, was Avast zur Systemplatte vom Chef gesagt hat, weil er hat Locky erkannt von meinem PC aus, als ich die Platte als externes Laufwerk eingebunden hatte.

Mit freundlichen Grüßen

Nun es gibt Versionen die nur Office Dokumente befallen und andere die auch PDFs crypten...

Aber vom Programierweg her würde ich sagen das der jeden Ordner und dessen Unterordner den Inhalt durchgeht und alle Daten mit der Endung Cryptet.

Aber sei froh das der kein großen Schaden gemacht hat.

Andere haben lieber das Lösegeld Bezahlt da es für die Billiger war als diese zur Datenrettung zu bringen.

Wobei die wohl kein Backup gemacht haben da die ja sonst nicht zahlen bräuchten aber jeder hat da ja andere Vorgaben/Möglichkeiten sowie Sparen muss ja keiner.....

Aber vom Programierweg her würde ich sagen das der jeden Ordner und dessen Unterordner den Inhalt durchgeht und alle Daten mit der Endung Cryptet.

Aber sei froh das der kein großen Schaden gemacht hat.

Andere haben lieber das Lösegeld Bezahlt da es für die Billiger war als diese zur Datenrettung zu bringen.

Wobei die wohl kein Backup gemacht haben da die ja sonst nicht zahlen bräuchten aber jeder hat da ja andere Vorgaben/Möglichkeiten sowie Sparen muss ja keiner.....

Hi. Ich habe damals auch mit Malwarebytes versucht. Hat nicht geholfen. Ich denke hilft nur bei Adware. Locky ist ein Verschlüsselungsproblem. Dann auf der Seite: virus-entferner.de/2016/02/18/locky-virus-beseitigen-und-dateien ... Emsisoft Programm instaliert. Macht alles sauber. auch hat mit Locky geschaft.

PS. Heute pfishing Mail von Paypal bekommen. Email Adresse stimmt. Und landet in Fach Freunde und Bekannte. Das heisst-wird gezielt verschickt.

PS. Heute pfishing Mail von Paypal bekommen. Email Adresse stimmt. Und landet in Fach Freunde und Bekannte. Das heisst-wird gezielt verschickt.