HAP lite mit mehreren VLANs und WLANs

Hallo Forum,

es ist der große Freitag und ich erlaube mir, für die Profis unter euch, eine einfache Frage zu stellen... 😝

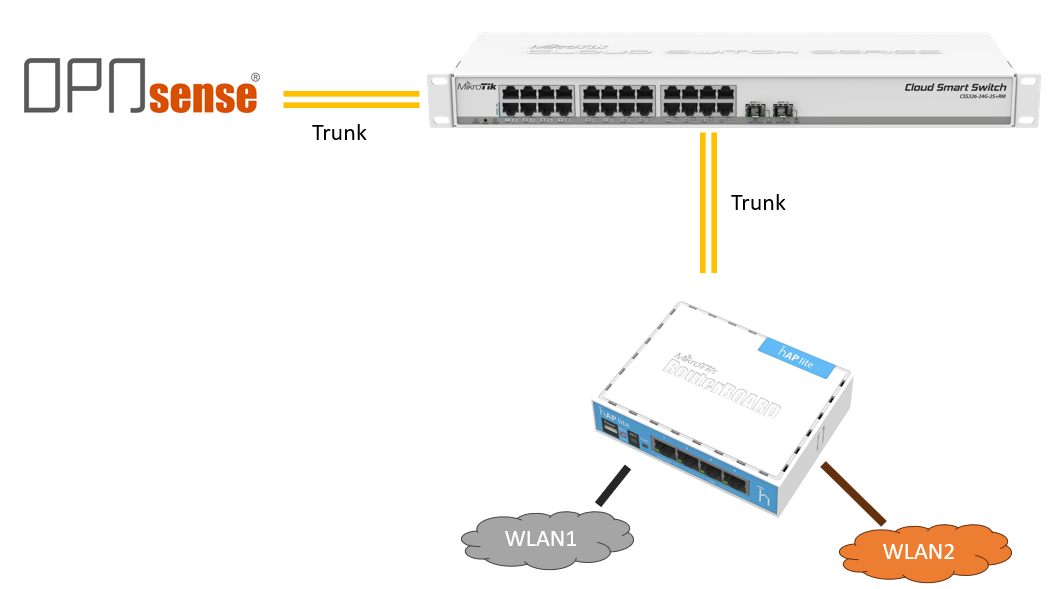

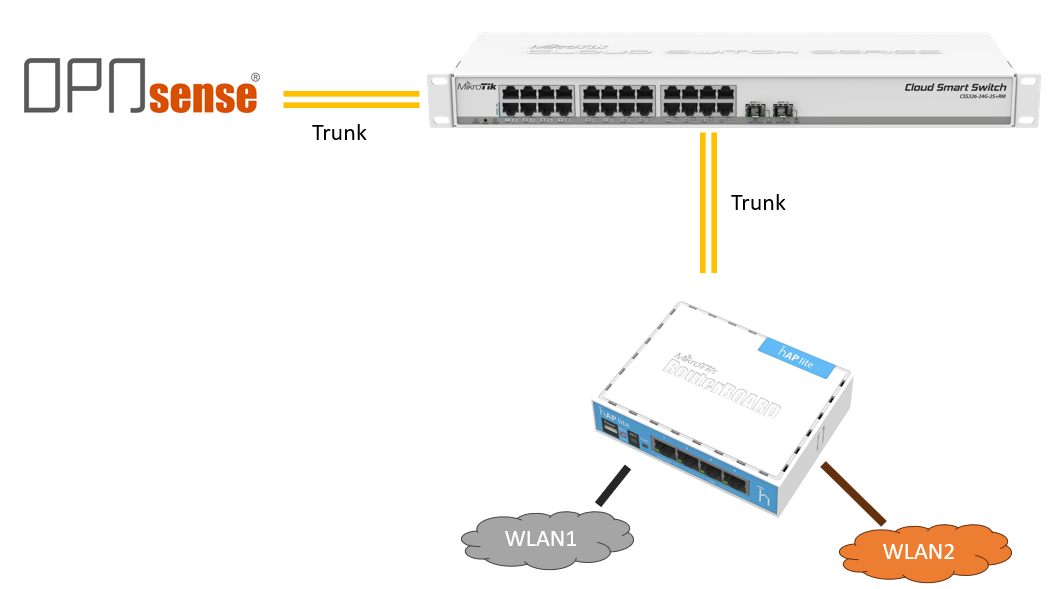

Ein Mikrotik hAP lite soll zwei WLAN-Netzwerke getaggt über einen Trunk an eine OPNsense weiterleiten...

Es gibt drei VLANs: Eines in dem alle Geräte liegen (Management) und zwei weitere für WLAN1 und WLAN2 respektive Home und IoT.

Der Trunk bzw. Port von der OPNSense zum CRS ist als Default VLAN ID 1 und unter den VLANs Member von allen dreien VLANs (MGT, Home und IoT).

Gleiches gilt für den Port, an dem der hAP lite angeschlossen ist.

Dieser ist ebenso im CRS als Default VLAN ID auf 1 und unter den VLANs je Member.

Die OPNsense ist aktuell auch DHCP-, DNS- und NTP-Server. Die Firewall-Rules sind in den jeweiligen VLANs aktuell noch rudimentär eingestellt bzw. zum Test als "Scheunentor" offen.

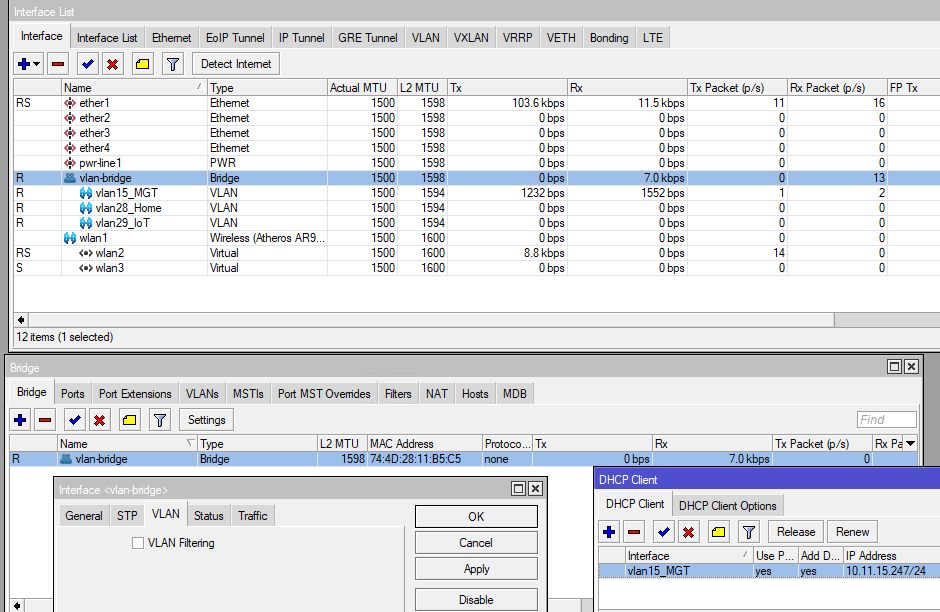

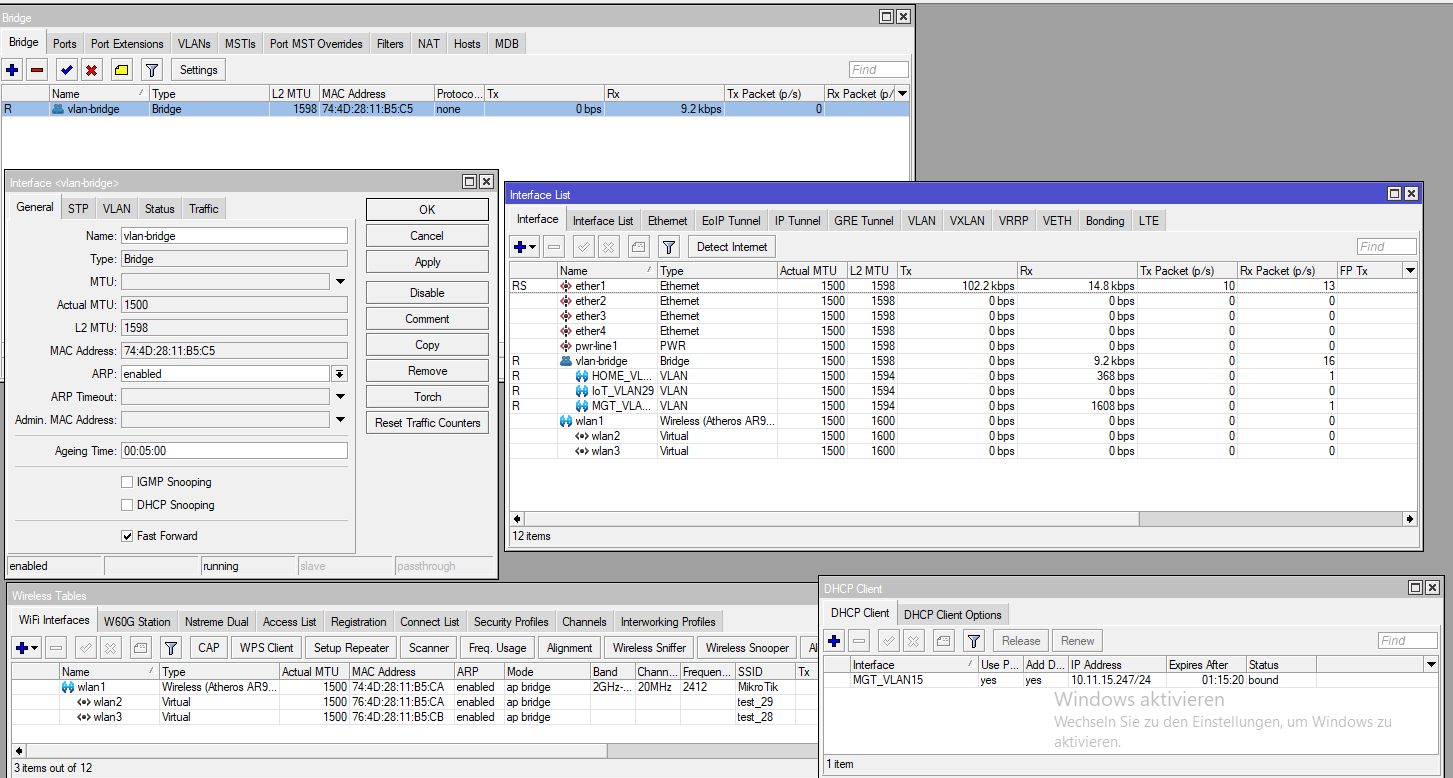

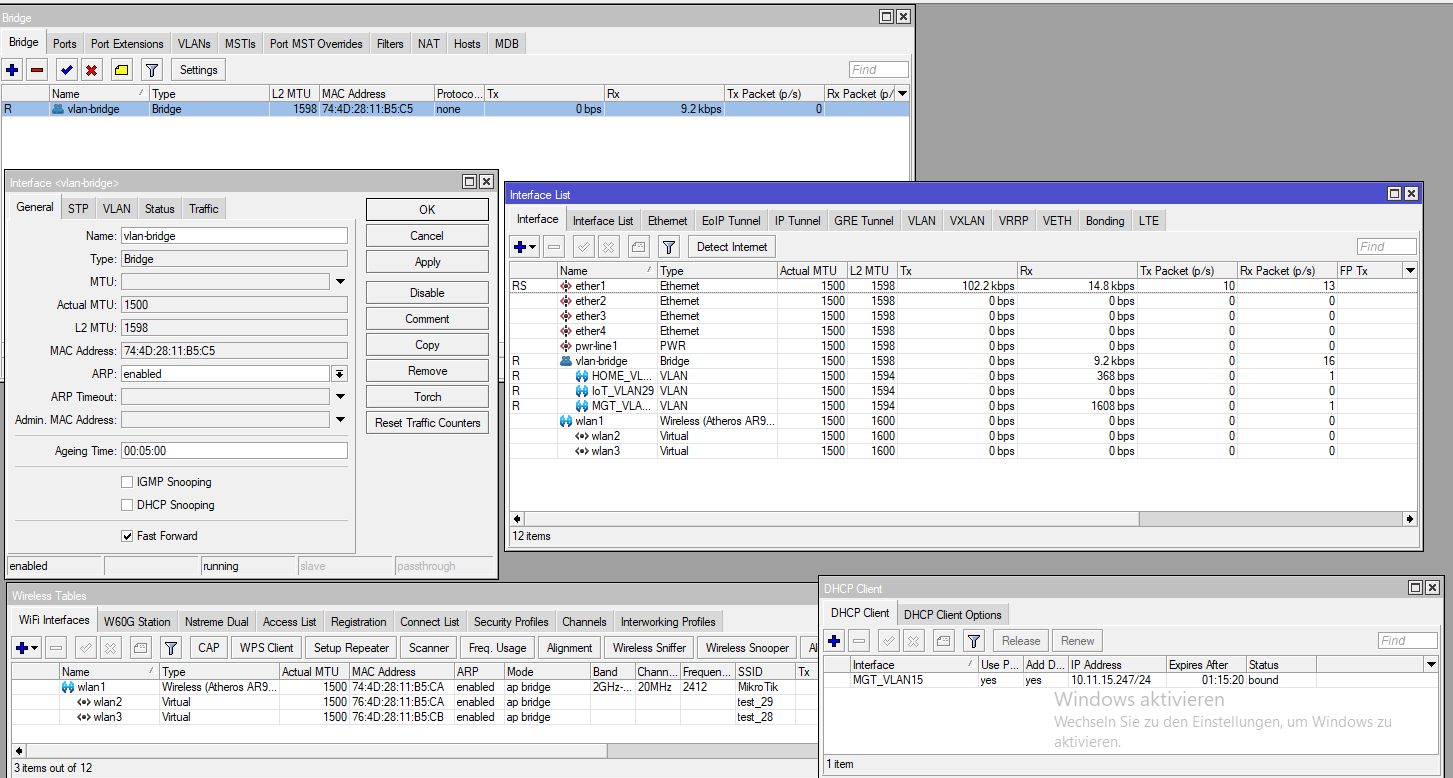

Am hAP lite habe ich ein VLAN eingerichtet und einen DHCP-Client, sodass ich hier die richtige IP aus dem MGT-VLAN bekomme. Passt.

Nach einigen Tuts und Videos, habe ich dann die VLANs und eine VLAN-Bridge eingerichtet. Anschließend die Ports/WLAN ebenso noch in die VLAN-Bridge gepackt.

Vorab: Ja, ich denke ich habe ein grundsätzliches Problem das Interface von Mikrotik zu verstehen. Der Grund einer Bridge ist mir klar, die VLANs zu taggen auch. Ich stolpere über die Zuweisung der WLANs zu den VLANs und dem "Weitergeben" an die OPNsense.

Das Tutorial habe ich mir hier schon reingezogen, aber mir fehlt die Vorstellung, um beim Beispiel mit "Einfaches VLAN Basis Setup" die VLAN Switch 1 für meine Zwecke umzubauen...

Habt ihr eine ähnliche Konstellation schonmal gebaut und ein paar Hinweise für mich?

Ich bin mir sicher ich hänge einfach nur an einer Kleinigkeit.

Randfrage:

Während ich durch die Beiträge hier fliege, fällt mir immer wieder die Diskussion zu dem VLAN1, also dem Default, auf. Laufe ich in meiner Konfiguration da vielleicht schon in die falsche Richtung? Alle Geräte sollen in den nächsten Tagen den VLANs zugewiesen werden. Also brauche ich das Default ja gar nicht (?).

Ich danke euch für eure Geduld (beim Lesen) und für eure Antworten.

es ist der große Freitag und ich erlaube mir, für die Profis unter euch, eine einfache Frage zu stellen... 😝

Ein Mikrotik hAP lite soll zwei WLAN-Netzwerke getaggt über einen Trunk an eine OPNsense weiterleiten...

Es gibt drei VLANs: Eines in dem alle Geräte liegen (Management) und zwei weitere für WLAN1 und WLAN2 respektive Home und IoT.

Der Trunk bzw. Port von der OPNSense zum CRS ist als Default VLAN ID 1 und unter den VLANs Member von allen dreien VLANs (MGT, Home und IoT).

Gleiches gilt für den Port, an dem der hAP lite angeschlossen ist.

Dieser ist ebenso im CRS als Default VLAN ID auf 1 und unter den VLANs je Member.

Die OPNsense ist aktuell auch DHCP-, DNS- und NTP-Server. Die Firewall-Rules sind in den jeweiligen VLANs aktuell noch rudimentär eingestellt bzw. zum Test als "Scheunentor" offen.

Am hAP lite habe ich ein VLAN eingerichtet und einen DHCP-Client, sodass ich hier die richtige IP aus dem MGT-VLAN bekomme. Passt.

Nach einigen Tuts und Videos, habe ich dann die VLANs und eine VLAN-Bridge eingerichtet. Anschließend die Ports/WLAN ebenso noch in die VLAN-Bridge gepackt.

Vorab: Ja, ich denke ich habe ein grundsätzliches Problem das Interface von Mikrotik zu verstehen. Der Grund einer Bridge ist mir klar, die VLANs zu taggen auch. Ich stolpere über die Zuweisung der WLANs zu den VLANs und dem "Weitergeben" an die OPNsense.

Das Tutorial habe ich mir hier schon reingezogen, aber mir fehlt die Vorstellung, um beim Beispiel mit "Einfaches VLAN Basis Setup" die VLAN Switch 1 für meine Zwecke umzubauen...

Habt ihr eine ähnliche Konstellation schonmal gebaut und ein paar Hinweise für mich?

Ich bin mir sicher ich hänge einfach nur an einer Kleinigkeit.

Randfrage:

Während ich durch die Beiträge hier fliege, fällt mir immer wieder die Diskussion zu dem VLAN1, also dem Default, auf. Laufe ich in meiner Konfiguration da vielleicht schon in die falsche Richtung? Alle Geräte sollen in den nächsten Tagen den VLANs zugewiesen werden. Also brauche ich das Default ja gar nicht (?).

Ich danke euch für eure Geduld (beim Lesen) und für eure Antworten.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8056090684

Url: https://administrator.de/forum/hap-lite-mit-mehreren-vlans-und-wlans-8056090684.html

Ausgedruckt am: 06.07.2025 um 17:07 Uhr

19 Kommentare

Neuester Kommentar

Hatten wir erst hier, dort findest du auch eine Plaintext Config dazu wie vorzugehen ist

Mikrotik - "could not resolve dns name"

Bridge erstellen, nur fürs VLAN1 das VLAN-Interface in der Bridge erstellen falls der Traffic in VLAN1 getagged ankommt (denn nur das brauchst du dort fürs Management des Mikrotik), dann das LAN-Interface und die Wifi-Interfaces als Member Ports der Bridge hinzufügen, und nun, wichtig: die VLAN-IDs in den WLAN-Interfaces einstellen, fertig.

S.

Mikrotik - "could not resolve dns name"

Bridge erstellen, nur fürs VLAN1 das VLAN-Interface in der Bridge erstellen falls der Traffic in VLAN1 getagged ankommt (denn nur das brauchst du dort fürs Management des Mikrotik), dann das LAN-Interface und die Wifi-Interfaces als Member Ports der Bridge hinzufügen, und nun, wichtig: die VLAN-IDs in den WLAN-Interfaces einstellen, fertig.

S.

Komisch, das o.a. Tutorial und vor allem die weiterführenden Links beschreiben doch genau dein Szenario!! Ebenso ist dort die WLAN Konfig mit MSSIDs im Detail beschrieben. Wozu dann noch eine „Vorstellung“?!

Das default VLAN 1 ist immer vorhanden und kollidiert keineswegs mit deinen „Vorstellungen“ bzw. deiner Vorgehensweise. Ob du es nutzt oder nicht obliegt ganz allein dir bzw. deinem Design.

Zum Rest hat Kollege @7907292512 ja schon alles gesagt.

Das default VLAN 1 ist immer vorhanden und kollidiert keineswegs mit deinen „Vorstellungen“ bzw. deiner Vorgehensweise. Ob du es nutzt oder nicht obliegt ganz allein dir bzw. deinem Design.

Zum Rest hat Kollege @7907292512 ja schon alles gesagt.

Zitat von @simple198:

Zwei Fragen ergeben sich trotzdem noch:

1) VLAN Filtering

Mir noch nicht ganz klar, warum das Ganze nun funktioniert, obwohl ich noch kein VLAN Filtering an der Bridge aktiviert habe. In den Tutorials wird ja darauf hingewiesen das zum Schluss zu machen...

Das brauchst du in dem Fall nicht weil hier keine weiteren Access-Ports ins Spiel kommen. Erst wenn das der Fall ist und um die PVID der Ports für untagged Traffic nutzen zu können müsste man das Filtering aktivieren und um damit einen Access-Port auch nicht mit sämtlichem VLAN-Taffic zu fluten. Wie der Name schon sagt "filtering" also das explizite steuern welcher Port welche VLANs getagged oder ungetagged bekommt.1) VLAN Filtering

Mir noch nicht ganz klar, warum das Ganze nun funktioniert, obwohl ich noch kein VLAN Filtering an der Bridge aktiviert habe. In den Tutorials wird ja darauf hingewiesen das zum Schluss zu machen...

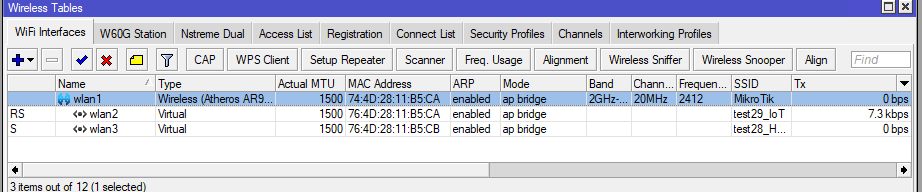

2) WLAN Schnittstelle

Lässt sich WLAN1 deaktivieren und nur die virtuellen Schnittstellen nutzen? Ansonsten müsste das "WLAN1" auch einem VLAN zu geordnet werden und dafür eine virtuelle Schnittstelle weichen, richtig?

Das Master-Interface darfst du nicht deaktivieren denn sonst deaktiviert du sämtliche virtuellen Interfaces!Lässt sich WLAN1 deaktivieren und nur die virtuellen Schnittstellen nutzen? Ansonsten müsste das "WLAN1" auch einem VLAN zu geordnet werden und dafür eine virtuelle Schnittstelle weichen, richtig?

Du brauchst nur die genutzten Interfaces als Port in die Bridge schmeissen.

In der Regel konfiguriert man ja auf wlan1 dem MasterInterface die erste ssid dann auf wlan2(erstes virtuelles) die zweite usw. Es gibt also in dem Sinne keine "ungenutzten" Interfaces sondern, wenn sie aktiv sind, nur konfigurierte!

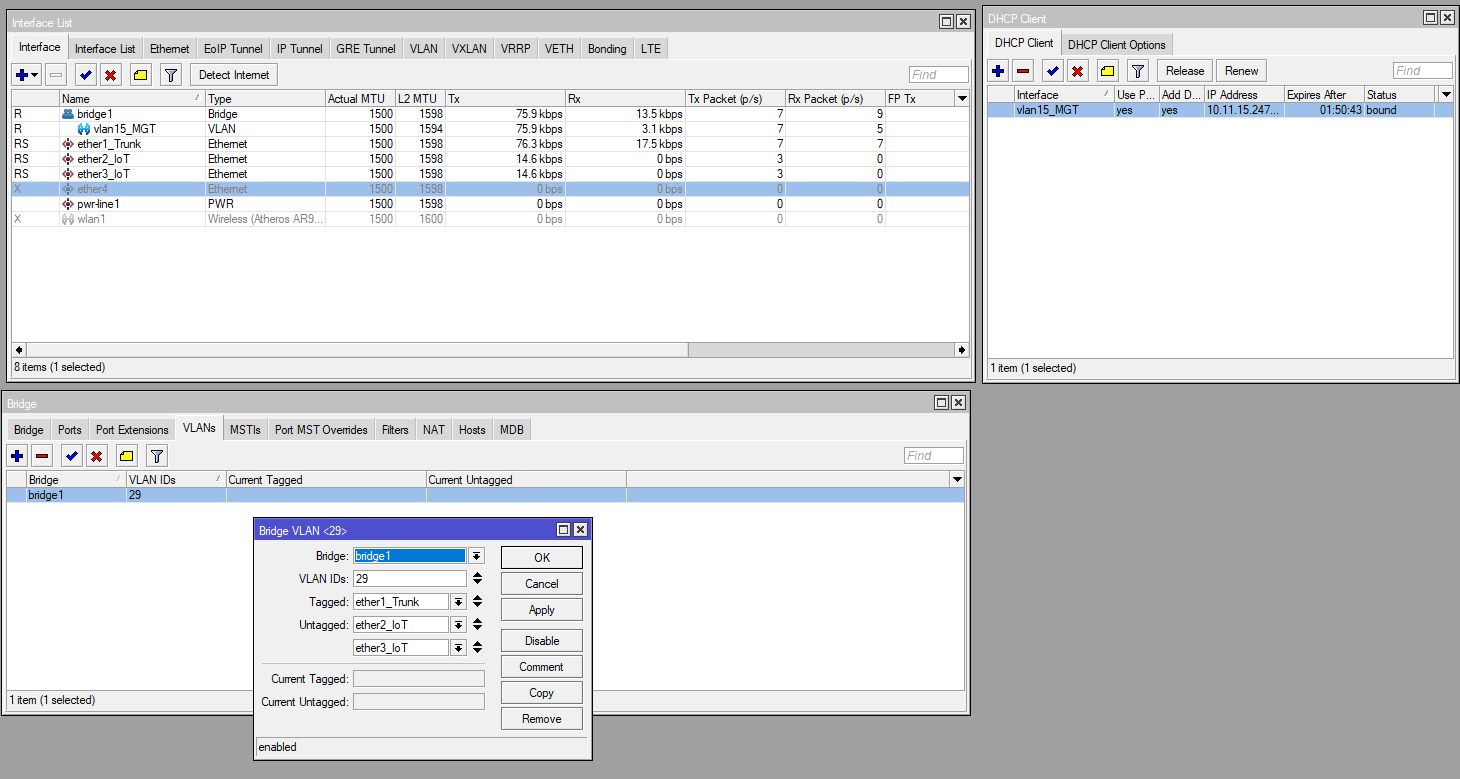

Wie gesagt bei der Einbindung von Access-Ports und der VLAN-Table unter Bridge musst du zwingend das VLAN-Filtering aktivieren!

Des weiteren musst du die Access-Ports nicht epxlizit als untagged dort eintragen, diese müssen nur unter bridge -> ports hinzugefügt werden und dort dann die PVID auf das VLAN eingestellt werden in dem sie Mitglied werden sollen. In der Bridge-VLAN-Table reicht es dann die VLAN-ID tagged auf den trunk zu legen, denn die Access-Ports sind schon dynamisch untagged port member durch die PVID.

Bedenke das aktiviertes VLAN-Filtering auf so schwachbrüstigen Devices sehr viel Prozessor-Power kostet da der Lite das nicht in Hardware kann! Durchsatzmässig wird das damit dann also unterirdisch.

Des weiteren musst du die Access-Ports nicht epxlizit als untagged dort eintragen, diese müssen nur unter bridge -> ports hinzugefügt werden und dort dann die PVID auf das VLAN eingestellt werden in dem sie Mitglied werden sollen. In der Bridge-VLAN-Table reicht es dann die VLAN-ID tagged auf den trunk zu legen, denn die Access-Ports sind schon dynamisch untagged port member durch die PVID.

Bedenke das aktiviertes VLAN-Filtering auf so schwachbrüstigen Devices sehr viel Prozessor-Power kostet da der Lite das nicht in Hardware kann! Durchsatzmässig wird das damit dann also unterirdisch.

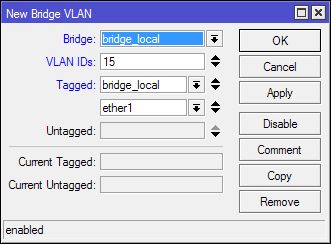

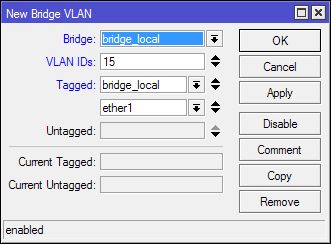

Die Vlanid 15 gehört dann in der Bridge-VLAN-Table als getagged auf bridge1 und ether1_trunk interfaces hinzugefügt! Der DHCP-Client bleibt auf dem vlan-interface!

Di Bridge selbst muss zwingend getagged werden weil das VLAN CPU Access benötigt weil du ja eine IP zuweist.

Di Bridge selbst muss zwingend getagged werden weil das VLAN CPU Access benötigt weil du ja eine IP zuweist.

Nein. Wie oben bereits geschrieben, wir bei VLAN-Filtering die Ports gefiltert, also festgelegt welche VLANs an welche Ports physisch übertragen werden. Bei deaktiviertem VLAN-Filtering agiert die Bridge wie eine gemeinsame Ethernet Broadcast-Domain für alle Ports in der Bridge, es werden also Paktete mit alle VLANs die an egal welchem Ports eingehen an alle -Member-Ports geflutet auch an Access-Ports. Ist also ein derbes Sicherheitsrisiko weil du einerseits mit nem Sniffern an nem Client VLAN-Traffic mitsniffern kannst der nicht für das Device bestimmt ist.

Also, kommen Access-Ports ins Spiel oder sind Ports nicht speziell abgesichert ist VLAN-Filtering definitiv Pflicht.

Also, kommen Access-Ports ins Spiel oder sind Ports nicht speziell abgesichert ist VLAN-Filtering definitiv Pflicht.

und ETH2/3 als untagged eingetragen

Das ist unsinnig und überflüsig. Das Mikrotik Tutorial weisst mehrfach darauf hin! Untagged Ports werden einzig jeweils NUR über das PVID Setting am Port dem VLAN zugewiesen und NICHT in der Bridge VLAN Definition.Warum hältst du dich nicht einfach strikt an das o.a. Tutorial? Dort sind doch alle Schritte und ToDo’s im Detail genau erklärt und wenn du das genau so umsetzt, dann rennt es auch alles auf Anhieb!

Zitat von @aqui:

und ETH2/3 als untagged eingetragen

Das ist unsinnig und überflüsig. Das Mikrotik Tutorial weisst mehrfach darauf hin! Untagged Ports werden einzig jeweils NUR über das PVID Setting am Port dem VLAN zugewiesen und NICHT in der Bridge VLAN DefinitionJepp, hatte ich oben aber schon geschrieben

Der entscheidende Unterschied hier ist auch wieder ob das das VLAN-Filtering aktiviert oder deaktiviert ist.

help.mikrotik.com/docs/display/ROS/Wireless+Interface#WirelessIn ...

help.mikrotik.com/docs/display/ROS/Bridge+VLAN+Table

- Die PVID unter Bridge-Ports wirkt ausschließlich wenn VLAN-Filtering auf der Bridge aktiviert wurde.

- Das VLAN-Tagging im Interface selbst wirkt auch wenn VLAN-Filtering auf der Bridge deaktiviert ist!

help.mikrotik.com/docs/display/ROS/Wireless+Interface#WirelessIn ...

VLAN is assigned for wireless interface and as a result all data coming from wireless gets tagged with this tag and only data with this tag will send out over wireless.

help.mikrotik.com/docs/display/ROS/Bridge+VLAN+Table

PVID - The Port VLAN ID is used for access ports to tag all ingress traffic with a specific VLAN ID. A dynamic entry is added in the bridge VLAN table for every PVID used, the port is automatically added as an untagged port.

PVID has no effect until VLAN filtering is enabled.

PVID has no effect until VLAN filtering is enabled.