Mikrotik RouterOS vs. SwitchOS im VLAN

Guten Morgen Forum,

puh, ich befürchte ich bin mit der folgenden Frage ganz weit oben im Ranking der "Freitagsfragen".

Es geht um Mikrotik und einem Unterschied zwischen dem Switch bzw. Router OS. Ich habe hier einen CRS328-24P-4S+RM im Schrank hängen. Der versorgt alle Netzwerkgeräte. Da dran sind mehrere cap AX, sowie als Firewall bzw. Router eine opnSense im Bonding. Parallel habe ich noch zwei weitere Proxmox-Server laufen.

Die opnSense hat mehrere VLANs (Management, IoT, Server, Clients, Gast, usw.).

Mein PC ist im VLAN Clients, Switch und die AX hängen mit im VLAN Management.

In Firewall habe ich die Regeln definiert, die es meinem PC erlauben ins Management zu gelangen.

Soweit also nichts außergewöhnliches und recht viel Standard.

Problem/Defizit: Ist auf der Switch SwitchOS aktiv (VLANs entsprechend eingerichtet) kann ich mittels Winbox auf die cap AX zugreifen. Ändere ich das zu RouterOS, geht es nicht. Ich komme dann auch nicht mehr auf die Switch, sofern ich meinen PC nicht direkt an das Management VLAN hänge. An der Konfig der cap AX ändere ich nichts, auch nicht an der Firewall. Ich ändere nur am CRS das OS.

Mir ist klar, das hängt mit den VLANs und dem Routing zusammen. Ich schnall das einfach nicht und ich komme einfach nicht auf die Lösung. Vor allem, weil ich nicht verstehe, warum dann SwitchOS das einfach mit macht...

Für den Wink zum Wochenende bedanke ich mich im Voraus.

Viele Grüße

puh, ich befürchte ich bin mit der folgenden Frage ganz weit oben im Ranking der "Freitagsfragen".

Es geht um Mikrotik und einem Unterschied zwischen dem Switch bzw. Router OS. Ich habe hier einen CRS328-24P-4S+RM im Schrank hängen. Der versorgt alle Netzwerkgeräte. Da dran sind mehrere cap AX, sowie als Firewall bzw. Router eine opnSense im Bonding. Parallel habe ich noch zwei weitere Proxmox-Server laufen.

Die opnSense hat mehrere VLANs (Management, IoT, Server, Clients, Gast, usw.).

Mein PC ist im VLAN Clients, Switch und die AX hängen mit im VLAN Management.

In Firewall habe ich die Regeln definiert, die es meinem PC erlauben ins Management zu gelangen.

Soweit also nichts außergewöhnliches und recht viel Standard.

Problem/Defizit: Ist auf der Switch SwitchOS aktiv (VLANs entsprechend eingerichtet) kann ich mittels Winbox auf die cap AX zugreifen. Ändere ich das zu RouterOS, geht es nicht. Ich komme dann auch nicht mehr auf die Switch, sofern ich meinen PC nicht direkt an das Management VLAN hänge. An der Konfig der cap AX ändere ich nichts, auch nicht an der Firewall. Ich ändere nur am CRS das OS.

Mir ist klar, das hängt mit den VLANs und dem Routing zusammen. Ich schnall das einfach nicht und ich komme einfach nicht auf die Lösung. Vor allem, weil ich nicht verstehe, warum dann SwitchOS das einfach mit macht...

Für den Wink zum Wochenende bedanke ich mich im Voraus.

Viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668844

Url: https://administrator.de/forum/mikrotik-routeros-vs-switchos-im-vlan-668844.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

22 Kommentare

Neuester Kommentar

Moin,

das sind zwei unterschiedliche Betriebssysteme.

Wenn du auf RouterOS umstellst, dann musst du ja auch eine Konfig anlegen. Ohne die hast du kein VLan Setup.

Entweder so machst ein offloading an den Switch Chip, oder nutzt nur eine Bridge.

Wenn du das offloading an den Switch Chip nutzt, dann kannst du auch bei SwitchOS bleiben.

Brauchst du denn weitere Features, welche nur beim RouterOS dabei sind?

Gruß

Spirit

das sind zwei unterschiedliche Betriebssysteme.

Wenn du auf RouterOS umstellst, dann musst du ja auch eine Konfig anlegen. Ohne die hast du kein VLan Setup.

Entweder so machst ein offloading an den Switch Chip, oder nutzt nur eine Bridge.

Wenn du das offloading an den Switch Chip nutzt, dann kannst du auch bei SwitchOS bleiben.

Brauchst du denn weitere Features, welche nur beim RouterOS dabei sind?

Gruß

Spirit

Also Winbox hat ja erst mal mehrere Methoden um auf Router/Switches zuzugreifen. Die alle haben unterschiedliche Voraussetzungen

- Verbindung über die MAC-Adresse setzt voraus das man sich in der selben Layer 2 Domain wie das Gerät befindet

- Verbindung über IP bedingt das IP connectivity besteht und die Firewall des Routers den Traffic (TCP 8291) in der Forwarding Chain von der Quelle zum Ziel freigeschaltet hat.

- Verbindung über RoMON, bedingt das eine Verbindung über MAC/IP zum RoMON Agent(Master) besteht.

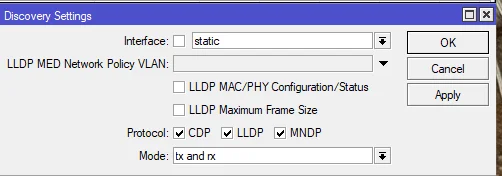

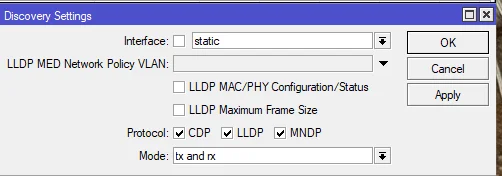

- Die automatische Erkennung von Geräten in Winbox funktioniert auch nur wenn das Neighbor-Discovery für das Interface aktiviert ist (MNDP unter

/ip neigbor discovery-settings) und der MAC/Winbox-Server auf dem Router für das Interface aktiviert wurde (/tool/mac-server/mac-winbox).

Zitat von @simple198:

Grundsätzlich reicht mir die Verbindung über IP. Aber das MNDP ist mir neu (leider)... Vielleicht ist es genau das.

Allerdings stellt sich mir ein wenig Frage, ob ich das überhaupt noch will. Vielleicht ist es besser, wenn die Geräte eben nicht "durch die Gegend funken". Was meint ihr? Was ist da "Best-practices"?

Das braucht es nur wenn man sich die MAC Adressen oder IPs nicht notiert oder gespeichert hat. Manuell eintippen kann man immer. Ist halt ein Komfort-Feature. Wenn du bspw. einen Router komplett ohne Settings nackt zurücksetzt dann hat er ja erst mal keine IP, du musst also erst mal initial über die MAC Adresse connecten, wenn du dann die MAC Adresse des entsprechenden Interfaces nicht zur Hand hast ist das hilfreich wenn diese am Port erkannt wird .... Wenn dann sollte man das auch nur auf Interfaces beschränken denen man vertraut und an denen man das auch möchte.Grundsätzlich reicht mir die Verbindung über IP. Aber das MNDP ist mir neu (leider)... Vielleicht ist es genau das.

Allerdings stellt sich mir ein wenig Frage, ob ich das überhaupt noch will. Vielleicht ist es besser, wenn die Geräte eben nicht "durch die Gegend funken". Was meint ihr? Was ist da "Best-practices"?

Nun zur Config, du hast auf dem Router selbst nur ein VLAN terminiert, nämlich das vlan15 welches dein MGMT zu sein scheint. Da ist es dann unsinnig die Bridge selbst in den anderen VLANs zu taggen wenn sie darin eh keine IP besitzt, hat zwar keine gravierenden Auswirkungen macht man aber trotzdem nicht. Wenn du das MGMT selbst auf dem Trunk taggst solltest du das auch auf der Gegenseite tun, also nicht vergessen.

Ändere ich das zu RouterOS, geht es nicht.

Das stimmt natürlich nicht. Ist ja oben schon gesagt worden: Wenn man statt der IP Adresse des Gerätes was man erreichen will die Mac Adresse eingibt muss das nicht groß verwundern. Und da war sie wieder die Freitagsfrage... 🐟 😉ich komme einfach nicht auf die Lösung

Es hätte gereicht wenn du einfach nur einmal kurz den Kabelhai angeschmissen hättest. Dann hättest du gesehen das RouterOS im Default ein Neighbor Discovery Broadcast im Layer 2 auf Basis der Mac Adressen sendet. Das ist dann genau das was dir die Winbox im Autodiscovery beim Start anzeigt. Das dann in der Reihenfolge der eingehenden Neighbor Broadcasts. Wenn du die anklickst connected die Winbox immer auf Basis der Mac Adresse also im Layer 2 only.Wenn du netzwerkübergreifend connecten willst musst du logischerweise die Ziel IP Adresse angeben statt einer Layer 2 Mac Adresse. Sehr einfache Logik, auch am Freitag! 😉

trotz das ich eben in einem anderen Netzwerk mit dem PC bin.

Das sollte dir schwer zu denken geben. Normalerweise darf das niemals sein, denn die Neighbor Discovery ist ein reines L2 Protokoll, kann also schon prinzipbedingt niemals Routing Grenzen überwinden. Wenn du sie dennoch "siehst" dann hast du ein Layer 2 Problem das deine L2 Broadcast Domains (VLANs) nicht getrennt sind was dann letztlich auf einen fatalen Konfig Fehler hinweist. Da solltest du also besser nochmal genau in dein Setup sehen!! Jap, und was ist, wenn das auch nicht geht?

Dann hast du zusätzlich noch ein Routing Problem also das IP Netze in deinem Netz nicht erreichbar sind. Was oft vergessen wird ist in den Geräten eine Default Route 0.0.0.0/0 einzutragen. Fehlt diese ist ein Zugriff auf diese Geräte aus fremden IP Netzen unmöglich, weil die Rückroute dann ins Nirwana geht durch das fehlende Default Gateway. Siehe auch VLAN Tutorial.Eine Verbindung vom PC auf z.B. einen CAP funktioniert über IP auch nicht.

Das kann normalerweise niemals sein!Ein CAP AP den man in den CAPS Mode resettet zieht sich nach dem Reboot ja im PVID VLAN immer eine DHCP IP und damit dann auch ein Default Gateway und einen DNS Server. Er MUSS also immer eine gültige IP im PVID VLAN (was in der Regel das Management VLAN ist) und auch ein Default Gateway bekommen. Damit ist eine sichere IP Erreichbarkeit und Routing immer gegeben!

Scheitert die IP Adressvergabe, dann stimmt grundsätzlich etwas mit der L2 Portkonfiguration des AP Ports nicht. In der Regel ist der Fehler dann üblicherweise ein falscher PVID Eintrag oder Port Mode. Da liegt also bei deinem AP Portsetup noch irgendwas im Argen was eine Überprügung erfordert!

Ein ähnliches Drama zeigt dieser Thread.

Zitat von @simple198:

Das muss ich mir genauer anschauen...

Einfach ne Interface Liste anlegen und die gewünschten Interfaces dort rein packen.Wenn dann sollte man das auch nur auf Interfaces beschränken denen man vertraut und an denen man das auch möchte.

Das muss ich mir genauer anschauen...

Da ist es dann unsinnig die Bridge selbst in den anderen VLANs zu taggen wenn sie darin eh keine IP besitzt, hat zwar keine gravierenden Auswirkungen macht man aber trotzdem nicht. Wenn du das MGMT selbst auf dem Trunk taggst solltest du das auch auf der Gegenseite tun, also nicht vergessen.

Moment, nicht so schnell. Du meinst also die Bridge aus den VLANs zu entfernen, wie zum Beispiel hier:

add bridge=bridge1 tagged=bridge1,BOND1_opnSENSE,ether46_TRUNK,BOND3_PVE \

vlan-ids=2Ich glaube hier muss ich nochmal dran. Ist, wenn ich ohne Default-Konfig zurücksetze, sind dann überhaupt Firewall-Regeln aktiv bzw. ist dann nicht alles offen?

Ohne Default Konfiguration ist da keine Firewall aktiv, mit Default Config als Router jedoch schon, je nach Modell und Default-Config. Wenn unter Firewall Rules nix steht dann ist sie durchgängig, denn der Default ist hier ACCEPT.Die Default Route ist in der Switch hinterlegt

Die Route ist in dem Switch hinterlegt. Soviel Zeit muss sein... Der PC findet keinerlei Geräte wenn dieser im VLAN Clients ist.

Auch das kann nur dann der Fall sein wenn du das Neighbor Discovery Protokoll an dem Routerbein was in dem VLAN Clients steckt deaktiviert hast! (Interface List sofern vorhanden)Klar, keine Neighbor Discovery Frames => keine Neighbor Detection und automatische Anzeige in der Winbox.

Das bedeutet aber NICHT das das Gerät dann konfigtechnisch über die Winbox nicht mehr erreichbar ist. Ist die IP pingbar gibt man in der Winbox dann eben die IP Adresse als Ziel ein und et voila... schon ist man verbunden. L2, Mac Adresse ist noch nicht alles...es gibt auch noch IP! Die Winbox kann beides. 😉

die Route muss auch bei den CAPs hinterlegt werden...

Ja natürlich! Ganz besonders wenn du aus fremden IP Netzen auf das CAP Management zugreifst!! CapsMan selber benötigt ja auch zwingend IP Management Connectivity!Aber wie bereits gesagt ist das KEIN Thema, denn die CAPs ziehen sich ja immer eine DHCP IP Adresse und damit auch immer ein Default Gateway. Ein statisches Eintragen oder "hinterlegen" der Default Route ist damit immer obsolet, da DHCP am CAP ja immer schon alles erledigt dafür!!

Dann kann ich also ein Dazwischenfunken der Firewall-Regeln ausschließen.

Vollständig, denn dann gibt es ja keinerlei aktive Firewall! Kann man auch immer selber in der Winbox sehen, denn die Rulesets im Firewall Menü sind allesamt LEER und damit ist alles erlaubt.Zitat von @simple198:

Gar nichts, ist schon aktiv auf allen statischen Interfaces ...Neighbor Discovery Protokoll an dem Routerbein

Was genau muss ich denn einstellen, dass hier ein "Discover" stattfindet?

Bedenke das das nur für die MAC-Discovery im selben Subnetz gilt! Deine Winbox findet also nur Geräte die im selben Subnetz wie der Client der die Winbox startet liegen. Willst du per MAC Subnetzübergreifend connecten schau dir das RoMON Protokoll an.

Für das manuelle Verbinden per IP ist die NeighborDiscovery aber nicht nötig, das ist wie gesagt nur für die automatische Erkennung der Geräte im selben Subnetz in der Winbox unter dem Tab "Neighbors"